K útoku typu man-in-the-middle (MITM) dochází, když špatný hráč přeruší zavedenou síťovou konverzaci nebo přenos dat. Útočník sedí uprostřed přenosové cesty a poté předstírá nebo jedná jako legitimní účastník konverzace.

V praxi se útočníci umisťují mezi příchozí požadavky a odchozí odpovědi. Jako uživatel budete i nadále věřit, že mluvíte přímo s legitimním cílovým serverem nebo webovou aplikací, jako je Facebook, Twitter, online banka a další. Ve skutečnosti však budete posílat požadavky muži-in-the-middle, který pak za vás mluví s vaší bankou nebo aplikací.

Obrázek Imperva

Muž uprostřed tak uvidí vše, včetně všech vašich požadavků a odpovědí, které dostanete od cílového nebo cílového serveru. Kromě sledování veškeré konverzace může muž uprostřed upravovat vaše požadavky a odpovědi, ukrást vaše přihlašovací údaje, přesměrovat vás na server, který ovládají, nebo provádět jiné kybernetické zločiny.

Obecně platí, že útočník může zachytit tok komunikace nebo data od kterékoli strany v konverzaci. Útočník pak může upravit informace nebo odeslat škodlivé odkazy či odpovědi oběma legitimním účastníkům. Ve většině případů to může zůstat nějakou dobu nezjištěno, až později po velkém poškození.

Table of Contents

Běžné techniky útoku typu man-in-the-middle

Sniffování paketů: – Útočník používá různé nástroje ke kontrole síťových paketů na nízké úrovni. Sniffing umožňuje útočníkům vidět datové pakety, ke kterým nemají oprávnění přistupovat.

Vkládání paketů: – kde útočníci vkládají škodlivé pakety do datových komunikačních kanálů. Před injekcí zločinci nejprve pomocí čichání identifikují, jak a kdy odeslat škodlivé pakety. Po injekci se špatné pakety mísí s platnými v komunikačním toku.

Únos relace: Ve většině webových aplikací proces přihlášení vytvoří dočasný token relace, takže uživatel nemusí neustále zadávat heslo pro každou stránku nebo jakýkoli budoucí požadavek. Útočník pomocí různých sniffovacích nástrojů může bohužel identifikovat a použít token relace, který nyní může použít k vytváření požadavků, které se vydávají za legitimního uživatele.

Odstraňování SSL: Útočníci mohou použít techniku vypínání SSL k zachycení legitimních paketů, modifikaci požadavků založených na HTTPS a jejich nasměrování na nezabezpečený ekvivalentní cíl HTTP. V důsledku toho hostitel začne odesílat nešifrovaný požadavek na server, a proto vystaví citlivá data jako prostý text, který lze snadno ukrást.

Důsledky útoků MITM

Útoky MITM jsou nebezpečné pro jakoukoli organizaci a mohou mít za následek finanční ztráty a ztráty pověsti.

Obvykle mohou zločinci získat a zneužít citlivé a soukromé informace organizace. Mohou například ukrást přihlašovací údaje, jako jsou uživatelská jména a hesla, údaje o kreditní kartě, a použít je k převodu finančních prostředků nebo k neoprávněným nákupům. Mohou také použít ukradené přihlašovací údaje k instalaci malwaru nebo ke krádeži jiných citlivých informací – které mohou využít k vydírání společnosti.

Z tohoto důvodu je důležité chránit uživatele a digitální systémy, aby se minimalizovalo riziko útoků MITM.

Útočné nástroje MITM pro bezpečnostní týmy

Kromě používání spolehlivých bezpečnostních řešení a postupů musíte používat potřebné nástroje ke kontrole systémů a identifikaci zranitelností, které mohou útočníci zneužít. Abychom vám pomohli učinit správnou volbu, uvádíme některé z nástrojů pro útoky HTTP MITM pro bezpečnostní výzkumníky.

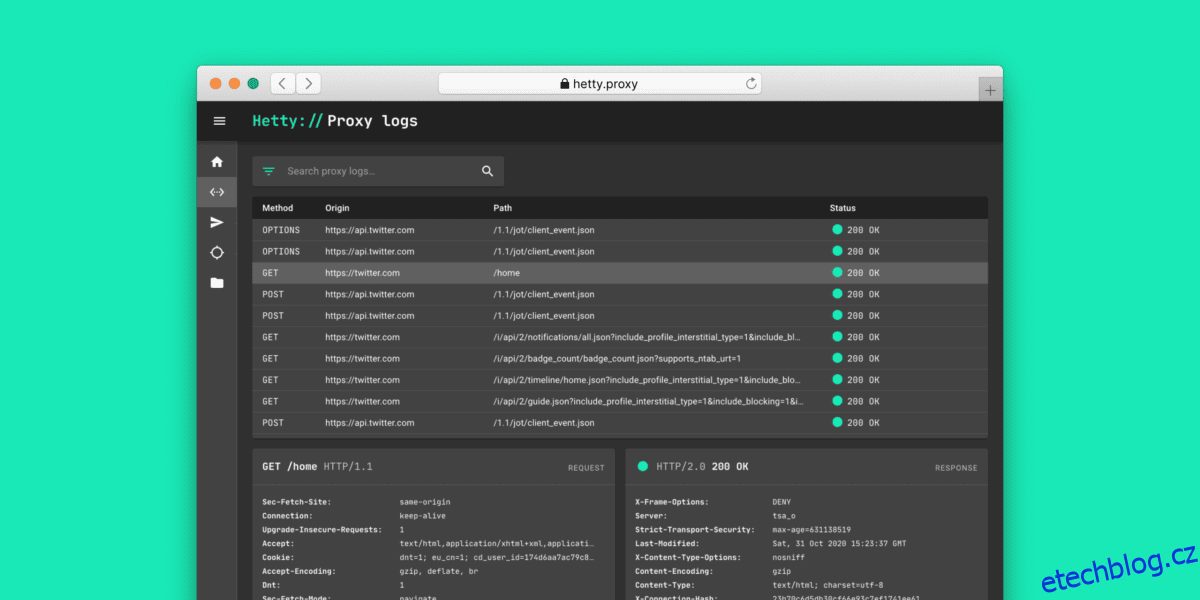

Hetty

Hetty je rychlý open-source HTTP toolkit s výkonnými funkcemi pro podporu bezpečnostních výzkumníků, týmů a komunity bug bounty. Odlehčený nástroj s vestavěným webovým rozhraním Next.js obsahuje HTTP man ve středním proxy.

Klíčové vlastnosti

- Umožňuje provádět fulltextové vyhledávání

- Má modul odesílatele, který vám umožňuje ručně odesílat požadavky HTTP buď na základě vypnutých požadavků z protokolu proxy, nebo jejich vytvořením od začátku.

- Modul útočníka, který vám umožňuje automaticky odesílat požadavky HTTP

- Jednoduchá instalace a snadno použitelné rozhraní

- Ručně odešlete požadavky HTTP buď od začátku, vytvořením požadavku nebo jednoduchým zkopírováním z protokolu proxy.

Lepší čepice

Lepší čepice je komplexní a škálovatelný nástroj pro průzkum a útok sítě.

Snadno použitelné řešení poskytuje reverzním inženýrům, bezpečnostním expertům a červeným týmům všechny funkce pro testování nebo útok na Wi-Fi, IP4, IP6 sítě, Bluetooth Low Energy (BLE) zařízení a bezdrátová HID zařízení. Kromě toho má nástroj funkce pro monitorování sítě a další funkce, jako je vytváření falešných přístupových bodů, sledování hesel, spoofer DNS, zachycení handshake atd.

Klíčové vlastnosti

- Výkonný vestavěný síťový sniffer pro identifikaci ověřovacích dat a získávání přihlašovacích údajů

- výkonný, rozšiřitelný

- Aktivně i pasivně zkoušejte a testujte hostitele IP sítě na potenciální zranitelnosti MITM.

- Snadno použitelné a interaktivní webové uživatelské rozhraní, které vám umožňuje provádět širokou škálu útoků MITM, čichat přihlašovací údaje, řídit provoz HTTP a HTTP atd.

- Extrahujte všechna data, která shromažďuje, jako jsou přihlašovací údaje POP, IMAP, SMTP a FTP, navštívené adresy URL a hostitelé HTTPS, soubory cookie HTTP, odeslaná data HTTP a další. Poté jej prezentuje v externím souboru.

- Manipulujte nebo upravujte provoz TCP, HTTP a HTTPS v reálném čase.

Proxy.py

Proxy.py je lehký open-source WebSockets, HTTP, HTTPS a HTTP2 proxy server. Rychlý nástroj, který je k dispozici v jediném souboru pythonu, umožňuje výzkumníkům kontrolovat webový provoz, včetně aplikací šifrovaných TLS, při minimální spotřebě zdrojů.

Klíčové vlastnosti

- Jedná se o rychlý a škálovatelný nástroj, který zvládne desítky tisíc připojení za sekundu.

- Programovatelné funkce, jako je vestavěný webový server, proxy a přizpůsobení směrování HTTP atd

- Má lehkou konstrukci, která využívá 5-20 MB RAM. Spoléhá se také na standardní knihovny Pythonu a nevyžaduje žádné externí závislosti.

- Řídicí panel přizpůsobitelný v reálném čase, který můžete rozšířit pomocí pluginů. Poskytuje vám také možnost kontrolovat, monitorovat, konfigurovat a ovládat proxy.py za běhu.

- Zabezpečený nástroj používá TLS k zajištění end-to-end šifrování mezi proxy.py a klientem.

Mitmproxy

The mitmproxy je snadno použitelné, open-source HTTPS proxy řešení.

Obecně, snadno instalovatelný nástroj funguje jako SSL man-in-the-middle HTTP proxy a má konzolové rozhraní, které vám umožňuje kontrolovat a upravovat tok provozu za běhu. Nástroj založený na příkazovém řádku můžete použít jako proxy HTTP nebo HTTPS k zaznamenání veškerého síťového provozu, zobrazení toho, co uživatelé požadují, a přehrání. Obvykle mitmproxy odkazuje na sadu tří výkonných nástrojů; mitmproxy (rozhraní konzoly), mitmweb (webové rozhraní) a mitmdump (verze z příkazového řádku).

Klíčové vlastnosti

- Interaktivní a spolehlivý nástroj pro analýzu a úpravu HTTP provozu

- Flexibilní, stabilní, spolehlivý, snadno instalovatelný a použitelný nástroj

- Umožňuje zachytit a upravit požadavky a odpovědi HTTP a HTTPS za běhu

- Zaznamenejte a uložte konverzace HTTP na straně klienta a serveru a poté je v budoucnu přehrajte a analyzujte

- Vygenerujte certifikáty SSL/TLS k zachycení za běhu

- Funkce reverzního proxy vám umožňují přesměrovat síťový provoz na jiný server.

Říhnutí

Říhnutí je automatizovaný a škálovatelný nástroj pro skenování zranitelnosti. Tento nástroj je dobrou volbou pro mnoho bezpečnostních profesionálů. Obecně umožňuje výzkumníkům testovat webové aplikace a identifikovat zranitelnosti, které mohou zločinci zneužít, a zahájit útoky MITM.

Používá uživatelsky řízený pracovní postup, který poskytuje přímý pohled na cílovou aplikaci a na to, jak funguje. Burp funguje jako webový proxy server a je prostředníkem mezi webovým prohlížečem a cílovými servery. V důsledku toho vám to umožňuje zachytit, analyzovat a upravit provoz požadavků a odpovědí.

Klíčové vlastnosti

- Zachyťte a kontrolujte nezpracovaný síťový provoz v obou směrech mezi webovým prohlížečem a serverem

- Přeruší TLS připojení v HTTPS provozu mezi prohlížečem a cílovým serverem, a tím umožní útočníkovi prohlížet a upravovat šifrovaná data

- Volba použití integrovaného prohlížeče Burps nebo externího standardního webového prohlížeče

- Automatizované, rychlé a škálovatelné řešení pro skenování zranitelností, umožňuje rychleji a efektivněji skenovat a testovat webové aplikace, a tak identifikovat širokou škálu zranitelností.

- Zobrazení jednotlivých zachycených HTTP požadavků a odpovědí

- Ručně zkontrolujte zachycený provoz, abyste pochopili podrobnosti útoku.

Ettercap

Ettercap je open-source analyzátor síťového provozu a zachycovač.

Komplexní nástroj útoků MITM umožňuje výzkumníkům rozebrat a analyzovat širokou škálu síťových protokolů a hostitelů. Může také registrovat síťové pakety v LAN a dalších prostředích. Víceúčelový analyzátor síťového provozu dále dokáže detekovat a zastavit útoky typu man-in-the-middle.

Klíčové vlastnosti

- Zachyťte síťový provoz a zachyťte přihlašovací údaje, jako jsou hesla. Také dokáže dešifrovat zašifrovaná data a extrahovat přihlašovací údaje, jako jsou uživatelská jména a hesla.

- Vhodné pro hluboké sniffování paketů, testování, monitorování síťového provozu a poskytování filtrování obsahu v reálném čase.

- Podporuje aktivní a pasivní odposlech, rozbor a analýzu síťových protokolů, včetně těch se šifrováním

- Analyzujte topologii sítě a stanovte nainstalované operační systémy.

- Uživatelsky přívětivé grafické uživatelské rozhraní s interaktivními a neinteraktivními možnostmi ovládání GUI

- využívá analytické techniky, jako je zachycení ARP, filtrování IP a MAC adres a další, k zachycení a analýze provozu

Prevence útoků MITM

Identifikace útoků MITM není příliš snadná, protože k nim dochází mimo uživatele a je těžké je odhalit, protože útočníci vše vypadají normálně. Existuje však několik bezpečnostních postupů, které mohou organizace použít k prevenci útoků typu man-in-the-middle. Tyto zahrnují;

- Zabezpečte internetová připojení v pracovních nebo domácích sítích, například pomocí efektivních bezpečnostních řešení a nástrojů na vašich serverech a počítačích, spolehlivých řešení ověřování

- Vynucení silného šifrování WEP/WAP pro přístupové body

- Zajištění toho, že všechny webové stránky, které navštívíte, jsou zabezpečené a mají HTTPS v adrese URL.

- Neklikejte na podezřelé e-mailové zprávy a odkazy

- Vynutit HTTPS a deaktivovat nezabezpečené protokoly TLS/SSL.

- Kde je to možné, používejte virtuální privátní sítě.

- Použití výše uvedených nástrojů a dalších řešení HTTP k identifikaci a řešení všech zranitelností typu man-in-the-middle, které mohou útočníci zneužít.