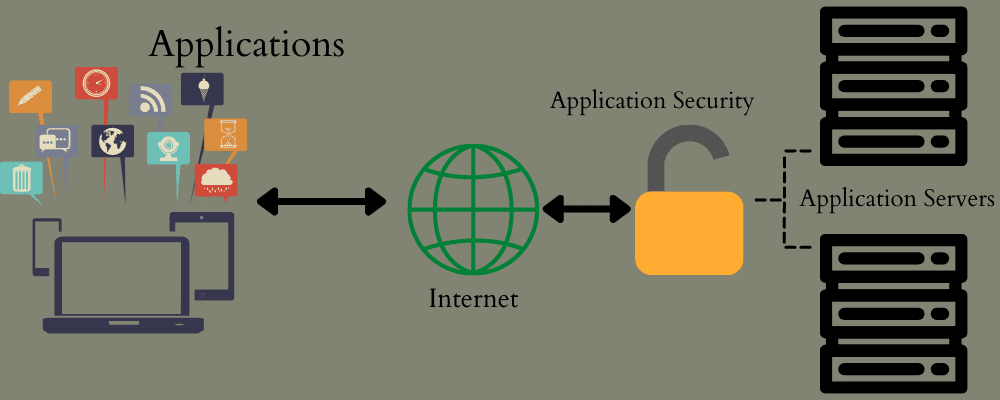

Testování zabezpečení aplikací je nezbytné k zajištění toho, aby vaše aplikace neobsahovala zranitelná místa a rizika, a aby se snížila plocha útoku, aby se zabránilo kybernetickým útokům.

Zpráva říká, že podniky trpěly O 50 % více kybernetických útoků v roce 2021 každý týden. Pod radarem útočníků jsou všechny typy podniků, včetně vzdělávacích institucí, vládních organizací, zdravotnictví, dodavatelů softwaru, financí a dalších.

Netřeba dodávat, že aplikace jsou široce používány téměř v každém odvětví, aby lidem usnadnily a zpříjemnily používání produktů a služeb, konzultace, zábavu atd. A pokud vytváříte aplikaci, musíte zkontrolovat její zabezpečení počínaje kódem fáze k výrobě a nasazení.

SAST a DAST jsou dva vynikající způsoby, jak provádět testování zabezpečení aplikací.

Zatímco někteří preferují SAST, jiní preferují DAST a někteří mají také rádi obojí v konjugaci.

Takže, na které straně jste? Pokud se nemůžete rozhodnout, dovolte mi, abych vám pomohl!

V tomto článku provedeme srovnání SAST vs. DAST, abychom pochopili, co je pro který případ lepší. Pomůže vám vybrat ten nejlepší na základě vašich požadavků na testování.

Takže zůstaňte naladěni, abyste věděli, kdo tuto bitvu vyhraje!

Table of Contents

SAST vs. DAST: Co jsou zač?

Pokud chcete pochopit rozdíl mezi SAST a DAST, je nezbytné si ujasnit některé základy. Pojďme tedy vědět, co jsou SAST a DAST.

Co je to SAST?

Statické testování zabezpečení aplikací (SAST) je testovací metoda pro zabezpečení aplikace statistickou kontrolou jejího zdrojového kódu, aby se identifikovaly všechny zdroje zranitelnosti, včetně slabých míst aplikace a chyb, jako je SQL injection.

SAST je také známý jako testování zabezpečení „white-box“, kdy jsou vnitřní části aplikace důkladně analyzovány, aby se našly zranitelnosti. Provádí se v raných fázích vývoje aplikace na úrovni kódu před dokončením sestavení. Lze to také provést poté, co jsou součásti aplikace zkombinovány v testovacím prostředí. Kromě toho se SAST používá pro zajištění kvality aplikace.

Dále se provádí pomocí nástrojů SAST se zaměřením na obsah kódu aplikace. Tyto nástroje skenují zdrojový kód aplikace spolu se všemi jejími součástmi, aby našli potenciální bezpečnostní problémy a zranitelnosti. Pomáhají také snižovat prostoje a rizika ohrožení dat.

Některé z vynikajících nástrojů SAST dostupných na trhu jsou:

Co je DAST?

Dynamické testování zabezpečení aplikací (DAST) je další testovací metodou, která využívá přístup černé skříňky za předpokladu, že testeři nemají přístup nebo znalosti o zdrojovém kódu aplikace nebo její vnitřní funkčnosti. Testují aplikaci zvenčí pomocí dostupných výstupů a vstupů. Test připomíná hackera, který se snaží získat přístup k aplikaci.

DAST si klade za cíl sledovat chování aplikace při útoku na vektory a identifikovat zranitelná místa, která v aplikaci zůstávají. Provádí se na fungující aplikaci a vyžaduje, abyste aplikaci spouštěli a interagovali s ní za účelem implementace některých technik a provádění hodnocení.

Provádění DAST vám pomůže odhalit všechny chyby zabezpečení ve vaší aplikaci za běhu po jejím nasazení. Tímto způsobem můžete zabránit úniku dat snížením plochy útoku, přes kterou mohou skuteční hackeři provést kybernetický útok.

Kromě toho lze DAST provádět ručně i pomocí nástrojů DAST k implementaci metody hackování, jako je skriptování mezi weby, SQL injection, malware a další. Nástroje DAST mohou kontrolovat problémy s autentizací, konfigurací serveru, chybnou konfigurací logiky, riziky třetích stran, nezabezpečeným šifrováním a další.

Některé z nástrojů DAST, které můžete zvážit, jsou:

SAST vs. DAST: Jak fungují

Jak SAST funguje?

Nejprve si musíte vybrat nástroj SAST, který implementujete do systému sestavení vaší aplikace, abyste provedli testování. Musíte tedy vybrat nástroj SAST na základě některých kritérií, například:

- Programovací jazyk aplikace

- Kompatibilita nástroje se současnými CI nebo jinými vývojovými nástroji

- Přesnost aplikace při hledání problémů, včetně počtu falešných poplachů

- Kolik typů zranitelností může nástroj pokrýt spolu se schopností kontrolovat vlastní kritéria?

Jakmile si tedy vyberete svůj nástroj SAST, můžete s ním pokračovat.

Nástroje SAST fungují nějak takto:

- Nástroj naskenuje klidový kód, aby měl podrobný pohled na zdrojový kód, konfigurace, prostředí, závislosti, tok dat a další.

- Nástroj SAST zkontroluje kód aplikace řádek po řádku a pokyn po pokynu a porovná je se stanovenými pokyny. Otestuje váš zdrojový kód, aby odhalil zranitelnosti a chyby, jako jsou injekce SQL, přetečení vyrovnávací paměti, problémy XSS a další problémy.

- Dalším krokem implementace SAST je analýza kódu pomocí nástrojů SAST pomocí sady pravidel a jejich přizpůsobení.

Detekce problémů a analýza jejich dopadů vám tedy pomůže naplánovat, jak tyto problémy opravit a zlepšit zabezpečení aplikace.

Nástroje SAST však mohou poskytovat falešné poplachy, takže musíte mít dobré znalosti kódování, zabezpečení a designu, abyste tyto falešné poplachy odhalili. Nebo můžete provést nějaké změny v kódu, abyste zabránili falešným poplachům nebo je snížili.

Jak DAST funguje?

Podobně jako u SAST se ujistěte, že jste zvolili dobrý nástroj DAST, a zvažte několik bodů:

- Úroveň automatizace nástroje DAST pro plánování, spouštění a automatizaci ručních skenování

- Kolik typů zranitelností může nástroj DAST pokrýt?

- Je nástroj DAST kompatibilní s vaším současným CI/CD a dalšími nástroji?

- Kolik přizpůsobení nabízí jeho konfiguraci pro konkrétní testovací případ?

Obvykle se nástroje DAST používají bez námahy; ale dělají spoustu složitých věcí v zákulisí, aby bylo testování snadné.

- Nástroje DAST mají za cíl shromáždit co nejvíce dat o aplikaci. Procházejí každou stránku a extrahují vstupy, aby zvětšili plochu útoku.

- Poté začnou aktivně skenovat aplikaci. Nástroj DAST odešle různé útočné vektory do dříve nalezených koncových bodů, aby zkontroloval zranitelnosti, jako je XSS, SSRF, SQL injections atd. Mnoho nástrojů DAST vám také umožňuje vytvářet vlastní scénáře útoku pro kontrolu dalších problémů.

- Po dokončení tohoto kroku nástroj zobrazí výsledky. Pokud zjistí zranitelnost, okamžitě poskytne komplexní informace o zranitelnosti, jejím typu, adrese URL, závažnosti, vektoru útoku a pomůže vám opravit problémy.

Nástroje DAST fungují výborně při zjišťování problémů s autentizací a konfigurací, ke kterým dochází při přihlašování do aplikace. Poskytují specifické předdefinované vstupy testované aplikaci pro simulaci útoků. Nástroj poté porovná výstup s očekávaným výsledkem, aby našel nedostatky. DAST je široce používán při testování bezpečnosti webových aplikací.

SAST vs. DAST: Proč je potřebujete

SAST i DAST nabízejí vývojovým a testovacím týmům mnoho výhod. Pojďme se na ně podívat.

Výhody SAST

Zajišťuje bezpečnost v raných fázích vývoje

SAST je nástroj pro zajištění bezpečnosti aplikace v raných fázích životního cyklu vývoje. Umožňuje vám najít zranitelná místa ve zdrojovém kódu během fáze kódování nebo návrhu. A když problémy odhalíte v raných fázích, bude snazší je opravit.

Pokud však neprovedete testy včas, abyste našli problémy, a ponecháte je, aby na nich pokračovaly až do konce vývoje, sestavení může obsahovat mnoho vlastních chyb a chyb. Proto bude nejen problematické je pochopit a ošetřit, ale také časově náročné, což dále posouvá vaši časovou osu produkce a nasazení.

Ale provedení SAST vám ušetří čas a peníze na opravu zranitelností. Navíc může testovat zranitelnosti na straně serveru i na straně klienta. To vše pomáhá zabezpečit vaši aplikaci a umožňuje vám vytvořit bezpečné prostředí pro aplikaci a rychle ji nasadit.

Rychlejší a přesnější

Nástroje SAST skenují vaši aplikaci a její zdrojový kód důkladně rychleji než ruční kontrola kódu. Nástroje dokážou rychle a přesně skenovat miliony řádků kódu a detekovat v nich základní problémy. Nástroje SAST navíc nepřetržitě monitorují váš kód z hlediska zabezpečení, aby byla zachována jeho integrita a funkčnost a zároveň vám pomohly rychle zmírnit problémy.

Bezpečné kódování

Musíte zajistit bezpečné kódování pro každou aplikaci, ať už se jedná o vývoj kódu pro webové stránky, mobilní zařízení, vestavěné systémy nebo počítače. Když od začátku vytvoříte robustní a bezpečné kódování, snížíte riziko ohrožení vaší aplikace.

Důvodem je, že útočníci mohou snadno cílit na špatně kódované aplikace a provádět škodlivé činnosti, jako je krádež informací, hesel, převzetí účtů a další. Má nepříznivé účinky na pověst vaší organizace a důvěru zákazníků.

Používání SAST vám pomůže zajistit bezpečné kódování od začátku a poskytne mu pevný základ pro rozkvět v jeho životním cyklu. Pomůže vám také zajistit shodu. Kromě toho mohou mistři Scrum používat nástroje SAST, aby zajistili implementaci bezpečnějšího standardu kódování v jejich týmech.

Detekce zranitelnosti s vysokým rizikem

Nástroje SAST dokážou detekovat vysoce rizikové zranitelnosti aplikací, jako je vkládání SQL, které by mohlo ovlivnit aplikaci během jejího životního cyklu, a přetečení vyrovnávací paměti, které může aplikaci deaktivovat. Navíc efektivně detekují cross-site scripting (XSS) a zranitelnosti. Ve skutečnosti dobré nástroje SAST dokážou identifikovat všechny problémy uvedené v Největší bezpečnostní rizika OWASP.

Snadná integrace

Nástroje SAST lze snadno integrovat do stávajícího procesu životního cyklu vývoje aplikací. Mohou bezproblémově pracovat v rámci vývojových prostředí, zdrojových úložišť, bug trackerů a dalších nástrojů pro testování zabezpečení. Zahrnují také uživatelsky přívětivé rozhraní pro konzistentní testování bez strmé křivky učení pro uživatele.

Automatizované audity

Manuální audity kódu pro bezpečnostní problémy mohou být únavné. Vyžaduje to, aby auditor porozuměl zranitelnostem, než bude moci skutečně skočit a důkladně prozkoumat kód.

Nástroje SAST však nabízejí neuvěřitelný výkon pro časté zkoumání kódu s přesností a kratší dobou. Nástroje mohou také efektivněji povolit zabezpečení kódu a urychlit audity kódu.

Výhody používání DAST

DAST se zaměřuje na běhové funkce aplikace a nabízí týmu vývojářů softwaru mnoho výhod, jako například:

Širší rozsah testování

Moderní aplikace jsou složité, včetně mnoha externích knihoven, starších systémů, kódu šablon atd. Nemluvě o tom, že bezpečnostní rizika se vyvíjejí a vy potřebujete takové řešení, které vám nabídne širší testovací pokrytí, což nemusí stačit, pokud použijete pouze SAST.

DAST zde může pomoci skenováním a testováním všech typů aplikací a webových stránek bez ohledu na jejich technologie, dostupnost zdrojového kódu a původ.

Proto použití DAST může řešit různé bezpečnostní problémy a zároveň kontrolovat, jak se vaše aplikace jeví útočníkům a koncovým uživatelům. Pomůže vám spustit komplexní plán na vyřešení problémů a vytvoření kvalitní aplikace.

Vysoká bezpečnost napříč prostředími

Vzhledem k tomu, že DAST je implementován v aplikaci zvenčí, nikoli v jejím základním kódu, můžete dosáhnout nejvyšší úrovně zabezpečení a integrity vaší aplikace. I když v prostředí aplikace provedete nějaké změny, zůstává bezpečné a plně použitelné.

Testy nasazení

Nástroje DAST se nepoužívají pouze k testování zranitelností aplikací ve zkušebním prostředí, ale také během vývojových a produkčních prostředí.

Tímto způsobem můžete vidět, jak je vaše aplikace po výrobě zabezpečená. Aplikaci můžete pravidelně skenovat pomocí nástrojů, abyste našli jakékoli základní problémy způsobené změnami konfigurace. Může také objevit nové zranitelnosti, které mohou ohrozit vaši aplikaci.

Snadná integrace do pracovních postupů DevOps

Pojďme zde vyvrátit některé mýty.

Mnozí si myslí, že DAST nelze použít ve fázi vývoje. Bylo, ale už neplatné. Existuje mnoho nástrojů, jako je Invicti, které můžete snadno integrovat do svých pracovních postupů DevOps.

Pokud tedy nastavíte integraci správně, můžete povolit nástroji automaticky vyhledávat zranitelnosti a identifikovat bezpečnostní problémy v raných fázích vývoje aplikací. To lépe zajistí bezpečnost aplikace, zabrání prodlevám při hledání a řešení problémů a sníží související výdaje.

Pomáhá při penetračním testování

Dynamické zabezpečení aplikací je jako penetrační testování, kdy se aplikace kontroluje na zranitelnosti zabezpečení vložením škodlivého kódu nebo spuštěním kybernetického útoku za účelem kontroly reakce aplikace.

Použití nástroje DAST ve vašem úsilí o penetrační testování vám může zjednodušit práci s jeho komplexními možnostmi. Nástroje mohou zefektivnit celkové penetrační testování automatizací procesu identifikace zranitelnosti a hlášení problémů, aby byly okamžitě opraveny.

Širší přehled zabezpečení

DAST má výhodu oproti bodovým řešením, protože první z nich dokáže důkladně zkontrolovat stav zabezpečení vaší aplikace. Může také testovat všechny typy aplikací, webů a dalších webových aktiv bez ohledu na jejich programovací jazyky, původ, kód kurzu atd.

Bez ohledu na to, jaký typ softwaru nebo aplikace vytvoříte, můžete komplexně porozumět stavu jejich zabezpečení. V důsledku větší viditelnosti napříč prostředími můžete dokonce odhalit rizikové zastaralé technologie.

SAST vs DAST: Podobnosti a rozdíly

Statické testování zabezpečení aplikací (SAST) a dynamické testování zabezpečení aplikací (DAST) jsou oba typy testování zabezpečení aplikací. Kontrolují zranitelnosti a problémy aplikací a pomáhají předcházet bezpečnostním rizikům a kybernetickým útokům.

SAST i DAST mají stejný účel – odhalit a označit bezpečnostní problémy a pomoci vám je opravit dříve, než dojde k útoku.

Nyní, v této přetahované SAST vs DAST, pojďme najít některé z výrazných rozdílů mezi těmito dvěma metodami testování zabezpečení.

ParametrSASTDASTTypWhite-box testování zabezpečení aplikací.Black-box testování zabezpečení aplikací.Testovací cestaTestování se provádí zevnitř ven (aplikací).Testování se provádí zvenčí v přístupu k testování vývojářů.

Zde tester ví o návrhu, implementaci a frameworku aplikace.

Přístup hackerů.

Zde tester neví nic o návrhu, implementaci a frameworku aplikace.

Implementace Je implementována na statickém kódu a nevyžaduje žádné nasazené aplikace. Říká se mu „statický“, protože skenuje statický kód aplikace, aby otestoval zranitelnosti. Je implementován na běžící aplikaci. Nazývá se „dynamický“, protože skenuje dynamický kód aplikace za běhu, aby našel zranitelná místa. Časová osa SAST se provádí v raných fázích vývoje aplikace. DAST se provádí na běžící aplikaci ke konci životního cyklu vývoje aplikace. Pokrytí a analýzaIt dokáže přesně najít zranitelnosti na straně klienta a serveru. Nástroje SAST jsou kompatibilní s různými vestavěnými systémy a kódem.

Nedokáže však detekovat problémy související s prostředím a runtime.

Dokáže detekovat problémy související s prostředím a runtime. Může však analyzovat pouze odpovědi a požadavky v aplikaci.Zdrojový kódPotřebuje zdrojový kód pro testování.Nevyžaduje zdrojový kód pro testování.CI/CD potrubíSAST je integrován přímo do kanálů CI/CD, aby vývojářům pomohl pravidelně sledovat kód aplikace .

Pokrývá každou fázi procesu CI, včetně bezpečnostní analýzy kódu aplikace prostřednictvím automatického skenování kódu a testování sestavení.

DAST je integrován do kanálu CI/CD poté, co je aplikace nasazena a spuštěna na testovacím serveru nebo počítači vývojáře. Snížení rizika Nástroje SAST důkladně skenují kód, aby nalezly zranitelná místa s jejich přesným umístěním, což pomáhá při snadnější nápravě. Vzhledem k tomu, že nástroje DAST fungují během runtime, nemusí poskytovat přesné umístění zranitelných míst.Nákladová efektivitaProtože jsou problémy zjištěny v raných fázích, je jejich odstranění snadné a méně nákladné. Vzhledem k tomu, že je implementována ke konci životního cyklu vývoje, nelze problémy detekovat do té doby. Také nemusí poskytovat přesné polohy.

To vše zdražuje řešení problémů. Zároveň to zpožďuje celkovou časovou osu vývoje a zvyšuje celkové výrobní náklady.

SAST vs. DAST: Kdy je použít

Kdy použít SAST?

Předpokládejme, že máte vývojový tým pro psaní kódu v monolitickém prostředí. Vaši vývojáři začlení změny do zdrojového kódu, jakmile přijdou s aktualizací. Dále zkompilujete aplikaci a pravidelně ji povýšíte do produkční fáze v naplánovanou dobu.

Zranitelnosti se zde příliš neobjeví, a když k nim po značně dlouhé době dojde, můžete to zkontrolovat a opravit. V tomto případě můžete zvážit použití SAST.

Kdy použít DAST?

Předpokládejme, že máte ve svém SLDC efektivní prostředí DevOps s automatizací. Můžete využít kontejnery a cloudové platformy, jako je AWS. Vaši vývojáři tak mohou rychle kódovat své aktualizace a používat nástroje DevOps k automatické kompilaci kódu a rychlému generování kontejnerů.

Tímto způsobem můžete urychlit nasazení s nepřetržitým CI/CD. Ale to může také zvýšit útočnou plochu. Za tímto účelem může být použití nástroje DAST vynikající volbou pro skenování celé aplikace a nalezení problémů.

SAST vs. DAST: Mohou spolupracovat?

Ano!!!

Jejich společné používání vám ve skutečnosti pomůže komplexně porozumět bezpečnostním problémům ve vaší aplikaci zevnitř ven i zvenčí dovnitř. Umožní také synbiotický proces DevOps nebo DevSecOps založený na efektivním a proveditelném bezpečnostním testování, analýze a reportování.

Kromě toho to pomůže snížit zranitelnost a povrch útoků a zmírnit obavy z kybernetických útoků. V důsledku toho můžete vytvořit vysoce bezpečný a robustní SDLC.

Důvodem je „statické“ testování zabezpečení aplikací (SAST), které kontroluje váš zdrojový kód v klidu. Nemusí pokrývat všechny zranitelnosti a navíc není vhodný pro běhové nebo konfigurační problémy, jako je autentizace a autorizace.

V tomto okamžiku mohou vývojové týmy používat SAST s dalšími testovacími metodami a nástroji, jako je DAST. Zde přichází DAST, aby bylo možné detekovat a opravit další zranitelnosti.

SAST vs. DAST: Co je lepší?

SAST i DAST mají svá pro a proti. Někdy bude SAST výhodnější než DAST a někdy je to naopak.

Přestože vám SAST může pomoci včas odhalit problémy, opravit je, snížit plochu útoku a nabídnout více výhod, spoléhat se pouze na jedinou metodu testování zabezpečení vzhledem k postupujícím kybernetickým útokům nestačí.

Když si tedy vyberete jeden z těchto dvou, pochopte své požadavky a podle toho vyberte ten. Nejlepší je ale používat SAST a DAST společně. Zajistí, že budete moci těžit z těchto metodologií testování zabezpečení a přispějete k 360stupňové ochraně vaší aplikace.

Z tohoto závěru pro SAST vs. DAST mohu říci, že oba ve skutečnosti nejsou rivalové, ale mohou být dobrými přáteli. A jejich přátelství může vašim aplikacím přinést vyšší úroveň zabezpečení.

Nyní se můžete podívat na různé typy testování aplikací.