Populární rčení v oblasti kybernetické bezpečnosti je, že s dostatkem času může být ohrožen jakýkoli systém. Jakkoli to zní děsivě, prohlášení zdůrazňuje skutečnou povahu kybernetické bezpečnosti.

Ani ta nejlepší bezpečnostní opatření nejsou spolehlivá. Hrozby se neustále vyvíjejí a formulují se nové způsoby útoků. Je bezpečné předpokládat, že útok na systém je nevyhnutelný.

Každá organizace, která chce chránit bezpečnost svých systémů, proto musí investovat do identifikace hrozeb ještě předtím, než dojde k útoku. Díky včasné detekci hrozeb mohou organizace rychle implementovat opatření pro kontrolu škod, aby se minimalizovalo riziko a dopad útoku, a dokonce mohou být útočníky zastaveni dříve, než zahájí plnohodnotné útoky.

Kromě zastavení útoků může detekce hrozeb vymýtit zlomyslné aktéry, kteří mohou krást data, shromažďovat informace pro budoucí útoky nebo dokonce zanechat mezery, které lze v budoucnu zneužít.

Dobrým způsobem, jak odhalit hrozby a zranitelná místa dříve, než je zneužijí zákeřní herci, je vyhledávání hrozeb.

Table of Contents

Lov hrozeb

Kdykoli dojde k kybernetickému útoku, jako je narušení dat, malwarový útok nebo dokonce útok odmítnutí služby, je to často důsledek kybernetických útočníků, kteří nějakou dobu číhají v systému. To může trvat od několika dnů do týdnů nebo dokonce měsíců.

Čím více času útočníci stráví nedetekováni v síti, tím větší škody mohou způsobit. Je proto nutné vyřadit útočníky, kteří mohou číhat v síti bez detekce, dříve, než skutečně zahájí útok. Zde přichází na řadu lov hrozeb.

Hledání hrozeb je proaktivní opatření v oblasti kybernetické bezpečnosti, kdy bezpečnostní experti důkladně prohledají síť, aby odhalili a odstranili potenciální hrozby nebo zranitelnosti, které se mohly vyhnout stávajícím bezpečnostním opatřením.

Na rozdíl od pasivních opatření pro kybernetickou bezpečnost, jako je automatická detekce hrozeb, je vyhledávání hrozeb aktivním procesem zahrnujícím hloubkové prohledávání koncových bodů sítě a dat uložených v síti za účelem odhalení škodlivých nebo podezřelých aktivit, které mohou naznačovat hrozbu číhající v síti.

Hledání hrozeb přesahuje hledání toho, o čem je známo, že také odstraňuje nové a neznámé hrozby v síti nebo hrozby, které se mohly vyhnout obraně sítě a dosud nebyly napraveny.

Implementací efektivního vyhledávání hrozeb mohou organizace najít a zastavit škodlivé aktéry dříve, než provedou své útoky, a tím snížit způsobené škody a zabezpečit své systémy.

Jak funguje lov hrozeb

Aby bylo vyhledávání hrozeb úspěšné a efektivní, spoléhá se do značné míry na intuici, strategické, etické, kritické myšlení a schopnosti řešit problémy, které mají odborníci na kybernetickou bezpečnost. Tyto jedinečné lidské dovednosti doplňují to, co lze udělat prostřednictvím automatizovaných bezpečnostních systémů.

Při provádění hledání hrozeb začínají bezpečnostní experti definováním a pochopením rozsahu sítí a systémů, kde budou provádět hledání hrozeb. Poté se shromažďují a analyzují všechna relevantní data, jako jsou protokolové soubory a data o provozu.

V těchto počátečních krocích jsou klíčoví interní bezpečnostní experti, protože obvykle jasně rozumí sítím a systémům.

Shromážděná bezpečnostní data jsou analyzována pomocí různých technik k identifikaci anomálií, skrytého malwaru nebo útočníků, podezřelých nebo rizikových aktivit a hrozeb, které bezpečnostní systémy mohly označit jako vyřešené, ale ve skutečnosti vyřešeny nebyly.

V případě, že je detekována hrozba, je prošetřena a napravena, aby se zabránilo zneužití zákeřnými aktéry. V případě odhalení škodlivých aktérů jsou ze systému vymazáni a jsou implementována opatření k dalšímu zabezpečení a zabránění kompromitaci systému.

Hledání hrozeb poskytuje organizacím příležitost dozvědět se o svých bezpečnostních opatřeních a zlepšit své systémy, aby je lépe zabezpečili a zabránili budoucím útokům.

Význam lovu hrozeb

Některé z výhod lovu hrozeb zahrnují:

Snižte škody způsobené plnohodnotným kybernetickým útokem

Hledání hrozeb má tu výhodu, že odhalí a zastaví kybernetické útočníky, kteří pronikli do systému, dříve, než mohou shromáždit dostatek citlivých dat k provedení smrtelnějšího útoku.

Zastavení útočníků přímo v jejich stopách snižuje škody, které by vznikly v důsledku úniku dat. Díky proaktivní povaze vyhledávání hrozeb mohou organizace reagovat na útoky mnohem rychleji, a tím snížit riziko a dopad kybernetických útoků.

Snižte počet falešných poplachů

Při používání automatizovaných nástrojů kybernetické bezpečnosti, které jsou nakonfigurovány tak, aby detekovaly a identifikovaly hrozby pomocí sady pravidel, nastávají případy, kdy vyvolávají výstrahy tam, kde žádné skutečné hrozby neexistují. To může vést k nasazení protiopatření proti hrozbám, které neexistují.

Hledání hrozeb, které je řízeno lidmi, eliminuje falešná pozitiva, protože bezpečnostní experti mohou provádět hloubkovou analýzu a provádět expertní úsudky o skutečné povaze vnímané hrozby. To eliminuje falešné poplachy.

Pomozte bezpečnostním expertům porozumět firemním systémům

Výzvou, která vyvstává po instalaci bezpečnostních systémů, je ověření, zda jsou účinné nebo ne. Hledání hrozeb může na tuto otázku odpovědět, protože bezpečnostní experti provádějí hloubková šetření a analýzy, aby odhalili a odstranili hrozby, které mohly uniknout instalovaným bezpečnostním opatřením.

To má také výhodu v tom, že umožňuje interním bezpečnostním expertům lépe porozumět existujícím systémům, jak fungují a jak je lépe zabezpečit.

Udržuje bezpečnostní týmy aktuální

Provádění hledání hrozeb zahrnuje použití nejnovější dostupné technologie k detekci a zmírnění hrozeb a zranitelností před jejich zneužitím.

To je výhodné, když bezpečnostní tým organizace udržuje aktuální informace o hrozbách a aktivně je zapojuje do odhalování neznámých zranitelností, které lze zneužít.

Taková proaktivní činnost má za následek lépe připravené bezpečnostní týmy, které jsou informovány o nových a vznikajících hrozbách, a brání tak jejich překvapení útočníky.

Zkracuje dobu vyšetřování

Pravidelné vyhledávání hrozeb vytváří znalostní banku, kterou lze využít k urychlení procesu vyšetřování útoku v případě, že k němu dojde.

Hledání hrozeb zahrnuje hloubkovou studii a analýzu systémů a zranitelností, které byly zjištěny. To zase vede k nahromadění znalostí o systému a jeho bezpečnosti.

V případě útoku tedy může vyšetřování využít shromážděná data z předchozích lovů hrozeb, aby byl proces vyšetřování mnohem rychlejší, což organizaci umožňuje lépe a rychleji reagovat na útok.

Organizace mají obrovský prospěch z toho, že pravidelně vyhledávají hrozby.

Threat Hunting vs. Threat Intelligence

Ačkoli to souvisí a často se používá společně ke zvýšení kybernetické bezpečnosti organizace, zpravodajství o hrozbách a vyhledávání hrozeb jsou odlišné pojmy.

Zjišťování hrozeb zahrnuje shromažďování a analýzu dat o vznikajících a existujících kybernetických hrozbách, aby bylo možné porozumět taktice, technikám, postupům, motivům, cílům a chování aktérů hrozeb stojících za kybernetickými hrozbami a útoky.

Tyto informace jsou pak sdíleny s organizacemi, aby jim pomohly při odhalování, prevenci a zmírňování kybernetických útoků.

Na druhé straně je vyhledávání hrozeb proaktivním procesem hledání potenciálních hrozeb a zranitelností, které mohou existovat v systému, aby je řešili dříve, než je zneužijí aktéři hrozeb. Tento proces vedou bezpečnostní experti. Informace o hrozbách využívají bezpečnostní experti provádějící hledání hrozeb.

Typy lovu hrozeb

Existují tři hlavní typy lovu hrozeb. To zahrnuje:

#1. Strukturovaný lov

Jedná se o hledání hrozeb na základě indikátoru útoku (IoA). Indikátor útoku je důkazem, že k systému v současné době přistupují neoprávnění aktéři. K IoA dochází před únikem dat.

Proto je strukturovaný lov v souladu s taktikou, technikami a postupy (TTP), které útočník používá, s cílem identifikovat útočníka, čeho se snaží dosáhnout, a reagovat dříve, než způsobí škodu.

#2. Nestrukturovaný lov

Jedná se o typ hledání hrozeb prováděný na základě indikátoru kompromisu (IoC). Ukazatelem kompromitace je důkaz, že došlo k narušení bezpečnosti a do systému v minulosti vstoupili neoprávnění účastníci. Při tomto typu vyhledávání hrozeb hledají bezpečnostní experti vzory v celé síti před a poté, co je identifikován indikátor ohrožení.

#3. Situační nebo řízený entitou

Jedná se o hledání hrozeb na základě interního posouzení rizik organizace jejích systémů a zjištěných zranitelností. Bezpečnostní experti používají externě dostupná a nejnovější data o útocích k hledání podobných vzorců a chování útoků v systému.

Klíčové prvky lovu hrozeb

Efektivní hledání hrozeb zahrnuje hloubkový sběr a analýzu dat k identifikaci podezřelého chování a vzorců, které mohou naznačovat potenciální hrozby v systému.

Jakmile jsou takové aktivity v systému detekovány, je třeba je plně prozkoumat a pochopit pomocí pokročilých nástrojů bezpečnostního vyšetřování.

Vyšetřování by pak mělo přinést použitelné strategie, které lze implementovat k vyřešení nalezených zranitelností a zprostředkování hrozeb dříve, než je mohou zneužít útočníci.

Poslední klíčovou složkou procesu je hlášení výsledků hledání hrozeb a poskytování doporučení, která lze implementovat pro lepší zabezpečení systémů organizace.

Kroky v lovu hrozeb

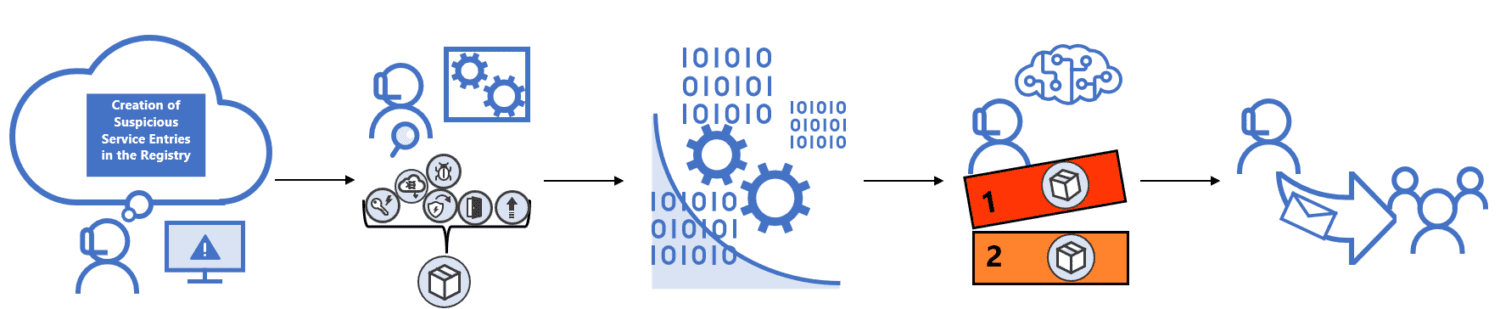

Zdroj obrázku: Microsoft

Zdroj obrázku: Microsoft

Efektivní lov hrozeb zahrnuje následující kroky:

#1. Formulování hypotézy

Cílem lovu hrozeb je odhalit neznámé hrozby nebo zranitelnosti, které lze útoky zneužít. Vzhledem k tomu, že cílem hledání hrozeb je najít neznámé, je prvním krokem formulování hypotézy založené na stavu bezpečnosti a znalosti zranitelností v systému organizace.

Tato hypotéza dává lovu hrozeb směr a základ, na kterém lze položit strategie celého cvičení.

#2. Sběr a analýza dat

Jakmile je hypotéza formulována, dalším krokem je shromažďování dat a informací o hrozbách ze síťových protokolů, zpráv o hrozbách až po historická data o útocích, s cílem hypotézu potvrdit nebo neschválit. Pro sběr a analýzu dat lze použít specializované nástroje.

#3. Identifikujte spouštěče

Spouštěče jsou podezřelé případy, které vyžadují další a hloubkové vyšetřování. Informace získané ze sběru a analýzy dat mohou potvrdit počáteční hypotézu, jako je existence neoprávněných aktérů v síti.

Během analýzy shromážděných dat může být odhaleno podezřelé chování v systému. Tyto podezřelé aktivity jsou spouštěče, které je třeba dále prozkoumat.

#4. Vyšetřování

Jakmile jsou spouštěče v systému odhaleny, jsou prozkoumány, aby se pochopila celá povaha daného rizika, jak k incidentu mohlo dojít, motiv útočníků a potenciální dopad útoku. Výsledek této fáze šetření informuje o opatřeních, která budou zavedena k vyřešení nepokrytých rizik.

#5. Rozlišení

Jakmile je hrozba plně prozkoumána a pochopena, jsou implementovány strategie k vyřešení rizika, zabránění budoucím útokům a zlepšení zabezpečení stávajících systémů, aby se řešila nově odhalená zranitelnost nebo techniky, které mohou útočníci zneužít.

Jakmile jsou všechny kroky dokončeny, cvičení se opakuje, aby se hledala další zranitelnost a lépe zabezpečovaly systémy.

Výzvy v lovu hrozeb

Mezi hlavní výzvy, které se objevují při hledání hrozeb, patří:

Nedostatek kvalifikovaného personálu

Hledání hrozeb je bezpečnostní aktivita řízená lidmi, a proto je její účinnost silně závislá na dovednostech a zkušenostech lovců hrozeb, kteří danou aktivitu provádějí.

S více zkušenostmi a dovednostmi mohou být lovci hrozeb schopni identifikovat zranitelná místa nebo hrozby, které proklouzávají tradiční bezpečnostní systémy nebo jiné bezpečnostní pracovníky. Získání a udržení expertních lovců hrozeb je pro organizace nákladné a náročné.

Potíže s identifikací neznámých hrozeb

Hledání hrozeb je velmi obtížné, protože vyžaduje identifikaci hrozeb, které se vyhnuly tradičním bezpečnostním systémům. Proto tyto hrozby nemají žádné známé podpisy nebo vzory pro snadnou identifikaci, což činí celek velmi obtížným.

Sběr komplexních dat

Hledání hrozeb se do značné míry spoléhá na shromažďování velkého množství dat o systémech a hrozbách, které slouží jako vodítko pro testování hypotéz a vyšetřování spouštěčů.

Tento sběr dat se může ukázat jako náročný, protože může vyžadovat pokročilé nástroje třetích stran a existuje také riziko, že cvičení nebude v souladu s předpisy o ochraně osobních údajů. Kromě toho budou muset odborníci pracovat s velkým množstvím dat, což může být náročné.

Být informován o hrozbách

Aby byl lov hrozeb úspěšný a účinný, musí mít experti provádějící cvičení aktuální informace o hrozbách a znalosti o taktice, technikách a postupech, které útočníci používají.

Bez přístupu k informacím o nejnovější taktice, technikách a postupech používaných při útocích může být celý proces hledání hrozeb ztížen a stane se neúčinným.

Závěr

Hledání hrozeb je proaktivní proces, jehož implementaci by organizace měly zvážit, aby lépe zabezpečily své systémy.

Vzhledem k tomu, že útočníci nepřetržitě pracují na hledání způsobů, jak využít zranitelnosti v systému, je pro organizace výhodné, aby byly proaktivní a hledaly zranitelná místa a nové hrozby dříve, než je útočníci najdou a zneužijí ke škodě organizací.

Můžete také prozkoumat některé bezplatné nástroje forenzního vyšetřování pro odborníky na bezpečnost IT.