Pokud jste správce systému, slyšeli jste o rizicích spojených s mnoha účty s privilegovaným přístupem k důležitým IT aktivům. Přečtěte si o nejlepších řešeních, jak je mít pod kontrolou.

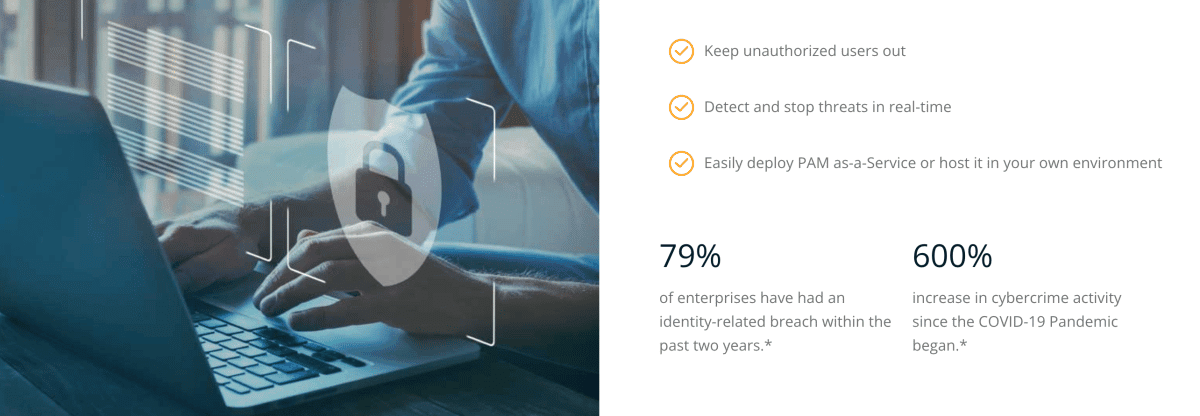

Situace s privilegovaným přístupem se může rychle vymknout kontrole, když počet uživatelů roste spolu s počtem aplikací, zařízení a dokonce i typů infrastruktury.

Abyste předešli takové problematické situaci, musíte použít řešení správy privilegovaného přístupu. Začněme odpovědí na nejzřejmější otázku:

Table of Contents

Co je správa privilegovaného přístupu?

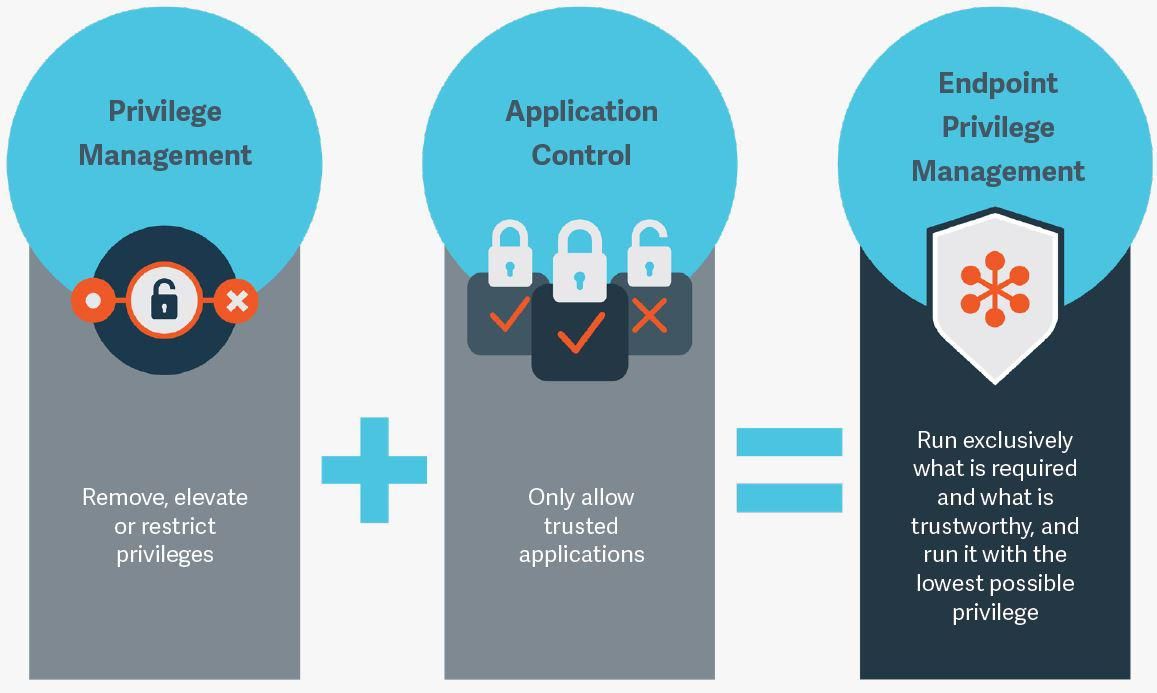

Privileged Access Management (PAM) je sada strategií a technologií kybernetické bezpečnosti pro výkon kontroly nad zvýšeným („privilegovaným“) přístupem a oprávněními pro uživatele, účty, procesy a systémy v prostředí IT.

Definováním vhodné úrovně řízení privilegovaného přístupu pomáhá PAM organizacím redukovat jejich útočné plochy a předcházet (nebo alespoň zmírňovat) poškození z externích útoků, stejně jako interních pokusů o sabotáž nebo nedbalosti.

Přestože správa privilegií zahrnuje mnoho strategií, hlavním cílem je aplikace nejmenších privilegií, definovaná jako omezení přístupových práv a oprávnění na absolutní minimum nezbytné pro uživatele, účty, aplikace a zařízení k provádění jejich rutinních autorizovaných činností.

Mnoho analytiků a technologů považuje PAM za jednu z nejdůležitějších bezpečnostních iniciativ pro snížení kybernetického rizika a dosažení vysoké návratnosti investic do zabezpečení.

Jak funguje správa privilegovaného přístupu (PAM)?

Správa privilegovaného přístupu funguje na principu nejmenších oprávnění, takže i ti nejprivilegovanější uživatelé mají přístup pouze k tomu, co potřebují. Nástroje pro správu privilegovaného přístupu jsou obvykle součástí širších řešení PAM navržených k řešení různých problémů souvisejících s monitorováním, zabezpečením a správou privilegovaných účtů.

Řešení navržené pro správu privilegovaného přístupu musí umožňovat sledování a protokolování všech aktivit s privilegovaným přístupem a poté je hlásit správci. Správce může sledovat privilegovaný přístup a zjistit, v jakých situacích může být zneužit.

Řešení musí systémovým administrátorům usnadnit identifikaci anomálií a potenciálních hrozeb, aby mohli okamžitě zasáhnout a omezit škody. Základní vlastnosti řešení správy privilegovaného přístupu by měly zahrnovat:

- Identifikujte, spravujte a monitorujte privilegované účty na všech systémech a aplikacích v síti.

- Řízení přístupu k privilegovaným účtům, včetně přístupu, který může být sdílen nebo dostupný v případě nouze.

- Vytvářejte náhodné a zabezpečené přihlašovací údaje pro privilegované účty, včetně hesel, uživatelských jmen a klíčů.

- Poskytujte vícefaktorové ověřování.

- Omezte a kontrolujte privilegované příkazy, úkoly a aktivity.

- Spravujte sdílení pověření mezi službami, abyste omezili vystavení.

PAM vs. IAM

Privileged Access Management (PAM) a Identity Access Management (IAM) jsou běžné způsoby, jak udržet vysokou úroveň zabezpečení a umožnit uživatelům přístup k IT aktivům bez ohledu na umístění a zařízení.

Je nezbytné, aby obchodní a IT pracovníci pochopili rozdíl mezi těmito dvěma přístupy a jejich roli při jejich používání pro zabezpečení přístupu k soukromým a citlivým informacím.

IAM je obecnější pojem. Primárně se používá k identifikaci a autorizaci uživatelů v celé organizaci. Na druhou stranu je PAM podmnožinou IAM, která se zaměřuje na privilegované uživatele, tj. ty, kteří potřebují oprávnění k přístupu k nejcitlivějším datům.

IAM se týká identifikace, ověřování a autorizace uživatelských profilů, které využívají jedinečné digitální identity. Řešení IAM poskytují podnikům kombinaci funkcí kompatibilních s přístupem nulové důvěry ke kybernetické bezpečnosti, který vyžaduje, aby uživatelé ověřili svou identitu, kdykoli požádají o přístup k serveru, aplikaci, službě nebo jinému IT aktivu.

Následující přehled předních dostupných řešení PAM, jak jako cloudové, tak lokálně instalované on-prem systémy.

StrongDM

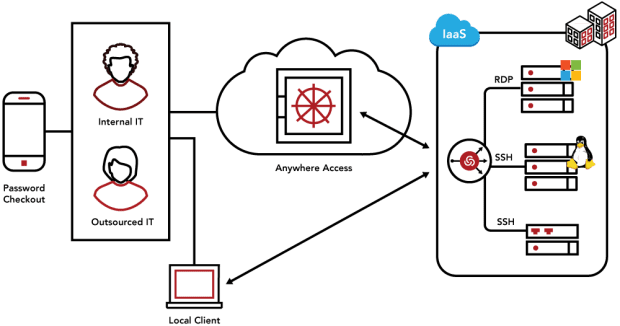

StrongDM poskytuje platformu pro přístup k infrastruktuře, která eliminuje řešení koncových bodů a pokrývá všechny protokoly. Je to proxy, která kombinuje metody ověřování, autorizace, sítě a pozorovatelnosti na jediné platformě.

Spíše než aby komplikovaly přístup, mechanismy přidělování oprávnění StrongDM zrychlují přístup okamžitým udělováním a rušením granulárního, nejméně privilegovaného přístupu pomocí řízení přístupu založeného na rolích (RBAC), řízení přístupu založeného na atributech (ABAC) nebo schválení koncových bodů pro všechny zdroje.

Nástup a odchod zaměstnanců se provádí jediným kliknutím, což umožňuje dočasné schválení zvýšených oprávnění pro citlivé operace se Slack, Microsoft Teams a PagerDuty.

StrongDM vám umožňuje připojit každého koncového uživatele nebo službu k přesným zdrojům, které potřebují, bez ohledu na jejich umístění. Navíc nahrazuje VPN přístup a baštu hostitelů sítěmi s nulovou důvěrou.

StrongDM má mnoho možností automatizace, včetně integrace pracovních postupů přístupu do vašeho stávajícího potrubí nasazení, streamování protokolů do vašeho SIEM a shromažďování důkazů pro různé certifikační audity, včetně SOC 2, SOX, ISO 27001 a HIPAA.

ManageEngine PAM360

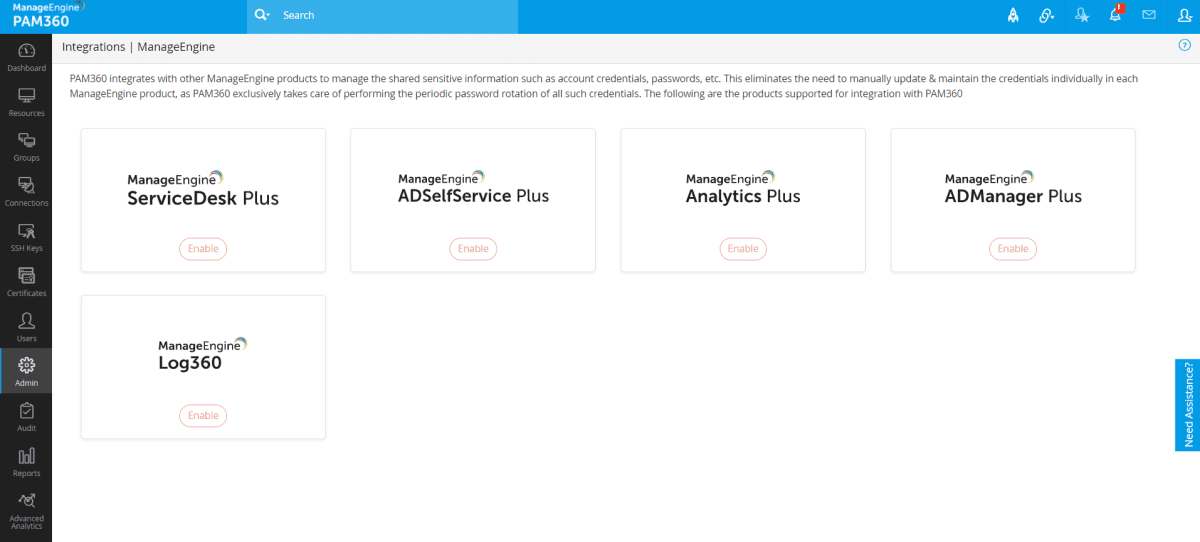

PAM360 je komplexní řešení pro společnosti, které chtějí začlenit PAM do svých bezpečnostních operací. S možnostmi kontextové integrace PAM360 můžete vytvořit centrální konzolu, kde jsou různé části vašeho systému správy IT vzájemně propojeny pro hlubší korelaci dat privilegovaného přístupu a celkových síťových dat, což usnadňuje smysluplné vyvozování a rychlejší nápravu.

PAM360 zajišťuje, že žádná privilegovaná přístupová cesta k vašim kritickým aktivům nezůstane nespravovaná, neznámá nebo nemonitorovaná. Aby to bylo možné, poskytuje trezor pověření, kde můžete ukládat privilegované účty. Tento trezor nabízí centralizovanou správu, přístupová oprávnění na základě rolí a šifrování AES-256.

Díky kontrole just-in-time pro doménové účty uděluje PAM360 zvýšená oprávnění pouze tehdy, když je uživatelé potřebují. Po určité době jsou oprávnění automaticky zrušena a hesla jsou resetována.

Kromě správy privilegovaného přístupu PAM360 usnadňuje privilegovaným uživatelům připojení ke vzdáleným hostitelům jediným kliknutím, bez zásuvných modulů prohlížeče nebo agentů koncových bodů. Tato funkce poskytuje tunel připojení přes šifrované brány bez hesla, které poskytují maximální ochranu.

Teleportovat se

Teleport Strategií je konsolidovat všechny aspekty přístupu k infrastruktuře do jediné platformy pro softwarové inženýry a aplikace, které vyvíjejí. Tato sjednocená platforma má za cíl snížit povrch útoku a režii provozních nákladů a zároveň zlepšit produktivitu a zajistit soulad se standardy.

Teleport’s Access Plane je řešení s otevřeným zdrojovým kódem, které nahrazuje sdílené přihlašovací údaje, sítě VPN a starší technologie správy privilegovaného přístupu. Byl speciálně navržen tak, aby poskytoval nezbytný přístup k infrastruktuře, aniž by bránil práci nebo snižoval produktivitu pracovníků IT.

Bezpečnostní profesionálové a inženýři mohou přistupovat k serverům Linux a Windows, clusterům Kubernetes, databázím a aplikacím DevOps, jako jsou CI/CD, správa verzí a monitorovací řídicí panely, prostřednictvím jediného nástroje.

Teleport Server Access využívá otevřené standardy, jako jsou mimo jiné certifikáty X.509, SAML, HTTPS a OpenID Connect. Jeho tvůrci se zaměřili na jednoduchost instalace a použití, protože to jsou pilíře dobré uživatelské zkušenosti a solidní bezpečnostní strategie. Proto se skládá pouze ze dvou binárních souborů: klienta, který umožňuje uživatelům přihlásit se za účelem získání krátkodobých certifikátů, a agenta Teleport nainstalovaného na libovolném serveru nebo clusteru Kubernetes jediným příkazem.

Okta

Okta je společnost zabývající se řešením ověřování, adresářů a jednotného přihlašování. Poskytuje také řešení PAM prostřednictvím partnerů, kteří se integrují s jejími produkty a poskytují centralizovanou identitu, přizpůsobitelné a adaptivní přístupové politiky, hlášení událostí v reálném čase a redukované možnosti útoků.

Prostřednictvím integrovaných řešení společnosti Okta mohou podniky automaticky zřizovat/zrušovat poskytování privilegovaných uživatelů a administrativních účtů a zároveň poskytovat přímý přístup ke kritickým aktivům. Správci IT mohou odhalit anomální aktivitu prostřednictvím integrace s řešeními pro analýzu zabezpečení, upozornit a přijmout opatření k prevenci rizik.

Hranice

HashiCorp nabízí své Hranice řešení pro poskytování správy přístupu na základě identity pro dynamické infrastruktury. Poskytuje také jednoduchou a bezpečnou správu relací a vzdálený přístup k jakémukoli důvěryhodnému systému založenému na identitě.

Integrací řešení HashiCorp Vault je možné zabezpečit, uložit a strukturálně řídit přístup k tokenům, heslům, certifikátům a šifrovacím klíčům pro ochranu tajemství a dalších citlivých dat prostřednictvím uživatelského rozhraní, relace CLI nebo HTTP API.

S Boundary je možné přistupovat ke kritickým hostitelům a systémům prostřednictvím více dodavatelů samostatně, aniž by bylo nutné spravovat jednotlivá pověření pro každý systém. Může být integrován s poskytovateli identity, čímž odpadá nutnost vystavovat infrastrukturu veřejnosti.

Boundary je platformově agnostické open-source řešení. Jako součást portfolia HashiCorp přirozeně poskytuje možnost snadné integrace do bezpečnostních pracovních postupů, takže je snadno nasadit na většinu veřejných cloudových platforem. Potřebný kód je již na GitHubu a je připraven k použití.

Delinea

Delinea’s řešení správy privilegovaného přístupu mají za cíl co nejvíce zjednodušit instalaci a používání nástroje. Společnost činí svá řešení intuitivními, což usnadňuje definici přístupových hranic. Ať už v cloudu nebo v místním prostředí, řešení PAM společnosti Delinea se snadno nasazují, konfigurují a spravují, aniž by bylo nutné obětovat funkčnost.

Delinea nabízí cloudové řešení, které umožňuje nasazení na stovkách tisíc počítačů. Toto řešení se skládá z Privilege Manager pro pracovní stanice a Cloud Suite pro servery.

Privilege Manager umožňuje objevovat stroje, účty a aplikace s právy správce, ať už na pracovních stanicích nebo serverech hostovaných v cloudu. Funguje dokonce na strojích, které patří do různých domén. Definováním pravidel může automaticky uplatňovat zásady pro správu oprávnění, trvale definovat členství v místní skupině a automaticky střídat privilegovaná pověření mimo člověka.

Průvodce zásadami vám umožňuje povýšit, zakázat a omezit aplikace pomocí pouhých několika kliknutí. A konečně, nástroj pro vytváření zpráv společnosti Delinea poskytuje užitečné informace o aplikacích blokovaných malwarem a nejméně privilegovaným dodržováním předpisů. Nabízí také integraci Privileged Behavior Analytics s cloudem Privilege Manager.

BeyondTrust

BeyondTrust Správa privilegií usnadňuje povýšení oprávnění na známé a důvěryhodné aplikace, které je vyžadují, tím, že řídí používání aplikací a protokoluje a hlásí privilegované aktivity. Dělá to pomocí bezpečnostních nástrojů, které jsou již ve vaší infrastruktuře umístěny.

S Privilege Manager můžete uživatelům poskytnout přesná oprávnění, která potřebují k dokončení svých úkolů, aniž by hrozilo nadměrné privilegování. Můžete také definovat zásady a distribuce oprávnění, upravovat a určovat úroveň přístupu dostupného v celé organizaci. Tímto způsobem se vyhnete útokům malwaru kvůli nadbytku oprávnění.

Pomocí podrobných zásad můžete zvýšit oprávnění aplikací pro standardní uživatele Windows nebo Mac a poskytnout dostatečný přístup k dokončení každého úkolu. BeyondTrust Privilege Manager se integruje s důvěryhodnými aplikacemi helpdesku, skenery pro správu zranitelnosti a nástroji SIEM prostřednictvím konektorů zabudovaných do nástroje.

Analýzy zabezpečení koncových bodů BeyondTrust vám umožňují korelovat chování uživatelů s bezpečnostní inteligencí. Poskytuje vám také přístup ke kompletnímu auditu všech aktivit uživatelů, takže můžete urychlit forenzní analýzu a zjednodušit dodržování předpisů v podniku.

Jedna identita

Jedna identitaŘešení Privileged Access Management (PAM) zmírňují bezpečnostní rizika a umožňují podnikovou shodu. Produkt je nabízen v režimu SaaS nebo on-premises. Obě varianty vám umožňují zabezpečit, řídit, monitorovat, analyzovat a řídit privilegovaný přístup napříč různými prostředími a platformami.

Kromě toho poskytuje flexibilitu udělovat plná oprávnění uživatelům a aplikacím pouze v případě potřeby, přičemž ve všech ostatních situacích používá provozní model s nulovou důvěrou a nejmenšími oprávněními.

CyberArk

S CyberArk Privileged Access Manager, můžete automaticky objevit a začlenit privilegovaná pověření a tajemství používaná lidskými nebo nelidskými entitami. Prostřednictvím centralizované správy zásad umožňuje řešení CyberArk systémovým administrátorům definovat zásady pro rotaci hesel, složitost hesel, přiřazení trezoru podle uživatele a další.

Řešení lze nasadit jako službu (režim SaaS), nebo jej můžete nainstalovat na své servery (samohostitelem).

Odstředit

The Odstředit Služba Privilege Threat Analytics detekuje zneužití privilegovaného přístupu přidáním vrstvy zabezpečení do vaší cloudové a vlastní infrastruktury. Dělá to pomocí pokročilé analýzy chování a adaptivní vícefaktorové autentizace. S nástroji Centrify je možné získat téměř v reálném čase upozornění na abnormální chování všech uživatelů v síti.

Centrify Vault Suite vám umožňuje přidělit privilegovaný přístup ke sdíleným účtům a přihlašovacím údajům, udržovat hesla a tajemství aplikací pod kontrolou a zabezpečit vzdálené relace. Díky Centrify Cloud Suite může vaše organizace bez ohledu na velikost globálně řídit privilegovaný přístup prostřednictvím centrálně spravovaných zásad dynamicky vynucovaných na serveru.

Závěr

Zneužívání privilegií je dnes jednou z hlavních hrozeb kybernetické bezpečnosti, které často vede k nákladným ztrátám a dokonce k ochromení podniků. Je to také jeden z nejoblíbenějších vektorů útoku mezi kyberzločinci, protože když je úspěšně proveden, poskytuje volný přístup do nitra společnosti, často bez vyvolání jakéhokoli poplachu, dokud není škoda způsobena. Použití vhodného řešení správy přístupu k oprávněním je nutností vždy, když je obtížné kontrolovat rizika zneužití oprávnění účtu.