NAC se stal mocným nástrojem, který pomáhá podnikům zabezpečit jejich sítě řízením přístupu uživatelů a zařízení.

Vzhledem k tomu, že organizace pokračují v přijímání moderních technologických pokroků pro správu své síťové infrastruktury, nutnost zabezpečit přístup k síti se stává kritickým problémem.

S NAC mohou organizace zabránit neoprávněnému přístupu a chránit se před hrozbami, jako je malware a viry.

V tomto článku se ponoříme do světa NAC a prozkoumáme jeho výhody, typy a jak vybrat správné řešení NAC pro vaši organizaci.

Začněme!

Table of Contents

Co je řízení přístupu k síti?

Network Access Control (NAC) je bezpečnostní mechanismus, který organizace používají k zabezpečení své síťové infrastruktury. Zajišťuje, že k síti mají přístup pouze autorizovaná a vyhovující zařízení.

Je to jako ochranný štít, který chrání váš hrad před vetřelci!

Primárním cílem NAC je zabránit neoprávněnému přístupu k síti, který může mít za následek narušení bezpečnosti, prostoje a další škodlivé incidenty.

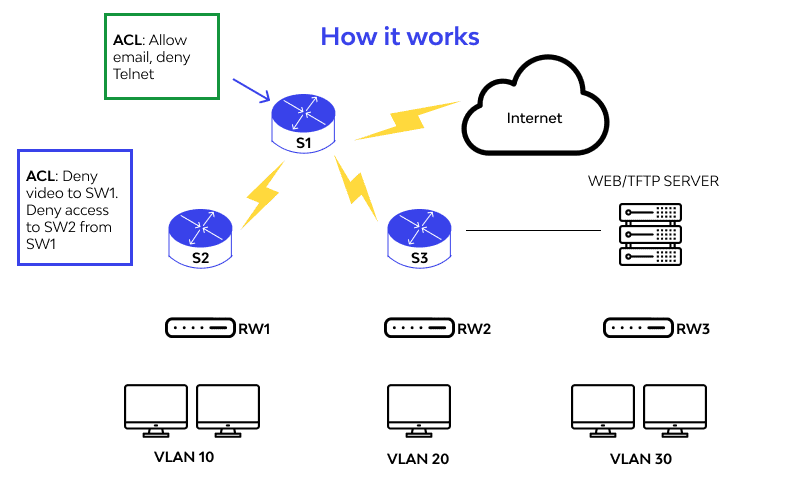

Jak NAC funguje?

Network Access Control (NAC) je pokročilé bezpečnostní řešení, které pomáhá řídit přístup k sítím vynucováním zásad, které určují, kteří uživatelé a zařízení se mohou připojit a jaká úroveň přístupu jim je udělena.

Způsob, jakým NAC funguje, může být poměrně složitý a zahrnuje řadu různých komponent.

Identifikace zařízení

Abychom byli konkrétnější, když se zařízení pokusí připojit k síti, je nejprve identifikováno různými způsoby, jako je MAC adresa, IP adresa nebo název hostitele.

Autentizace

Zařízení je poté autentizováno systémem NAC, aby bylo zajištěno, že má oprávnění k připojení k síti. Autentizaci lze provést pomocí různých metod, jako je uživatelské jméno a heslo, digitální certifikáty, biometrické ověřování nebo čipové karty.

Soulad s koncovým bodem

Jakmile je zařízení ověřeno, systém NAC zkontroluje, zda zařízení splňuje bezpečnostní zásady organizace a požadavky na shodu. To zahrnuje ověření, zda má zařízení aktuální antivirový software, ochranu firewallem a nejnovější opravy operačního systému.

Přístup k síti

Pokud je zařízení v souladu s bezpečnostními zásadami organizace, je mu udělen přístup k síti. Pokud však zařízení nevyhovuje, systém NAC může buď odepřít přístup, nebo umístit zařízení do karantény do omezené sítě, kde lze provést nápravu.

Průběžné sledování

Poté, co je zařízení udělen přístup k síti, systém NAC pokračuje ve sledování souladu zařízení s bezpečnostními zásadami. Pokud zařízení nesplňuje požadavky, systém NAC může podniknout kroky, jako je zrušení přístupu k síti nebo opětovné umístění zařízení do karantény.

Význam NAC

Důležitost Network Access Control (NAC) nelze podceňovat v dnešním hyperpropojeném světě, kde jsou kybernetické útoky a úniky dat běžné.

Existuje několik klíčových důvodů, proč je NAC v dnešním prostředí kybernetické bezpečnosti zásadní.

NAC zlepšuje výkon sítě řízením počtu a typů zařízení, která se mohou připojit. To snižuje riziko přetížení sítě a potenciálních výpadků, které mohou být hlavním zdrojem frustrace pro správce sítě.

Zjednodušuje správu zařízení tím, že poskytuje centralizovanou správu síťových zařízení. To usnadňuje monitorování a správu síťového přístupu, což snižuje zátěž správců IT a zajišťuje správnou konfiguraci zařízení.

A konečně NAC pomáhá snižovat riziko vnitřních hrozeb tím, že zajišťuje, aby se k síti mohli připojit pouze oprávnění uživatelé a zařízení. To pomáhá předcházet narušení dat a dalším bezpečnostním incidentům způsobeným neoprávněným přístupem, což poskytuje další vrstvu ochrany sítí organizací.

Kroky k implementaci NAC

Implementace NAC může být složitý a náročný úkol, který vyžaduje řadu kroků, abyste se ujistili, že řešení je správně nakonfigurováno a integrováno do stávající síťové infrastruktury organizace.

#1. Definujte bezpečnostní politiku

Za prvé, organizace musí vytvořit komplexní bezpečnostní politiku, která stanoví požadavky na zařízení, kterým má být udělen přístup k síti. Tato zásada by měla zahrnovat klíčová bezpečnostní opatření, jako je antivirový software, brány firewall a aktualizace operačního systému.

#2. Vyberte řešení NAC

Organizace musí zvolit vhodné řešení NAC, které splňuje její specifické požadavky. To může zahrnovat výběr hardwarového nebo softwarového řešení nebo kombinaci obou.

#3. Konfigurace

V tomto kroku musí být vybrané řešení NAC nakonfigurováno tak, aby odpovídalo bezpečnostní politice organizace. To zahrnuje nastavení zásad ověřování a autorizace, konfiguraci seznamů řízení přístupu k síti (ACL) a definování zásad nápravy pro nevyhovující zařízení.

#4. Testování

Řešení NAC je třeba testovat v kontrolovaném prostředí, aby bylo zajištěno, že funguje podle očekávání a že všechna zařízení jsou řádně autentizována a autorizována. Toto testování zahrnuje simulaci různých scénářů pro ověření funkčnosti řešení.

#5. Rozvinutí

Jakmile je řešení NAC ověřeno, může být nasazeno v celé organizaci. To může zahrnovat instalaci hardwarových zařízení NAC, nasazení softwarových agentů na zařízení nebo integraci řešení NAC se stávající síťovou infrastrukturou.

#6. Monitorování v reálném čase

A konečně, nepřetržité monitorování a údržba řešení NAC jsou zásadní pro zajištění jeho správného fungování. To zahrnuje pravidelné aktualizace softwaru a pravidelné bezpečnostní audity.

Typy NAC

#1. Předpřijetí

Tento typ řešení NAC spočívá především v kontrole, zda jsou zařízení v souladu s bezpečnostními zásadami organizace, než se jim umožní připojit se k síti.

Aby toho bylo dosaženo, NAC před přijetím zahrnuje posouzení stavu zabezpečení zařízení, což obvykle zahrnuje zajištění všech nezbytných aktualizací softwaru a bezpečnostních opatření.

#2. Po přijetí

Na rozdíl od předpřijímacího NAC se tento zaměřuje na monitorování zařízení poté, co se již připojí k síti. Tím je zajištěno, že zůstanou v souladu s bezpečnostními zásadami organizace.

Zahrnuje neustálé sledování a hodnocení bezpečnostní pozice zařízení a uplatňování zásad nápravy v případě, že jsou identifikována nevyhovující zařízení.

#3. V souladu

Hardwarová in-line řešení NAC jsou umístěna v souladu se sítí, což jim umožňuje sledovat veškerý provoz procházející skrz. Tento typ řešení NAC je ideální pro prosazování zásad řízení přístupu a zjišťování a reakci na potenciální bezpečnostní hrozby v reálném čase.

#4. Mimo pásmo

Mimopásmová řešení NAC jsou založena na softwaru a fungují paralelně se sítí. Monitorují a řídí přístup k síti prostřednictvím samostatných kanálů, což jim umožňuje ověřovat a autorizovat zařízení dříve, než se jim umožní připojit se k síti.

Jak vybrat řešení NAC?

Při výběru řešení NAC pro vaši infrastrukturu je třeba vzít v úvahu různé faktory. Někteří z nich jsou:

Topologie sítě

Struktura sítě organizace může významně ovlivnit typ řešení NAC, který je nejvhodnější. Například organizace s vysoce distribuovanou sítí mohou vyžadovat řešení NAC založené na cloudu, zatímco organizace s více centralizovanou sítí mohou těžit z místního řešení NAC.

Model nasazení

Řešení NAC lze nasadit různými způsoby, včetně hardwaru, softwaru a cloudových řešení. Zvolený model nasazení bude záviset na konkrétních požadavcích organizace, rozpočtu a dalších faktorech.

Integrace se stávajícími bezpečnostními řešeními

Je důležité vybrat řešení NAC, které se hladce integruje se stávajícími bezpečnostními řešeními organizace, jako jsou firewally a systémy prevence narušení. Tato integrace zajistí vynucování bezpečnostních zásad v celé síti.

Škálovatelnost

Vybrané řešení NAC musí být škálovatelné, aby splňovalo požadavky organizace s růstem sítě. Měl by být schopen přidávat nové uživatele a zařízení do sítě, aniž by došlo k ohrožení bezpečnosti.

Použitelnost

Snadné použití zvoleného modelu ovlivňuje jak koncové uživatele, tak administrátory, což snižuje pracovní zátěž IT personálu a zajišťuje, že koncoví uživatelé mohou rychle a efektivně přistupovat k síti.

Dodržování

Při výběru řešení NAC je zásadní hledisko dodržování předpisů. Řešení musí být schopno vynutit dodržování zásad a předpisů, jako jsou HIPAA a PCI-DSS.

Rozpočet

Cena se může lišit v závislosti na modelu nasazení, funkcích a požadované úrovni podpory. Organizace si musí vybrat řešení, které odpovídá jejich rozpočtu a zároveň uspokojuje jejich požadavky.

Co je NACL?

Zdroj obrázků – wallarm.com

Zdroj obrázků – wallarm.com

Seznam řízení přístupu k síti (NACL) je bezpečnostní funkce používaná k řízení příchozího a odchozího provozu v síti.

Jedná se o sadu pravidel, která určují, jaký provoz smí vstupovat do sítě nebo opouštět síť na základě kritérií, jako jsou zdrojové a cílové IP adresy, čísla portů a protokoly.

NACL lze použít k blokování konkrétních typů provozu, jako je malware nebo pokusy o neoprávněný přístup, a zároveň umožnit průchod legitimního provozu.

Běžně se používají ve směrovačích, bránách firewall a dalších síťových zařízeních ke zlepšení bezpečnostní pozice sítě.

Jak vytvořit NACL?

Určete si cíl:

Identifikujte konkrétní cíle a požadavky na NACL, jako jsou typy provozu, který se má povolit nebo blokovat, a kritéria pro filtrování provozu.

Identifikujte síťové zdroje:

Určete zařízení a systémy, které vyžadují ochranu prostřednictvím NACL a jejich přidružené síťové adresy.

Definujte pravidla:

Vytvořte sadu pravidel pro NACL, která podrobně popíšou typy provozu, které se mají povolit nebo zakázat, na základě předem definovaných kritérií, jako jsou zdrojové a cílové IP adresy a protokoly.

Implementujte pravidla:

Aplikujte pravidla NACL na příslušná síťová zařízení, jako jsou směrovače a brány firewall

Proveďte Testování:

Ověřte, že NACL funguje správně, testováním toků provozu a zajištěním správného vynucování pravidel.

Sledujte a udržujte:

Pravidelně monitorujte a aktualizujte NACL, abyste zajistili, že splňuje bezpečnostní požadavky organizace.

Je důležité si uvědomit, že kroky při vytváření NACL se mohou lišit v závislosti na síťovém prostředí a zásadách zabezpečení organizace. Proto se důrazně doporučuje konzultovat s odborníky na zabezpečení sítě, abyste zajistili optimální konfiguraci NACL a účinnou ochranu sítě.

Schopnosti NAC

- Identifikace a profilování zařízení

- Prosazování zásad pro přístup k síti

- Dynamická segmentace sítě na základě identity uživatele a zařízení.

- Automatizované nápravné akce pro nevyhovující zařízení

- Integrace s dalšími bezpečnostními technologiemi, jako jsou firewally a systémy prevence narušení

- Monitorování v reálném čase a přehled o síťové aktivitě

- Centralizovaná správa a reporting přístupu k síti.

Omezení NAC

- Implementace může být složitá a časově náročná

- Mohou být vyžadovány další investice do hardwaru nebo softwaru

- Může to být nákladné, zejména pro větší organizace

- Výkon sítě může být ovlivněn, pokud není správně nakonfigurován.

- Aby zůstal účinný, vyžaduje pravidelnou údržbu a aktualizace

- Mohou být nutné změny stávající síťové infrastruktury.

Výukové zdroje

Na NAC je k dispozici mnoho zdrojů, které poskytují podrobné pochopení jeho klíčových konceptů, protokolů, architektur a scénářů nasazení. Pro vaše pohodlí jsme uvedli několik z těchto zdrojů.

#1. Řízení přístupu k síti Kompletní průvodce

Tato kniha je skutečně pozoruhodná díky svému jedinečnému přístupu zaměřenému na umění tázání. Autor věří, že kladení správných otázek je klíčem k pochopení výzev a příležitostí spojených s NAC, a poskytuje čtenářům sadu otázek, které mohou použít k odhalení výzev NAC, kterým čelí, a vytváření lepších řešení k řešení těchto problémů.

Kromě knihy samotné mají čtenáři také přístup k digitálním součástem, které zlepšují jejich studijní zkušenost. Tyto komponenty zahrnují online nástroj pro sebehodnocení, který umožňuje čtenářům diagnostikovat projekty, iniciativy, organizace a procesy NAC pomocí uznávaných diagnostických standardů a postupů.

Nástroj také poskytuje výsledkovou kartu NAC, která umožňuje čtenářům vytvořit si jasný obrázek o tom, které oblasti NAC vyžadují pozornost.

#2. ForeScout Network Access Control – školení administrátorů

Tento kurz Udemy je komplexní a informativní vzdělávací zkušenost určená pro začátečníky i středně pokročilé studenty v oblasti NAC. Je to nutnost pro ty, kteří chtějí získat hluboké znalosti o řešení ForeScout NAC, jednom z předních řešení NAC, která jsou dnes k dispozici.

Během kurzu si studenti nainstalují ForeScout OS do virtuálního prostředí s průvodcem počátečním nastavením, který jim pomůže nastavit komunikaci s přepínači, doménovými servery a další relevantní nastavení. Kurz obsahuje různé konfigurace ForeScout, jako jsou segmenty a zásady pro klasifikaci, hodnocení a kontrolu s doprovodnými laboratořemi.

V průběhu kurzu budou mít studenti přístup k řadě výukových zdrojů, včetně video přednášek, kvízů a praktických cvičení, které studentům poskytnou praktické zkušenosti s konfigurací a správou nasazení Forescout NAC.

#3. Zabezpečení sítě – Implementujte směrovací tabulku L3 a ACL v C/C++

Tento kurz Udemy je vynikajícím zdrojem pro každého, kdo chce získat hlubší pochopení datových struktur používaných ve směrovacích tabulkách IPV4 a seznamech řízení přístupu (ACL). Nabízí komplexní přehled těchto klíčových síťových konceptů a poskytuje jasné vysvětlení jejich interního návrhu a implementace.

Tento kurz slouží jako vynikající zdroj pro každého, kdo chce hlouběji porozumět seznamům řízení přístupu a směrovacím tabulkám IPV4 a jejich zásadní roli v zabezpečení sítě. Ať už jste začátečník nebo expert, díky přednáškám a praktickým cvičením je to ideální vzdělávací zkušenost pro všechny.

#4. Zvládnutí seznamů řízení přístupu (ACL)

ACL je zásadní nástroj pro správce sítě, kteří chtějí řídit tok provozu a omezovat přístup uživatelů. V tomto kurzu studenti získají hluboké znalosti o technologii ACL, včetně syntaxe a dalších aplikací. Díky ukázkovým implementacím Cisco ACL se studenti seznámí se syntaxí konfigurace a uvidí technologii v akci v živém nastavení sítě.

Podrobně jsou prozkoumány standardní a rozšířené přístupové seznamy IPv4 a studenti se naučí implementovat každý typ na routeru. Zabývá se také odstraňováním problémů s ACL a řešením běžných chyb.

Závěrečné myšlenky

Po dokončení těchto tří kurzů Udemy studenti obdrží osvědčení o absolvování, které potvrzuje jejich odbornost v administraci NAC. Tento certifikát může sloužit jako cenný doklad pro studenty, kteří chtějí pokročit ve své kariéře v oblasti síťové bezpečnosti.

Doufám, že vám tento článek pomohl při poznávání NAC a jeho implementaci. Možná vás také bude zajímat informace o IGMP Snooping pro snížení přetížení sítě.