Přestože jsou systémy postavené na Linuxu často považovány za velmi bezpečné, existují určitá rizika, která nelze podceňovat.

Nebezpečné programy jako rootkity, viry, ransomware a další škodlivý software mohou proniknout do linuxových serverů a způsobit vážné problémy.

Bez ohledu na typ operačního systému je klíčové přijmout bezpečnostní opatření pro ochranu serverů. Významné firmy a organizace si uvědomují toto riziko a vyvíjejí vlastní nástroje, které dokáží detekovat, opravovat a preventivně bránit proti chybám a škodlivému softwaru.

Dobrou zprávou je, že existují cenově dostupné nebo dokonce bezplatné nástroje, které mohou pomoci v tomto procesu. Tyto nástroje dokáží identifikovat slabá místa v různých částech linuxového serveru.

Lynis

Lynis je uznávaný bezpečnostní nástroj, který je často preferován odborníky na Linux. Je kompatibilní i se systémy Unix a macOS. Jedná se o open-source aplikaci, která je k dispozici od roku 2007 pod licencí GPL.

Lynis dokáže odhalit bezpečnostní mezery a chyby v konfiguraci. Nejenže identifikuje zranitelnosti, ale také navrhuje řešení pro jejich nápravu. Pro získání detailních auditních zpráv je nutné jej spustit přímo na cílovém systému.

Pro používání Lynis není nutná instalace. Stačí jej extrahovat ze staženého archivu (balíčku nebo tarballu) a spustit. Je také možné získat jeho kopii z repozitáře Git, což umožňuje přístup k plné dokumentaci a zdrojovému kódu.

Lynis byl vytvořen Michaelem Boelenem, který je také autorem Rkhunter. Jsou nabízeny dvě varianty služeb – pro jednotlivce a pro firmy. Obě varianty se vyznačují vysokou účinností.

Chkrootkit

Jak už název napovídá, chkrootkit je nástroj určený k detekci rootkitů. Rootkity představují typ škodlivého softwaru, který může umožnit neoprávněnému uživateli přístup k serveru. Pokud používáte server na Linuxu, rootkity mohou představovat závažný problém.

Chkrootkit patří mezi nejrozšířenější unixové programy pro detekci rootkitů. Pro identifikaci problémů používá „řetězce“ a „grep“ (příkazy linuxového nástroje).

Může být spuštěn z alternativního adresáře nebo záchranného disku pro kontrolu již kompromitovaného systému. Jednotlivé komponenty Chkrootkitu se specializují na hledání smazaných záznamů v souborech „wtmp“ a „lastlog“, detekci záznamů snifferu, konfigurací rootkitů a kontrolu skrytých položek v „/proc“ nebo volání programu „readdir“.

Pro použití chkrootkit si stáhněte nejnovější verzi ze serveru, extrahujte zdrojové soubory, zkompilujte je a můžete začít.

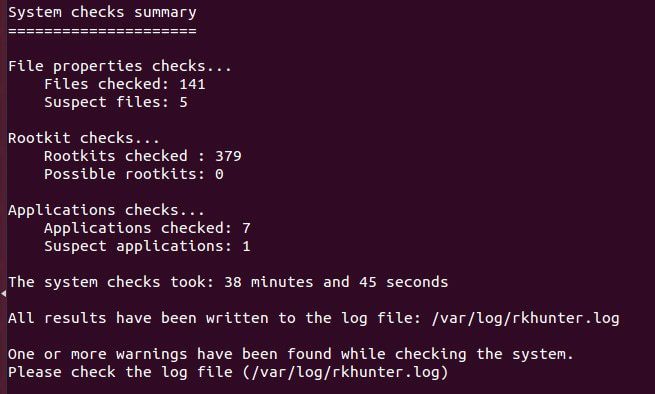

Rkhunter

Vývojář Micheal Boelen uvedl v roce 2003 na trh Rkhunter (Rootkit Hunter). Je to užitečný nástroj pro systémy POSIX a dokáže detekovat rootkity a jiné zranitelnosti. Rkhunter důkladně prohledává soubory (skryté i viditelné), výchozí adresáře, moduly jádra a špatně nastavená oprávnění.

Po provedení kontroly porovná výsledky s databázemi bezpečných a správných záznamů a hledá podezřelé programy. Program je napsán v jazyce Bash, což umožňuje jeho spuštění nejen na Linuxu, ale také na libovolné verzi Unixu.

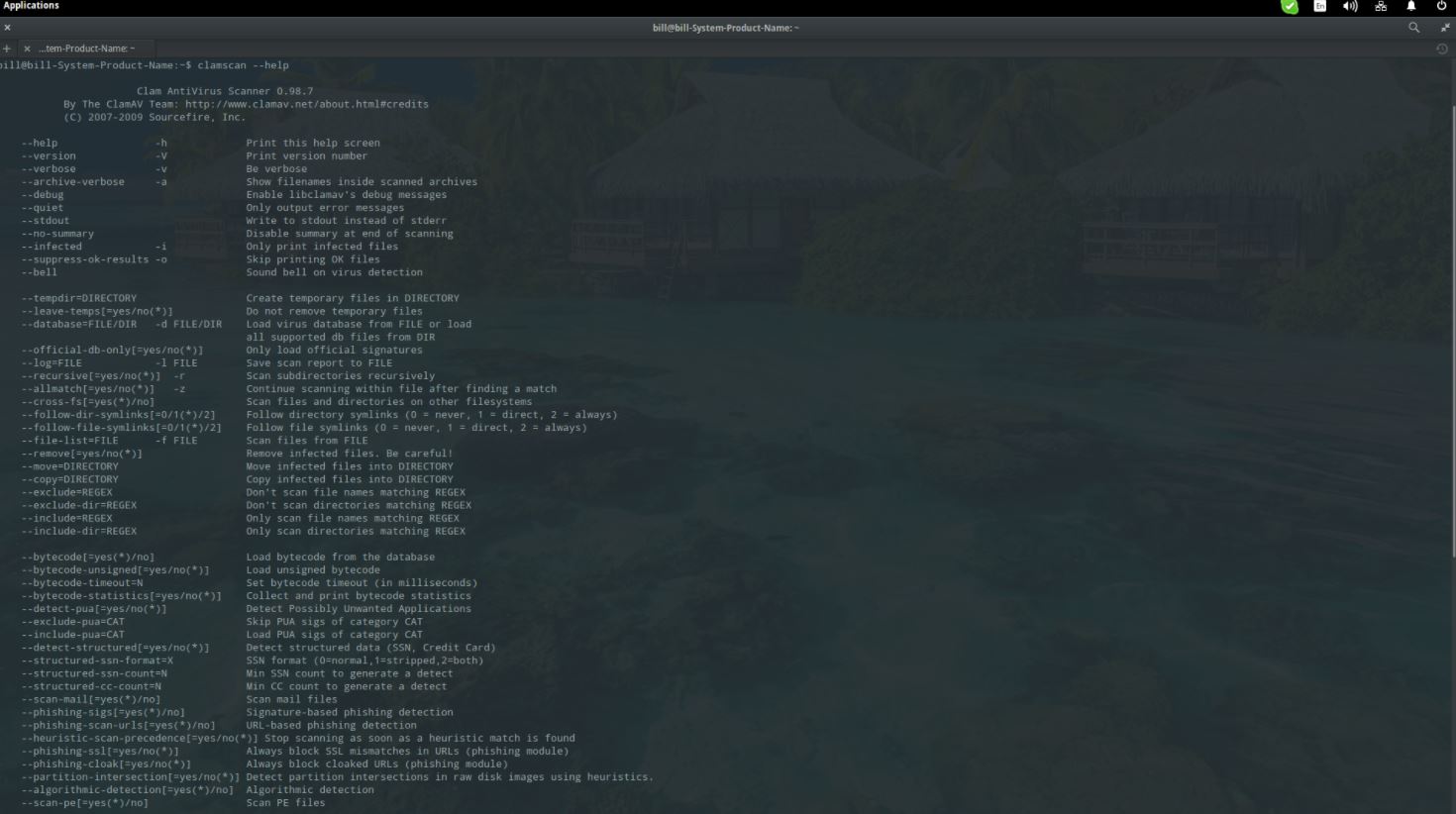

ClamAV

Napsaný v jazyce C++, ClamAV je open-source antivirový program, který dokáže detekovat viry, trojské koně a mnoho dalších typů malwaru. Jedná se o zcela bezplatný nástroj, který je často používán k prohledávání osobních dat, včetně e-mailů, na výskyt škodlivých souborů. Je také velmi užitečný jako skener na straně serveru.

Nástroj byl původně vyvinut speciálně pro Unix. Existují však i verze třetích stran, které lze použít v systémech Linux, BSD, AIX, macOS, OSF, OpenVMS a Solaris. ClamAV automaticky a pravidelně aktualizuje svou databázi, aby byl schopen detekovat i nejnovější hrozby. Umožňuje skenování z příkazového řádku a má vícevláknového démona, který zlepšuje rychlost skenování.

Může procházet různými druhy souborů a detekovat zranitelnosti. Podporuje komprimované soubory, jako jsou RAR, Zip, Gzip, Tar, Cabinet, OLE2, CHM, formát SIS, BinHex a také téměř všechny typy e-mailových systémů.

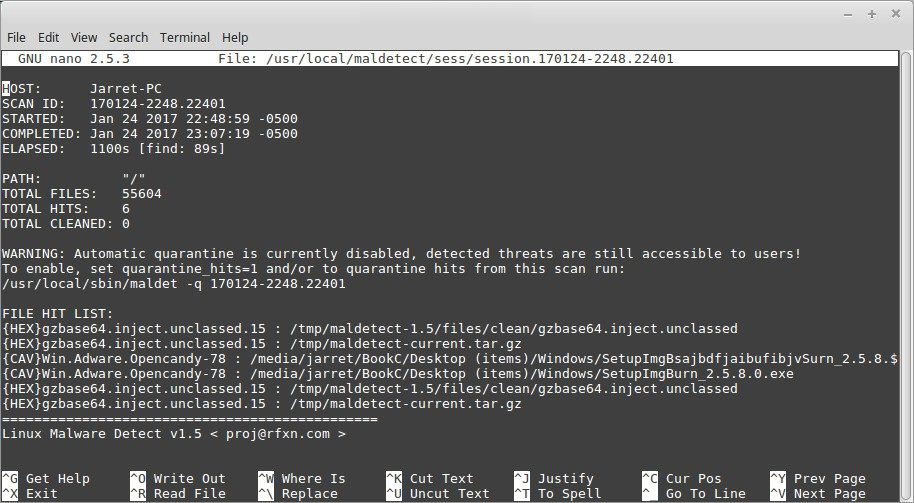

LMD

Detekce malwaru v Linuxu (LMD) je další oblíbený antivirus pro systémy Linux, který je speciálně navržen pro hrozby objevující se v hostovaných prostředích. Stejně jako jiné nástroje pro detekci malwaru a rootkitů, používá LMD databázi podpisů k detekci a rychlému zastavení škodlivého kódu.

LMD se neomezuje pouze na svou vlastní databázi podpisů. Využívá také databáze ClamAV a Team Cymru pro detekci širší škály virů. LMD získává data o hrozbách ze systémů pro detekci narušení v okrajové síti. Díky tomu je schopen generovat nové podpisy pro malware, který je aktivně používán při útocích.

LMD se ovládá přes příkazový řádek „maldet“. Nástroj je speciálně vytvořen pro platformy Linux a dokáže snadno prohledávat linuxové servery.

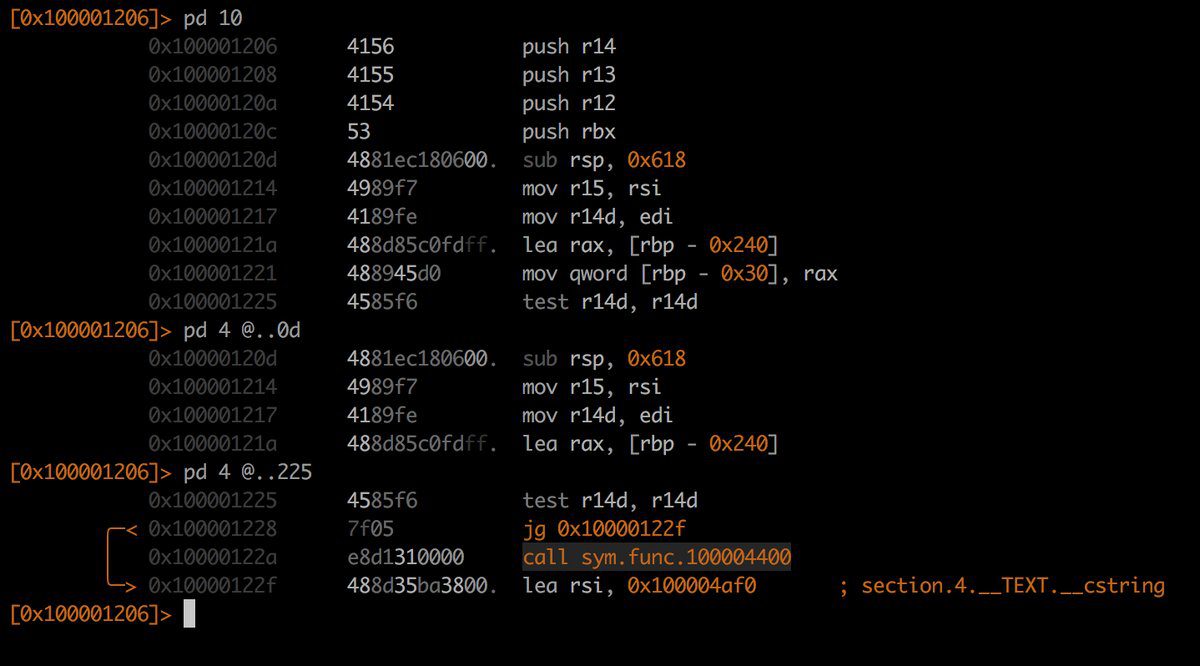

Radar2

Radar2 (R2) je framework pro analýzu binárních souborů a reverzní inženýrství s výbornými detekčními schopnostmi. Dokáže odhalit nesprávně sestavené binární soubory a poskytuje uživateli nástroje pro jejich správu a eliminaci potenciálních hrozeb. Využívá databázi NoSQL sdb. Výzkumníci v oblasti softwarové bezpečnosti a vývojáři softwaru tento nástroj preferují pro jeho vynikající schopnost prezentovat data.

Výhodou Radare2 je, že uživatel není nucen používat příkazový řádek pro statickou/dynamickou analýzu nebo reverzní inženýrství softwaru. Je doporučen pro jakýkoli typ výzkumu binárních dat.

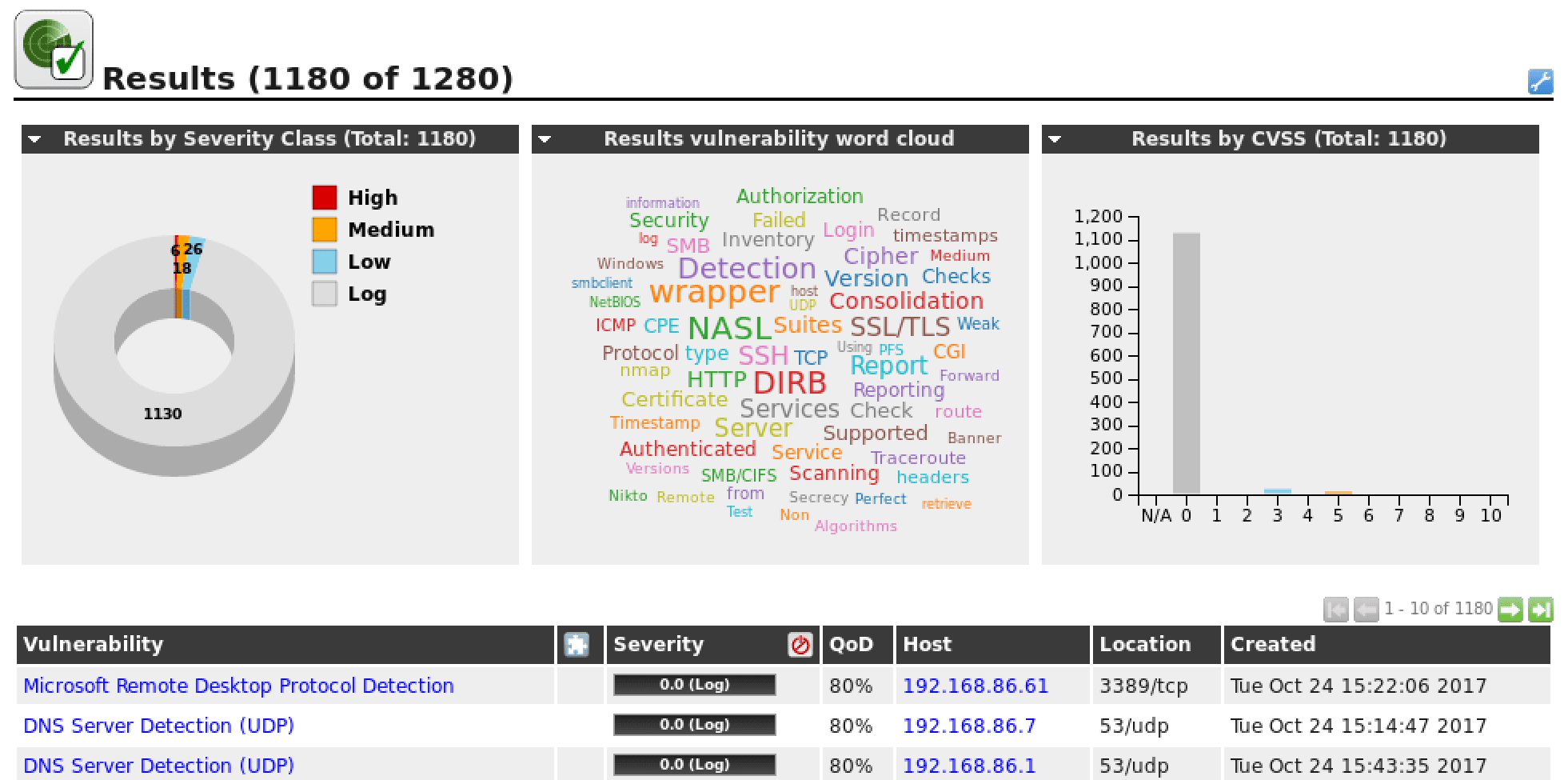

OpenVAS

Open Vulnerability Assessment System, neboli OpenVAS, je hostovaný systém pro skenování zranitelností a jejich správu. Je určen pro podniky všech velikostí a pomáhá jim odhalit bezpečnostní problémy skryté v jejich infrastrukturách. Původně byl produkt známý jako GNessUs, než jeho současný majitel, Greenbone Networks, změnil název na OpenVAS.

Od verze 4.0 OpenVAS umožňuje průběžnou aktualizaci své databáze Network Vulnerability Testing (NVT) – obvykle v intervalech kratších než 24 hodin. K červnu 2016 obsahovala více než 47 000 NVT.

Bezpečnostní experti používají OpenVAS pro jeho schopnost rychlého skenování. Vyznačuje se také vynikající konfigurovatelností. Programy OpenVAS mohou být spuštěny ze samostatného virtuálního stroje pro bezpečný výzkum malwaru. Jeho zdrojový kód je dostupný pod licencí GNU GPL. Mnoho dalších nástrojů pro detekci zranitelností je založeno na OpenVAS, což ho činí nezbytným programem pro linuxové platformy.

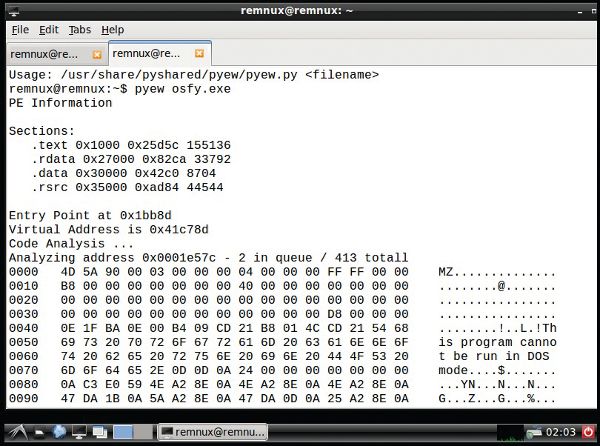

REMnux

REMnux používá metody zpětného inženýrství pro analýzu malwaru. Dokáže detekovat mnoho problémů v prohlížečích, skrytých ve fragmentech kódu JavaScript a apletech Flash. Je také schopen kontrolovat soubory PDF a provádět forenzní analýzu paměti. Tento nástroj pomáhá detekovat škodlivé programy ve složkách a souborech, které není snadné zkontrolovat jinými antivirovými programy.

Je efektivní díky svým schopnostem dekódování a reverzního inženýrství. Dokáže určit charakteristiky podezřelých programů a díky své malé velikosti je velmi těžko odhalitelný pro sofistikované škodlivé programy. Lze jej použít na Linuxu i Windows a jeho funkcionalitu lze rozšířit pomocí dalších skenovacích nástrojů.

Tygr

V roce 1992 začala Texas A&M University pracovat na Tygr, s cílem zvýšit zabezpečení počítačů v areálu. Nyní je to oblíbený program pro platformy podobné Unixu. Jedinečnost tohoto nástroje spočívá v tom, že se nejedná pouze o nástroj pro bezpečnostní audit, ale také o systém pro detekci narušení.

Nástroj je k dispozici zdarma pod licencí GPL. Je založen na nástrojích POSIX a společně mohou vytvořit dokonalý rámec, který může výrazně zvýšit bezpečnost serveru. Celý Tiger je napsán v jazyce shell – to je jeden z důvodů jeho účinnosti. Je vhodný pro kontrolu stavu a konfigurace systému a jeho multifunkční využití ho činí velmi oblíbeným mezi uživateli nástrojů POSIX.

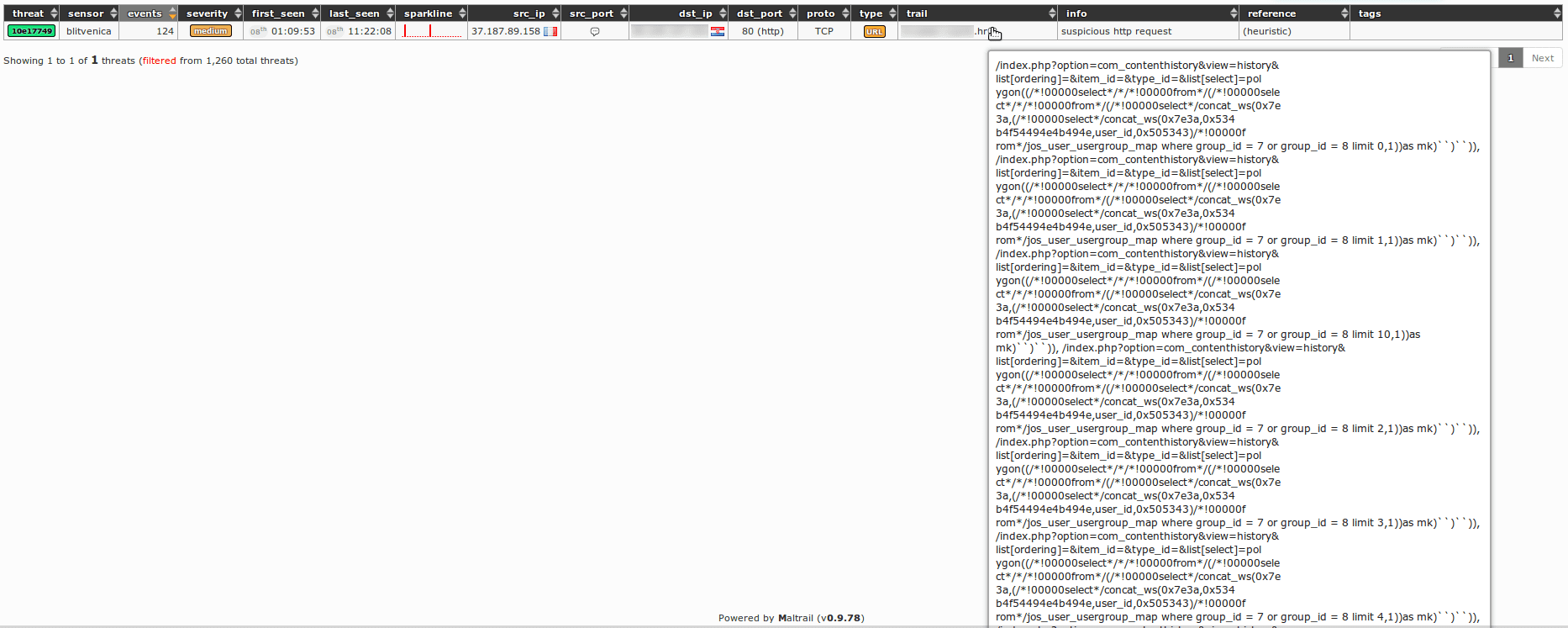

Maltrail

Maltrail je systém pro detekci provozu, který je schopen udržovat provoz vašeho serveru čistý a pomáhá mu vyhnout se škodlivým hrozbám. Toho dosahuje porovnáním zdrojů návštěvnosti s webovými stránkami, které jsou uvedeny na černé listině.

Kromě kontroly stránek na černé listině používá i pokročilé heuristické metody pro detekci různých druhů hrozeb. Ačkoliv se jedná o volitelnou funkci, je užitečná, když se domníváte, že byl váš server již napaden.

Má senzor, který je schopen detekovat provoz, který server přijímá a posílat informace na server Maltrail. Detekční systém ověřuje, zda je provoz dostatečně bezpečný pro výměnu dat mezi serverem a zdrojem.

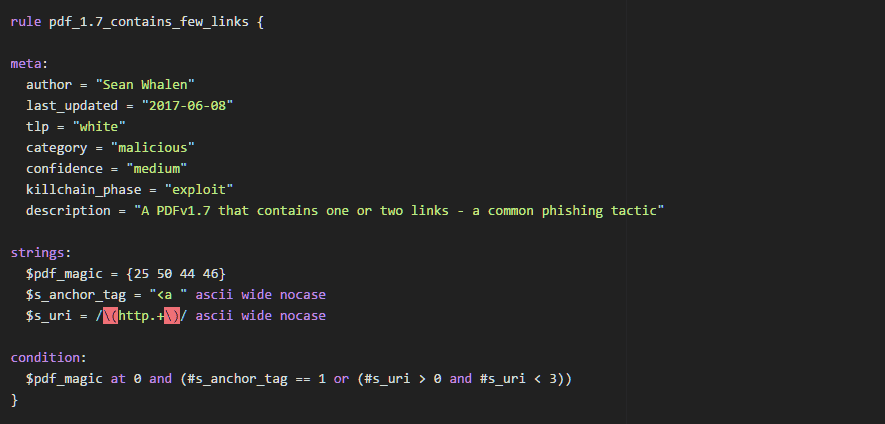

YARA

Vyvinutý pro Linux, Windows a macOS, YARA (Yet Another Ridiculous Acronym) je jedním z nejdůležitějších nástrojů používaných pro výzkum a detekci škodlivého softwaru. Využívá textové nebo binární vzory, aby zjednodušil a urychlil proces detekce, což umožňuje rychlou a jednoduchou práci.

YARA nabízí několik doplňkových funkcí, ale pro jejich využití je vyžadována knihovna OpenSSL. I bez této knihovny lze YARA použít pro základní výzkum malwaru pomocí enginu založeného na pravidlech. Může být také použit v Cuckoo Sandbox, sandboxu založeném na Pythonu, který je ideální pro bezpečný výzkum škodlivého softwaru.

Jak vybrat nejlepší nástroj?

Všechny nástroje, které jsme zmínili, jsou velmi efektivní a pokud je nástroj populární v linuxové komunitě, můžete si být jisti, že jej používají tisíce zkušených uživatelů. Administrátoři by si měli uvědomit, že každá aplikace je obvykle závislá na jiných programech. To je například případ ClamAV a OpenVAS.

Je třeba porozumět potřebám vašeho systému a oblastem, kde se mohou objevit zranitelnosti. Nejprve pomocí jednoduchého nástroje zjistěte, na které části se zaměřit. Poté použijte ten správný nástroj k vyřešení problému.