Co je to reverzní inženýrství?

Reverzní inženýrství je postup, při kterém se detailně zkoumá produkt nebo systém s cílem odhalit jeho konstrukční řešení, vnitřní mechanismy a celkovou funkčnost.

Tato technika se často používá k hlubšímu pochopení daného produktu či systému. Získané poznatky se následně mohou využít k jeho zdokonalení, vývoji konkurenčních řešení, anebo k odhalení a následnému odstranění slabých míst či bezpečnostních rizik.

Reverzní inženýrství nachází své uplatnění v různých oborech, včetně vývoje softwaru, průmyslové výroby a oblasti kybernetické bezpečnosti. Je však nutné si uvědomit, že tato technika může být zneužita i pro nekalé účely, jako je krádež obchodních tajemství nebo výroba padělků. Proto je reverzní inženýrství často regulováno zákony na ochranu duševního vlastnictví a obchodních tajemství.

Aby se odborník na bezpečnost mohl stát zdatným v reverzním inženýrství, měl by mít solidní znalosti v oblasti počítačových věd a programování. Důležitá je také praktická zkušenost s nástroji a technikami, které se při reverzním inženýrství běžně používají, jako jsou disasemblery a debuggery.

Jak funguje reverzní inženýrství?

Reverzní inženýrství spočívá v rozboru systému za účelem pochopení jeho jednotlivých částí, jejich funkcí a vzájemných interakcí. Cílem je objasnit, jak systém pracuje, případně vytvořit jeho kopii či napodobeninu.

Reverzní inženýrství je velmi užitečné pro různé účely. Může pomoci pochopit principy fungování systému, identifikovat jeho slabiny a zranitelná místa, vytvořit kompatibilní nebo alternativní verze, či dokonce zlepšit původní design.

Proces reverzního inženýrství typicky zahrnuje rozebrání systému, ať už fyzického zařízení nebo softwarového systému, s cílem porozumět jeho komponentám a jejich vzájemnému propojení. To může obnášet fyzickou demontáž zařízení nebo analýzu kódu a struktury softwaru.

Jakmile je systém rozebrán, jednotlivé části jsou důkladně prostudovány a analyzovány, aby se pochopila jejich role a způsob, jakým spolupracují na fungování celého systému.

Je však nezbytné, aby při používání reverzního inženýrství byly respektovány práva duševního vlastnictví a aby tato technika byla využívána pouze pro legální a etické účely.

Účel reverzního inženýrství v oblasti bezpečnosti

V kontextu bezpečnosti má reverzní inženýrství za cíl odhalit a zmírnit potenciální zranitelnosti produktu nebo systému. To se obvykle provádí důkladným prozkoumáním designu, kódu nebo jednotlivých komponent, aby bylo možné pochopit, jak systém funguje, a identifikovat případné slabiny.

Například bezpečnostní expert může pomocí reverzního inženýrství analyzovat návrh softwarové aplikace a najít případné zranitelnosti, které by mohly být zneužity útočníky. To může zahrnovat zkoumání kódu, analýzu síťové komunikace aplikace nebo studium její interakce s jinými systémy či komponentami.

Jakmile jsou potenciální zranitelnosti odhaleny, bezpečnostní expert může vyvinout řešení pro jejich zmírnění, například formou opravy kódu nebo zavedením dodatečných bezpečnostních opatření. To vede ke zvýšení celkové bezpečnosti produktu nebo systému a chrání jej před potenciálními útoky.

Kroky při reverzním inženýrství

Reverzní inženýrství obvykle probíhá v několika fázích:

- Identifikace cílového produktu nebo systému: Prvním krokem je určení konkrétního softwarového produktu nebo systému, který má být podrobně prozkoumán, aby se pochopil jeho design, vnitřní fungování a funkčnost.

- Sběr informací o produktu nebo systému: Zahrnuje shromažďování dostupných informací o cílovém systému z různých zdrojů, jako jsou konstrukční dokumenty, zdrojový kód nebo uživatelské příručky.

- Analýza produktu nebo systému: V této fázi se analyzují shromážděné informace, aby se pochopil návrh a funkčnost systému. To může zahrnovat rozebrání produktu nebo systému, studium jeho součástí a jejich interakcí, nebo prozkoumání konstrukční dokumentace či kódu.

- Vytvoření modelu produktu nebo systému: Vytvoří se model, který přesně reprezentuje návrh, vnitřní fungování a funkčnost analyzovaného systému. Tento model slouží k hlubšímu pochopení systému nebo k provádění změn či vylepšení.

- Využití poznatků získaných reverzním inženýrstvím: Na základě vytvořeného modelu lze získané znalosti využít ke zlepšení původního produktu nebo systému, vytvoření konkurenčních produktů či systémů, nebo k identifikaci a opravě nedostatků a zranitelností. To může zahrnovat modifikaci designu, kódu nebo komponent produktu či systému, nebo vývoj nových produktů či systémů založených na získaných poznatcích.

Nyní se podívejme na nejlepší nástroje, které se používají při reverzním inženýrství.

Ghidra

Ghidra je bezplatná open-source sada nástrojů pro reverzní inženýrství (SRE), kterou vyvinula Národní bezpečnostní agentura (NSA). Je určena k dekompilaci a analýze binárního kódu.

Ghidra je navržena jako robustní a škálovatelný nástroj a používají ji jak vládní agentury, tak širší odborná komunita. Tento nástroj byl veřejně zpřístupněn v roce 2019 a je možné si ho bezplatně stáhnout a používat.

Nabízí uživatelsky přívětivé rozhraní a modulární design, který umožňuje uživatelům přizpůsobit si nástroj vlastním potřebám.

Ghidra také obsahuje dekompilátor, který dokáže převést kód assembleru do vyšších programovacích jazyků, jako je C nebo Java, což usnadňuje pochopení funkčnosti binárního souboru.

Androguard

Androguard je open-source sada nástrojů pro reverzní inženýrství a analýzu aplikací pro Android. Je napsána v Pythonu a slouží k analýze struktury a chování aplikací pro Android.

Androguard nabízí celou řadu nástrojů pro provádění různých typů analýz, včetně rozebírání, dekompilace a deobfuskace aplikací. Je možné ji použít k analýze kódu, extrahování zdrojů a identifikaci potenciálních zranitelností.

Androguard je široce využíván výzkumníky a bezpečnostními experty k analýze zabezpečení aplikací pro Android.

Nabízí řadu funkcí, včetně podpory různých formátů souborů, schopnosti provádět statickou a dynamickou analýzu a integrace s dalšími nástroji, jako jsou IDA Pro a radare2.

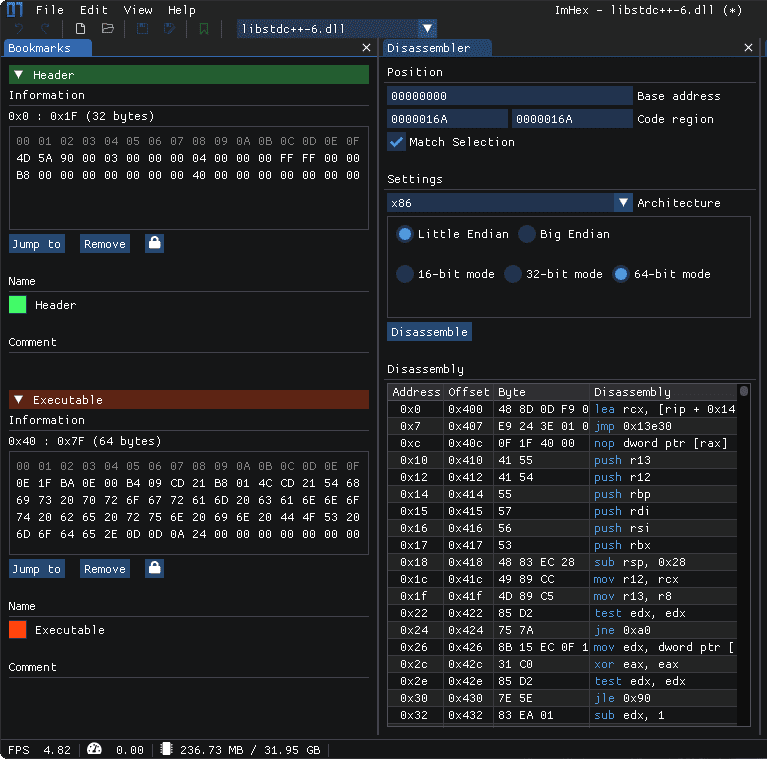

ImHex

ImHex je hex editor, což je software, který umožňuje uživatelům prohlížet a upravovat binární data souboru. Hex editory jsou oblíbené mezi programátory, bezpečnostními výzkumníky a dalšími technicky zaměřenými uživateli, kteří potřebují prozkoumat obsah souboru na nízké úrovni. Jsou zvláště užitečné pro analýzu souborů v binárním formátu, jako jsou spustitelné soubory nebo jiné typy kompilovaného kódu.

ImHex je bezplatný open-source hex editor, který je dostupný pro Windows i Linux. Má uživatelsky přívětivé rozhraní a celou řadu funkcí, které usnadňují jeho používání.

Mezi klíčové funkce ImHex patří podpora velkých souborů, flexibilní funkce vyhledávání a nahrazování a možnost porovnávat soubory vedle sebe. ImHex také umožňuje uživatelům definovat vlastní datové typy, což je užitečné pro detailní zkoumání konkrétních typů dat v souboru.

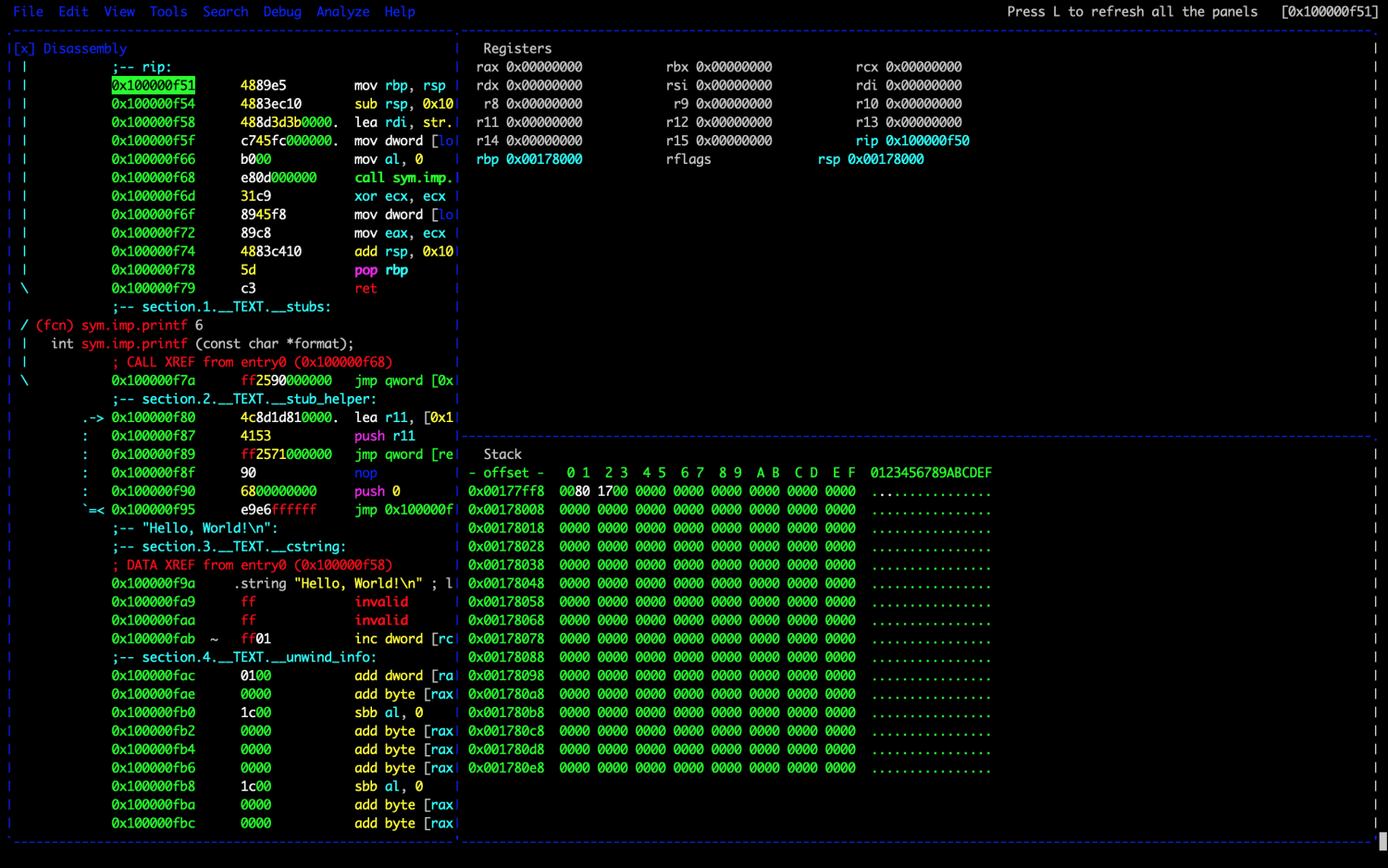

Radar2

Radare2 je open-source framework pro reverzní inženýrství, který se používá k rozebírání, analýze a ladění binárních souborů. Je napsaný v jazyce C a je dostupný pro širokou škálu platforem, včetně Windows, Linux a macOS.

Tento nástroj je hojně využíván bezpečnostními experty pro různé účely, včetně reverzního inženýrství, analýzy zranitelností a forenzní analýzy. Nabízí rozhraní příkazového řádku a výkonný skriptovací engine, který uživatelům umožňuje automatizovat složité úlohy a rozšiřovat možnosti nástroje.

Radare2 také obsahuje disassembler, který lze použít k převodu binárního kódu na lidsky čitelné instrukce assembleru, což usnadňuje pochopení vnitřního fungování binárního souboru.

Nabízí rozmanité funkce, včetně podpory pro více architektur a formátů souborů, možnosti provádět statickou a dynamickou analýzu a integrace s dalšími nástroji, jako jsou debuggery a disassemblery.

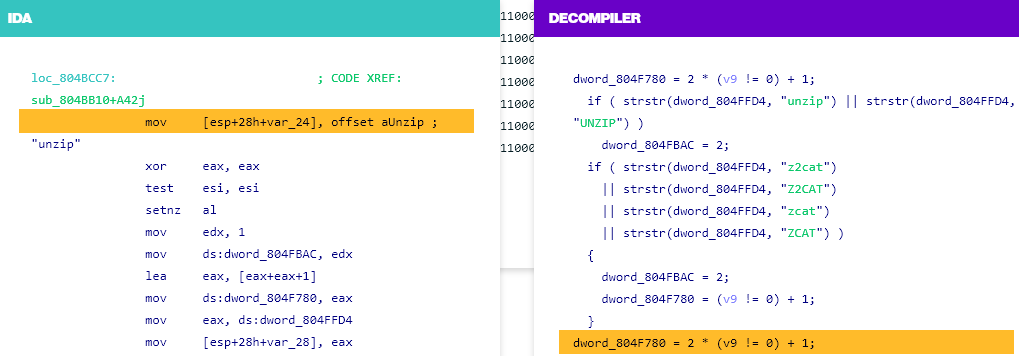

IDA Pro

IDA Pro (zkratka pro Interactive Disassembler Pro) je komerční disassembler a debugger, který bezpečnostní experti používají k analýze kompilovaného kódu. Je vhodný pro zpětnou analýzu spustitelných souborů a dalších binárních souborů.

IDA Pro nabízí řadu funkcí pro statickou i dynamickou analýzu, včetně podpory pro různé architektury a formáty souborů, možnosti vytvářet a upravovat disassembly a integrace s dalšími nástroji, jako jsou debuggery a dekompilátory.

IDA Pro podporuje kompatibilitu napříč různými platformami a nabízí grafické uživatelské rozhraní a skriptovací jazyk pro automatizaci složitých úloh. Je považována za jeden z nejvýkonnějších disassemblerů s bohatou funkčností, nicméně je známa svou náročností na učení a vysokou cenou.

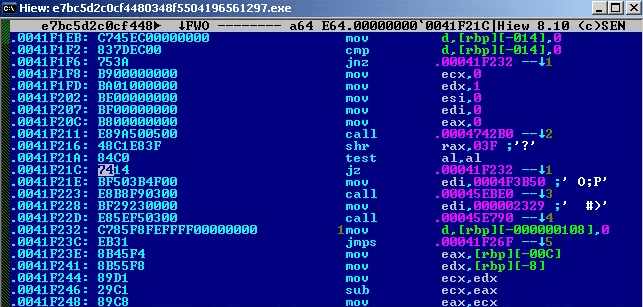

Hiew

Hiew je prohlížeč a editor binárních souborů pro Microsoft Windows. Je oblíbeným nástrojem mezi vývojáři softwaru a bezpečnostními odborníky. Hiew umožňuje uživatelům prohlížet a upravovat nezpracovaná data binárního souboru a také rozebírat strojový kód do assembleru.

Hiew lze také použít k vyhledávání vzorů nebo řetězců v binárním souboru a k porovnání rozdílů mezi dvěma soubory. Hiew není open source a není volně dostupný, lze jej zakoupit na webových stránkách jeho vývojáře.

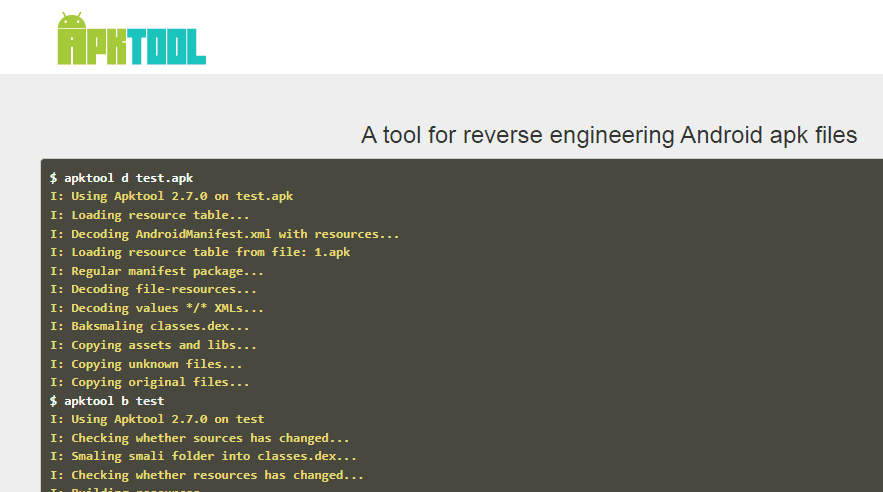

Apktool je bezplatný open-source nástroj pro reverzní inženýrství souborů APK pro Android. Je napsaný v jazyce Java a je možné jej spustit na jakékoli platformě, která Javu podporuje. Apktool umožňuje uživatelům dekódovat zdroje v souboru APK a znovu sestavit aplikaci s určitými úpravami.

Běžně ho používají vývojáři a moddeři systému Android k úpravě aplikací, ale i bezpečnostní výzkumníci k provádění statické analýzy aplikací pro Android.

Dokáže dekódovat zdroje v souboru APK a vytvořit lidsky čitelnou reprezentaci kódu a obsahu aplikace.

Apktool lze také využít k analýze zabezpečení aplikací pro Android, protože umožňuje uživatelům kontrolovat kód i zdroje aplikace. To umožňuje provádět úpravy vzhledu a chování aplikace.

Je však nutné, aby uživatelé respektovali práva duševního vlastnictví vývojářů aplikací a používali Apktool pouze pro legální a etické účely.

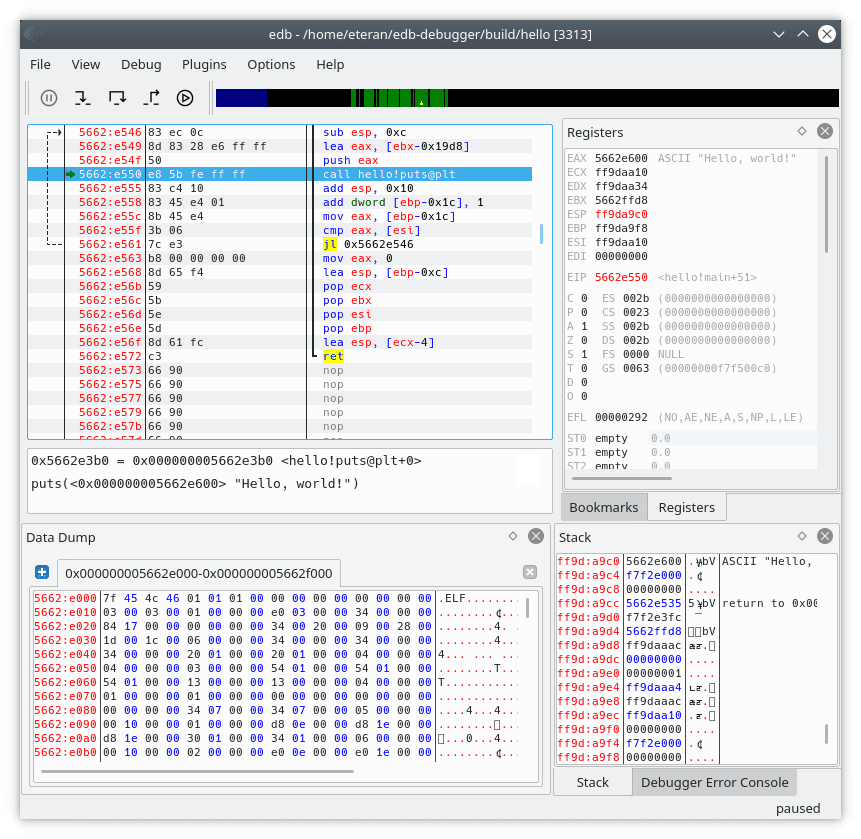

edb-debugger

EDB je bezplatný open-source debugger pro Linux, Windows a macOS. Je to výkonný nástroj, který se používá k analýze a ladění široké škály spustitelných souborů, včetně souborů ELF, PE, Mach-O a Java Class.

EDB nabízí řadu funkcí, které z něj dělají cenný nástroj pro vývoj softwaru a reverzní inženýrství.

Jednou z hlavních výhod EDB je jeho uživatelsky přívětivé rozhraní, díky kterému je jeho použití snadné i pro uživatele, kteří s laděním teprve začínají. Zahrnuje různé pohledy, jako je pohled na disassemblovaný kód, paměťová mapa a registr, které poskytují detailní informace o stavu laděného programu.

EDB umožňuje uživatelům nastavovat zarážky, procházet kódem krok za krokem a kontrolovat hodnoty proměnných, což usnadňuje analýzu a ladění programů.

EDB také podporuje různé architektury procesorů a operační systémy, což z něj dělá univerzální nástroj pro použití na široké škále platforem.

Java Snoop

JavaSnoop je nástroj, který uživatelům umožňuje upravovat chování Java aplikací za běhu. Používá se pro testování a analýzu zabezpečení a lze jej použít k identifikaci a zneužití zranitelností v Java aplikacích.

JavaSnoop funguje tak, že se připojí k běžícímu procesu Java a vloží do něj kód, což umožňuje uživateli měnit chování aplikace za běhu. To může být užitečné při identifikaci a testování bezpečnosti Java aplikací.

JavaSnoop je dostupný jako samostatný nástroj i jako zásuvný modul pro platformu Burp Suite, která se používá pro testování zabezpečení webových aplikací. Je napsaný v Javě a lze jej spustit na jakékoli platformě, která Javu podporuje, včetně Windows, Linuxu a macOS.

Mezi klíčové funkce JavaSnoop patří schopnost zachytit a upravit volání metod, zobrazovat a upravovat hodnoty proměnných a definovat vlastní háky pro automatizaci úloh.

Závěr

Reverzní inženýrství je cenná dovednost pro odborníky na bezpečnost, protože jim umožňuje pochopit návrh, vnitřní fungování a funkčnost produktu nebo systému. Získané znalosti jim pomáhají odhalit a zmírnit případné zranitelnosti nebo chyby.

To je užitečné zejména při identifikaci a zmírňování zranitelností zero-day, které nejsou známé výrobci či vývojáři a dosud nebyly opraveny.

Reverzní inženýrství je náročná a komplexní dovednost. Nicméně je to cenný nástroj pro odborníky v oblasti bezpečnosti, kteří chtějí odhalovat a řešit potenciální zranitelnosti softwarových aplikací a systémů.

Možná vás budou zajímat také informace o nejlepších analyzátorech a sběratelích NetFlow pro vaši síť.