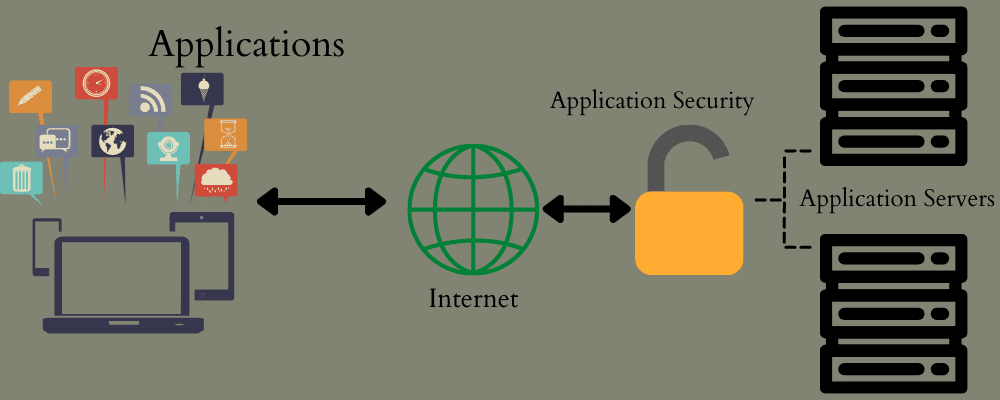

Zabezpečení aplikací prostřednictvím testování je klíčové pro ochranu před zranitelnostmi, minimalizaci rizik a zmenšení prostoru pro potenciální kybernetické útoky.

Statistiky ukazují, že v roce 2021 čelily firmy v průměru o 50 % více kybernetických útoků týdně. Útočníci se zaměřují na široké spektrum organizací, včetně vzdělávacích institucí, státních správ, zdravotnických zařízení, softwarových společností, finančních institucí a mnoha dalších.

Aplikace se staly nedílnou součástí téměř každého odvětví, usnadňují život, zábavu, poskytování služeb a interakci s produkty. Pokud vyvíjíte aplikaci, je kritické její zabezpečení testovat od samotného počátku vývoje až po finální nasazení do produkce.

Dva z nejefektivnějších způsobů testování zabezpečení aplikací jsou SAST a DAST.

Někteří preferují SAST, jiní DAST a někteří se rozhodnou využívat oba přístupy současně.

Na kterou stranu se přikloníte vy? Pokud se nemůžete rozhodnout, rádi vám pomůžeme!

V tomto článku podrobně porovnáme SAST a DAST, abychom zjistili, který přístup je vhodnější pro daný scénář. Pomůžeme vám vybrat ten nejlepší způsob testování, který odpovídá vašim potřebám.

Přečtěte si a zjistěte, kdo v tomto souboji zvítězí!

SAST vs. DAST: Co to vlastně je?

Abyste plně pochopili rozdíly mezi SAST a DAST, je důležité nejprve porozumět základním definicím. Pojďme se podívat, co SAST a DAST představují.

Co je to SAST?

Statické testování zabezpečení aplikací (SAST) je metoda testování, která analyzuje zdrojový kód aplikace. Cílem je identifikovat potenciální zranitelnosti, slabá místa a chyby, jako například SQL injection.

SAST je známé také jako „white-box“ testování. To znamená, že se detailně zkoumají vnitřní mechanismy aplikace, aby se odhalily slabiny. Testování probíhá v raných fázích vývoje, na úrovni zdrojového kódu, ještě před dokončením sestavení. Může se však provádět i po spojení jednotlivých částí aplikace v testovacím prostředí. SAST se využívá i v rámci kontroly kvality aplikace.

SAST probíhá za pomoci specializovaných nástrojů, které analyzují zdrojový kód aplikace i všechny její komponenty. Vyhledávají potenciální bezpečnostní rizika a zranitelnosti. Tyto nástroje také pomáhají snižovat prostoje a rizika spojená s únikem dat.

Mezi známé SAST nástroje dostupné na trhu patří například:

Co je to DAST?

Dynamické testování zabezpečení aplikací (DAST) využívá metodu „černé skříňky“. Testeři nemají přístup k zdrojovému kódu aplikace ani o ní nemají žádné znalosti. Aplikaci testují zvenčí, za použití dostupných vstupů a výstupů. Přístup se podobá hackerskému pokusu o proniknutí do systému.

DAST se zaměřuje na chování aplikace v případě útoku a na detekci zranitelností, které se v ní mohou skrývat. Testování se provádí na běžící aplikaci. Je tedy nutné s aplikací interagovat, aby bylo možné implementovat různé testovací techniky.

Použitím DAST lze odhalit případné bezpečnostní chyby v aplikaci, a to i po jejím nasazení. Tímto způsobem můžete minimalizovat riziko úniku dat a snížit prostor, který by mohli skuteční hackeři využít k útokům.

DAST lze provádět ručně i pomocí specializovaných nástrojů. Testovací metody zahrnují například skriptování mezi weby (cross-site scripting), SQL injection, testování malwaru a další techniky. Nástroje DAST mohou kontrolovat problémy s autentizací, konfigurací serveru, logickými chybami, riziky spojenými s třetími stranami, šifrováním a další.

Mezi DAST nástroje, které stojí za zvážení, patří například:

SAST vs. DAST: Jak fungují

Jak funguje SAST?

Nejprve je třeba vybrat SAST nástroj, který bude implementován do systému sestavení vaší aplikace. Při výběru nástroje je nutné zvážit:

- Programovací jazyk, ve kterém je aplikace napsána.

- Kompatibilitu nástroje s aktuálním CI a dalšími vývojovými nástroji.

- Přesnost nástroje v detekci problémů, včetně počtu falešných poplachů.

- Rozsah zranitelností, které nástroj dokáže odhalit, včetně schopnosti definovat vlastní kritéria.

Po výběru vhodného nástroje SAST můžete zahájit proces testování.

SAST nástroje obvykle fungují takto:

- Nástroj skenuje kód v klidovém stavu, aby získal podrobný přehled o zdrojovém kódu, konfiguracích, prostředí, závislostech, toku dat a dalších aspektech.

- SAST nástroj kontroluje kód aplikace řádek po řádku, instrukci po instrukci a porovnává jej s definovanými pravidly. Testuje zdrojový kód na přítomnost zranitelností a chyb, jako jsou SQL injection, přetečení bufferu, XSS a další.

- Dalším krokem je analýza kódu pomocí SAST nástrojů, která je prováděna za použití sady pravidel, které je možné dále upravovat.

Detekce a analýza dopadů problémů vám pomůže naplánovat, jak tyto problémy opravit a zlepšit celkovou bezpečnost aplikace.

SAST nástroje mohou generovat falešné poplachy, proto je nutné mít solidní znalosti o kódování, zabezpečení a návrhu aplikace, aby bylo možné tyto falešné poplachy odhalit. Alternativně lze provést úpravy kódu, aby se snížil výskyt falešných poplachů.

Jak funguje DAST?

Podobně jako u SAST je i u DAST důležité vybrat vhodný nástroj. Při výběru zvažte následující:

- Úroveň automatizace, kterou nástroj DAST nabízí pro plánování, spouštění a automatizaci ručních testů.

- Rozsah zranitelností, které nástroj DAST dokáže odhalit.

- Kompatibilitu nástroje DAST s vaším aktuálním CI/CD a dalšími nástroji.

- Míru přizpůsobení, kterou nástroj nabízí při konfiguraci pro specifické testovací případy.

DAST nástroje se obvykle používají velmi jednoduše, nicméně v pozadí provádí mnoho složitých operací, aby testování probíhalo hladce.

- Nástroje DAST se snaží shromáždit co nejvíce informací o testované aplikaci. Procházejí každou stránku a extrahují vstupy, aby zvětšily prostor pro testování potenciálních útoků.

- Poté začnou aktivně skenovat aplikaci. DAST nástroje odesílají různé útočné vektory na nalezené koncové body, aby prověřily přítomnost zranitelností, jako jsou XSS, SSRF, SQL injection a další. Mnoho DAST nástrojů umožňuje vytvářet vlastní scénáře útoků pro testování dalších specifických problémů.

- Po dokončení tohoto procesu nástroj zobrazí výsledky. Pokud je nalezena zranitelnost, poskytne komplexní informace o ní, včetně typu, URL, závažnosti, útočného vektoru a dalších detailů, které pomohou při opravě problému.

DAST nástroje jsou velmi efektivní při detekci problémů s autentizací a konfigurací, které se objevují při přihlašování do aplikace. Pro simulaci útoků používají specifické, předdefinované vstupy. Výstup je následně porovnán s očekávaným výsledkem, aby se odhalily nedostatky. DAST je široce využíván při testování bezpečnosti webových aplikací.

SAST vs. DAST: Proč je potřebujete

SAST i DAST nabízejí mnoho výhod pro vývojové i testovací týmy. Pojďme se na ně podívat blíže.

Výhody SAST

Zajišťuje bezpečnost v raných fázích vývoje

SAST je nástroj, který umožňuje zajistit bezpečnost aplikací již v raných fázích vývojového cyklu. Umožňuje najít zranitelná místa ve zdrojovém kódu během fáze kódování či návrhu. Oprava problémů v raných fázích je snazší a méně nákladná.

Pokud se testy neprovedou včas a problémy se odhalí až v pozdějších fázích vývoje, může sestavení obsahovat velké množství chyb. Jejich identifikace a oprava bude nejen problematická, ale i časově náročná. To může vést k prodloužení časové osy produkce a nasazení.

Používání SAST ušetří čas i peníze, které by se jinak musely vynaložit na opravu zranitelností. Navíc dokáže testovat zranitelnosti na straně serveru i klienta, což vede k lepšímu zabezpečení aplikace a rychlejšímu nasazení do produkce.

Rychlejší a přesnější

SAST nástroje skenují aplikace a zdrojový kód důkladně a rychleji, než je možné dosáhnout ruční kontrolou. Dokážou rychle a přesně analyzovat miliony řádků kódu a detekovat v nich základní problémy. Navíc SAST nástroje průběžně monitorují váš kód z hlediska bezpečnosti a pomáhají s rychlou mitigací nalezených problémů.

Bezpečné kódování

Je nezbytné zajistit bezpečné kódování pro každou aplikaci, ať už se jedná o webové stránky, mobilní aplikace, vestavěné systémy nebo desktopové aplikace. Robustní a bezpečný kód od samotného počátku minimalizuje riziko zranitelnosti.

Útočníci se často zaměřují na špatně napsané aplikace a mohou tak získat přístup k citlivým informacím, heslům a dalším údajům. To má negativní dopad na reputaci organizace i důvěru zákazníků.

Používání SAST vám pomůže zajistit bezpečné kódování od začátku a poskytne tak pevný základ pro další rozvoj. Také vám pomůže zajistit shodu s normami a předpisy. Kromě toho mohou Scrum masteři využívat SAST nástroje ke zlepšení standardů bezpečného kódování ve svých týmech.

Detekce zranitelnosti s vysokým rizikem

SAST nástroje dokážou detekovat vysoce rizikové zranitelnosti, jako jsou SQL injection a přetečení bufferu, které mohou aplikaci deaktivovat. Efektivně detekují i XSS zranitelnosti. Kvalitní SAST nástroje dokážou identifikovat všechny problémy uvedené v OWASP Top 10.

Snadná integrace

SAST nástroje lze snadno integrovat do stávajícího procesu vývoje aplikací. Bezproblémově fungují v rámci vývojových prostředí, zdrojových úložišť, bug trackerů a dalších bezpečnostních nástrojů. Mají uživatelsky přívětivé rozhraní, což umožňuje snadné a konzistentní testování bez nutnosti rozsáhlého školení.

Automatizované audity

Ruční audity kódu z hlediska bezpečnosti mohou být časově náročné. Auditor musí nejprve pochopit zranitelnosti, než se může efektivně zaměřit na prozkoumání kódu.

SAST nástroje nabízejí možnost častého prověřování kódu s vysokou přesností a v kratším čase. Umožňují také efektivnější zabezpečení kódu a zrychlení auditů.

Výhody používání DAST

DAST se zaměřuje na běhové funkce aplikace a nabízí vývojovým týmům mnoho výhod:

Širší rozsah testování

Moderní aplikace jsou složité a obsahují externí knihovny, starší systémy a šablonový kód. Bezpečnostní rizika se neustále vyvíjí. Je proto potřeba řešení, které nabídne širší testovací pokrytí. Toho nelze docílit použitím pouze SAST.

DAST dokáže skenovat a testovat všechny typy aplikací bez ohledu na jejich použitou technologii, dostupnost zdrojového kódu a původ.

DAST dokáže řešit širokou škálu bezpečnostních problémů a zároveň ukazuje, jak se vaše aplikace jeví potenciálním útočníkům i koncovým uživatelům. Může vám tak pomoci vytvořit komplexní plán pro řešení problémů a vytvoření kvalitní aplikace.

Vysoká bezpečnost napříč prostředími

DAST je implementován vně aplikace, nikoliv uvnitř jejího kódu. Můžete tak dosáhnout nejvyšší úrovně zabezpečení a integrity vaší aplikace. I při provádění změn v aplikaci zůstává vaše aplikace bezpečná a plně funkční.

Testy nasazení

DAST nástroje se nepoužívají pouze k testování zranitelností v testovacím prostředí. Lze je využít i ve vývojovém a produkčním prostředí.

Tímto způsobem můžete sledovat, jak je vaše aplikace zabezpečená po nasazení do produkce. Aplikaci můžete pravidelně skenovat pomocí nástrojů, abyste odhalili případné problémy způsobené změnami konfigurace a také nové zranitelnosti.

Snadná integrace do pracovních postupů DevOps

Vyvrátíme některé mýty, které se kolem DAST vytvořily.

Mnoho lidí se domnívá, že DAST nelze použít ve fázi vývoje. To však už neplatí. Existuje mnoho nástrojů, jako například Invicti, které lze snadno integrovat do vašich DevOps procesů.

Správnou integrací můžete nástroji umožnit automaticky vyhledávat zranitelnosti a identifikovat bezpečnostní problémy již v raných fázích vývoje. Zlepšíte tak zabezpečení aplikací, předejdete zpožděním a snížíte náklady na opravu problémů.

Pomáhá při penetračním testování

Dynamické zabezpečení aplikací se podobá penetračnímu testování. Při penetračním testování se prověřují zranitelnosti aplikace za pomoci vložení škodlivého kódu nebo simulace kybernetického útoku a následné kontroly reakce aplikace.

Použití DAST nástrojů vám může penetrační testování zjednodušit. Nástroje automatizují proces identifikace zranitelností a hlášení problémů, což vede k jejich rychlejší opravě.

Širší přehled zabezpečení

DAST má výhodu oproti bodovým řešením. Důkladně prověří stav zabezpečení vaší aplikace a dokáže otestovat všechny typy webových aplikací bez ohledu na programovací jazyky, původ, a další aspekty.

Bez ohledu na typ vytvářeného softwaru či aplikaci, můžete komplexně porozumět stavu jejího zabezpečení a odhalit potenciální rizika, včetně zastaralých technologií.

SAST vs DAST: Podobnosti a rozdíly

Statické testování zabezpečení aplikací (SAST) a dynamické testování zabezpečení aplikací (DAST) jsou oba typy testování zabezpečení aplikací. Testují přítomnost zranitelností a problémů a pomáhají tak předcházet bezpečnostním rizikům a kybernetickým útokům.

SAST i DAST mají stejný cíl – odhalit bezpečnostní problémy a pomoci vám je opravit ještě předtím, než dojde k útoku.

Pojďme se nyní podívat na klíčové rozdíly mezi těmito dvěma testovacími metodami.

| Parametr | SAST | DAST |

| Typ | Testování zabezpečení aplikací metodou „white-box“. | Testování zabezpečení aplikací metodou „black-box“. |

| Testovací cesta | Testování se provádí zevnitř aplikace. | Testování se provádí zvenčí, z pohledu externího uživatele či potenciálního útočníka. |

| Tester má přehled o návrhu, implementaci a použitém frameworku. | Tester nemá žádné informace o návrhu, implementaci a frameworku aplikace. | |

| Implementace | Provádí se na statickém kódu a nevyžaduje nasazení aplikace. Nazývá se „statický“, protože skenuje statický kód aplikace, a hledá zranitelnosti. | Provádí se na běžící aplikaci. Nazývá se „dynamický“, protože skenuje dynamický kód běžící aplikace, a hledá zranitelná místa. |

| Časová osa | SAST se provádí v raných fázích vývoje. | DAST se provádí na běžící aplikaci ke konci životního cyklu vývoje. |

| Pokrytí a analýza | Dokáže přesně najít zranitelnosti na straně klienta i serveru. Nástroje SAST jsou kompatibilní s různými vestavěnými systémy a kódem. Nedokáže však detekovat problémy související s prostředím a runtime. | Dokáže detekovat problémy související s prostředím a runtime. Může analyzovat pouze odpovědi a požadavky v aplikaci. |

| Zdrojový kód | Pro testování vyžaduje přístup ke zdrojovému kódu. | Pro testování nevyžaduje přístup ke zdrojovému kódu. |

| CI/CD kanál | SAST je integrován přímo do CI/CD kanálu a pomáhá tak vývojářům pravidelně sledovat kód aplikace. Pokrývá každou fázi procesu CI, včetně bezpečnostní analýzy kódu prostřednictvím automatického skenování a testování. | DAST je integrován do CI/CD kanálu po nasazení aplikace na testovací server či do prostředí vývojáře. |

| Snížení rizika | SAST nástroje důkladně skenují kód a nacházejí zranitelná místa, včetně přesného umístění, což usnadňuje nápravu. | DAST nástroje fungují v runtime a nemusí poskytovat přesné umístění zranitelných míst. |

| Nákladová efektivita | Problémy jsou detekovány v raných fázích, proto je jejich odstranění snadné a méně nákladné. | Problémy se detekují až v pozdních fázích vývoje. Nástroje navíc nemusí poskytovat přesné umístění. Všechny tyto faktory prodražují opravu problému, zpožďují vývoj a zvyšují celkové náklady. |

SAST vs. DAST: Kdy je použít

Kdy použít SAST?

Představte si, že máte vývojový tým pracující v monolitickém prostředí. Vývojáři implementují změny do zdrojového kódu, jakmile mají k dispozici aktualizaci. Aplikaci pravidelně kompilujete a nasazujete do produkce ve stanovených intervalech.

V tomto případě se zranitelnosti neobjevují tak často. Pokud k nim dojde, máte čas je zkontrolovat a opravit. V takové situaci můžete uvažovat o použití SAST.

Kdy použít DAST?

Představte si, že máte v rámci svého SDLC efektivní DevOps prostředí s automatizací. Využíváte kontejnery a cloudové platformy, jako je AWS. Vývojáři mohou rychle vyvíjet aktualizace a používat DevOps nástroje pro automatickou kompilaci kódu a rychlé vytváření kontejnerů.

Tento přístup umožňuje urychlit proces nasazení s kontinuálním CI/CD. Může však také zvětšit prostor pro možné útoky. V takové situaci je použití DAST nástroje vhodnou volbou pro komplexní otestování aplikace a nalezení případných problémů.

SAST vs. DAST: Mohou spolupracovat?

Ano!!!

Společné používání obou metod vám pomůže komplexně porozumět bezpečnostním problémům vaší aplikace jak z vnitřku, tak i z pohledu externího uživatele. Umožní také efektivnější a proveditelnější bezpečnostní testování, analýzu a reporting v rámci DevOps nebo DevSecOps.

Společné používání SAST a DAST pomůže snížit zranitelnosti, minimalizovat prostor pro útoky a zmírnit obavy z kybernetických hrozeb. Můžete tak vytvořit vysoce bezpečný a robustní SDLC.

Statické testování zabezpečení aplikací (SAST) zkoumá zdrojový kód v klidu. Nepokryje však všechny zranitelnosti a není vhodné pro runtime problémy, konfiguraci, autentizaci a autorizaci.

V takovém případě je vhodné použít SAST spolu s dalšími metodami testování, například DAST. DAST se zaměřuje na odhalování dalších zranitelností, které SAST nemusel detekovat.

SAST vs. DAST: Co je lepší?

SAST i DAST mají své výhody i nevýhody. Někdy je SAST výhodnější než DAST, a jindy je to naopak.

SAST vám pomůže včas odhalit a opravit problémy, snížit prostor pro útok a nabídnout mnoho dalších výhod. Nicméně, spoléhat se pouze na jedinou metodu zabezpečení v době rostoucích kybernetických hrozeb není dostatečné.

Při výběru jedné z těchto metod je důležité nejprve pochopit vaše požadavky. Nejlepší je však kombinovat oba přístupy, tedy používat SAST a DAST současně. Zajistíte tak, že budete moci využít výhod obou metod a dosáhnete 360stupňové ochrany vaší aplikace.

Z výše uvedeného porovnání SAST a DAST vyplývá, že tyto dvě metody nejsou rivalové, ale spíše dobří přátelé. Jejich spolupráce může vašim aplikacím přinést vyšší úroveň zabezpečení.

Nyní se můžete podívat na další typy testování aplikací.