S neustálým tokem dat skrze firemní sítě a systémy, narůstá i nebezpečí kybernetických hrozeb. Ačkoli existuje mnoho podob kybernetických útoků, útoky DoS a DDoS představují dva odlišné typy, které se liší v rozsahu, provedení a dopadu, ačkoliv jejich cíle jsou podobné.

V tomto článku si objasníme rozdíly mezi těmito dvěma typy kybernetických útoků, abychom vám pomohli lépe zabezpečit vaše systémy.

Co je útok DoS?

Útok typu Odmítnutí služby (Denial of Service – DoS) je útok směřující na určitou službu, jehož účelem je narušit její běžnou funkci nebo odepřít přístup k této službě ostatním uživatelům. To může být způsobeno například odesíláním nadměrného počtu požadavků na danou službu, než je ona schopna zpracovat, což vede ke zpomalení nebo úplnému selhání.

Podstatou útoku DoS je zahlcení cílového systému větším provozem, než je schopen zvládnout, a to s jediným záměrem – učinit ho nedostupným pro jeho zamýšlené uživatele. Útok DoS je typicky proveden z jednoho počítače.

Co je to DDoS útok?

Distribuované odmítnutí služby (Distributed Denial of Service – DDoS) je podobné útoku DoS. Hlavní rozdíl spočívá v tom, že DDoS útok využívá skupinu více propojených online zařízení, známých také jako botnety, k zaplavení cílového systému nadměrným internetovým provozem, a tím narušení jeho běžné funkce.

DDoS útok funguje jako nečekaná dopravní zácpa, která zablokuje dálnici a znemožní ostatním vozidlům včasný příjezd do cíle. Podnikový systém je tím pádem zablokován a nemůže plnit legitimní požadavky, neboť je přetížen.

Hlavní typy DDoS útoků

Spolu s vývojem technologií se objevují různé formy útoků DoS/DDoS. V této části se zaměříme na hlavní formy útoků, které existují. Tyto útoky se často realizují ve formě útoků na síťový objem, protokol nebo aplikační vrstvu.

#1. Objemově založené útoky

Každá síť/služba má omezenou kapacitu provozu, kterou může v daném čase zpracovat. Cílem útoků založených na objemu je přetížit síť falešným objemem provozu, takže síť není schopna zpracovat další provoz nebo se pro ostatní uživatele zpomalí. Příklady tohoto typu útoků jsou ICMP a UDP.

#2. Útoky založené na protokolu

Útoky založené na protokolech mají za cíl přetížit zdroje serveru odesíláním velkého množství paketů do cílových sítí a nástrojů pro správu infrastruktury, jako jsou firewally. Tyto útoky cílí na slabiny ve vrstvách 3 a 4 modelu OSI. SYN flood je typickým příkladem útoku založeného na protokolu.

#3. Útoky na aplikační vrstvě

Aplikační vrstva modelu OSI generuje odpověď na HTTP požadavek klienta. Útočník se zaměří na vrstvu 7 modelu OSI, která je zodpovědná za doručení stránek uživateli, tím, že odešle větší množství požadavků na jednu stránku. Tím se server zabývá stále stejným požadavkem, čímž je zabráněno v doručování stránek.

Tyto útoky je obtížné odhalit, protože je těžké odlišit legitimní požadavek od požadavku útočníka. K typickým útokům tohoto druhu patří slowloris a HTTP flood.

Různé typy DDoS útoků

#1. UDP útoky

User Datagram Protocol (UDP) je typ bezpřipojové komunikace s minimálním protokolovým mechanismem, používaný především v aplikacích pracujících v reálném čase, kde nelze tolerovat zpoždění příjmu dat, jako jsou videokonference nebo online hry. K těmto útokům dochází, když útočník odešle cíli velké množství UDP paketů, což způsobí, že server není schopen reagovat na legitimní požadavky.

#2. ICMP povodňové útoky

Záplavové útoky ICMP (Internet Control Message Protocol) jsou typem DoS útoku, který posílá do sítě nadměrné množství ICMP echo request paketů, což vede k zahlcení sítě, plýtvání šířkou pásma a zpoždění v odezvě pro ostatní uživatele. Může dojít i k úplnému kolapsu napadené sítě/služby.

#3. SYN povodňové útoky

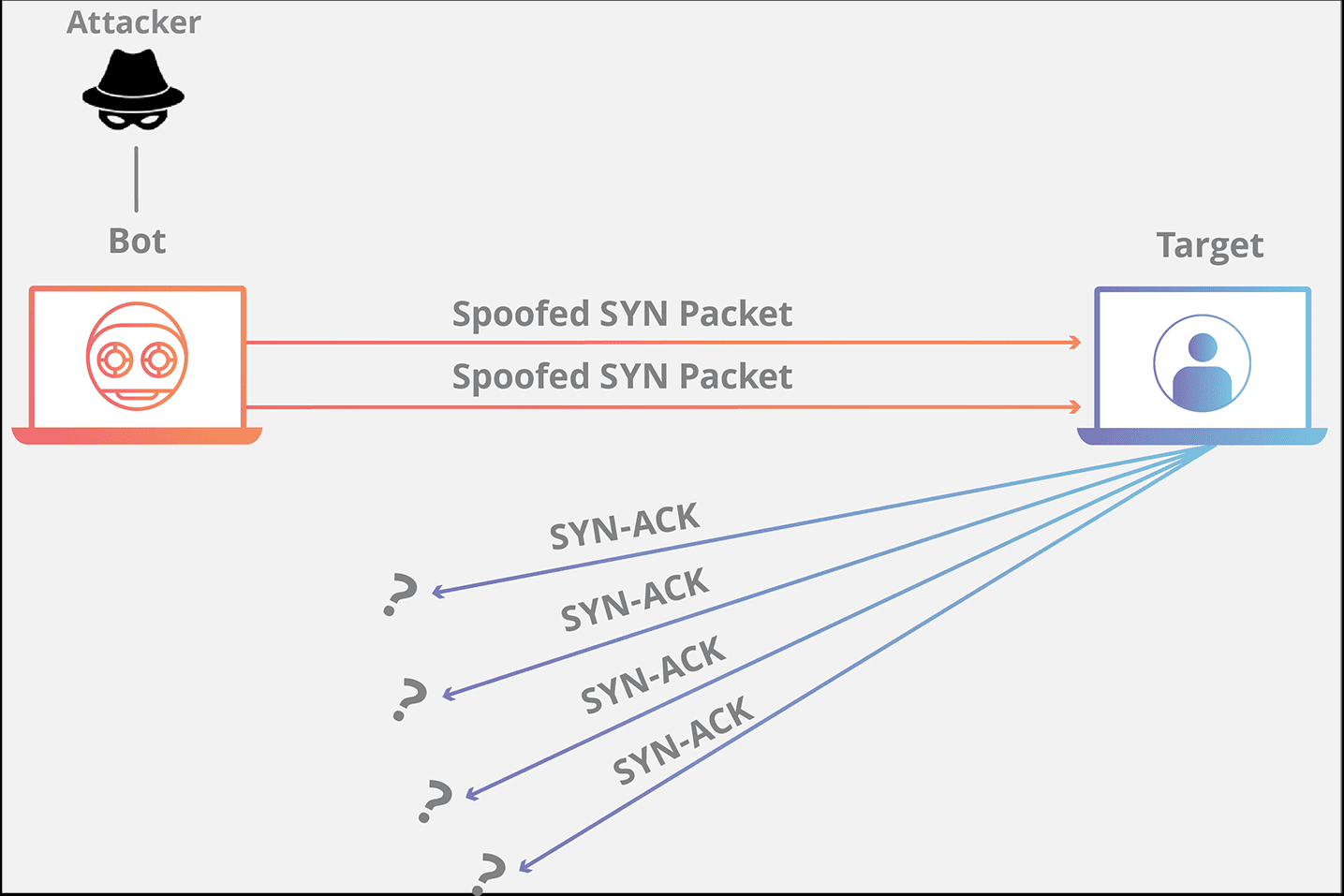

Zdroj obrázku: Cloudflare

Zdroj obrázku: Cloudflare

Tento typ útoku lze vysvětlit na příkladu číšníka v restauraci. Když zákazník zadá objednávku, číšník ji doručí do kuchyně, kde je objednávka připravena a následně doručena zákazníkovi. To je ideální scénář.

Při povodňovém útoku SYN jeden zákazník zadává objednávku, ale až po tom, co obdrží některou ze svých předchozích objednávek. Toto trvá tak dlouho, dokud není kuchyně zahlcena takovým množstvím objednávek, že není schopna obsloužit nikoho dalšího. Útok SYN flood využívá slabin v TCP spojení.

Útočník odesílá mnoho požadavků SYN, ale nereaguje na žádnou z odpovědí SYN-ACK, což způsobí, že hostitel neustále čeká na odpověď na požadavek, a tím vyčerpává své zdroje do té míry, že již není schopen reagovat na jiné požadavky.

#4. HTTP záplavové útoky

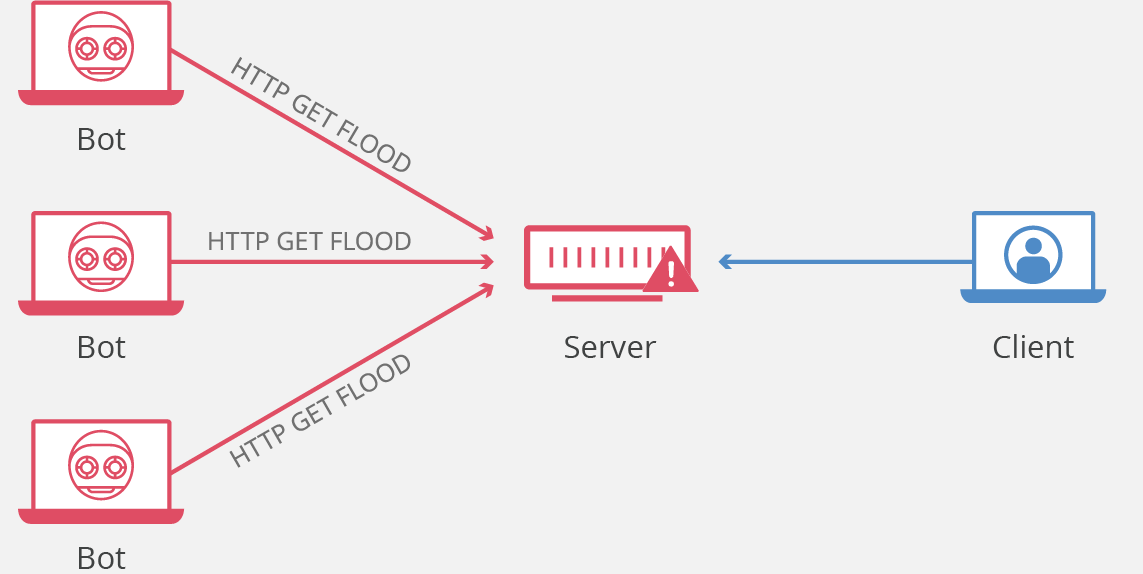

Zdroj obrázku: Cloudflare

Zdroj obrázku: Cloudflare

Jednou z nejběžnějších a nejjednodušších metod tohoto útoku je HTTP flood, který se provádí odesláním velkého množství HTTP požadavků na server z různých IP adres. Cílem je vyčerpat výkon serveru, šířku pásma sítě a paměť prostřednictvím zdánlivě legitimních požadavků, čímž se server stane nedostupným pro běžné uživatele.

#5. Útok Slowloris

Útok slowloris se provádí vytvořením velkého množství částečných požadavků na cíl. Tím server ponechává připojení otevřená, čeká na dokončení celého požadavku, ke kterému ovšem nedojde. Tím se vyčerpá maximální povolený počet připojení, což vede k odmítnutí služby pro ostatní uživatele.

Mezi další typy útoků patří například ping of death (POD), zesílení, tear drop, fragmentační útok IP a záplavový útok. Cílem těchto útoků je přetížení služby/serveru a omezení jeho schopnosti zpracovávat legitimní požadavky běžných uživatelů.

Proč dochází k DoS útokům?

Na rozdíl od jiných útoků, které se zaměřují na získávání dat ze serveru, má DoS útočník za cíl zablokovat server tím, že vyčerpává jeho zdroje, čímž znemožní reagovat na legitimní požadavky uživatelů.

S rozvojem technologií stále více firem obsluhuje zákazníky přes web pomocí cloudových služeb. Aby si podniky udržely náskok na trhu, je pro ně téměř nezbytná webová prezentace. Konkurenti však mohou využívat DDoS útoky k poškození své konkurence tím, že jim znemožní přístup ke službám, čímž je učiní nespolehlivými.

Útoky DoS mohou být také využívány jako ransomware. Útočníci zahlcují firemní server irelevantními požadavky a žádají po firmě výkupné, než útoky zastaví a umožní přístup k serveru legitimním uživatelům.

Některé skupiny také cílí na platformy, které nesouhlasí s jejich ideologií, a to z politických či sociálních důvodů. Obecně platí, že DoS útoky nemají za cíl manipulovat s daty na serveru. Spíše mohou server pouze vyřadit z provozu, aby ho nemohli používat ostatní uživatelé.

Zmírnění útoků DoS/DDoS

Vzhledem k tomu, že existuje možnost napadení, by podniky měly zavést opatření, která zajistí, že jejich systémy/servery nebudou snadnou obětí těchto útoků. Zde je několik opatření, která mohou společnosti přijmout pro zajištění své bezpečnosti.

Sledujte svůj provoz

Sledování síťového provozu je zásadní pro prevenci DoS útoků. Každý server má určité běžné vzorce provozu. Náhlý nárůst, který neodpovídá běžným vzorcům, naznačuje existenci anomálie, která může být i DoS útokem. Porozumění vašemu provozu vám umožní rychle jednat v takových situacích.

Omezení sazby

Omezením počtu požadavků, které lze odeslat na server/síť v daném čase, lze omezit útoky DoS. Útočníci obvykle odesílají velké množství požadavků najednou, aby zahlťili server. S nastaveným omezením rychlosti, jakmile je v určitém časovém úseku přijato stanovené množství požadavků, server automaticky pozastaví nadměrné požadavky. To útočníkovi ztíží zahlcení serveru.

Distribuovaný server

Používání distribuovaného serveru v jiné lokalitě je celosvětově osvědčený postup. Pomáhá také zmírňovat útoky DoS. Pokud útočník úspěšně zaútočí na jeden server, ostatní firemní servery nebudou ovlivněny a mohou nadále zpracovávat legitimní požadavky. Používání sítě pro doručování obsahu (CDN) pro ukládání serverů do mezipaměti v různých lokalitách v blízkosti uživatelů také funguje jako obranná vrstva proti DoS útokům.

Připravte si plán útoku DoS/DDoS

Být připraven na jakoukoliv formu útoku je klíčové pro minimalizaci škod. Každý bezpečnostní tým by měl mít podrobný akční plán, co dělat v případě útoku, aby se předešlo hledání řešení uprostřed útoku. Plán by měl zahrnovat, co dělat, ke komu se obrátit, jak zachovat legitimní provoz atd.

Sledování vašeho systému

Nepřetržité sledování serveru z hlediska jakýchkoliv anomálií je velmi důležité pro celkovou bezpečnost. Monitorování v reálném čase pomáhá včas odhalit útoky a řešit je dříve, než dojde k eskalaci. Pomáhá také týmu pochopit, co je běžný a co abnormální provoz. Monitoring také umožňuje snadné blokování IP adres, ze kterých jsou odesílány škodlivé požadavky.

Dalším prostředkem pro zmírnění útoků DoS/DDoS je využití nástrojů firewallu webových aplikací (WAF) a monitorovacích systémů, které jsou navrženy pro rychlou detekci a prevenci úspěšného útoku. Tyto nástroje jsou automatizované a mohou poskytovat komplexní zabezpečení v reálném čase.

Sucuri

Sucuri je firewall webových aplikací (WAF) a systém prevence narušení (IPS) pro webové stránky. Sucuri blokuje jakoukoli formu DoS útoku zaměřeného na vrstvy 3, 4 a 7 modelu OSI. Mezi jeho klíčové funkce patří služba proxy, ochrana DDoS a rychlé skenování.

Cloudflare

Cloudflare je jedním z nejlépe hodnocených nástrojů pro zmírnění útoků DDoS. Cloudflare také nabízí sítě pro doručování obsahu CDN a tři vrstvy ochrany, webovou DDoS ochranu (L7), aplikační DDoS ochranu (L4) a síťovou DDoS ochranu (L3).

Imperva

Imperva WAF je proxy server, který filtruje veškerý příchozí přenos a zajišťuje jeho bezpečnost, než jej přepošle na webový server. Mezi klíčové funkce Imperva WAF patří proxy služba, bezpečnostní opravy a kontinuita dostupnosti webu.

Stack WAF

Stack WAF se snadno nastavuje a pomáhá s přesnou identifikací hrozeb. Stack WAF poskytuje ochranu aplikací, včetně webových stránek, rozhraní API a produktů SaaS, ochranu obsahu a ochranu před DDoS útoky na aplikační vrstvě.

AWS Shield

AWS Shield monitoruje provoz v reálném čase sledováním dat o toku a detekuje podezřelý provoz. Pro řízení provozu na serveru využívá filtrování paketů a prioritizaci provozu. Je důležité zmínit, že štít AWS je dostupný pouze v prostředí AWS.

Probrali jsme některá opatření, která mohou pomoci zmírnit úspěšný útok DoS/DDoS na server. Je důležité zdůraznit, že žádné známky hrozby/anomálie by neměly být ignorovány a měly by být řádně prošetřeny.

DoS vs. DDoS útoky

Na první pohled se DoS a DDoS útoky jeví velmi podobně. V této části si rozebereme významné rozdíly, které je odlišují.

| Parametr | DoS | DDoS |

| Provoz | Provoz u DoS pochází z jednoho zdroje. Množství provozu, které může vygenerovat, je tedy relativně nízké ve srovnání s útokem DDoS. | DDoS využívá více botů/systémů, což znamená, že dokáže generovat velké množství provozu z různých zdrojů současně a rychle zahltit server. |

| Zdroj | Jeden systém/bot | Více systémů/botů současně |

| Zmírnění | DoS útoky se snáze odhalují a ukončují, protože pochází z jednoho zdroje. | Útoky DDoS mají mnoho zdrojů, takže je obtížné identifikovat všechny zdroje útoků a ukončit ho. |

| Složitost | Snadnější provedení | Vyžaduje větší zdroje a jisté technické znalosti |

| Rychlost | Pomalá ve srovnání s útoky DDoS | DDoS útoky jsou velmi rychlé |

| Dopad | Omezený dopad | Extrémní dopad na systém/server |

Závěrem

Organizace by měly v každém případě upřednostňovat bezpečnost svých systémů. Narušení/přerušení služeb by mohlo vést k potenciální ztrátě důvěry uživatelů. Útoky DoS a DDoS jsou nelegální a škodlivé pro cílový systém. Proto by se měla brát vážně všechna opatření, která zajistí, že tyto útoky budou včas odhaleny a řešeny.

Doporučujeme také prozkoumat špičkovou cloudovou ochranu DDoS pro webové stránky malých i velkých podniků.