Provedení bezpečnostního auditu vašeho počítače s Linuxem pomocí nástroje Lynis je klíčové pro zajištění maximální možné ochrany. V dnešní době, kdy je bezpečnost internetových zařízení tak důležitá, je nezbytné vědět, jak co nejlépe zabezpečit svůj systém.

Jak moc je váš Linux chráněn?

Lynis provádí sérii automatických testů, které hloubkově prověřují mnoho systémových komponent a nastavení vašeho operačního systému Linux. Výsledky jsou prezentovány v barevně odlišené ASCII zprávě, jako seznam varování, doporučení a akcí, které byste měli zvážit.

Kybernetická bezpečnost je o hledání rovnováhy. Přílišná paranoia není prospěšná, ale jak moc byste se měli obávat? Pokud navštěvujete pouze důvěryhodné webové stránky, neotvíráte přílohy z neznámých e-mailů, nepoužíváte podezřelé odkazy a používáte silná a jedinečná hesla pro všechny systémy, jak velké nebezpečí vám hrozí? Zvláště pokud používáte Linux?

Podívejme se na to z opačné strany. Linux není imunní vůči škodlivému softwaru. Dokonce první počítačový červ byl v roce 1988 vytvořen tak, aby útočil na unixové systémy. Rootkity, pojmenované po uživateli s nejvyššími právy v Unixu (root) a softwaru (kit), který instalují, aby se vyhnuly detekci. To umožňuje útočníkovi získat superuživatelský přístup.

Proč se jim říká rootkity? Protože první rootkit byl v roce 1990 zaměřen na Sun Microsystems s operačním systémem SunOS Unix.

Takže malware začal na Unixu. Když se Windows staly populárními, přesunulo se těžiště na ně. Nyní, když je Linux rozšířený, se opět dostává do centra pozornosti útočníků. Linux a systémy podobné Unixu, jako je macOS, se stávají častým cílem.

Jaká je tedy hrozba, i když jste při používání počítače obezřetní a rozumní? Odpověď je komplexní. Stručně řečeno, kybernetické útoky jsou rozmanité a neustále se vyvíjejí. Jsou schopné věcí, které byly před krátkou dobou považovány za nemožné.

Například rootkity jako Ryuk mohou infikovat počítače i při vypnutém stavu, a to zneužitím funkce wake-on-LAN. Dokonce byl vyvinut koncept ověření kódu. Výzkumníci z Ben-Gurionovy univerzity v Negevu úspěšně ukázali, jak útočníci mohou extrahovat data z počítače s vzduchovou mezerou.

Nelze s jistotou předvídat, čeho budou kybernetické hrozby v budoucnu schopné. Nicméně víme, které body v obraně počítače jsou zranitelné. Proto má smysl tyto slabiny řešit preventivně.

Pouze malé procento kybernetických útoků je cíleně zaměřeno na konkrétní organizace nebo jedince. Většina hrozeb je nerozlišující – malwaru je jedno, kdo jste. Automatizované skenování portů a další techniky vyhledávají zranitelné systémy a útočí na ně. Tím, že jste zranitelní, se sami stáváte potenciální obětí.

A zde vstupuje do hry Lynis.

Instalace Lynis

Pro instalaci Lynis na Ubuntu použijte tento příkaz:

sudo apt-get install lynis

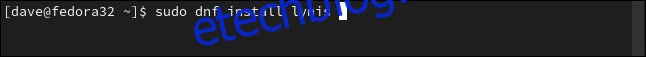

Pro Fedoru zadejte:

sudo dnf install lynis

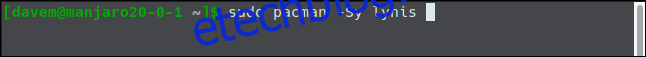

Na Manjaru použijte pacman:

sudo pacman -Sy lynis

Provedení auditu

Lynis je nástroj pro terminál, takže nemá grafické uživatelské rozhraní. Pro zahájení auditu otevřete okno terminálu. Umístěte ho na okraj obrazovky, aby se roztáhl na celou výšku nebo co nejvíce to jde. Audit Lynis generuje velké množství výstupu, takže čím vyšší je okno terminálu, tím snadnější bude čtení výsledků.

Je také praktičtější, pokud otevřete nové okno terminálu speciálně pro Lynis. Budete se v něm hodně posouvat, takže oddělení od předchozích příkazů zjednoduší orientaci ve výstupu Lynis.

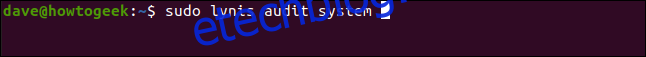

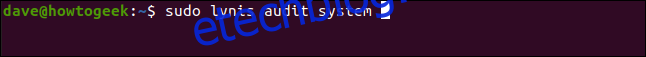

Pro zahájení auditu zadejte tento jednoduchý příkaz:

sudo lynis audit system

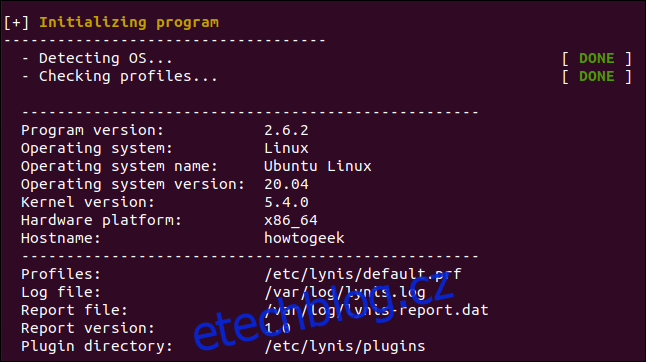

Názvy kategorií, testů a výsledky se budou v okně terminálu postupně zobrazovat po dokončení každé kategorie testů. Audit trvá maximálně několik minut. Po dokončení se vrátíte do příkazového řádku. Pro kontrolu výsledků se jednoduše posouvejte v okně terminálu.

První část auditu zjišťuje verzi Linuxu, verzi jádra a další systémové informace.

Oblasti, které vyžadují vaši pozornost, jsou označeny oranžově (doporučení) a červeně (varování, která je třeba řešit).

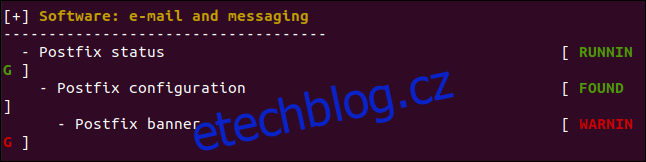

Níže je uveden příklad varování. Lynis provedl analýzu konfigurace poštovního serveru postfix a označil problém týkající se banneru. Později si můžeme prohlédnout více detailů o tom, co přesně bylo nalezeno a proč by to mohl být problém.

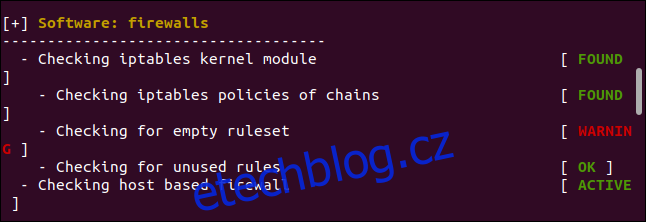

Následně nás Lynis upozorňuje, že na virtuálním počítači Ubuntu, který používáme, není nastaven firewall.

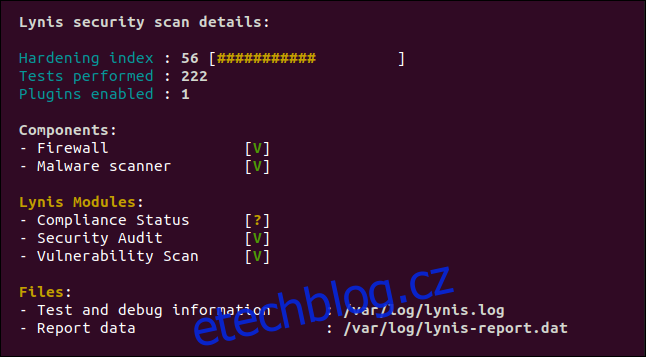

Projděte si výsledky, abyste zjistili, co Lynis označil. Na konci zprávy o auditu se zobrazí souhrnná obrazovka.

„Index zpevnění“ je skóre vašeho testu. Získali jsme 56 ze 100, což není ideální. Bylo provedeno 222 testů a je povolen jeden plugin Lynis. Pokud se podíváte na stránku ke stažení pluginů Lynis Community Edition a přihlásíte se k odběru newsletteru, získáte odkazy na další pluginy.

Existuje mnoho pluginů, včetně těch pro auditování dle standardů jako GDPR, ISO27001 a PCI-DSS.

Zelené V znamená zaškrtnutí. Dále se můžete setkat s oranžovými otazníky a červenými X.

Máme zelené zaškrtnutí, protože máme aktivní firewall a skener malwaru. Pro testovací účely jsme také nainstalovali rkhunter, detektor rootkitů, abychom ověřili, zda ho Lynis najde. Jak můžete vidět výše, podařilo se; máme zelené zaškrtnutí u „Skener malwaru“.

Stav shody není znám, protože audit nepoužil plugin pro shodu. V tomto testu byly použity moduly zabezpečení a zranitelnosti.

Vygenerují se dva soubory: protokol a datový soubor. Datový soubor se nachází v „/var/log/lynis-report.dat“ a obsahuje kopii výsledků (bez barevného zvýraznění), které vidíme v okně terminálu. To se hodí, pokud chcete sledovat, jak se v čase zlepšuje váš index zpevnění.

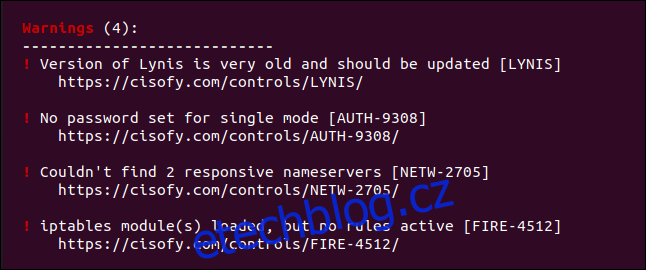

Při posouvání zpět v okně terminálu uvidíte seznam návrhů a dalších varování. Varování jsou položky „s vysokou prioritou“, takže se na ně zaměříme.

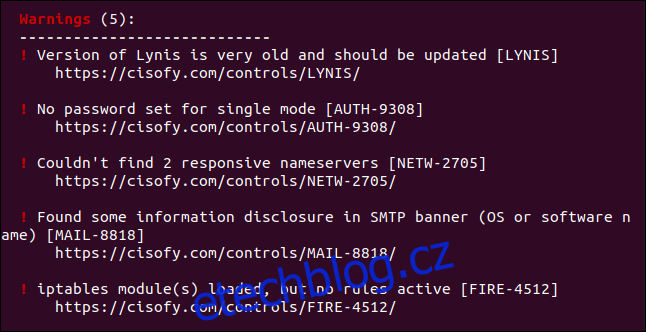

Toto je pět varování:

- „Verze Lynis je velmi stará a měla by být aktualizována“: Ve skutečnosti je to nejnovější verze Lynis v repozitářích Ubuntu. I když jsou to jen 4 měsíce, Lynis to považuje za velmi staré. Verze v balíčcích Manjaro a Fedora byly novější. Aktualizace ve správcích balíčků budou vždy s mírným zpožděním. Pokud chcete mít skutečně nejnovější verzi, můžete si naklonovat projekt z GitHubu a udržovat ho synchronizovaný.

- „Pro single mode není nastaveno žádné heslo“: Režim single je režim obnovení a údržby, ve kterém má funkčnost pouze uživatel root. Ve výchozím nastavení pro tento režim není nastaveno žádné heslo.

- „Nelze najít 2 responzivní jmenné servery“: Lynis se pokusil komunikovat se dvěma DNS servery, ale neúspěšně. To znamená, že pokud aktuální server DNS selže, nedojde k automatickému přepnutí na jiný.

- „Na SMTP banneru bylo nalezeno určité zpřístupnění informací“: K zpřístupnění informací dojde, když aplikace nebo síťové zařízení uvádí svoji značku a model (nebo jiné informace) ve standardních odpovědích. To může útočníkům nebo automatizovanému malwaru poskytnout informace o zranitelnostech. Jakmile identifikují software nebo zařízení, na které se připojili, mohou snadno vyhledat a zneužít dostupné zranitelnosti.

- „Modul(y) iptables načteny, ale nejsou aktivní žádná pravidla“: Linuxový firewall je spuštěn, ale nejsou pro něj nastavena žádná pravidla.

Odstranění varování

Každé varování obsahuje odkaz na webovou stránku, která popisuje daný problém a jak jej můžete vyřešit. Stačí najet myší na odkaz, stisknout Ctrl a kliknout. Pro toto varování se otevře ve vašem výchozím prohlížeči.

Stránka níže se nám otevřela, když jsme Ctrl+klikli na odkaz pro čtvrté varování, které jsme popsali v předchozí části.

Můžete si prohlédnout jednotlivé varování a rozhodnout, kterým se budete věnovat.

Výše uvedená webová stránka vysvětluje, že výchozí banner, který posílá vzdálenému systému při připojení k poštovnímu serveru Postfix na našem počítači Ubuntu, je příliš podrobný. Nabízet příliš mnoho informací není výhodné – často to může být zneužito proti vám.

Stránka také uvádí, že banner je umístěn v „/etc/postfix/main.cf„. Doporučuje, aby byl upraven tak, aby zobrazoval pouze „$myhostname ESMTP„.

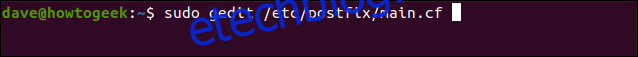

Pro úpravu souboru, jak doporučuje Lynis, zadejte:

sudo gedit /etc/postfix/main.cf

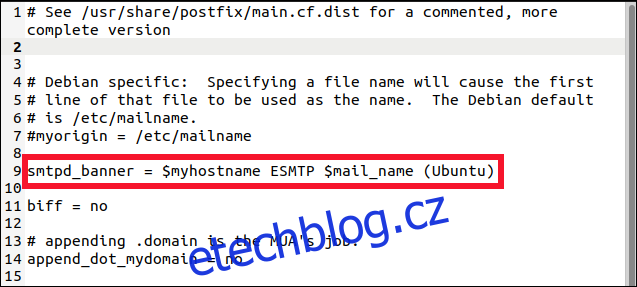

V souboru najděte řádek, který definuje banner.

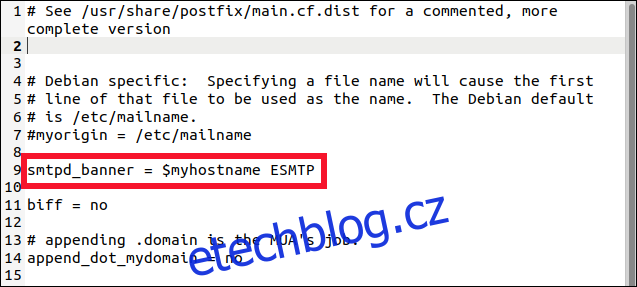

Upravte ho tak, aby zobrazoval pouze text, který Lynis doporučil.

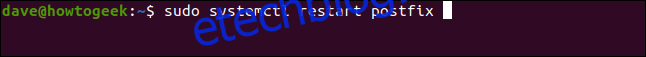

Uložte změny a zavřete gedit. Nyní musíte restartovat poštovní server Postfix, aby se změny projevily:

sudo systemctl restart postfix

Nyní spusťte Lynis znovu, abyste zjistili, zda měly naše změny nějaký efekt.

Sekce „Varování“ nyní zobrazuje pouze čtyři. Ten týkající se postfixu zmizel.

Jedno varování odstraněno, zbývají jen čtyři a 50 doporučení!

Jak daleko byste měli zajít?

Pokud jste na svém počítači dosud neprováděli žádné bezpečnostní úpravy, pravděpodobně budete mít podobný počet varování a doporučení. Měli byste si je všechny projít a podle webových stránek Lynis pro každé z nich se rozhodnout, zda se mu chcete věnovat.

Ideální by bylo, samozřejmě, vyřešit je všechna. To se však snadněji řekne, než udělá. Navíc některá doporučení mohou být pro průměrný domácí počítač zbytečná.

Například zakázat ovladače USB jádra, abyste znemožnili přístup k USB, když je nepoužíváte? Pro kriticky důležitý počítač, který poskytuje citlivé obchodní služby, by to mohlo být nezbytné. Ale pro domácí počítač s Ubuntu? Asi ne.