Společnost Microsoft oficiálně potvrdila existenci závažné zranitelnosti typu zero-day v operačním systému Windows. Tato chyba zabezpečení ohrožuje všechny hlavní verze systému, včetně Windows 11, Windows 10, Windows 8.1 a dokonce i Windows 7. Zranitelnost, známá pod označením CVE-2022-30190 nebo „Follina“, umožňuje útočníkům vzdáleně spouštět škodlivý kód v systému Windows, aniž by došlo k aktivaci Windows Defenderu nebo jiného antivirového softwaru. Dobrou zprávou je, že Microsoft poskytl dočasné řešení, které snižuje riziko zneužití této chyby. V následujícím textu si podrobně popíšeme kroky, jak chránit počítače s Windows 11/10 před touto novou zranitelností typu zero-day.

Dočasná oprava zranitelnosti „Follina“ MSDT Windows Zero-Day (červen 2022)

Co je to zranitelnost Follina MSDT Windows Zero-Day (CVE-2022-30190)?

Než se budeme věnovat samotnému postupu, jak zranitelnost opravit, pojďme si vysvětlit, o co se jedná. Tato zranitelnost typu zero-day, kterou sledujeme pod kódem CVE-2022-30190, je spojena s nástrojem Microsoft Support Diagnostic Tool (MSDT). Pomocí tohoto exploitu mohou útočníci vzdáleně spouštět příkazy v PowerShellu skrze nástroj MSDT při otevírání škodlivých dokumentů sady Office.

„Zranitelnost vzdáleného spuštění kódu existuje při volání MSDT pomocí URL protokolu z volající aplikace, jako je Word. Útočník, který by dokázal tuto chybu zneužít, by mohl spouštět libovolný kód s oprávněními volající aplikace. Útočník by tak mohl instalovat programy, prohlížet, měnit nebo mazat data, případně vytvářet nové uživatelské účty v kontextu daných uživatelských oprávnění,“ objasňuje Microsoft.

Jak popisuje bezpečnostní expert Kevin Beaumont, útok využívá funkci šablony aplikace Word ke stažení HTML souboru ze vzdáleného webového serveru. Následně se pomocí schématu URI ms-msdt MSProtocol stáhne kód, který spustí příkazy PowerShellu. Jako zajímavost – exploit získal své jméno „Follina“ podle vzorového souboru, který odkazoval na 0438, což je směrovací kód italské oblasti Follina.

Možná se teď ptáte, proč funkce chráněného zobrazení Microsoftu nezabrání otevření škodlivého odkazu v dokumentu. Důvodem je skutečnost, že ke spuštění kódu může dojít i mimo dosah chráněného zobrazení. Jak upozornil bezpečnostní výzkumník John Hammond na Twitteru, odkaz se může spustit například přímo z náhledu v Průzkumníku Windows, a to i u souborů formátu RTF (.rtf).

Podle serveru ArsTechnica na zranitelnost upozornila společnost Microsoft již 12. dubna skupina výzkumníků Shadow Chaser Group. I když Microsoft reagoval o týden později, zřejmě ji zamítl, protože nebyl schopen tuto zranitelnost na svém konci reprodukovat. Nyní je ale chyba klasifikována jako zero-day a Microsoft doporučuje jako ochranu dočasně deaktivovat protokol MSDT URL.

Je můj počítač s Windows zranitelný vůči exploitu Follina?

Společnost Microsoft uvádí na své stránce věnované aktualizacím zabezpečení, že celkem 41 verzí systému Windows je ohroženo zranitelností Follina (CVE-2022-30190). Seznam zahrnuje Windows 7, Windows 8.1, Windows 10, Windows 11 a dokonce i edice Windows Server. Níže si můžete prohlédnout kompletní přehled všech dotčených verzí:

- Windows 10 verze 1607 pro 32bitové systémy

- Windows 10 verze 1607 pro systémy založené na x64

- Windows 10 verze 1809 pro 32bitové systémy

- Windows 10 verze 1809 pro systémy založené na ARM64

- Windows 10 verze 1809 pro systémy založené na x64

- Windows 10 verze 20H2 pro 32bitové systémy

- Windows 10 verze 20H2 pro systémy založené na ARM64

- Windows 10 verze 20H2 pro systémy založené na x64

- Windows 10 verze 21H1 pro 32bitové systémy

- Windows 10 verze 21H1 pro systémy založené na ARM64

- Windows 10 verze 21H1 pro systémy založené na x64

- Windows 10 verze 21H2 pro 32bitové systémy

- Windows 10 verze 21H2 pro systémy založené na ARM64

- Windows 10 verze 21H2 pro systémy založené na x64

- Windows 10 pro 32bitové systémy

- Windows 10 pro systémy založené na x64

- Windows 11 pro systémy založené na ARM64

- Windows 11 pro systémy založené na x64

- Windows 7 pro 32bitové systémy Service Pack 1

- Windows 7 pro systémy založené na x64 Service Pack 1

- Windows 8.1 pro 32bitové systémy

- Windows 8.1 pro systémy založené na x64

- Windows RT 8.1

- Windows Server 2008 R2 pro systémy založené na x64 Service Pack 1

- Windows Server 2008 R2 pro systémy založené na x64 Service Pack 1 (instalace Server Core)

- Windows Server 2008 pro 32bitové systémy Service Pack 2

- Windows Server 2008 pro 32bitové systémy Service Pack 2 (instalace Server Core)

- Windows Server 2008 pro systémy založené na x64 Service Pack 2

- Windows Server 2008 pro systémy založené na x64 Service Pack 2 (instalace Server Core)

- Windows Server 2012

- Windows Server 2012 (instalace Server Core)

- Windows Server 2012 R2

- Windows Server 2012 R2 (instalace Server Core)

- Windows Server 2016

- Windows Server 2016 (instalace Server Core)

- Windows Server 2019

- Windows Server 2019 (instalace Server Core)

- Windows Server 2022

- Windows Server 2022 (instalace Server Core)

- Windows Server 2022 Azure Edition Core Hotpatch

- Windows Server, verze 20H2 (instalace jádra serveru)

Jak deaktivovat protokol MSDT URL a ochránit Windows před zranitelností Follina

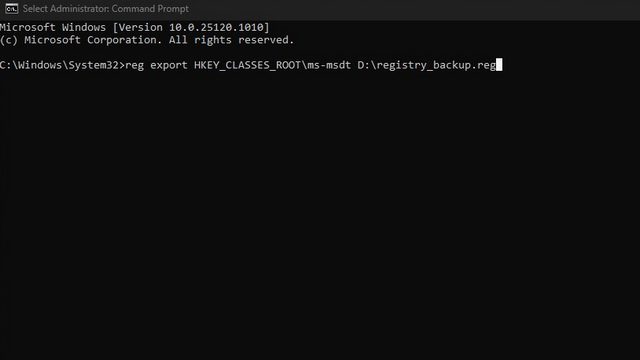

1. Stiskněte klávesu Win a zadejte „cmd“ nebo „Příkazový řádek“. Ve výsledcích vyberte „Spustit jako správce“ a otevřete tak okno příkazového řádku s administrátorskými právy.

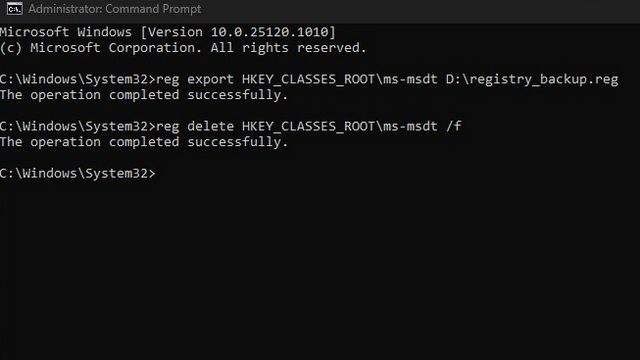

2. Před provedením změn v registru si vytvořte jeho zálohu pomocí níže uvedeného příkazu. Tímto krokem se budete moci vrátit zpět k původnímu nastavení protokolu, jakmile Microsoft vydá oficiální opravu. Cesta k souboru se vztahuje na umístění, kam chcete záložní soubor REG uložit.

reg export HKEY_CLASSES_ROOTms-msdt <cesta_k_souboru.reg>

3. Nyní můžete spustit následující příkaz a deaktivovat protokol MSDT URL. V případě úspěchu se v okně příkazového řádku zobrazí zpráva „Operace byla úspěšně dokončena“.

reg delete HKEY_CLASSES_ROOTms-msdt /f

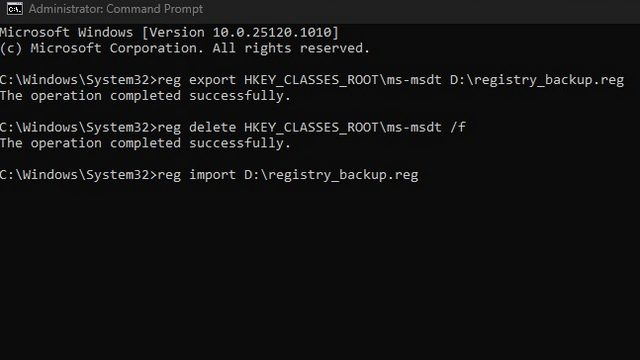

4. Pro obnovení protokolu budete později muset použít zálohu registru, kterou jste vytvořili v kroku dva. Spusťte níže uvedený příkaz, čímž získáte zpět přístup k protokolu MSDT URL.

reg import <cesta_k_souboru.reg>

Ochrana vašeho počítače s Windows před zranitelností MSDT Windows Zero-Day

Toto jsou kroky, které je třeba provést pro deaktivaci protokolu MSDT URL na vašem počítači s Windows, a tím ho ochránit před zneužitím zranitelnosti Follina. Dokud společnost Microsoft neuvolní oficiální bezpečnostní opravu pro všechny verze Windows, můžete využít toto dočasné řešení a zůstat tak chráněni před touto zranitelností typu zero-day CVE-2022-30190 Windows Follina MSDT. Kromě toho můžete také zvážit instalaci specializovaného nástroje pro odstranění malwaru nebo spolehlivého antivirového programu, abyste zajistili vyšší ochranu před různými hrozbami.