Operační systém Linux je známý svou politikou vyžadování hesla pro jakékoli operace, které zasahují do jádra systému. Z tohoto důvodu je Linux obecně považován za bezpečnější než mnohé jiné systémy, ačkoli samozřejmě ani on není imunní vůči rizikům. Mít silné heslo a rozumná pravidla pro sudo jsou základ, ale někdy to prostě nestačí. Proto se stále více uživatelů v oblasti bezpečnosti přiklání k používání dvoufaktorového ověřování i v Linuxu.

V tomto článku si ukážeme, jak na Linuxu aktivovat dvoufaktorové ověřování s pomocí aplikace Google Authenticator.

Instalace potřebných komponent

Využití Google Authenticator je umožněno díky PAM modulu. Tento plugin můžete používat s GDM (a dalšími správci přihlašování, kteří jej podporují). Níže naleznete instrukce pro instalaci do vašeho Linuxového systému.

Důležité: Před samotnou konfigurací PAM modulu si prosím stáhněte aplikaci Google Authenticator z Google Play Store nebo Apple App Store. Aplikace je nezbytná pro realizaci tohoto postupu.

Postup pro různé distribuce

Ubuntu

sudo apt install libpam-google-authenticator

Debian

sudo apt-get install libpam-google-authenticator

Arch Linux

Arch Linux nativně nepodporuje PAM modul pro Google Authenticator. Uživatelé si jej musí stáhnout a zkompilovat pomocí balíčku z AUR. Stáhněte si nejnovější PKGBUILD, nebo využijte pomocníka pro AUR.

Fedora

sudo dnf install google-authenticator

OpenSUSE

sudo zypper install google-authenticator-libpam

Ostatní distribuce

Zdrojový kód pro linuxovou verzi Google Authenticator a plugin libpam používaný v tomto návodu jsou dostupné na GitHubu. Pokud používáte méně obvyklou distribuci Linuxu, navštivte tento odkaz, kde naleznete instrukce pro sestavení ze zdrojového kódu.

Konfigurace Google Authenticator v Linuxu

Před použitím PAM s Google Authenticator pluginem je nutné upravit konfigurační soubor. Spusťte terminál a zadejte následující příkaz:

sudo nano /etc/pam.d/common-auth

V souboru common-auth naleznete velké množství komentářů a poznámek, které popisují, jak systém využívá nastavení ověřování. Ignorujte je a přejděte úplně na konec sekce „# zde jsou moduly pro jednotlivé balíčky (blok „Primární“)“. Pod tento řádek přidejte prázdný řádek a vložte následující:

auth required pam_google_authenticator.so

Pro uložení provedených změn stiskněte CTRL + O, následované CTRL + X pro ukončení editoru Nano.

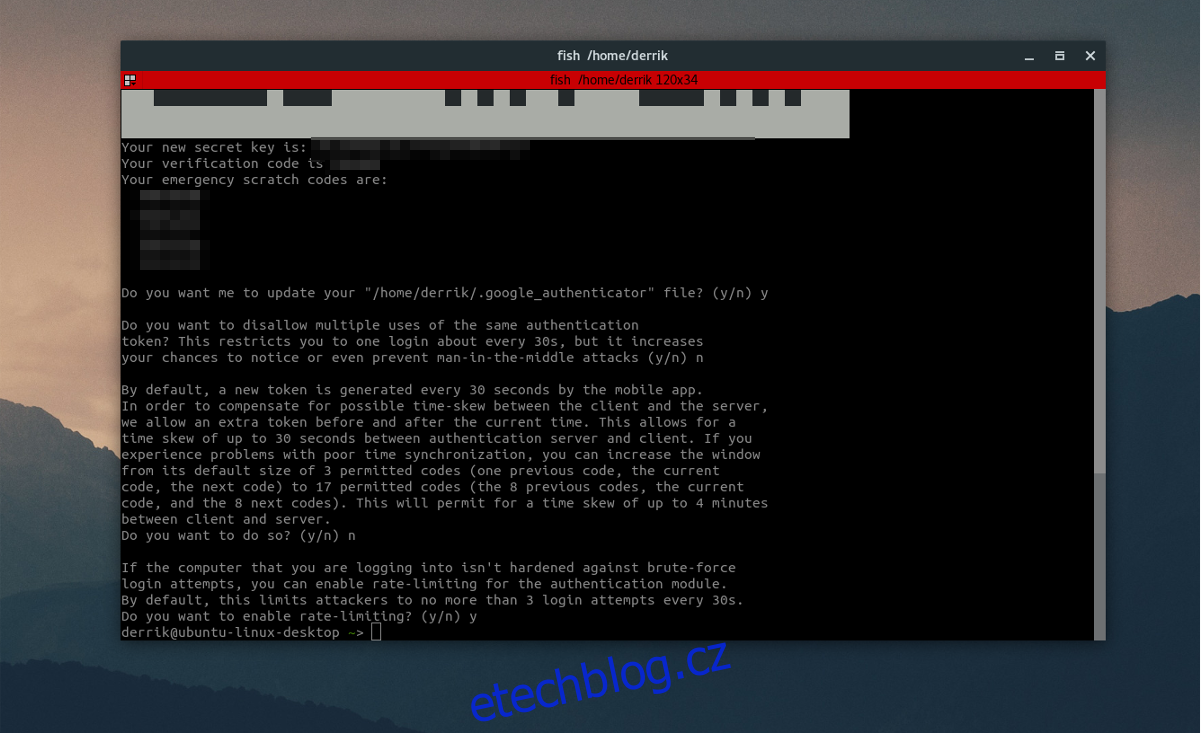

Nyní zpět v terminálu zadejte google-authenticator. Následně budete požádáni o odpovědi na několik otázek.

První z nich se ptá, zda si přejete ověřovací tokeny založené na čase. Odpovězte ano stisknutím klávesy y.

Po zodpovězení této otázky, nástroj vygeneruje tajný klíč a nouzové kódy. Uložte si je, jsou důležité!

Na další tři otázky odpovězte postupně „ano“, „ne“ a „ne“.

Poslední otázka se týká omezení počtu pokusů. Pokud jej aktivujete, aplikace Google Authenticator povolí maximálně 3 neúspěšné pokusy o přihlášení v intervalu 30 sekund. Z bezpečnostních důvodů doporučujeme odpovědět „ano“, ale je na vás, zda omezování chcete použít.

Nastavení aplikace Google Authenticator

Linuxová část konfigurace je hotova. Nyní je třeba nastavit aplikaci Google Authenticator pro spolupráci s vaším systémem. Spusťte aplikaci a vyberte možnost „Zadat poskytnutý klíč“. Otevře se vám sekce pro zadání informací o účtu.

Zde je potřeba vyplnit dvě položky: název vašeho počítače a tajný klíč, který jste si dříve uložili. Po zadání obou údajů je Google Authenticator připraven k použití.

Přihlášení

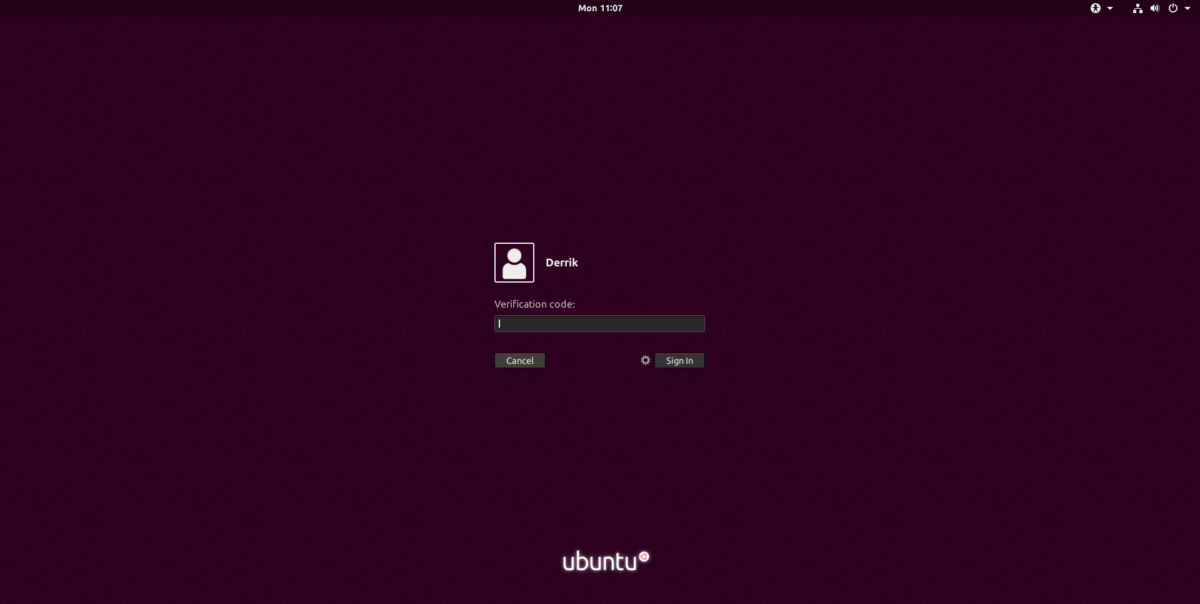

Google Authenticator je nastaven v Linuxu i na vašem mobilním zařízení a vše by mělo fungovat správně. Při pokusu o přihlášení vyberte svého uživatele v GDM (nebo jiném správci přihlášení). Systém následně vyžádá ověřovací kód. Otevřete aplikaci Google Authenticator a zadejte kód, který se zobrazí v okně přihlášení.

Po úspěšném ověření kódu budete moci zadat vaše heslo.

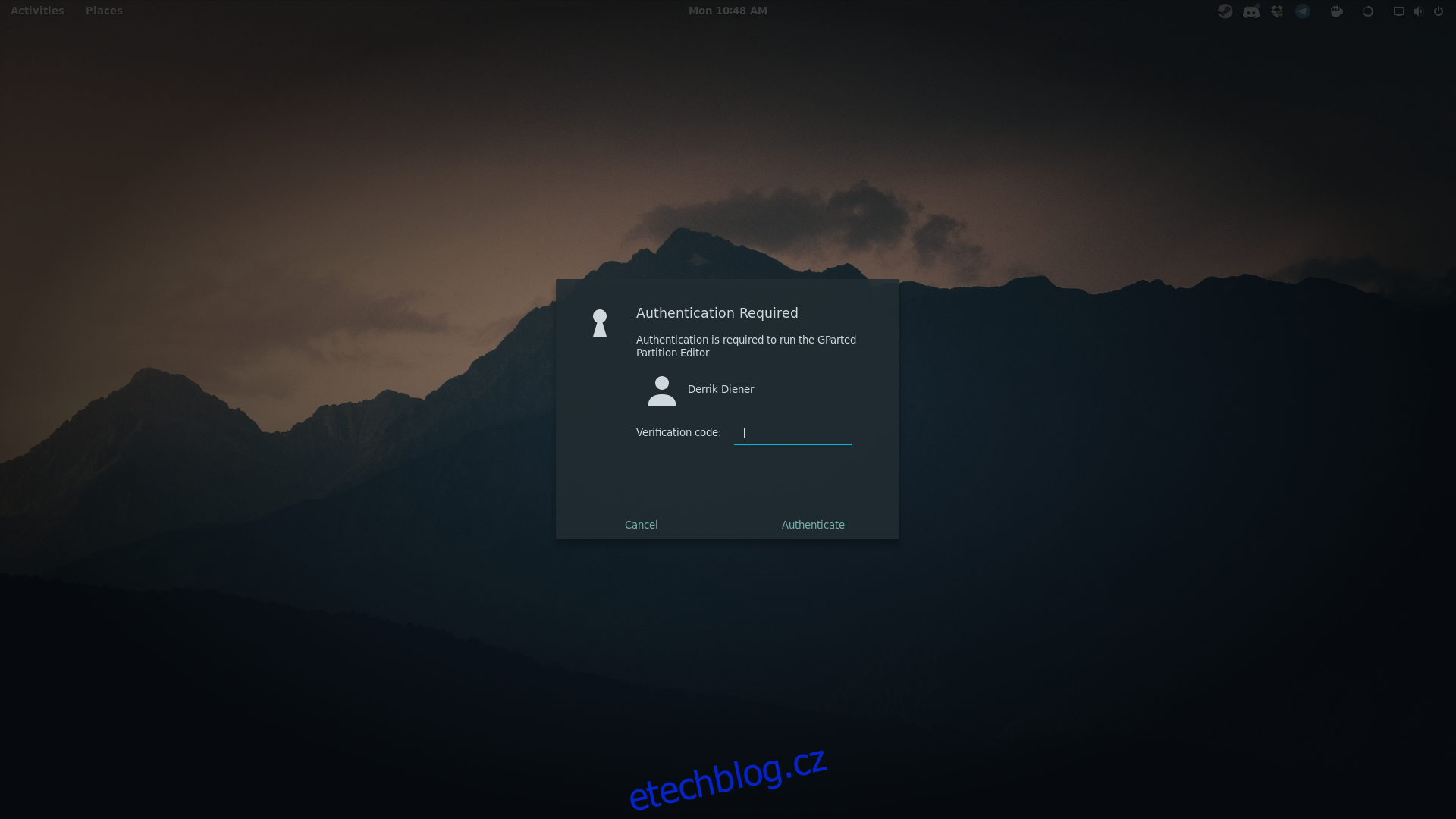

Poznámka: Nastavení Google Authenticator ovlivňuje nejen správce přihlášení, ale také všechny situace, kdy se uživatel pokouší o přístup root, získání sudo práv, či jakékoli jiné operace vyžadující heslo. Vždy bude požadován ověřovací kód.

Závěr

Dvoufaktorová autentizace integrovaná přímo do Linuxu představuje další významnou vrstvu zabezpečení, kterou by každý uživatel měl mít standardně aktivovanou. S jejím zapnutím je podstatně těžší neoprávněně proniknout do systému.

Používání dvou faktorů ověřování může být někdy lehce otravné (například, když jste pomalí při generování kódu), ale celkově je to přínosný doplněk pro jakýkoli Linuxový desktopový systém.