Rozdíl mezi VPN, SDP a ZTNA: Které řešení je pro vás nejlepší?

Uvažujete o vylepšení zabezpečení vaší sítě? Pojďme se podívat na rozdíly mezi VPN, SDP a ZTNA a zjistit, které řešení nejlépe vyhovuje vašim potřebám.

Virtuální privátní sítě (VPN) jsou již více než čtvrtstoletí osvědčeným nástrojem pro zabezpečený přístup, umožňující firmám propojit pobočky, vzdálené zaměstnance a externí partnery. Nicméně, požadavky na sítě se neustále mění a kybernetické hrozby se stávají stále sofistikovanějšími.

Průzkumy ukazují, že 55 % firem má nyní zaměstnance pracující převážně na dálku a 50 % firemních dat je uloženo v cloudu. Hrozby tak číhají nejen mimo firemní síť, ale i uvnitř. VPN tak v dnešním prostředí nemusí být dostatečně efektivní pro zabezpečení moderní sítě.

Současní poskytovatelé VPN nemusí mít kapacity na modernizaci svých technologií, aby dokázali čelit aktuálním bezpečnostním hrozbám. Proto přichází do popředí Software Defined Perimeters (SDP) a Zero Trust Network Access (ZTNA). Tyto přístupy představují inovativnější, přísnější a komplexnější řešení zabezpečení sítě ve srovnání s VPN.

Co jsou to VPN, SDP a ZTNA?

Pojďme si jednotlivé pojmy detailněji vysvětlit.

Virtuální privátní sítě (VPN)

VPN vytvářejí zabezpečené tunely mezi koncovými body v síti, čímž chrání uživatele v otevřených sítích. Než uživatel vstoupí do sítě, musí se autentizovat. Pouze autorizovaní uživatelé VPN mají možnost nahlížet do sítě, přistupovat k jejím zdrojům a získávat přehled o aktivitě v ní probíhající.

Pokud používáte VPN k prohlížení internetu, váš poskytovatel internetových služeb a další subjekty nemohou sledovat, jaké stránky navštěvujete nebo jaká data odesíláte a přijímáte, protože vaším zdrojem dat se stává server VPN. Ten šifruje váš internetový provoz a maskuje vaši online identitu v reálném čase. Stejně tak kyberzločinci nemohou zachytit váš internetový provoz a odcizit vaše osobní údaje.

Nicméně, VPN mají i své nevýhody. Byly navrženy v době, kdy nebyl tak rozšířený cloud computing a Software-as-a-Service (SaaS). Většina firem tehdy ukládala svá data v interních firemních sítích a práce na dálku nebyla obvyklá.

Nevýhody VPN

VPN dnes vykazují nedostatky, které je pro moderní organizace činí méně bezpečnými a nepohodlnými:

- Otevřené porty: Koncentrátory VPN spoléhají na otevřené porty pro vytvoření VPN připojení. Tyto otevřené porty se však stávají cílem kyberzločinců, kteří je využívají pro neoprávněný přístup do sítí.

- Přístup na úrovni sítě: Jakmile je uživatel ověřen a získá přístup do sítě, má neomezený přístup ke všem jejím zdrojům, což představuje riziko. Tato konstrukční chyba vystavuje firemní data, aplikace a duševní vlastnictví hrozbám.

- Nedostatečná autorizace: Na rozdíl od SDP a ZTNA, VPN nevyžadují identifikaci jak uživatelů, tak zařízení, které se snaží do sítě připojit. A vzhledem ke špatným návykům uživatelů v oblasti hesel, a navíc milionům odcizených přihlašovacích údajů volně dostupných na dark webu, mohou hackeři zachytit a obejít dvoufaktorové ověřovací kódy.

- Softwarové chyby: Byly objeveny četné zranitelnosti v populárních VPN systémech, které byly zneužity. Kyberzločinci aktivně hledají neopravené VPN softwary, které firmy vystavují riziku. To platí i pro uživatele VPN, kteří neaktualizují svůj software, i když výrobci nabízejí opravy.

- Neefektivní výkon: Koncentrátory VPN mohou být úzkými hrdly, což vede k pomalému výkonu, nadměrné latenci a špatné uživatelské zkušenosti.

- Nepohodlné: Nastavení VPN je nákladný a časově náročný proces, který vyžaduje značné úsilí jak od bezpečnostního týmu, tak od uživatelů. Vzhledem ke svým zranitelnostem nejsou VPN bezpečným řešením zabezpečení sítě.

Softwarově definovaný obvod (SDP)

SDP, někdy nazývaný „černý cloud“, je přístup k zabezpečení počítačové sítě, který skrývá síťovou infrastrukturu, jako jsou servery a routery, před vnějšími stranami a útočníky, a to jak v místní síti, tak v cloudu.

SDP řídí přístup k síťovým zdrojům na základě ověřené identity. SDP nejprve vyhodnocuje stav zařízení a ověřuje identitu uživatele. Poté ověřený uživatel získá šifrované síťové připojení, ke kterému nemá nikdo jiný přístup. V rámci tohoto připojení jsou dostupné pouze ty služby, ke kterým má uživatel oprávnění přístupu.

Znamená to, že k firemním zdrojům mají přístup pouze autorizovaní uživatelé. To se liší od VPN, které omezují uživatelská oprávnění, ale zároveň umožňují neomezený přístup k celé síti.

Zero Trust Network Access (ZTNA)

ZTNA je bezpečnostní řešení, které umožňuje bezpečný vzdálený přístup k aplikacím a službám na základě regulací řízení přístupu.

ZTNA nedůvěřuje žádnému uživateli ani zařízení, a proto omezuje přístup k síťovým zdrojům, i když uživatel měl k nim v minulosti přístup.

ZTNA zajišťuje, že každý, kdo se pokouší získat přístup ke zdrojům, je podroben přísnému procesu ověření a autentizace, ať už je uvnitř, nebo vně firemní sítě.

Po ověření uživatele ZTNA udělí přístup k aplikaci přes šifrovaný kanál. Tím se přidává další vrstva zabezpečení k firemním aplikacím a službám, protože se skryjí IP adresy, které by jinak byly veřejně dostupné.

Jedním z lídrů v ZTNA řešeních je Perimeter 81.

SDP vs. VPN

SDP poskytují vyšší úroveň zabezpečení, protože na rozdíl od VPN, které umožňují přístup k celé síti všem připojeným uživatelům, SDP zpřístupňují uživatelům pouze ty firemní zdroje, ke kterým mají přidělen přístup.

SDP jsou také lépe spravovatelné než VPN, obzvláště pokud interní uživatelé potřebují různé úrovně přístupu. Pro správu více úrovní síťového přístupu pomocí VPN je nutné nasadit množství VPN klientů. U SDP se každý uživatel připojuje pomocí vlastního síťového připojení a nemá společný přístup s ostatními. Každý uživatel tak má téměř svoji osobní virtuální privátní síť (VPN).

SDP navíc ověřuje jak zařízení, tak uživatele před tím, než získá přístup do sítě. Tím se výrazně ztěžuje možnost neoprávněného vniknutí do systému pouhým odcizením přihlašovacích údajů.

Další rozdíly mezi SDP a VPN:

- SDP nejsou limitovány geografickou polohou nebo infrastrukturou. Můžete je použít k zabezpečení jak místní infrastruktury, tak infrastruktury v cloudu, protože jsou postaveny na softwaru, nikoli na hardwaru.

- Multicloudové a hybridní cloudové instalace lze snadno integrovat s SDP.

- SDP umožňují připojení uživatelů odkudkoli, nemusí být v rámci fyzické sítě společnosti. Proto jsou SDP užitečné pro správu vzdálených týmů.

VPN vs. ZTNA

Na rozdíl od VPN, které automaticky důvěřují každému uživateli a zařízení v síti a poskytují plný přístup k LAN (Local Area Network), Zero Trust (nulová důvěra) předpokládá, že žádnému uživateli, počítači nebo síti nelze ve výchozím stavu důvěřovat, a to jak uvnitř, tak i vně sítě.

Zabezpečení Zero Trust zajišťuje, že každý, kdo se pokouší o přístup k síťovým zdrojům, je ověřen a že uživatel má přístup jen k těm službám, ke kterým byl explicitně autorizován. ZTNA před autentizací zkoumá polohu zařízení, stav autentizace a umístění uživatele, aby zajistila důvěru.

Tím se řeší typický problém VPN, kdy vzdálení uživatelé používající vlastní zařízení (BYOD – bring your own device) mají stejnou úroveň přístupu jako uživatelé v kanceláři, i když mají často nižší úroveň bezpečnostních omezení.

Další rozdíl je ten, že klasické zabezpečení sítě VPN sice může zabránit přístupu zvenčí sítě, ale automaticky důvěřuje uživatelům uvnitř sítě. To znamená, že poskytuje uživatelům přístup ke všem prostředkům v síti. Problémem je, že pokud útočník získá přístup do sítě, má plnou kontrolu nad vším uvnitř.

Síť s nulovou důvěrou také umožňuje bezpečnostním týmům definovat pravidla pro řízení přístupu specifická pro umístění nebo zařízení. Tím se zabrání připojení neopravených nebo zranitelných zařízení k firemním síťovým službám.

Shrňme si výhody ZTNA oproti VPN:

- Bezpečnější: ZTNA vytváří kolem uživatelů a aplikací neviditelný plášť.

- Vzdálení i interní uživatelé mají přístup pouze k přiděleným cloudovým a interním firemním zdrojům.

- Jednodušší správa: ZTNA je navržen pro dnešní prostředí zabezpečení sítí s důrazem na výkon a snadnou integraci.

- Lepší výkon: Cloudová řešení ZTNA zajišťují ověření uživatelů i zařízení a odstraňují problémy se zabezpečením, které vytváří VPN.

- Snadnější škálovatelnost: ZTNA je cloudová platforma, kterou lze snadno škálovat bez nutnosti nákupu hardware.

SDP vs. ZTNA

Jak SDP, tak ZTNA využívají princip takzvaného „temného cloudu“, čímž zamezují neoprávněným uživatelům a zařízením v nahlížení do aplikací a služeb, ke kterým nemají přístup.

ZTNA i SDP umožňují uživatelům přístup jen ke zdrojům, které nezbytně potřebují. Tím se snižuje riziko bočního pohybu, který je možný u VPN, pokud by například kompromitovaný koncový bod nebo přihlašovací údaje umožnily skenování a přesouvání se k dalším službám.

SDP implicitně používají architekturu nulové důvěry. To znamená, že přístup je zamítnut, pokud uživatel nemůže spolehlivě ověřit svou identitu.

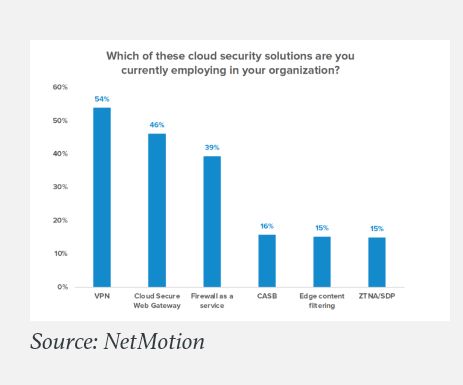

Integrace vaší stávající VPN s SDP a ZTNA

Dle nejnovějších zpráv jsou VPN stále nejvyužívanější technologií pro zabezpečení přístupu ke cloudu. Průzkum společnosti NetMotion, který se dotazoval 750 IT manažerů, ukázal, že v roce 2020 VPN využívalo více než 54 % firem pro poskytování zabezpečeného vzdáleného přístupu. Pouze 15 % firem používalo řešení ZTNA a SDP.

Další průzkum ukázal, že 45 % společností plánuje používat VPN alespoň další tři roky.

Chcete-li vytvořit komplexnější a bezpečnější síťové připojení mezi uživateli a zařízeními, můžete do stávající VPN integrovat SDP a ZTNA. Tyto nástroje umožní bezpečnostním týmům snadno přizpůsobit a automatizovat přístup na základě rolí a potřeb zaměstnanců v rámci organizace.

Přístup k citlivým datům a aplikacím tak lze chránit, přičemž se zajistí bezproblémový a nenápadný chod, ať už zaměstnanci pracují v kanceláři, nebo v cloudu.

Závěr 👨🏫

Vzhledem k tomu, že síťové, IT a bezpečnostní týmy spolupracují na minimalizaci útočné plochy a prevenci hrozeb, mnoho z nich zjistí, že nejlogičtějším řešením je investice do SDP nebo ZTNA a jejich začlenění do stávající VPN.

Tyto bezpečnostní změny nemusí být rychlé, rušivé ani drahé, ale mohou a měly by být efektivní.