V oblasti kybernetické bezpečnosti se objevuje stále více výzev, které jsou s rozvojem technologií čím dál složitější.

Ačkoli kybernetickým zločincům nemůžeme zabránit ve zvyšování jejich schopností, můžeme se chránit pomocí bezpečnostních systémů, jako jsou IDS a IPS. Tyto systémy pomáhají minimalizovat potenciální rizika útoku, a dokonce je mohou zcela zablokovat. Proto se dostáváme k hlavní otázce: IDS vs. IPS – která technologie je pro naši síť výhodnější?

Abychom na tuto otázku mohli odpovědět, je nutné pochopit podstatu těchto technologií, způsob jejich fungování a různé typy, které existují. To nám usnadní výběr nejlepšího řešení pro naši konkrétní síť.

Je důležité si uvědomit, že jak IDS, tak IPS jsou spolehlivé a efektivní, přičemž každá z nich má své silné i slabé stránky. Nicméně, když jde o bezpečnost, nemůžeme si dovolit riskovat.

Proto vám přináším toto srovnání IDS vs. IPS, které vám pomůže pochopit jejich schopnosti a najít ideální řešení pro zabezpečení vaší sítě.

Nechť tento souboj začne!

IDS vs. IPS: Co to vlastně je?

Než začneme s podrobným srovnáním IDS a IPS, podívejme se na to, co tyto technologie vlastně znamenají, začněme s IDS.

Co je to IDS?

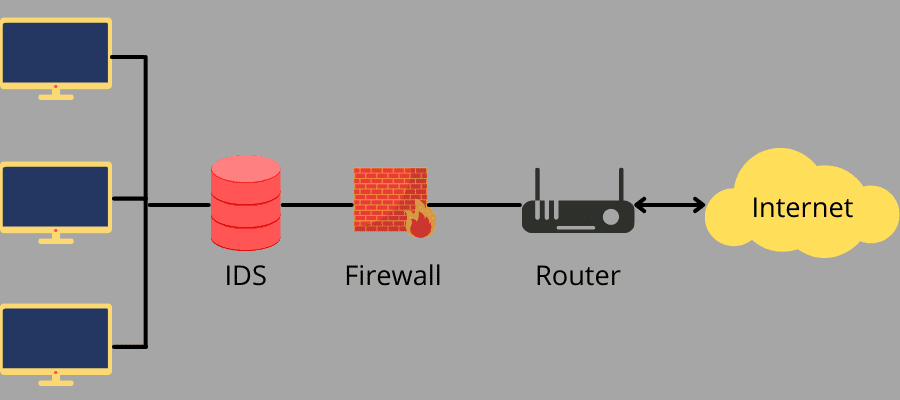

Systém detekce narušení (IDS) je softwarové řešení určené k monitorování systému nebo sítě z hlediska neoprávněných vniknutí, porušení bezpečnostních pravidel nebo škodlivých aktivit. Jakmile software zjistí jakékoli narušení, okamžitě o tom informuje administrátora nebo bezpečnostní tým. Díky tomu mohou následně incident prošetřit a přijmout vhodná opatření k nápravě.

Toto pasivní monitorovací řešení sice dokáže upozornit na detekovanou hrozbu, ale nemůže proti ní aktivně zasáhnout. Je to jako bezpečnostní systém v budově, který informuje ostrahu o potenciálním nebezpečí.

Hlavním cílem IDS je odhalit hrozbu ještě předtím, než se dostane do sítě. Umožňuje vám monitorovat síťový provoz, aniž byste ho jakkoli omezovali. Kromě detekce porušení zásad dokáže chránit před úniky informací, neoprávněným přístupem, chybami konfigurace, trojskými koňmi a viry.

Je to ideální řešení, pokud nechcete bránit nebo zpomalovat tok provozu, i když dojde k problému. Hlavním cílem je chránit síťové zdroje.

Co je to IPS?

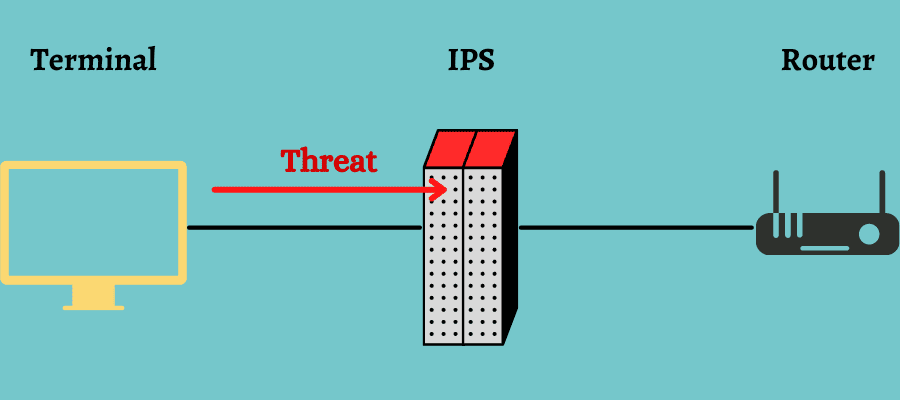

Systém prevence narušení (IPS), někdy také označovaný jako systém detekce a prevence narušení (IDPS), je softwarové řešení, které aktivně monitoruje systém nebo síť a hledá škodlivé aktivity. Zaznamenává informace o těchto aktivitách, informuje o nich správce nebo bezpečnostní personál a pokouší se tyto hrozby zastavit nebo zablokovat.

Jedná se o aktivní monitorovací a preventivní systém. IPS můžeme považovat za rozšíření IDS, protože obě metody se zaměřují na monitorování škodlivých aktivit. Na rozdíl od IDS je však IPS umístěn za síťovým firewallem a aktivně komunikuje s příchozím provozem, blokuje nebo brání zjištěným průnikům. Můžeme si to představit jako (kybernetického) strážce naší sítě.

Po detekci hrozby může IPS podniknout různé kroky, jako je odesílání varování, zahazování škodlivých paketů, blokování přístupu škodlivých IP adres do sítě a resetování připojení. Kromě toho dokáže opravit chyby související s cyklickou kontrolou redundance (CRC), defragmentovanými toky paketů, vyčistit další síťové vrstvy a možnosti přenosu a zmírnit chyby související se sekvenováním TCP.

IPS je nejlepší volbou, pokud chcete útoky blokovat hned, jak je systém detekuje, i za cenu dočasného zastavení veškerého provozu, včetně legitimního. Hlavním cílem je minimalizovat škody způsobené jak vnějšími, tak vnitřními hrozbami.

IDS vs. IPS: Typy

Typy IDS

Systémy IDS se dělí na základě místa, kde dochází k detekci hrozeb, nebo podle použité detekční metody. Typy IDS podle místa detekce (tedy síťové nebo hostitelské) jsou:

#1. Systémy detekce narušení v síti (NIDS)

NIDS je součástí síťové infrastruktury a monitoruje datové pakety, které jím procházejí. Funguje ve spojení se zařízeními jako jsou přepínače, které umožňují klepání, rozpětí nebo zrcadlení. NIDS je umístěn ve strategických bodech v rámci sítě, aby mohl monitorovat příchozí a odchozí provoz ze všech připojených zařízení.

Analyzuje provoz procházející celou podsítí a porovnává ho se známou databází útočných podpisů. Jakmile NIDS identifikuje útoky a zjistí neobvyklé chování, informuje o tom administrátora sítě.

NIDS můžete umístit za firewally v podsíti, abyste sledovali případné pokusy o průnik do vašeho firewallu. NIDS také dokáže porovnávat signatury podobných paketů s odpovídajícími záznamy, a tak identifikovat a zastavit škodlivé pakety.

Existují dva typy NIDS:

- Online NIDS nebo in-line NIDS pracuje se sítí v reálném čase. Analyzuje ethernetové pakety a pomocí specifických pravidel zjišťuje, zda se jedná o útok.

- Offline režim NIDS nebo tap zpracovává shromážděná data. Prochází je určitými procesy a rozhoduje o výsledku.

Navíc, pro zvýšení míry predikce a detekce, můžete NIDS kombinovat s dalšími bezpečnostními technologiemi. Například NIDS založený na umělé neuronové síti (ANN) dokáže efektivně analyzovat obrovské objemy dat, protože jeho samoorganizující se struktura umožňuje INS IDS efektivněji rozpoznávat vzorce útoků. Dokáže předvídat útoky na základě předchozích chyb, které vedly k průniku, a pomůže vám vyvinout systém včasné reakce.

#2. Hostitelské systémy detekce narušení (HIDS)

Hostitelské systémy detekce narušení (HIDS) jsou řešení, která běží na jednotlivých zařízeních nebo hostitelích v síti. Mohou monitorovat pouze příchozí a odchozí datové pakety z připojených zařízení a informovat správce nebo uživatele o podezřelé aktivitě. Sledují systémová volání, změny souborů, protokoly aplikací atd.

HIDS pořizuje snímky aktuálních souborů v systému a porovnává je s předchozími. Pokud zjistí, že byl odstraněn nebo upraven kritický soubor, odešle HIDS upozornění administrátorovi, aby problém prošetřil.

HIDS může například analyzovat pokusy o přihlášení heslem a porovnat je se známými vzory, které se používají pro útoky hrubou silou, a tak identifikovat porušení zabezpečení.

Tato řešení IDS se často používají na kriticky důležitých strojích, u kterých se nepředpokládá změna. Protože řešení HIDS monitoruje události přímo na hostitelích nebo zařízeních, dokáže detekovat hrozby, které by řešení NIDS mohlo přehlédnout.

Je také účinný při identifikaci a prevenci narušení integrity, jako jsou trojské koně, a při práci v šifrovaném síťovém provozu. HIDS tak chrání citlivá data, jako jsou právní dokumenty, duševní vlastnictví a osobní údaje.

Kromě výše uvedených existují i další typy IDS, například:

- Perimetrický systém detekce narušení (PIDS): Funguje jako první obranná linie a dokáže detekovat a lokalizovat pokusy o narušení na centrálním serveru. Toto nastavení se obvykle skládá z optického vlákna nebo elektronického zařízení umístěného na virtuálním perimetru serveru. Pokud zaznamená škodlivou aktivitu, jako je pokus o přístup jinou metodou, upozorní administrátora.

- Systém detekce narušení založený na virtuálním stroji (VMIDS): Tato řešení mohou kombinovat výše uvedené IDS nebo jeden z nich. Rozdíl je v tom, že se nasazují vzdáleně pomocí virtuálního stroje. Jedná se o relativně novou technologii, kterou využívají hlavně poskytovatelé spravovaných IT služeb.

Typy IPS

Obecně se systémy prevence narušení (IPS) dělí na čtyři základní typy:

#1. Systém prevence narušení v síti (NIPS)

NIPS dokáže identifikovat a zabránit podezřelým nebo škodlivým aktivitám analýzou datových paketů nebo kontrolou aktivity protokolu v celé síti. Může shromažďovat data ze sítě i od hostitelů a detekovat povolené hostitele, operační systémy a aplikace v síti. Kromě toho NIPS zaznamenává data o běžném provozu, aby mohl v budoucnu najít odchylky od tohoto normálu.

Toto řešení IPS zmírňuje útoky omezením využití šířky pásma, odesíláním TCP spojení nebo odmítáním paketů. NIPS však není efektivní při analýze šifrovaného provozu a zvládání přímých útoků nebo vysokého zatížení.

#2. Bezdrátový systém prevence narušení (WIPS)

WIPS může monitorovat bezdrátovou síť a detekovat podezřelý provoz nebo aktivity pomocí analýzy protokolů bezdrátové sítě a přijímat opatření k jejich prevenci nebo odstranění. WIPS se obvykle implementuje tak, že překrývá současnou infrastrukturu bezdrátové sítě LAN. Můžete je však také nasadit samostatně a vynutit tak ve vaší organizaci zásady bezdrátového připojení.

Toto řešení IPS dokáže zabránit hrozbám, jako je nesprávně nakonfigurovaný přístupový bod, útoky typu denial of service (DOS), honeypot, MAC spoofing, útoky typu man-in-the-middle a další.

#3. Analýza síťového chování (NBA)

NBA pracuje na principu detekce anomálií a vyhledává odchylky od normálního chování v síti nebo systému. Aby NBA mohla správně fungovat, potřebuje tréninkové období, během kterého se naučí normálnímu chování sítě nebo systému.

Jakmile se systém NBA naučí normální chování, dokáže detekovat odchylky a označit je jako podezřelé. Je to efektivní, ale nebude fungovat, dokud probíhá trénink. Po jeho dokončení se na něj ale můžete plně spolehnout.

#4. Hostitelské systémy prevence narušení (HIPS)

Řešení HIPS monitorují škodlivé aktivity kritických systémů a zabraňují jim analýzou chování jejich kódu. Největší výhodou HIPS je, že kromě ochrany citlivých dat z hostitelských systémů dokážou detekovat i šifrované útoky. Fungují na jednom jediném zařízení a často se používají společně se síťovým IDS nebo IPS.

IDS vs. IPS: Jak fungují?

Pro monitorování a prevenci narušení používají IDS a IPS různé metody.

Jak funguje IDS?

IDS používá tři hlavní metody detekce pro monitorování provozu a hledání škodlivých aktivit:

#1. Detekce založená na signaturách

Detekce založená na signaturách monitoruje specifické vzorce, jako jsou signatury kybernetických útoků používané malwarem, nebo sekvence bajtů v síťovém provozu. Funguje to podobně jako antivirový software, který identifikuje hrozbu podle její signatury.

Při detekci na základě signatur může IDS snadno identifikovat známé hrozby. Nemusí však být efektivní u nových útoků bez dostupných vzorů, protože tato metoda funguje výhradně na základě předchozích vzorců útoků nebo signatur.

#2. Detekce založená na anomáliích nebo na chování

Při detekci založené na anomáliích monitoruje IDS síťové nebo systémové protokoly a hledá jakékoli aktivity, které se zdají neobvyklé nebo se odchylují od normálního chování specifikovaného pro zařízení nebo síť.

Tato metoda dokáže odhalit i neznámé kybernetické útoky. IDS může také využít technologie strojového učení k vytvoření spolehlivého modelu aktivity a použít ho jako základ pro porovnávání nových aktivit. Tyto modely se trénují na základě konkrétních hardwarových konfigurací, aplikací a potřeb systému. Díky tomu má IDS s detekcí chování vylepšené bezpečnostní vlastnosti oproti IDS založenému na signaturách. I když někdy může vykazovat falešně pozitivní výsledky, v ostatních aspektech funguje efektivně.

#3. Detekce založená na reputaci

IDS s detekčními metodami založenými na reputaci rozpoznává hrozby na základě úrovně jejich reputace. To se provádí identifikací komunikace mezi hostitelem ve vaší síti a tím, který se pokouší do ní proniknout. Rozhoduje se na základě jejich reputace z důvodu předchozích porušení nebo škodlivých akcí.

Shromažďuje a sleduje různé atributy souborů, jako je zdroj, podpis, věk a statistiky využití od uživatelů, kteří soubor používají. Dále může použít reputační stroj se statistickou analýzou a algoritmy k analýze dat a určení, zda jsou soubory nebezpečné.

IDS založené na reputaci se používají hlavně v antimalwarovém nebo antivirovém softwaru a implementují se do dávkových souborů, spustitelných souborů a dalších souborů, které mohou obsahovat nebezpečný kód.

Jak funguje IPS?

Stejně jako IDS, i IPS pracuje s metodami, jako je detekce na základě signatur a anomálií, a dalšími.

#1. Detekce na základě signatur

Řešení IPS využívající detekci na základě signatur monitorují datové pakety, které přicházejí a odcházejí v síti a porovnávají je s předchozími vzory útoků nebo signaturami. Používá databázi známých vzorů a hrozeb, které obsahují škodlivý kód. Když najde shodu, zaznamená a uloží podpis útoku a použije ho pro budoucí detekci.

IPS založený na signaturách se dělí na dva typy:

- Signatury zaměřené na zneužití: IPS identifikuje narušení porovnáváním signatur se signaturou hrozby v síti. Pokud se najde shoda, pokusí se ji zablokovat.

- Signatury čelící zranitelnosti: Hackeři se zaměřují na existující zranitelná místa ve vaší síti nebo systému a IPS se snaží chránit vaši síť před těmito hrozbami, které by mohly zůstat neodhaleny.

#2. Detekce na základě statistické anomálie nebo detekce na základě chování

IDS využívající detekci založenou na statistických anomáliích monitoruje provoz v síti a hledá nesrovnalosti. Definuje základní linii normálního chování sítě nebo systému. Na základě toho IPS porovná síťový provoz a označí podezřelé aktivity, které se odchylují od normálního chování.

Základní linií může být například specifikovaná šířka pásma nebo protokol používaný pro síť. Pokud IPS zjistí prudký nárůst šířky pásma nebo detekuje jiný protokol, spustí alarm a zablokuje provoz.

Je však nutné inteligentně nakonfigurovat základní linie, abyste se vyhnuli falešným poplachům.

#3. Stavová protokolová analýza

IPS pomocí stavové analýzy protokolu detekuje odchylky stavu protokolu, podobně jako detekce založená na anomáliích. Používá předdefinované univerzální profily podle přijatých postupů stanovených předními průmyslovými společnostmi a dodavateli.

IPS může například monitorovat požadavky s odpovídajícími odpověďmi, kde každá žádost musí sestávat z předvídatelných odpovědí. Reakce, které nespadají do očekávaných výsledků, jsou označeny a dále analyzovány.

Když řešení IPS monitoruje vaše systémy a síť a najde podezřelou aktivitu, informuje o tom a provede určité akce, aby ji zabránil v přístupu do vaší sítě. Postup je následující:

- Posílení firewallů: IPS dokáže detekovat zranitelnost ve firewallech, která připravila cestu pro vstup hrozby do vaší sítě. Pro zajištění bezpečnosti může IPS změnit své programování a posílit ho při řešení problému.

- Provádění čištění systému: Škodlivý obsah nebo poškozené soubory mohou poškodit váš systém. Proto provádí kontrolu systému, aby ho vyčistil a odstranil základní problém.

- Ukončení relace: IPS dokáže zjistit, jak k anomálii došlo, nalezením vstupního bodu a jeho zablokováním. Za tímto účelem může blokovat IP adresy, ukončit relaci TCP atd.

IDS vs. IPS: Podobnosti a rozdíly

Podobnosti mezi IDS a IPS

Základní procesy pro IDS i IPS jsou podobné. Oba systémy detekují a monitorují systém nebo síť, zda v nich nejsou škodlivé aktivity. Pojďme se podívat na jejich společné rysy:

- Monitorování: Po instalaci řešení IDS i IPS monitorují síť nebo systém na základě zadaných parametrů. Tyto parametry můžete nastavit podle vašich potřeb zabezpečení a síťové infrastruktury a nechat je kontrolovat veškerý provoz, který do vaší sítě vstupuje i z ní odchází.

- Detekce hrozeb: Oba systémy čtou všechny datové pakety proudící ve vaší síti a porovnávají je s databází obsahující známé hrozby. Když najdou shodu, označí tento datový paket jako škodlivý.

- Učení: Obě technologie využívají moderní technologie, jako je strojové učení, aby se průběžně učily a rozuměly novým hrozbám a vzorcům útoků. Díky tomu dokážou lépe reagovat na moderní hrozby.

- Protokol: Když zjistí podezřelou aktivitu, zaznamenají ji spolu s odpovědí. To vám pomůže porozumět vašemu ochrannému mechanismu, najít zranitelná místa v systému a podle toho vytrénovat vaše bezpečnostní systémy.

- Upozornění: Jakmile IDS i IPS detekují hrozbu, zašlou bezpečnostním pracovníkům výstrahy. To jim pomůže být připraveni na jakoukoli situaci a rychle jednat.

Do tohoto okamžiku fungují IDS a IPS podobně, ale to, co se stane potom, je odlišuje.

Rozdíly mezi IDS a IPS

Hlavní rozdíl mezi IDS a IPS je v tom, že IDS funguje jako monitorovací a detekční systém, zatímco IPS kromě monitorování a detekce funguje i jako systém prevence. Některé další rozdíly jsou:

- Odpověď: Řešení IDS jsou pasivní bezpečnostní systémy, které pouze monitorují a detekují škodlivé aktivity v síti. Upozorní vás na ně, ale samy nepodniknou žádné kroky, aby útoku zabránily. Administrátor sítě nebo přidělený bezpečnostní pracovník musí okamžitě přijmout opatření k minimalizaci útoku. Na druhou stranu, řešení IPS jsou aktivní bezpečnostní systémy, které monitorují a detekují škodlivé aktivity ve vaší síti, varují o nich a automaticky jim zabraňují.

- Umístění: IDS je umístěn na okraji sítě, aby mohl shromažďovat všechny události a zaznamenávat a detekovat porušení zabezpečení. Toto umístění zajišťuje maximální viditelnost datových paketů. Software IPS je umístěn za síťovým firewallem, aby mohl komunikovat s příchozím provozem a lépe bránit průnikům.

- Mechanismus detekce: IDS používá detekci založenou na signaturách, anomáliích a reputaci. Jeho detekce založená na signaturách zahrnuje pouze signatury zaměřené na zneužití. Na druhou stranu IPS používá detekci založenou na signaturách se signaturami zaměřenými na zneužití i zranitelnost. IPS také využívá detekci založenou na statistických anomáliích a stavovou analýzu protokolu.

- Ochrana: Pokud jste v ohrožení, IDS nemusí být tak užitečný, protože váš bezpečnostní personál musí sám zjistit, jak zabezpečit vaši síť a vyčistit systém. IPS však dokáže provést automatickou prevenci sám.

- Falešné poplachy: Pokud IDS vyhodnotí falešně pozitivní výsledek, nemusí to být problém. Pokud to však udělá IPS, utrpěla by celá síť, protože byste museli zablokovat veškerý provoz, jak příchozí, tak odchozí.

- Výkon sítě: Protože IDS není nasazen in-line, nesnižuje výkon sítě. Výkon sítě se však může snížit kvůli zpracování IPS, které probíhá v souladu s provozem.

IDS vs. IPS: Proč jsou klíčové pro kybernetickou bezpečnost

Pravidelně slýcháme o různých případech narušení dat a hackerských útocích, ke kterým dochází v každém odvětví s online přítomností. IDS a IPS proto hrají zásadní roli při ochraně vaší sítě a systémů. Jak toho dosahují:

Zvyšují zabezpečení

Systémy IDS a IPS využívají automatizaci pro monitorování, detekci a prevenci škodlivých hrozeb. Mohou také používat nové technologie, jako je strojové učení a umělá inteligence, aby se naučily vzorce a efektivně na ně reagovaly. Díky tomu je váš systém zabezpečen před hrozbami, jako jsou viry, útoky DOS, malware atd., bez potřeby dalších zdrojů.

Vynucování zásad

IDS a IPS si můžete nakonfigurovat podle potřeb vaší organizace a vynutit bezpečnostní zásady pro vaši síť. Tyto zásady musí dodržovat každý paket, který do sítě vstupuje i z ní odchází. Díky tomu můžete chránit své systémy a síť a rychle rozpoznat odchylky, pokud se někdo pokusí porušit zásady a proniknout do vaší sítě.

Soulad s předpisy

Ochrana dat je v moderním bezpečnostním prostředí velmi důležitá. Proto regulační orgány, jako je HIPAA, GDPR atd., regulují společnosti a dohlížejí na to, aby investovaly do technologií, které pomáhají chránit data zákazníků. Implementací řešení IDS a IPS splníte tyto předpisy a vyhnete se právním problémům.

Chrání pověst

Implementace bezpečnostních technologií, jako je IDS a IPS, ukazuje, že vám záleží na ochraně dat vašich zákazníků. Zlepšuje to image vaší značky a zvyšuje vaši reputaci v oboru i mimo něj. Kromě toho se také ochráníte před hrozbami, které by mohly ohrozit vaše citlivé obchodní informace nebo poškodit pověst firmy.

Mohou IDS a IPS spolupracovat?

Jednoznačně ano!

Ve vaší síti můžete společně nasadit IDS i IPS. Nasaďte řešení IDS pro monitorování a detekci provozu a zároveň mu umožněte získat komplexní přehled o pohybu provozu ve vaší síti. IPS můžete také používat jako aktivní opatření k předcházení bezpečnostním problémům ve vaší síti.

Díky tomu se také vyhnete nutnosti volby mezi IDS a IPS.

Implementace obou technologií navíc zajišťuje všestrannou ochranu vaší sítě. Můžete porozumět předchozím vzorcům útoků, nastavit lepší parametry a připravit vaše bezpečnostní systémy na efektivnější boj.

Někteří z poskytovatelů pro IDS a IPS jsou například Okta, Varonis, UpGuard atd.

IDS vs. IPS: Co byste si měli vybrat? 👈

Výběr mezi IDS a IPS by měl být založen výhradně na bezpečnostních potřebách vaší organizace. Zvažte, jak velká je vaše síť, jaký máte rozpočet a jakou ochranu potřebujete.

Pokud se ptáte, co je obecně lepší, tak je to IPS, protože nabízí prevenci, monitorování i detekci. Je však důležité vybrat si kvalitní IPS od důvěryhodného poskytovatele, protože může vykazovat falešné poplachy.

Protože obě technologie mají své výhody i nevýhody, neexistuje jednoznačný vítěz. Jak ale bylo vysvětleno výše, můžete si od spolehlivého poskytovatele vybrat obě tato řešení. To vaší síti zajistí špičkovou ochranu z obou hledisek – detekce i prevence narušení.