Jedním z hlavních argumentů, které odpůrci cloudových řešení často uvádějí, je obava o bezpečnost dat. Nicméně, koncept BYOE (Bring Your Own Encryption) představuje efektivní způsob, jak zajistit bezpečnost všech vašich cloudových služeb. Pojďme se podívat, jak to funguje.

V cloudovém prostředí nemáte přímou kontrolu nad infrastrukturou a musíte se spoléhat na to, že poskytovatel cloudových služeb (CSP) ochrání vaše data před neoprávněným přístupem. Nejrozšířenějším řešením pro ochranu citlivých informací v cloudu je jejich šifrování.

Problém šifrování spočívá v tom, že sice chrání data před neautorizovaným přístupem, ale zároveň může komplikovat jejich používání pro legitimní uživatele.

Představme si situaci, kdy společnost hostuje svá data v šifrované podobě v infrastruktuře CSP. V takovém případě potřebuje nějakou účinnou metodu dešifrování, která nebude uživatelům ztěžovat přístup k datům a aplikacím a nebude negativně ovlivňovat jejich uživatelský komfort.

Mnoho poskytovatelů cloudu nabízí svým klientům možnost uchovávat data v zašifrované formě a zároveň poskytují nástroje, které zajišťují transparentní a nenápadné dešifrování pro oprávněné uživatele.

Nicméně, každé silné šifrovací schéma vyžaduje šifrovací klíče. A pokud šifrování dat provádí stejný CSP, který data ukládá, klíče k šifrování jsou také v jeho držení.

Jako zákazník nemáte plnou kontrolu nad svými daty, protože nemůžete s jistotou tvrdit, že váš poskytovatel zabezpečí šifrovací klíče před zneužitím. Jakýkoliv únik klíčů by mohl zcela odhalit vaše data neoprávněnému přístupu.

Proč je BYOE důležité?

BYOE, někdy označované také jako BYOK (Bring Your Own Keys), je koncept, který ačkoli poměrně nový, získává na významu. Různé společnosti však mohou těmto zkratkám přisuzovat odlišný význam.

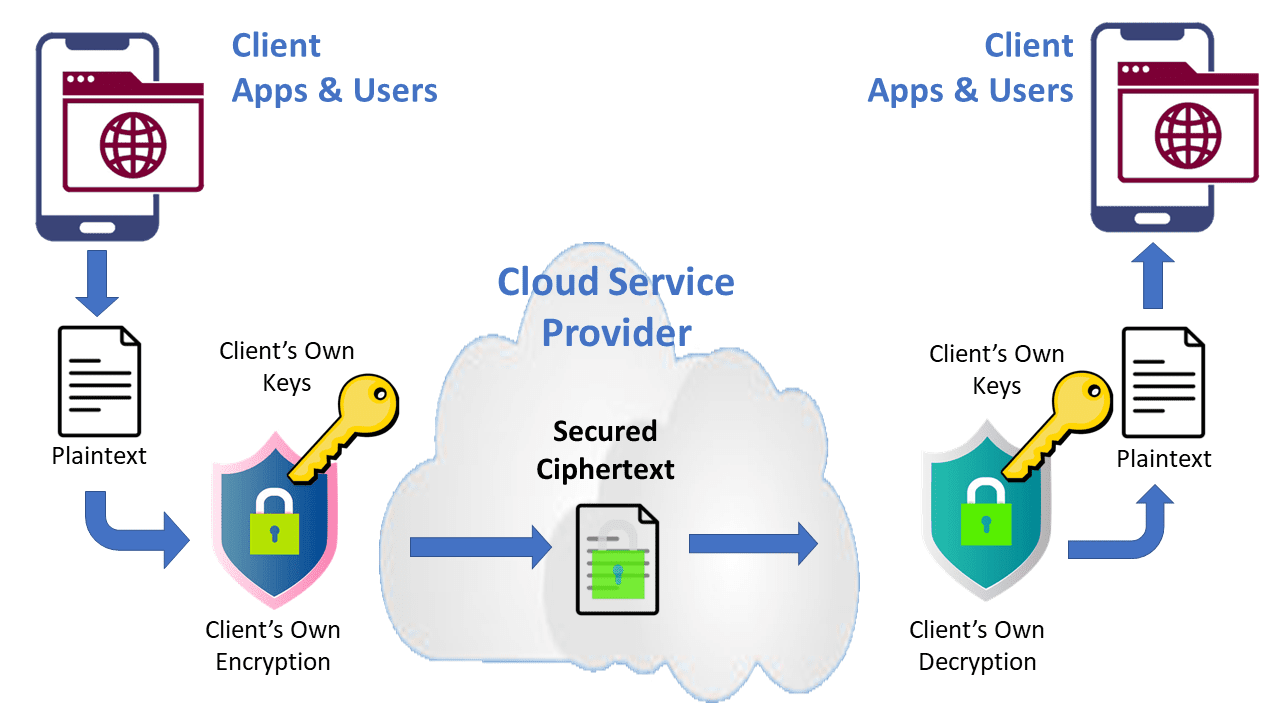

BYOE je bezpečnostní model, speciálně navržený pro cloud computing, který umožňuje zákazníkům cloudových služeb používat vlastní šifrovací nástroje a spravovat své vlastní šifrovací klíče.

V modelu BYOE si zákazníci CSP implementují virtualizovanou instanci svého šifrovacího softwaru společně s aplikací, kterou hostují v cloudu.

Aplikace je nakonfigurována tak, aby veškeré informace zpracovávala přes šifrovací software. Tento software šifruje data a ukládá je v šifrované podobě do fyzického úložiště dat poskytovatele.

Důležitou výhodou BYOE je, že firmám umožňuje využívat cloudové služby pro hosting dat a aplikací a přitom splňovat přísné regulační požadavky na ochranu dat, a to i v prostředí třetích stran s více uživateli.

Tento přístup firmám umožňuje využívat šifrovací technologie, které nejlépe vyhovují jejich potřebám, bez ohledu na infrastrukturu CSP.

Výhody BYOE

Mezi hlavní výhody, které získáte používáním BYOE, patří:

- Zvýšená bezpečnost dat uložených v infrastrukturách třetích stran.

- Plná kontrola nad šifrováním dat, včetně výběru algoritmů a správy klíčů.

- Možnost monitorování a kontroly přístupu jako přidaná bezpečnostní vrstva.

- Transparentní proces šifrování a dešifrování, který neovlivňuje uživatelskou zkušenost.

- Možnost zvýšení úrovně zabezpečení pomocí hardwarových bezpečnostních modulů.

Běžně se má za to, že stačí data zašifrovat a jsou chráněná, ale není tomu tak. Úroveň zabezpečení šifrovaných dat je přímo úměrná bezpečnosti klíčů použitých k jejich dešifrování. Pokud dojde k odhalení klíčů, data budou odhalena i přes šifrování.

BYOE je způsob, jak zabránit tomu, aby bezpečnost šifrovacích klíčů závisela na zabezpečení implementovaném třetí stranou, tj. vaším CSP.

BYOE představuje poslední bariéru v ochraně dat. I když by došlo k prolomení zabezpečení šifrovacích klíčů vašeho CSP, vaše data by zůstala v bezpečí.

Jak BYOE funguje

Bezpečnostní schéma BYOE vyžaduje, aby CSP nabídl svým zákazníkům možnost používat jejich vlastní šifrovací algoritmy a klíče.

Pro bezproblémové používání a efektivní dešifrování musíte implementovat virtualizovanou instanci vašeho šifrovacího softwaru vedle aplikací, které hostujete u CSP.

Aplikace v rámci schématu BYOE musí být nakonfigurovány tak, aby všechna data, která zpracovávají, procházela šifrovací aplikací.

Tato aplikace je umístěna jako proxy mezi front-endem a back-endem vašich aplikací, takže data nikdy nejsou přenášena ani ukládána nešifrovaná.

Je nezbytné, aby back-end vašich aplikací ukládal šifrovanou verzi vašich dat do fyzického úložiště vašeho CSP.

BYOE vs. nativní šifrování

Architektury, které implementují BYOE, poskytují vyšší úroveň důvěry v ochranu vašich dat než nativní šifrovací řešení nabízená CSP. To je umožněno díky architektuře, která dokáže ochránit strukturované databáze i nestrukturované soubory a big data prostředí.

Nejlepší BYOE řešení vám umožní pracovat s daty i během procesu šifrování a překlíčování. Kromě toho, použití řešení BYOE pro monitorování přístupu k datům umožňuje včasnou detekci a eliminaci hrozeb.

Existují také BYOE řešení, která nabízí vysoce výkonné AES šifrování, podporované hardwarovou akcelerací a detailními pravidly pro řízení přístupu.

Díky tomu lze nastavit, kdo, kdy a prostřednictvím jakých procesů má přístup k datům, aniž byste museli používat specializované nástroje pro monitorování.

Správa klíčů

Kromě používání vlastního šifrovacího modulu budete pro správu šifrovacích klíčů potřebovat specializovaný software (EKM – Encryption Key Management).

Tento software umožní správcům IT a zabezpečení řídit přístup ke klíčům, což firmám umožní ukládat klíče mimo dosah třetích stran.

Existují různé typy šifrovacích klíčů v závislosti na typu dat. Pro efektivní funkci musí být software EKM schopen pracovat s jakýmkoliv typem klíče.

Flexibilní a účinná správa šifrovacích klíčů je zásadní, pokud firmy kombinují cloudové systémy s lokálními a virtuálními systémy.

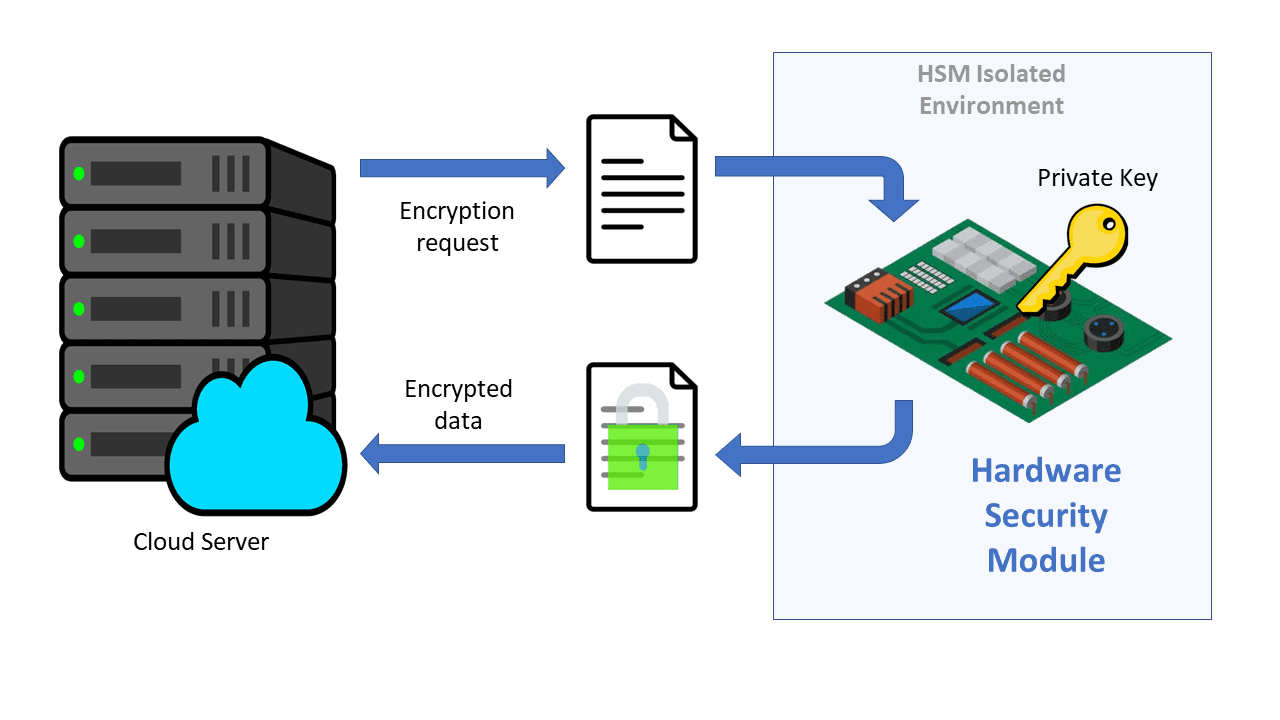

Zabezpečení BYOE pomocí HSM

Hardwarový bezpečnostní modul (HSM) je fyzické bezpečnostní zařízení, které se používá pro rychlé a bezpečné provádění kryptografických operací, včetně šifrování, správy klíčů, dešifrování a ověřování.

HSM jsou navrženy pro maximální důvěru a robustnost a jsou ideální pro ochranu utajovaných dat. Mohou být implementovány jako PCI Express karty, samostatná zařízení se síťovým rozhraním Ethernet nebo externí USB zařízení.

Mají vlastní operační systémy, které jsou navrženy pro maximální bezpečnost a jejich síťový přístup je chráněn firewallem.

Při použití HSM v kombinaci s BYOE převezme HSM roli proxy mezi vašimi podnikovými aplikacemi a úložišti CSP, přičemž se postará o veškeré nezbytné kryptografické operace.

Použitím HSM pro šifrování zajistíte, že tyto operace nebudou způsobovat zpoždění v běžném provozu aplikací. Navíc minimalizujete šanci, že neoprávnění uživatelé zasáhnou do správy vašich klíčů a šifrovacích algoritmů.

Při hledání standardů

Při zavádění schématu BYOE je důležité, co nabízí váš CSP. Jak jsme viděli v tomto článku, pro skutečné zabezpečení vašich dat v infrastruktuře CSP musí CSP zajistit, že si můžete nainstalovat vlastní šifrovací software nebo HSM společně s vašimi aplikacemi, že data budou v úložištích CSP zašifrována a že vy ani nikdo jiný nebudete mít přístup k vašim klíčům.

Je také vhodné prozkoumat některá nejlepší řešení pro zabezpečení přístupu ke cloudu, která mohou rozšířit místní bezpečnostní systémy vaší organizace.