DevSecOps je postup implementace zabezpečení v každém kroku životního cyklu DevOps pomocí nástrojů DevSecOps.

Ve vývoji softwaru je DevOps kombinací specifických vývojových aktivit s IT operacemi. Cílem této kombinace je zlepšit kvalitu softwaru a umožnit nepřetržité poskytování.

Pokud k DevOps přidáme správu zabezpečení, stane se z něj DevSecOps: disciplína, která integruje bezpečnost jako sdílenou odpovědnost mezi světem IT a světem vývoje softwaru.

V minulosti byla bezpečnost výhradní odpovědností specializovaného týmu, který se připojoval k projektům v jejich závěrečné fázi. To fungovalo dobře ve vývojových cyklech, které trvaly měsíce nebo roky. Ale v agilních vývojových cyklech měřených v týdnech je třeba zvážit bezpečnostní postupy od začátku do konce projektu a odpovědnost za bezpečnost musí sdílet celé vývojové a IT týmy.

Aby DevSecOps fungoval bez porušení paradigmat agilních metodologií, musí být jeho integrace automatizována. To je jediný způsob, jak pracovní postup DevOps nezpomalí při začlenění správy zabezpečení. A tato automatizace vyžaduje vhodné mechanismy, které integrují vývojové nástroje, jako jsou integrovaná vývojová prostředí (IDE), s funkcemi zabezpečení.

Table of Contents

Typy nástrojů DevSecOps

Kombinace zabezpečení a DevOps může mít mnoho podob. Z tohoto důvodu existují různé typy nástrojů DevSecOps, které lze shrnout následovně:

- Skenování zranitelnosti v komponentách s otevřeným zdrojovým kódem: Hledají možná zranitelnosti v komponentách a knihovnách s otevřeným zdrojovým kódem, které se nacházejí v analyzované základně kódu, spolu se všemi jejich závislostmi.

- Statické a dynamické testování zabezpečení aplikací (SAST/DAST): Statické testování prohledává zdrojový kód vývojářů, zda neobsahuje nezabezpečený kód, aby identifikoval potenciální bezpečnostní problémy. Dynamické testování provádí bezpečnostní testy běžících aplikací bez nutnosti přístupu ke zdrojovému kódu.

- Skenování obrázků: Hledají zranitelnosti v kontejnerech Docker.

- Automatizace infrastruktury: Zjistěte a opravte různé konfigurační problémy a zranitelnosti v konfiguraci infrastruktury, zejména v cloudových prostředích.

- Vizualizace: Poskytněte přehled o klíčových ukazatelích výkonu a trendech pro zjištění nárůstu nebo snížení počtu zranitelností v průběhu času.

- Modelování hrozeb: Umožněte proaktivní rozhodování předpovídáním rizik hrozeb na celém povrchu útoku.

- Upozornění: Upozorněte bezpečnostní tým pouze v případě, že byla identifikována anomální událost a byla upřednostněna jako hrozba, aby se snížila hladina hluku a zabránilo se přerušení pracovních postupů DevSecOps.

Níže uvedený seznam ukazuje upravený seznam nástrojů DevSecOps, na které se můžete spolehnout při začlenění slova „Sec“ do vašich pracovních postupů DevOps.

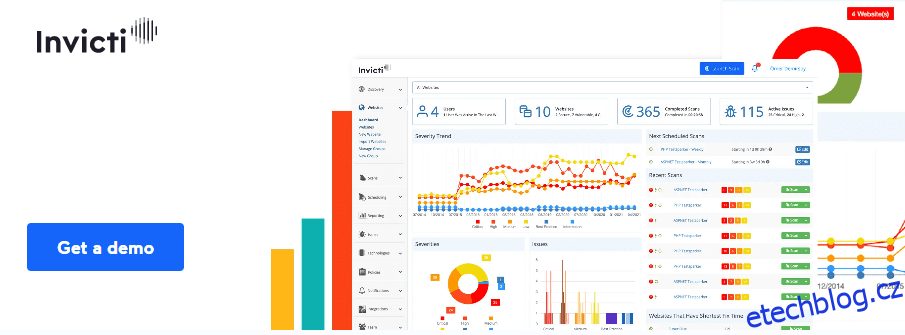

Invicti

Invicti je nástroj, který můžete integrovat do svého SDLC a provádět správu zabezpečení ve vašich softwarových produktech při zachování agilnosti vývojového procesu.

Analýza provedená společností Invicti je vyčerpávající a poskytuje přesnost při zjišťování problémů bez obětování rychlosti při správě SDLC.

Možnosti automatizace, které Invicti nabízí, eliminují potřebu lidského zásahu při provádění bezpečnostních úkolů a vytvářejí úsporu úsilí pro váš tým, která může činit stovky hodin měsíčně.

Tyto úspory jsou vylepšeny identifikací zranitelných míst, na kterých skutečně záleží, a jejich automatickým přiřazením k nejvhodnějším zdrojům pro nápravu.

Invicti také poskytuje úplný přehled o zranitelnostech vašich aplikací ve vývoji a úsilí vynaloženém na snížení rizik.

SonarQube

SonarQube automaticky kontroluje zranitelnost vašeho kódu a vyhledává v něm chyby, které by se mohly stát hrozbami. V době psaní tohoto článku podporuje téměř 30 různých programovacích jazyků.

Jedinečné QualityGates SonarQube představují jednoduchý způsob, jak zastavit problémy předtím, než se produkt dostane do světa. Poskytují také vývojovému týmu společný pohled na kvalitu a umožňují každému znát standardy a to, zda je jejich vývoj splňuje.

SonarQube se bez problémů integruje do vašeho kanálu DevSecOps a zajišťuje, že všichni členové týmu mají přístup k sestavám a zpětné vazbě generované tímto nástrojem.

Pouhou instalací SonarQube jasně ukazuje, zda jsou vaše odevzdání čisté a zda jsou vaše projekty připraveny k vydání. Pokud je něco špatně, nástroj vás okamžitě informuje, kde je problém a jaké může být řešení.

Aqua

Aqua vám umožňuje vizualizovat a zastavit hrozby v každé fázi životního cyklu vašich softwarových produktů, od psaní zdrojového kódu až po nasazení aplikace v cloudu.

Tento nástroj funguje jako cloudová nativní platforma ochrany aplikací (CNAPP) a nabízí kontroly zabezpečení dodavatelského řetězce softwaru, skenování rizik a zranitelnosti a pokročilou ochranu proti malwaru.

Možnosti integrace společnosti Aqua vám umožňují zabezpečit vaše aplikace bez ohledu na platformy a mechanismy, které používáte pro vývoj a nasazení, ať už se jedná o cloud, kontejner, server bez serveru, kanály CI/CD nebo orchestrátory. Integruje se také s platformami SIEM a analytickými nástroji.

Charakteristickým aspektem Aqua je, že umožňuje kontrolu zabezpečení v kontejnerech Kubernetes pomocí KSPM (Kubernetes Security Posture Management) a pokročilou ochranu v běhovém prostředí Kubernetes. Použití nativních funkcí K8s umožňuje ochranu řízenou zásadami pro celý životní cyklus aplikací nasazených v kontejnerech.

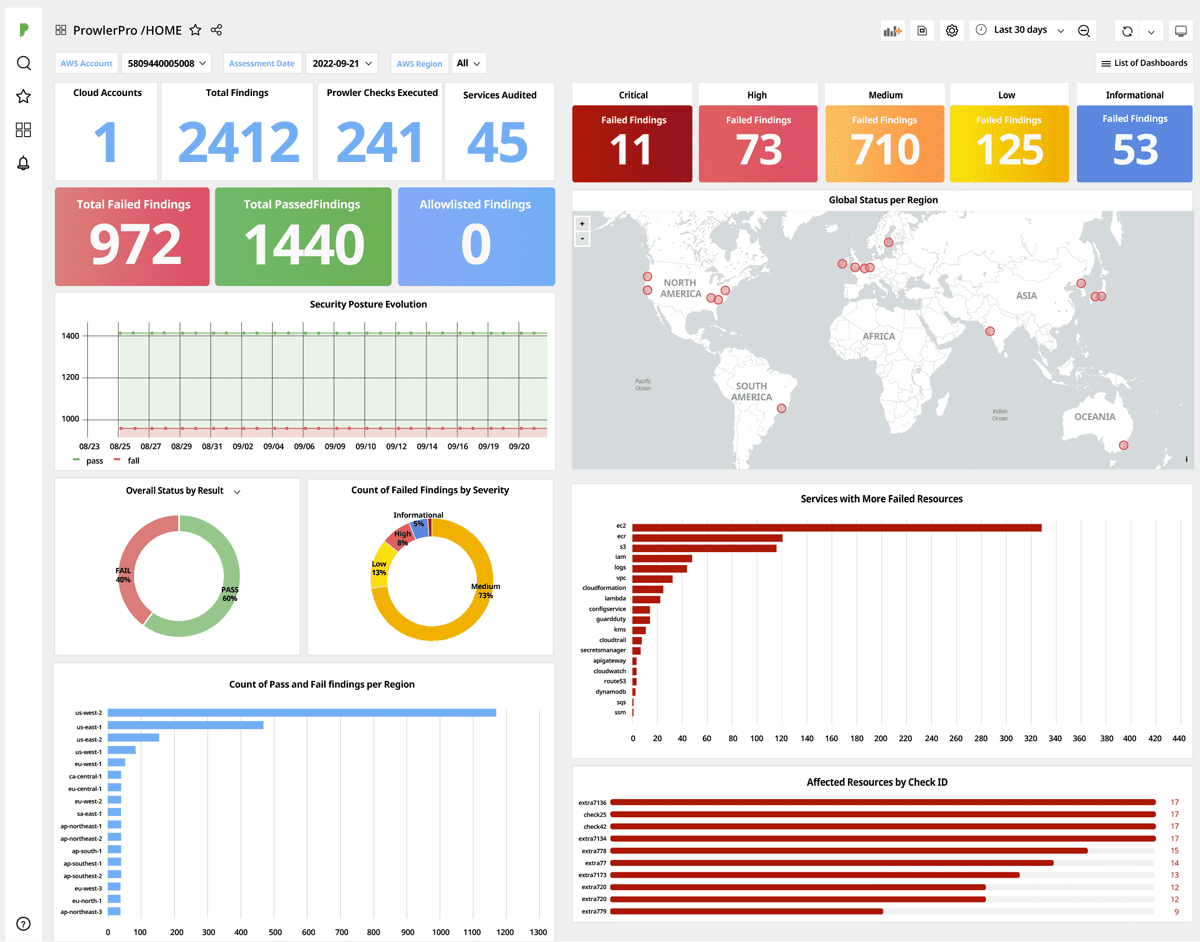

ProwlerPro

ProwlerPro je open-source nástroj vytvořený speciálně pro udržení zabezpečení pod kontrolou ve vývojových prostředích Amazon Web Services (AWS).

ProwlerPro je navržen tak, že si můžete vytvořit účet a začít provádět skenování vašich vývojových kanálů během několika minut, což poskytuje holistický pohled na vaši infrastrukturu bez ohledu na region, ve kterém se nacházíte. Jeho vizualizační nástroje vám umožňují zobrazit stav zabezpečení všech vašich služeb AWS v jediném okně.

Jakmile si vytvoříte svůj účet ProwlerPro a spustíte jej, můžete nakonfigurovat systém tak, aby každých 24 hodin automaticky spouštěl sérii doporučených kontrol. Skenování s ProwlerPro běží paralelně, aby se zrychlilo, aby nedošlo ke zpomalení vašich pracovních postupů DevSecOps.

Výsledky skenování jsou zobrazeny na řadě předdefinovaných řídicích panelů, které lze snadno sdílet a procházet podrobnou analýzou a získat tak přímý přehled o jakékoli úrovni detailů vašeho bezpečnostního postavení.

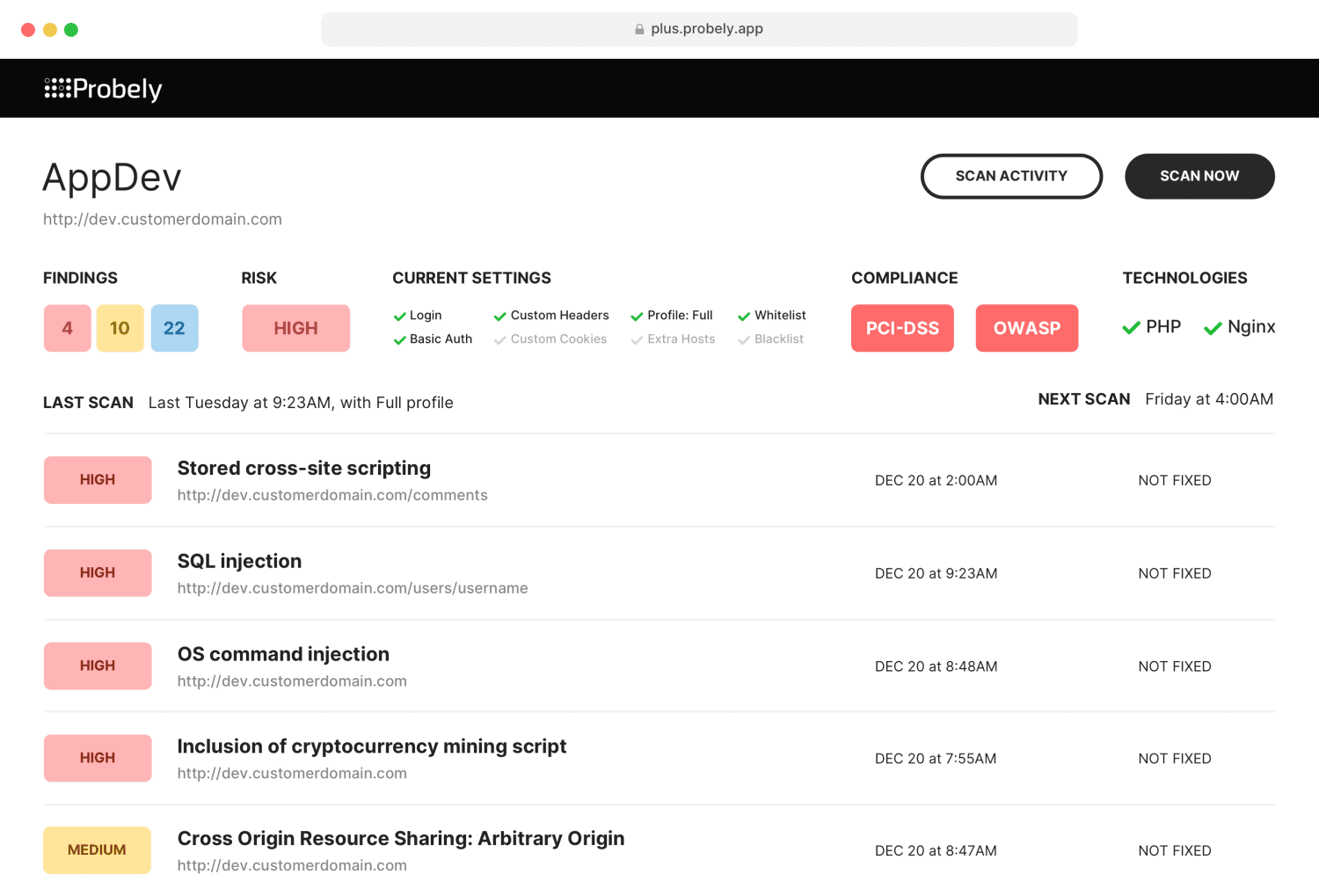

Probely

Pokud již máte pracovní postup DevOps a chcete do něj integrovat bezpečnostní skenování, Probely vám to umožní během několika minut díky nástrojům a rozhraním API pro skenování zranitelnosti webových aplikací.

Přístup Probely je založen na vývoji API-first, což znamená, že každá nová funkce nástroje je nejprve nabízena prostřednictvím API a poté přidána do rozhraní. Tato strategie umožňuje, pokud potřebujete integrovat Probely s pracovními postupy nebo vlastním softwarem, můžete vždy použít jeho API.

Můžete také zaregistrovat webhooky, aby vaše aplikace dostávaly upozornění na každou událost, kterou Probely generuje.

Vzhledem k tomu, že Probely nabízí řadu přednastavených integrací, je pravděpodobné, že k integraci s vašimi nástroji nebudete muset používat jeho API. Pokud již ve svých pracovních postupech používáte Jira a Jenkins, integrace bude okamžitá.

Probely automaticky zahájí skenování ve vašich kanálech CI/CD a zaregistruje nalezená zranitelnosti jako problémy v Jira. Jakmile jsou tyto zranitelnosti vyřešeny, znovu je otestuje a v případě potřeby znovu otevře nevyřešený problém v Jira.

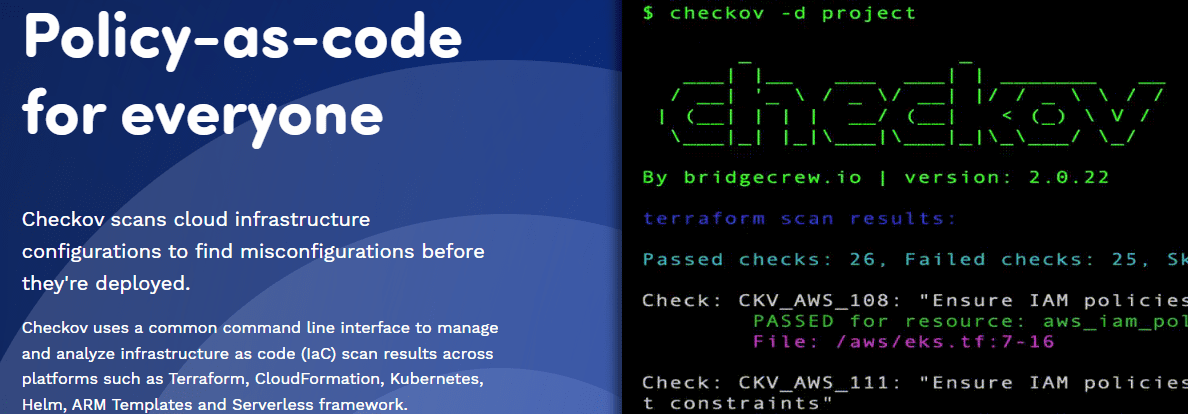

Checkov

Checkov skenuje konfigurace v cloudových infrastrukturách se záměrem najít konfigurační chyby před nasazením softwarového produktu. Díky společnému rozhraní příkazového řádku skenuje výsledky na různých platformách, jako jsou Kubernetes, Terraform, Helm, CloudFormation, ARM Templates a Serverless frameworks.

Se schématem zásad založeným na atributech vám Checkov umožňuje skenovat cloudové zdroje v době kompilace a zjišťovat chyby konfigurace v atributech pomocí jednoduchého frameworku Python typu policy-as-code. Checkov mimo jiné analyzuje vztahy mezi cloudovými prostředky pomocí zásad YAML založených na grafech.

Díky integraci do kanálů CI/CD a systémů pro správu verzí Checkov spouští, testuje a upravuje parametry běžců v kontextu cílového úložiště.

Díky rozšiřitelnému integračnímu rozhraní lze jeho architekturu rozšířit o definování vlastních zásad, podmínek potlačení a poskytovatelů. Jeho rozhraní také umožňuje integraci s podpůrnými platformami, procesy sestavení a vlastními systémy vydání.

Faraday

S Faraday můžete automatizovat správu zranitelnosti a kontrolovat akce, abyste mohli soustředit svou pozornost na práci, na které opravdu záleží. Jeho pracovní postupy vám umožňují spouštět jakoukoli akci pomocí vlastních událostí, které můžete libovolně navrhovat, abyste se vyhnuli opakování úkolů.

Faraday vám dává možnost standardizovat a integrovat vaše bezpečnostní nástroje do vašich pracovních postupů a získávat informace o zranitelnosti z více než 80 skenovacích nástrojů. Pomocí agentů jsou skenery automaticky integrovány do vašich pracovních postupů, aby mohli maximálně snadno přijímat a normalizovat data a generovat výsledky, které lze zobrazit prostřednictvím webového rozhraní.

Pozoruhodným a zajímavým aspektem Faradaye je, že používá centralizované úložiště k ukládání informací o zabezpečení, které lze snadno analyzovat a testovat různými členy týmu DevSecOps.

To přináší další výhodu, kterou je schopnost identifikovat a kombinovat duplicitní problémy hlášené různými nástroji. To snižuje úsilí členů týmu a vyhne se tomu, že by museli několikrát věnovat pozornost stejnému problému, který je hlášen více než jednou.

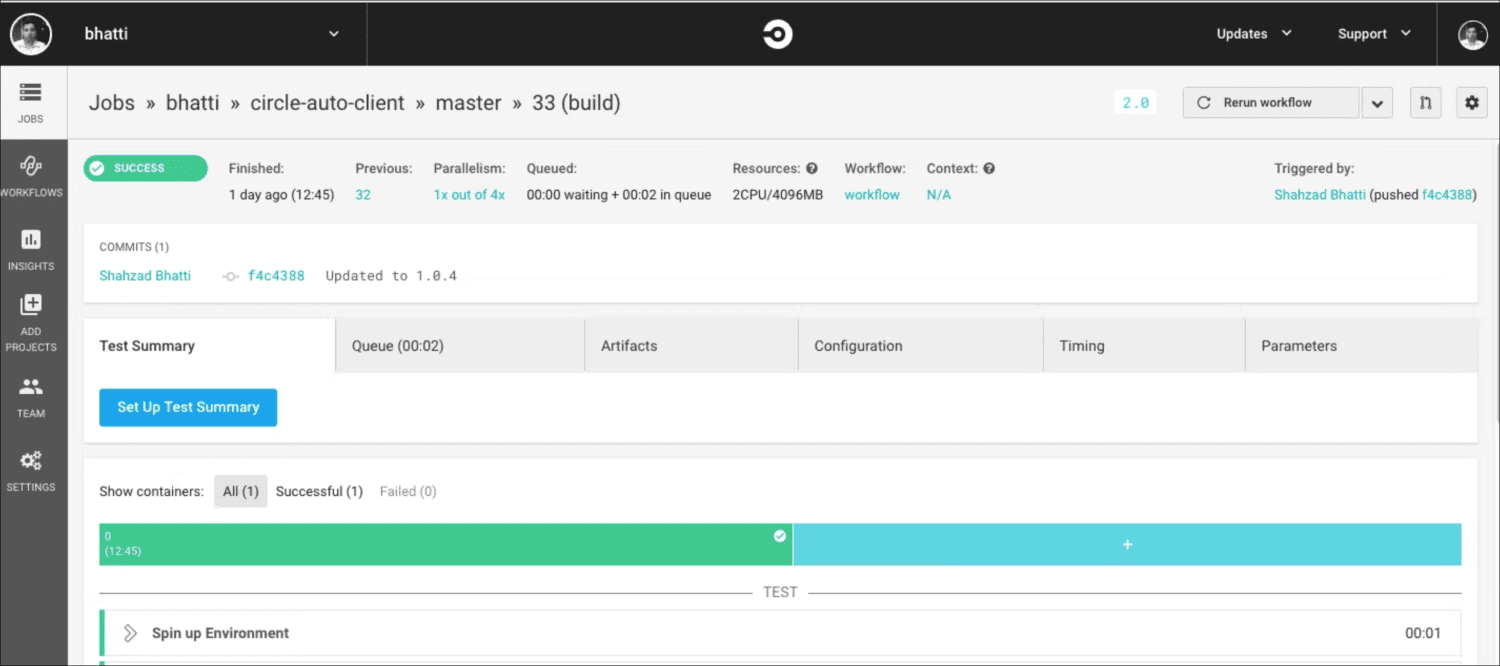

CircleCI

Chcete-li integrovat CircleCI s nejoblíbenějšími bezpečnostními nástroji DevOps, musíte do svých vývojových kanálů zahrnout jednoho z mnoha jejích partnerů. Partneři CircleCI jsou poskytovatelé řešení v několika kategoriích, včetně SAST, DAST, analýzy statických kontejnerů, vynucování zásad, správy tajemství a zabezpečení API.

Pokud potřebujete udělat něco pro zabezpečení vývojového kanálu, co nemůžete udělat s žádným z dostupných orbů, můžete využít toho, že orby jsou open source. Z tohoto důvodu je přidání funkcí do existujícího orbu jen otázkou získání souhlasu pro vaše PR a jeho sloučení.

I když máte případ použití, o kterém se domníváte, že je mimo sadu koulí dostupných v registru CircleCI, můžete jej vytvořit a přispět do komunity. Společnost zveřejňuje seznam osvědčených postupů pro vytváření automatizované kompilace orb a testovacích kanálů, které vám usnadní cestu.

Chcete-li zabezpečit svůj kanál, eliminujte potřebu vlastního vývoje a umožněte svému týmu využívat služby třetích stran. Při používání CircleCI orbs bude váš tým potřebovat pouze vědět, jak tyto služby používat, aniž byste se museli učit, jak je integrovat nebo spravovat.

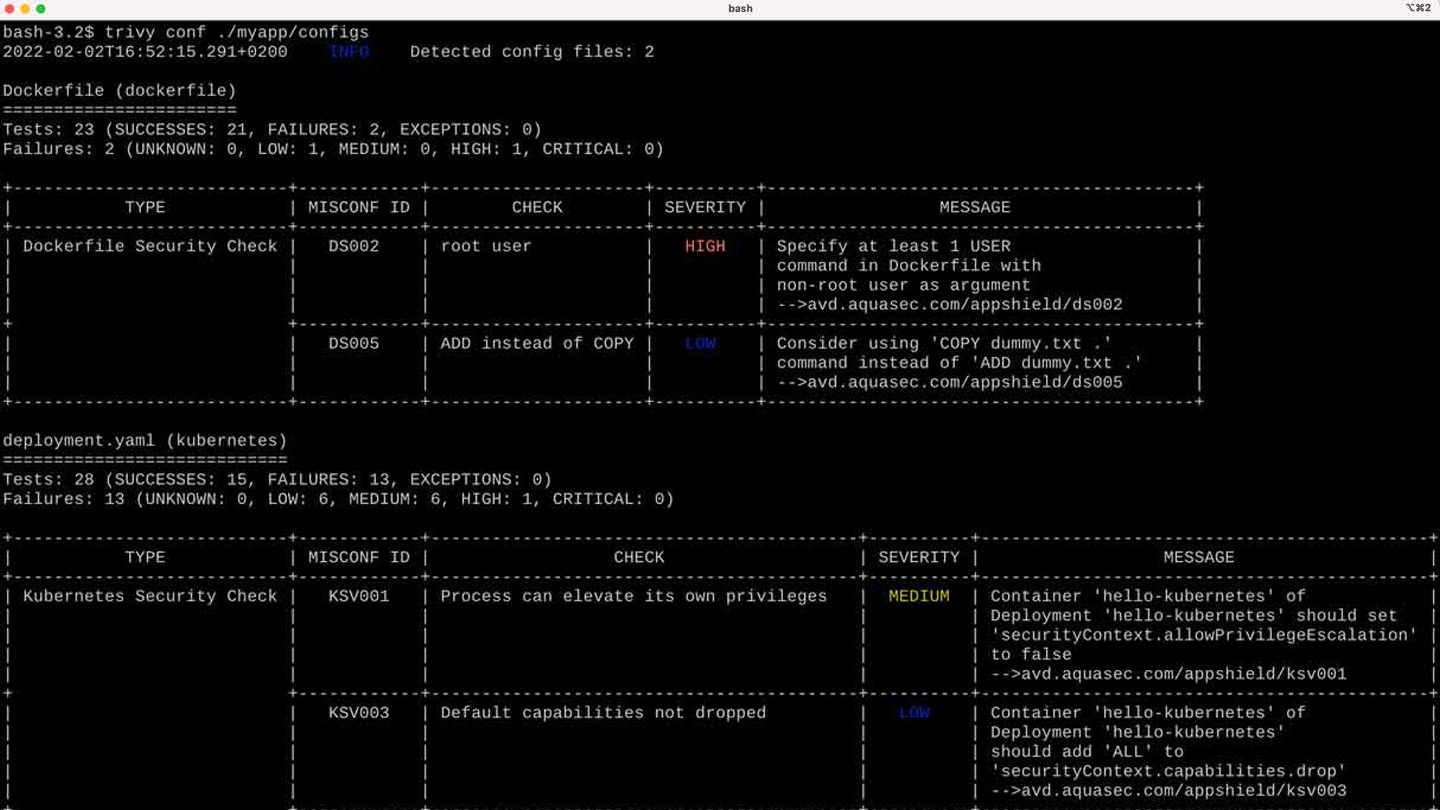

Trivy

Trivy je open-source bezpečnostní nástroj, který má několik skenerů schopných detekovat bezpečnostní problémy a různé cíle, kde může takové problémy najít. Mezi cíle, které Trivy skenuje, patří: souborový systém, obrazy kontejnerů, úložiště Git, obrazy virtuálních strojů, úložiště Kubernetes a AWS.

Skenováním všech těchto možných cílů může Trivy najít známá zranitelnost, konfigurační chyby, tajemství nebo citlivé informace a softwarové licence a detekovat problémy v dodavatelském řetězci softwaru, včetně závislostí na používaném softwaru a balíčcích operačních systémů.

Platformy a aplikace, se kterými se může Trivy integrovat, najdete na jeho stránce Ekosystém. Tento seznam obsahuje nejoblíbenější jména, jako je CircleCI, GitHub Actions, VS Code, Kubernetes nebo JetBrains.

Trivy je k dispozici ve verzích apt, yum, brew a dockerhub. Nemá žádné předpoklady, jako jsou databáze, prostředí nasazení nebo systémové knihovny, a odhaduje se, že první skenování bude dokončeno za pouhých 10 sekund.

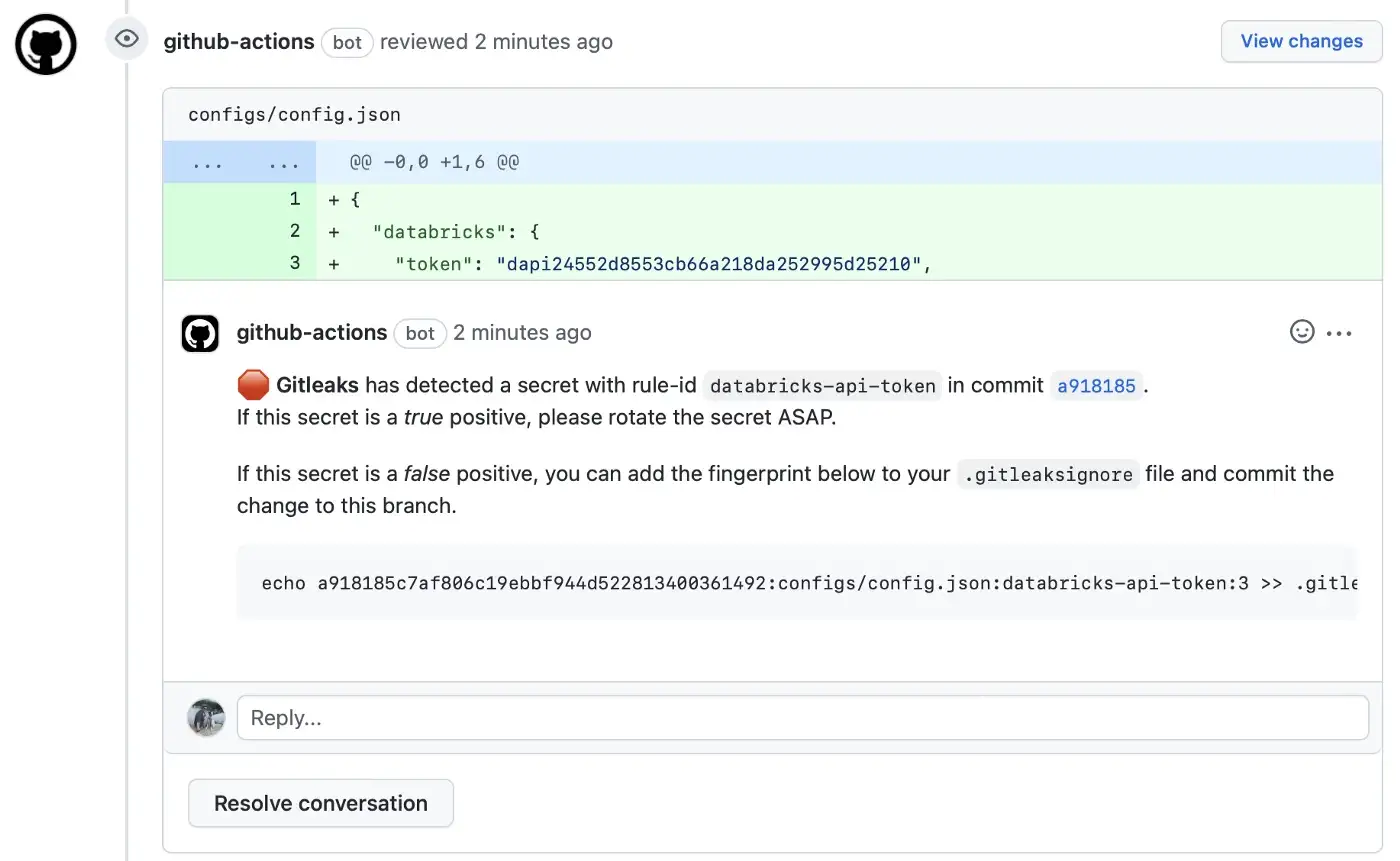

GitLeaks

Gitleaks je open-source nástroj s rozhraním příkazového řádku, který lze nainstalovat pomocí Docker, Homebrew nebo Go. Je také k dispozici jako binární spustitelný soubor pro nejpopulárnější platformy a operační systémy. Můžete jej také nasadit přímo do svého repo jako háček před potvrzením nebo jako sdílení GitHub prostřednictvím Gitleaks-Action.

Jeho příkazové rozhraní je jednoduché a minimalistické. Skládá se z pouhých 5 příkazů pro detekci tajemství v kódu, ochranu tajemství, generování skriptů, získání nápovědy nebo zobrazení verze nástroje. Příkaz detect umožňuje skenování úložišť, souborů a adresářů. Lze jej použít na vývojových strojích i v prostředí CI.

Většina práce s GitLeaks se provádí pomocí příkazů detect and protect. Ty fungují na úložištích Git, analyzují výstup příkazů git log nebo git diff a generují záplaty, které pak GitLeaks použije k detekci a ochraně tajných informací.

Zůstaňte konkurenceschopní a zabezpečeni

Na jedné straně je agilnost a rychlost vašich CI/CD kanálů klíčem k zajištění rychlého uvedení na trh, což je zase klíčové pro udržení konkurenceschopnosti jako vývojář softwaru.

Na druhou stranu je zahrnutí bezpečnostních nástrojů do vašich vývojových procesů nespornou nutností. Chcete-li začlenit zabezpečení, aniž by to negativně ovlivnilo vaše časové osy SDLC, jsou řešením nástroje DevSecOps.