Důležité aspekty zabezpečení Samby

- Pro zabezpečení komunikace SMB aktivujte šifrování, čímž předejdete neoprávněnému vniknutí a kybernetickým útokům. Doporučuje se používat protokol TLS pro ochranu dat přenášených serverem Samba na Linuxu.

- Důsledně nastavte řízení přístupu a udělujte oprávnění ke sdíleným zdrojům v konfiguračním souboru /etc/samba/smb.conf. Definujte pravidla, která určují, kdo má přístup, jaká má oprávnění a jaká platí omezení, aby zdroje byly dostupné pouze oprávněným uživatelům.

- Vytvořte si silná a unikátní hesla pro SMB uživatelské účty. Dále pravidelně aktualizujte Linux i Sambu, čímž snížíte riziko zneužití známých zranitelností a útoků. Vyvarujte se používání zastaralého a nezabezpečeného protokolu SMBv1.

- Konfigurujte firewall tak, aby omezoval přístup k SMB portům a zvažte segmentaci sítě, která oddělí SMB provoz od nedůvěryhodných sítí. Kontrolujte logy SMB pro odhalení podezřelých aktivit a bezpečnostních incidentů. Omezte přístup pro hosty a anonymní uživatele.

- Zavádějte omezení přístupu na základě hostitele, aby se ke zdrojům dostali jen vybraní hostitelé. Implementujte další bezpečnostní opatření pro posílení celkové bezpečnosti sítě a linuxových serverů.

Protokol SMB (Server Message Block) je klíčový pro sdílení souborů a tiskáren v propojených sítích. Výchozí nastavení Samby však může obsahovat bezpečnostní slabiny, které mohou vést k neoprávněnému přístupu a kybernetickým útokům.

Při provozování serveru Samba je nezbytné věnovat maximální pozornost konfiguraci. Následující kroky vám pomohou udržet váš SMB server bezpečný a chráněný.

1. Aktivace šifrování pro SMB provoz

Ve výchozím nastavení SMB komunikace není šifrovaná. To lze ověřit zachycením síťových paketů pomocí nástrojů jako tcpdump nebo Wireshark. Šifrování je zásadní pro prevenci odposlechu a analýzy provozu útočníky.

Pro šifrování a zabezpečení přenosu dat serveru Samba na Linuxu je doporučeno implementovat protokol Transport Layer Security (TLS).

2. Důsledná kontrola přístupu a oprávnění ke sdíleným prostředkům

Zavádění přísné kontroly přístupu a oprávnění je nezbytné, aby nedošlo k neautorizovanému přístupu k prostředkům. Samba používá konfigurační soubor /etc/samba/smb.conf, ve kterém lze definovat pravidla pro přístup a oprávnění.

Pomocí specifické syntaxe můžete nastavit, které zdroje se sdílejí, které uživatelské skupiny k nim mají přístup a jaká mají oprávnění (čtení, zápis, prohlížení). Následuje příklad syntaxe pro deklaraci sdíleného zdroje a nastavení přístupových práv:

[sambashare] comment= Sdílení Samba path = /home/vase_uzivatelske_jmeno/sambashare browseable = yes writable = yes valid users = @nazev_skupiny

V tomto příkladu vytváříme nové sdílené umístění s definovanou cestou, přičemž přístup je omezen pouze na členy určité skupiny. Existuje více možností nastavení přístupových práv ke sdíleným složkám. Podrobnosti naleznete v našem specializovaném průvodci o sdílení složek v Linuxu pomocí Samby.

3. Používání silných a unikátních hesel pro SMB uživatelské účty

Zavedení robustní politiky hesel pro SMB uživatelské účty je základní bezpečnostní praxí. Jako správce systému byste měli vyžadovat, aby všichni uživatelé měli silná a jedinečná hesla.

Tento proces můžete urychlit automatickým generováním hesel pomocí speciálních nástrojů. Dále se doporučuje pravidelně hesla měnit, aby se snížilo riziko úniku dat a neoprávněného přístupu.

4. Pravidelná aktualizace Linuxu a Samby

Pravidelné aktualizace operačního systému a aplikací představují základní formu pasivní obrany proti kybernetickým útokům. Protokol SMB je náchylný ke zranitelnostem a je proto častým cílem útočníků.

V minulosti se objevily kritické zranitelnosti SMB, které vedly k úplnému ovládnutí systému nebo ztrátě citlivých dat. Je proto důležité udržovat jak operační systém, tak všechny důležité služby v aktuálním stavu.

5. Vyhýbání se protokolu SMBv1

SMBv1 je nezabezpečený protokol. Pokud používáte SMB na Windows nebo Linuxu, měli byste se vyvarovat používání SMBv1 a používat pouze protokoly SMBv2 a vyšší. Pro zakázání SMBv1 přidejte do konfiguračního souboru následující řádek:

min protocol = SMB2

Tím zajistíte, že minimální úroveň protokolu bude SMBv2.

6. Omezení přístupu k SMB portům pomocí pravidel firewallu

Nastavte firewall tak, aby umožňoval přístup k portům SMB (obvykle 139 a 445) pouze z důvěryhodných zdrojů. Tím zabráníte neautorizovanému přístupu a snížíte riziko útoků zvenčí.

Doporučuje se také nasadit systém detekce průniku (IDS) společně s firewallem pro lepší kontrolu a protokolování provozu. Pokud si nejste jisti, který firewall použít, můžete si vybrat z nabídky nejlepších bezplatných firewallů pro Linux.

7. Segmentace sítě pro izolaci SMB provozu od nedůvěryhodných sítí

Segmentace sítě je technika, která rozděluje velkou počítačovou síť na menší, samostatné podsítě (segmenty). Zlepšuje tím zabezpečení, výkon a spravovatelnost sítě.

Pro izolaci SMB provozu od nedůvěryhodných sítí můžete vytvořit samostatný segment pro SMB a nastavit firewall tak, aby povoloval SMB provoz pouze do tohoto segmentu a z něj. Získáte tak lepší kontrolu nad provozem SMB.

V Linuxu můžete použít nástroje jako iptables pro konfiguraci pravidel firewallu. Můžete nastavit pravidla, která povolí SMB provoz jen v daném segmentu a blokují veškerý ostatní provoz. Tímto způsobem účinně izolujete SMB provoz od nedůvěryhodných sítí.

8. Monitorování SMB logů pro odhalení podezřelých aktivit a bezpečnostních incidentů

Pravidelné sledování SMB logů je důležité pro udržení bezpečnosti sítě. Protokoly SMB obsahují informace o provozu, včetně přístupu k souborům, autentizaci a dalších událostí. Monitorováním těchto logů můžete odhalit potenciální bezpečnostní hrozby a včas na ně reagovat.

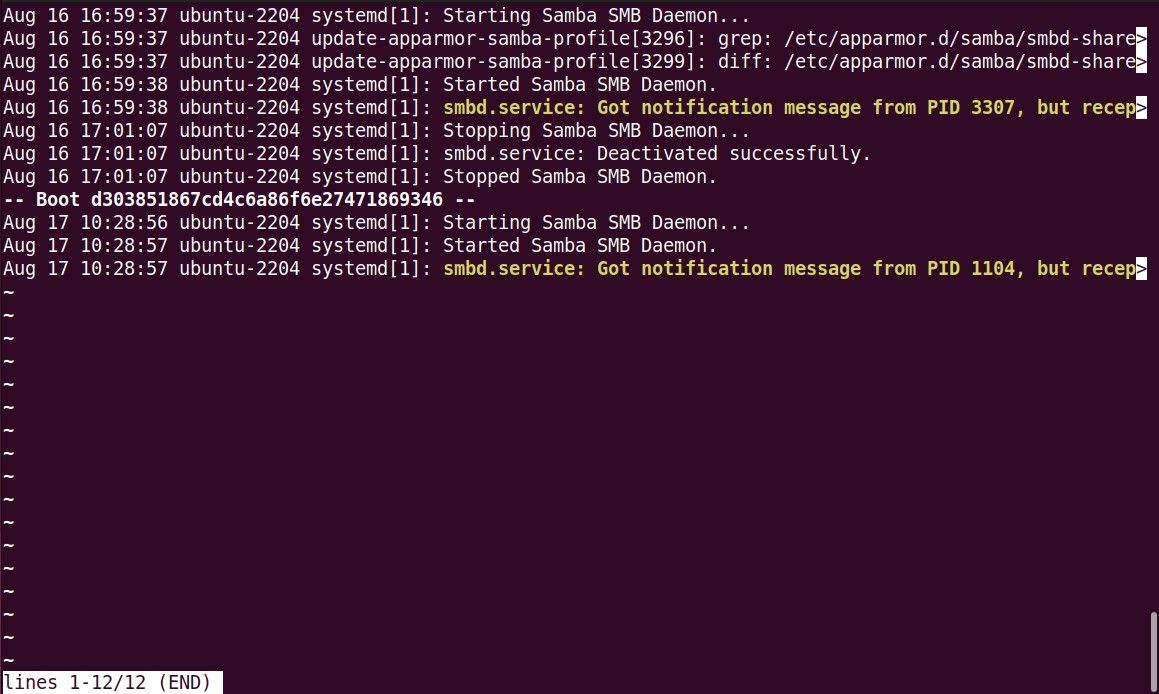

V Linuxu můžete použít příkaz journalctl a výstup filtrovat příkazem grep pro zobrazení a analýzu logů SMB.

journalctl -u smbd.service

Tento příkaz zobrazí protokoly služby smbd.service, která je zodpovědná za správu SMB provozu. Můžete použít volbu -f pro sledování logů v reálném čase nebo volbu -r pro zobrazení nejnovějších záznamů.

Pro vyhledávání specifických událostí nebo vzorců v logu můžete kombinovat výstup z journalctl s příkazem grep. Například pro vyhledání neúspěšných pokusů o ověření můžete zadat:

journalctl -u smbd.service | grep -i "authentication failure"

Tímto příkazem zobrazíte všechny záznamy v logu, které obsahují text „authentication failure“, a můžete tak rychle identifikovat jakékoli podezřelé aktivity nebo pokusy o hrubou sílu.

9. Omezení přístupu pro hosty a anonymních uživatelů

Povolení hostům a anonymním uživatelům připojení k serveru Samba bez zadání uživatelského jména nebo hesla představuje bezpečnostní riziko. Je proto doporučeno tyto funkce vypnout. Provedete to přidáním nebo úpravou několika řádků v konfiguračním souboru Samba v sekci [global]:

map to guest = never restrict anonymous = 2

10. Implementace omezení na základě hostitele

Ve výchozím stavu může k serveru Samba přistupovat libovolný hostitel (IP adresa). Znamená to, že se může připojit k serveru. Pro omezení přístupu na konkrétní hostitele můžete použít možnosti hosts allow a hosts deny. Následuje ukázka syntaxe pro povolení/zakázání přístupu na základě hostitele:

hosts allow = 127.0.0.1 192.168.1.0/24 hosts deny = 0.0.0.0/0

V tomto příkladu Samba povolí připojení pouze z lokálního hostitele a ze sítě 192.168.1.0/24. Toto je jeden ze základních způsobů zabezpečení, který se používá i pro zabezpečení serveru SSH.

Nyní už víte, jak zabezpečit svůj server Samba na Linuxu

Linux je skvělý pro hostování serverů, ale vyžaduje opatrnost a zodpovědný přístup k zabezpečení. Linuxové servery jsou častým cílem útoků.

Proto je důležité vynaložit úsilí na posílení bezpečnosti sítě a linuxových serverů. Kromě správné konfigurace Samby existuje celá řada dalších opatření, která je vhodné provést pro zabezpečení serveru.