Kybernetická bezpečnost se stává stále důležitější oblastí pro firmy a organizace všech velikostí po celém světě.

S rozvojem technologií kybernetičtí zločinci objevují nové metody a sofistikované techniky, jak proniknout do zabezpečení, což činí ochranu dat a sítí pro organizace velkou výzvou.

V uplynulém desetiletí, a zejména v posledních několika letech, došlo k výraznému nárůstu kybernetických útoků, jak upozorňují WHO a Interpol. Tento nárůst je z velké části způsoben prací na dálku a s ní spojenými bezpečnostními riziky.

Statistiky ukazují, že dochází k přibližně 2200 kybernetickým útokům denně, a to v průměru každých 39 sekund. To znamená, že během chvíle, kdy čtete tento text, dochází k narušení firemní sítě.

I když úplné eliminování kybernetických útoků není možné, pochopení jejich různých typů a přijetí preventivních opatření je klíčové pro dnešní podniky.

V tomto článku představím hlavní kybernetické hrozby, o kterých byste měli vědět, a možnosti prevence. Než se ale dostaneme k podrobnostem, pojďme se podívat na důvody, proč jsou kybernetické útoky tak velkou hrozbou pro globální podniky.

Jak kybernetické hrozby ovlivňují podniky a organizace?

Primárním cílem kybernetického útoku je získat neoprávněný přístup k firemní síti nebo počítačovému systému, aby se mohly ukrást, změnit, zničit nebo odhalit citlivé informace.

Když kybernetický zločinec provede útok, může to vést ke ztrátě dat, narušení, kompromitaci nebo manipulaci, což organizacím způsobí značné finanční ztráty, poškození reputace a ztrátu důvěry zákazníků.

Obrovské společnosti jako Dropbox, Uber, Twilio a Revolut zažily kybernetické útoky v různých formách, trpěly důsledky phishingu a úniků dat. Například v září 2022 došlo k úniku dat u Revolutu, který odhalil informace o 50 000 zákaznících, včetně adres, jmen, e-mailů a částečných údajů o platebních kartách.

Je důležité si uvědomit, že kybernetické útoky nejsou zaměřeny jen na velké korporace, ale také na malé a střední podniky, které jsou často zranitelnější kvůli menšímu počtu bezpečnostních opatření.

Podle zprávy Verizon 2021 Data Breach Investigations Report (DBIR) byla v roce 2021 každá pátá oběť úniku dat malým a středním podnikem, které utrpěly průměrné ztráty ve výši 21 659 USD.

Náklady na kybernetickou kriminalitu neustále rostou, odborníci odhadují, že do roku 2025 dosáhnou 10,5 bilionu dolarů, s ročním nárůstem o 15 %.

Vzhledem k této situaci je nezbytné, aby podniky znaly znepokojivé statistiky kybernetické bezpečnosti, budovaly kulturu kybernetické bezpečnosti, podporovaly školení a zvyšování povědomí o kybernetické bezpečnosti, a přijímaly preventivní opatření na všech úrovních. Klíčovým krokem je také znalost nejběžnějších a největších kybernetických hrozeb.

Pojďme se tedy podívat na seznam těchto hrozeb.

Malware

Malware, neboli škodlivý software, patří k největším kybernetickým hrozbám. Malware proniká do firemních sítí pomocí škodlivých programů, jako jsou viry, ransomware, červi, boti, cryptojacking, trojské koně a adware, s cílem poškodit data serveru, zničit data nebo ukrást citlivé informace.

Malware je jednou z největších hrozeb kvůli různým metodám a softwaru, které využívá k napadení systému. Často se šíří prostřednictvím spamových e-mailů, škodlivých stahování nebo připojení k jiným infikovaným zařízením.

Jedním z nedávných příkladů malwarového útoku byl trojský kůň Emotet, který se objevil kolem roku 2014 a byl zastaven v roce 2021. Tento vysoce sofistikovaný útok byl šířen jako aktualizace systému Windows a instruoval uživatele, aby si ji nainstalovali. Hackeři používali e-maily s nebezpečnými odkazy nebo přílohami obsahujícími makra.

Existuje několik způsobů, jak zabránit útokům malwaru, včetně instalace antivirového a antimalwarového softwaru, firewallů, pravidelných aktualizací prohlížečů a operačních systémů, a vyhýbání se klikání na podezřelé odkazy. Pokud hledáte software pro odstranění malwaru,

Osobně bych doporučil službu Malware Bytes pro odstranění malwaru, která provede důkladnou analýzu hrozeb ve vašem systému a zajistí jejich trvalé odstranění, a tím umožní nepřetržitou produktivitu na pracovišti.

Čtěte také: Jak odstranit malware z PC (Windows a macOS)?

Phishing

Phishing je významný kybernetický útok a typ útoku sociálního inženýrství, který je zodpovědný za 90 % všech úniků dat v organizacích.

Při phishingovém útoku se útočník vydává za důvěryhodnou entitu a pomocí taktik sociálního inženýrství rozesílá falešné e-maily, SMS, zprávy na sociálních sítích nebo telefonáty, aby uživatele přiměl kliknout na škodlivé odkazy nebo zadat citlivé údaje, které spustí stahování škodlivého softwaru nebo kompromitaci dat.

Například Crelan Bank of Belgium se stala obětí phishingu typu Business Email Compromise (BEC), kdy útočník kompromitoval e-mailový účet manažera a instruoval zaměstnance banky, aby převedli peníze na bankovní účet, který ovládal. Tento podvod způsobil ztrátu přibližně 75,8 milionu dolarů.

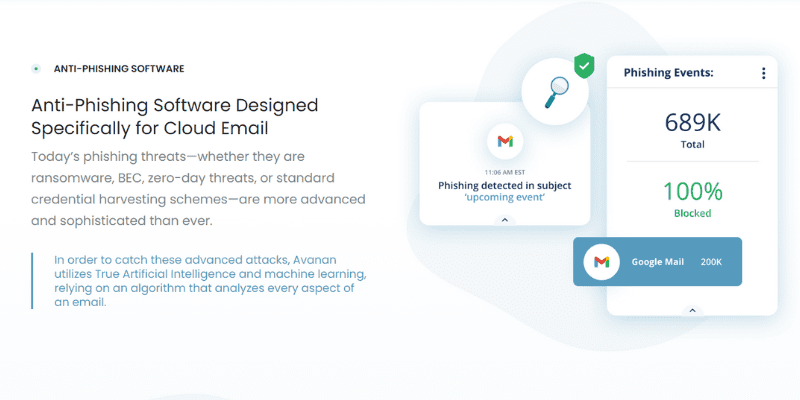

Využití vícefaktorového ověřování (MFA), používání silných e-mailových bezpečnostních bran, kontrola e-mailových adres odesílatelů a používání nástrojů jako je anti-phishingový software Avanan, jsou zásadní pro prevenci phishingových útoků.

Ransomware

Ransomware je další běžná a závažná kybernetická hrozba, která spočívá v zašifrování nebo odcizení citlivých dat organizace a následném požadování výkupného za jejich obnovení. Tento druh útoku je velmi lukrativní a nákladný.

Mnoho bezpečnostních expertů nazývá rok 2020 „rokem ransomwaru“, s nárůstem o 148 % během pandemie COVID-19.

V květnu 2021 společnost Brenntag, severoamerická divize distributora chemikálií, přišla o 150 GB dat v důsledku ransomwarového útoku skupiny DarkSide. Útočníci požadovali výkupné 7,5 milionu dolarů, ale nakonec se společnosti podařilo vyjednat snížení na 4,4 milionu, které zaplatila, aby zabránila zveřejnění kompromitovaných dat.

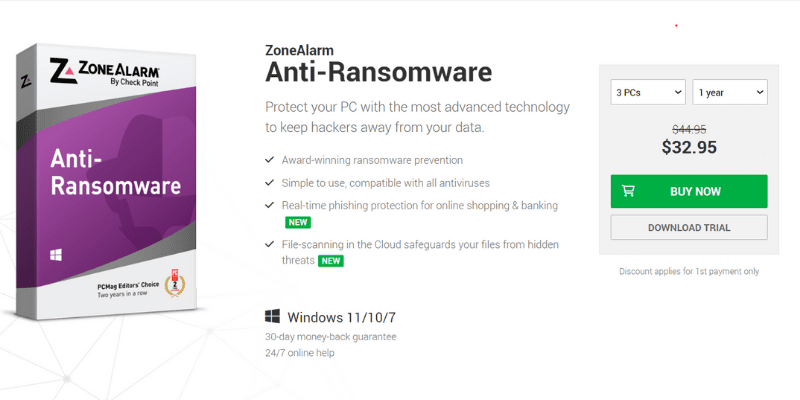

Pravidelné zálohování, silná ochrana zabezpečení koncových bodů a instalace spolehlivého softwaru proti ransomwaru, jako je například ZoneAlarm, jsou klíčové pro prevenci ransomwarových útoků a velkých finančních ztrát.

Útoky na dodavatelský řetězec

Útok na dodavatelský řetězec je kybernetický útok zaměřený na důvěryhodné dodavatele třetích stran, kteří poskytují software, hardware a další služby důležité pro dodavatelský řetězec organizace.

Tento útok využívá důvěru mezi společností a jejími dodavateli, proto je pro společnost důležité prověřovat třetí strany.

Útočníci vkládají škodlivý kód do firemní aplikace, aby infikovali její uživatele nebo získali přístup k citlivým informacím. Útočníci na hardwarovém dodavatelském řetězci kompromitují fyzické komponenty aplikace se stejným účelem, a tím ničí důvěru a pověst společnosti.

Jedním z nedávných incidentů je útok na SolarWinds Orion v roce 2020. Útočníci pronikli do vývojového prostředí softwaru SolarWinds, aby vložili škodlivý kód do aktualizací platformy Orion. Více než 18 000 organizací tak nainstalovalo do svých systémů zadní vrátka prostřednictvím pravidelných aktualizací softwaru, což umožnilo útočníkům přístup k důvěrným informacím mnoha globálních společností a vládních agentur.

Tomuto typu útoku lze zabránit zajištěním softwarové bezpečnosti, řádnou správou oprav a používáním nástrojů jako je Kompletní zabezpečení dodavatelského řetězce softwaru AquaSec, které chrání dodavatelský řetězec, aby byla zachována integrita kódu a minimalizována možnost útoku.

Útoky nultého dne

K útoku zero-day dochází, když útočník zneužije mezeru nebo zranitelnost dříve, než vývojáři najdou opravu. Je to situace, kdy společnost zjistí zranitelnost softwaru, ale nemá okamžitou opravu. To poskytuje útočníkům výhodu, protože mohou tyto zranitelnosti okamžitě zneužít.

V roce 2020 populární platforma pro videokonference Zoom utrpěla útokem na zranitelnost zero-day, která umožňovala útočníkům vzdálený přístup k počítačům uživatelů běžících na Windows 7 a starších verzích. Útočníci mohli zcela ovládnout počítač a získat přístup k souborům, pokud byla obětí správce systému.

Důkladný proces správy oprav a plán reakce na incidenty mohou pomoci vyhnout se útokům zero-day. Dále, používání softwaru pro prevenci útoků zero-day, jako je řešení Zero-day prevence od společnosti Opawat a zajištění vysoké bezpečnosti e-mailů je také přínosné.

Útoky typu Man-in-the-middle

Při útoku typu man-in-the-middle (MITM) se útočník dostane mezi komunikaci dvou stran a získá tak kontrolu nad komunikací mezi hostitelem a klientem.

Útoky MITM, známé také jako odposlouchávání, zahrnují útočníky, kteří přeruší komunikaci klient-server, vytvoří novou komunikační linku za účelem krádeže osobních údajů a bankovních informací, manipulace s uživateli, aby provedli určité akce nebo iniciovali převody peněz.

Populárním příkladem útoku MITM je situace z roku 2014, kdy společnost Lenovo distribuovala počítače s adwarem Superfish Visual, který umožňoval útočníkům zobrazovat reklamy na šifrovaných webových stránkách, měnit SSL webů a přidávat své vlastní. To umožnilo hackerům sledovat webovou aktivitu a přihlašovací údaje uživatelů.

Používání šifrování dat a zařízení, instalace VPN sítí, implementace vícefaktorové autentizace a instalace spolehlivých řešení zabezpečení aplikací, jako je firewall webových aplikací Imperva, jsou klíčové pro prevenci útoků MITM.

DDoS útoky

Útok DDoS (Distributed Denial of Service) zahltí webový server boty a internetovým provozem, čímž naruší provoz, výkon a dostupnost webu.

Zaplavením cílové webové stránky irelevantním provozem dochází k vyčerpání jejích zdrojů, což znemožňuje manipulaci s webem nebo poskytování dobré uživatelské zkušenosti, což vede k výpadkům serveru a nedostupnosti webové stránky.

Úspěšný útok DDoS může významně ovlivnit pověst a důvěryhodnost firmy na internetu. Od roku 2020 útoky DDoS výrazně rostou. Statistky ukazují v roce 2021 67% nárůst v útocích DDoS spojených s požadavky výkupného.

V únoru 2020 Amazon Web Services čelil masivnímu DDoS útoku cílenému na neidentifikovaného zákazníka AWS pomocí CLDAP odrazu, techniky, která využívá servery třetích stran CLDAP a zesiluje požadavky na data odeslané na IP adresu cíle až 70krát.

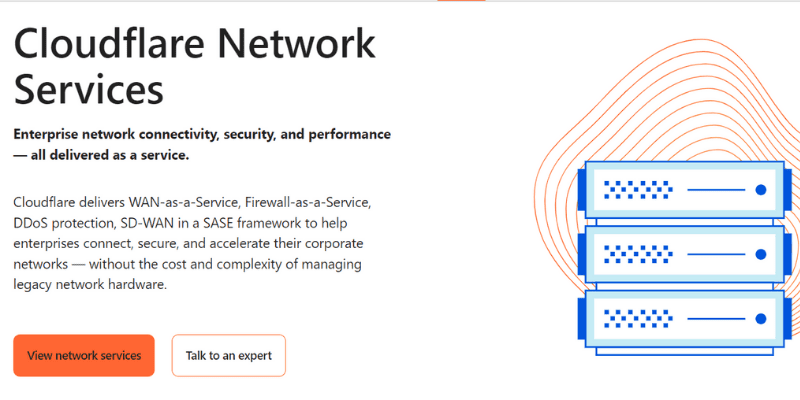

Provádění hodnocení rizik, používání firewallů, řešení pro diferenciaci provozu a instalace služeb jako jsou síťové služby Cloudflare, může pomoci významně zabránit škodlivým útokům DDoS.

SQL Injection

SQL Injection (Structured Query Language) nastává, když útočník manipuluje se standardním SQL dotazem na databázové webové stránce nebo aplikaci. Hacker vkládá škodlivý kód do SQL dotazů, který mu umožní prohlížet, upravovat, mazat nebo manipulovat s kritickými informacemi v databázi.

Hackeři v Miami použili SQL injection k infiltraci podnikových systémů v několika organizacích, zejména v obchodním řetězci 7-Eleven, a úspěšně ukradli 130 milionů čísel kreditních karet.

Použití systémů pro detekci narušení a nástrojů, jako je EventLog Analyzer ManageEngine, může pomoci zmírnit a vyhnout se SQL injekci, která by mohla ohrozit aplikační databázi vaší společnosti.

XSS

Útoky cross-site scripting (XSS) spočívají v tom, že útočník vloží škodlivý a neoprávněný kód na legitimní webovou stránku.

Tento kód se pak spustí jako infikovaný skript ve webovém prohlížeči uživatele, což hackerovi umožní vydávat se za uživatele nebo ukrást jeho důvěrné informace, jako jsou bankovní údaje nebo přihlašovací údaje.

Útokům XSS můžete zabránit kódováním dat na výstupu, filtrováním vstupu a používáním správných hlaviček odpovědí. Můžete také detekovat a zmírnit SQL injection pomocí EventLog Analyzer od ManageEngine, abyste zabránili neoprávněnému přístupu k datům a bočnímu pohybu.

Útoky založené na heslech

Při útocích založených na heslech útočník hackne heslo uživatele pomocí nástrojů pro prolomení hesel, jako je Hashcat a Aircrack. Útoky založené na heslech se dělí na několik typů, jako jsou útoky hrubou silou, útoky keyloggerem a slovníkové útoky.

Útočník používá metodu pokusů a omylů k uhodnutí přihlašovacích údajů uživatele při útoku hrubou silou. Slovníkový útok zase používá běžná slova k uhodnutí uživatelských hesel, zejména když jsou slabá.

Keylogger je malwarový útok, který zaznamenává stisky kláves, které uživatel používá k zadávání informací, jako jsou hesla, údaje o kreditních kartách a další citlivá data.

Kromě používání silných hesel a jejich pravidelné aktualizace vám bezpečnostní řešení pro správu, jako je IPBan Pro, pomohou eliminovat hackery a pokusy o přihlášení hrubou silou a zajistí bezpečnost přihlášení.

Odposlechy

Odposlouchávací útok spočívá v zachycení informací mezi dvěma stranami za účelem získání přístupu k citlivým datům. Odposlouchávání se může týkat verbální komunikace, jako jsou textové zprávy, e-maily, faxové přenosy, videokonference a další data přenášená po síti.

Tento útok může způsobit krádež identity, finanční ztráty, poškození reputace a další problémy.

Riziku odposlechu můžete předejít používáním silných řešení pro ověřování a šifrování, jako je šifrování nové generace s NordVPN, šířením povědomí o kybernetické bezpečnosti a zajištěním fyzické bezpečnosti.

IoT útoky

S nárůstem práce z domova se zvýšily i útoky na chytrá zařízení a internet věcí (IoT). Útoky na IoT zaznamenaly výrazný nárůst na 1,51 miliardy od ledna do června 2021.

Tyto útoky se zaměřují na sítě a zařízení založená na internetu věcí, jako jsou bezpečnostní kamery nebo chytré termostaty, aby získali kontrolu nad zařízením nebo ukradli data.

V červenci 2015 hackeři provedli hacknutí vozu Jeep a převzali kontrolu nad vozidlem pomocí jeho CAN sběrnice a zranitelnosti v aktualizaci firmwaru, což jim umožnilo ovládat rychlost vozidla a další akce.

Pro prevenci kybernetických útoků na IoT je nutné používat bezpečnostní řešení pro IoT, jako je bezpečnostní řešení IoT od Check Point pro podniky, průmysl a zdravotnictví.

Cloudové útoky

Zranitelnost cloudů ohromně roste, zaznamenala nárůst o 150 % v posledních pěti letech. Tyto útoky se zaměřují na platformy cloudových služeb, jako jsou cloudová úložiště, cloud computing a modely SaaS a PaaS.

Tyto útoky způsobují ztrátu dat, neoprávněný přístup k citlivým informacím a narušení služeb.

V červenci 2021 společnost Kesaya zažila cloudový ransomwarový útok na dodavatelský řetězec na svých nástrojích pro vzdálené monitorování a zabezpečení perimetru sítě, což útočníkům poskytlo administrativní kontrolu nad svými službami za účelem infikování sítí poskytovatelů služeb a zákazníků.

Abyste předešli takovým nebezpečím, můžete zajistit cloudové zabezpečení výběrem Orca, cloudové bezpečnostní platformy řízené umělou inteligencí, která eliminuje cloudová rizika.

Cryptojacking

Kybernetický útok typu cryptojacking spočívá v tom, že útočník získá kontrolu nad cizím počítačem pro těžbu kryptoměn, jako je bitcoin. Hackeři se mohou dostat k zařízení oběti tak, že je infikují škodlivými online reklamami nebo zasílají vyskakovací okna či e-maily s nebezpečnými odkazy.

Útokům cryptojackingu můžete zabránit aktualizací softwaru, instalací blokátoru reklam a blokátoru cryptojackingu, jako je software pro blokování Cryptojackingu od Acronis, který blokuje hrozby na vašem počítači. Acronis poskytuje i další služby kybernetické ochrany.

DoS útoky

Útok DoS (Denial of Service) zahltí cílenou síť falešnými požadavky, přetíží server, naruší jeho provoz a učiní jej nedostupným pro zamýšlené uživatele.

I když se to může zdát podobné útokům DDoS, útoky DoS pocházejí z jednoho systému, zatímco útoky DDoS pocházejí z více systémů.

V roce 2018 Panda Security oznámila šíření skriptu cryptojacking známého jako „WannaMine“ pro těžbu kryptoměny Monero, který infikoval několik vysoce profilovaných firemních sítí.

Útokům DoS můžete zabránit používáním sítí pro doručování obsahu (CDN), blokováním IP adres, omezováním rychlosti a instalací řešení jako služby pro prevenci DDoS útoků Radware.

Zalévací otvor

Útok na zalévání (watering hole) je kybernetický útok zaměřený na skupinu uživatelů nebo organizaci infikováním webových stránek, které běžně navštěvují.

Stejně jako zvířecí predátoři číhají a čekají u napajedla, aby zaútočili na svou kořist, kybernetičtí zločinci číhají na běžných nebo specializovaných webech a čekají na příležitost tyto stránky infikovat.

V roce 2015 čínská hackerská skupina učinila z Forbes oběť útoku na napajedlo, zneužívajíc zranitelnosti zero-day v Adobe Flash Playeru a Internet Exploreru, aby zobrazovali infikované verze funkce Forbes „Thought of the Day“, čímž útočníkům umožnili infikovat zranitelné uživatele a zařízení navštěvující web Forbes.

Mnoho středních a malých podniků se spoléhá na inovativní řešení kybernetické bezpečnosti od společnosti Fortinet, aby ochránily své sítě před kritickými kybernetickými útoky, jako jsou útoky typu watering hole.

Drive-by útoky

Útok typu drive-by označuje škodlivé kódy nebo skripty, které spustí neúmyslné stažení škodlivého programu do zařízení uživatele bez jeho vědomí nebo výslovného svolení.

Je důležité odstranit zast