Nikdo si nepřeje, aby se jím spravovaná síť stala terčem uživatelů se špatnými úmysly, kteří se pokoušejí odcizit firemní data nebo způsobit škody. Aby se tomu předešlo, je nutné najít způsoby, jak maximalizovat zabezpečení a omezit potenciální vstupní body. Jedním z klíčových kroků je identifikace a řešení všech slabých míst v síti. V případě zranitelností, které nelze odstranit, je nutné implementovat opatření pro jejich zmírnění. Prvním a zásadním krokem je prohledání sítě s cílem objevit tyto zranitelnosti. K tomu slouží specializovaný software, takzvané nástroje pro skenování zranitelností. V tomto článku se zaměříme na 6 nejlepších nástrojů a softwarových řešení pro skenování zranitelností.

Nejprve se podíváme na to, co zranitelnosti sítí představují a co vlastně znamenají. Dále si probereme nástroje pro skenování zranitelností, zamyslíme se nad tím, kdo je potřebuje a proč jsou tak důležité. Protože skener zranitelností je pouze jednou, i když klíčovou, součástí procesu správy zranitelností, věnujeme pozornost i tomuto komplexnějšímu pohledu. Následně se podíváme na to, jak tyto skenery obvykle fungují. A nakonec, před samotným hodnocením nejlepších nástrojů, probereme jejich základní funkce.

Úvod do problematiky zranitelností

Počítačové systémy a sítě dosáhly nebývalé úrovně komplexity. Dnešní průměrný server může běžně provozovat stovky procesů, z nichž každý představuje samostatný program. Některé z těchto programů jsou rozsáhlé, skládají se z tisíců řádků kódu. Právě v tomto kódu se mohou skrývat – a pravděpodobně i skrývají – různé neočekávané problémy. Vývojář mohl například přidat takzvaná zadní vrátka pro usnadnění ladění, která se pak omylem dostala do finální verze produktu. Podobně se mohou objevit chyby při ověřování vstupních dat, které za určitých okolností vedou k neočekávaným a nežádoucím výsledkům.

Každá z těchto chyb může být zneužita k pokusu o neoprávněný přístup k systémům a datům. Existuje celá řada lidí, kteří se věnují vyhledávání těchto děr a jejich využívání k útokům na systémy. Tyto zranitelnosti, pokud se nechají bez dozoru, mohou být zneužity útočníky s cílem získat přístup k datům, nebo v horším případě způsobit nedostupnost systémů.

Zranitelnosti se mohou vyskytovat prakticky všude. Často se objevují v softwaru běžícím na serverech, v jejich operačních systémech, ale i v síťových zařízeních, jako jsou přepínače, směrovače a dokonce i v bezpečnostních zařízeních jako firewally. Proto je nutné hledat je opravdu všude.

Skenovací nástroje — co jsou a jak fungují

Primární funkcí nástrojů pro skenování a hodnocení zranitelností je identifikovat slabá místa v systémech, zařízeních, a softwaru. Označují se jako skenery, protože obvykle procházejí zařízení a hledají známé zranitelnosti.

Jak ale nástroje pro skenování zranitelností nacházejí ty problémy, které nejsou běžně viditelné? Pokud by byly tak zřejmé, vývojáři by je opravili dříve, než software vydají. Podobně jako antivirový software, který využívá databázi s definicemi virů k rozpoznání jejich signatur, i skenery zranitelností se spoléhají na databáze zranitelností a prohledávají systémy na jejich přítomnost. Tyto databáze pocházejí od nezávislých laboratoří pro testování bezpečnosti, které se zabývají hledáním zranitelností, nebo od výrobců nástrojů. Efektivita skeneru je přímo úměrná kvalitě databáze zranitelností, kterou používá.

Skenovací nástroje — kdo je potřebuje?

Jednoduchá odpověď na tuto otázku je: každý! V dnešní době by nikoho nenapadlo používat počítač bez antivirové ochrany. Podobně by žádný správce sítě neměl ignorovat potřebu detekce zranitelností. Útoky mohou přijít odkudkoliv, kdykoliv a zasáhnout nečekaně. Musíte si být vědomi míry vašeho ohrožení.

Teoreticky by to sice šlo udělat ručně, ale v praxi je to téměř nemožné. Pouhé vyhledání informací o zranitelnostech, natož prohledání systémů, vyžaduje obrovské množství prostředků. Některé organizace se specializují na hledání zranitelností a zaměstnávají stovky, ne-li tisíce lidí.

Každý, kdo spravuje více počítačových systémů nebo zařízení, by měl využívat nástroj pro skenování zranitelností. Splnění regulačních norem, jako je SOX nebo PCI-DSS, to často vyžaduje. I když to ale není nutné, shoda s normami se prokazuje mnohem snadněji, když prokážete, že pravidelně prohledáváte síť z hlediska zranitelností.

Správa zranitelností v kostce

Detekce zranitelností pomocí specializovaného softwaru je zásadní. Je to první krok v ochraně před útoky. Nicméně, bez kompletního procesu řízení zranitelností, je samotná detekce nedostatečná. Stejně jako systémy detekce průniku nejsou systémy prevence průniku, ani nástroje pro skenování zranitelností – alespoň většina z nich – zranitelnosti pouze detekují a upozorní na jejich přítomnost.

Je na správcích, aby zajistili proces řešení zjištěných zranitelností. Po jejich odhalení je nutné zranitelnosti posoudit. Musíte si ověřit, že nahlášené bezpečnostní chyby jsou reálné. Nástroje pro skenování zranitelností mají tendenci chybovat na straně opatrnosti, a proto mnohé z nich hlásí falešně pozitivní výsledky. I skutečné zranitelnosti nemusí nutně představovat reálný problém. Například nevyužívaný otevřený IP port na serveru nemusí být problém, pokud je umístěn za firewallem, který tento port blokuje.

Jakmile jsou zranitelnosti posouzeny, je čas rozhodnout se, jak je řešit a opravit. Pokud byly nalezeny v softwaru, který se téměř nebo vůbec nepoužívá, nejlepším řešením může být jeho odstranění a náhrada jiným, který nabízí podobné funkce. V jiných případech je oprava zranitelností snadná, stačí nainstalovat opravu od výrobce softwaru nebo aktualizovat na nejnovější verzi. Mnoho nástrojů pro skenování zranitelností samo identifikuje dostupné opravy. Některé zranitelnosti lze opravit i pouhou úpravou konfigurace. To platí zejména pro síťová zařízení, ale i pro software běžící na počítačích.

Klíčové vlastnosti nástrojů pro skenování zranitelností

Při výběru nástroje pro skenování zranitelností je třeba zvážit mnoho faktorů. Jedním z nejdůležitějších je rozsah zařízení, které je nástroj schopen proskenovat. Chcete nástroj, který prohledá veškeré vaše vybavení. Pokud máte například mnoho serverů s Linuxem, budete chtít nástroj, který je dokáže proskenovat, nikoli nástroj, který zvládne pouze zařízení s Windows. Je důležité vybrat si skener, který je ve vašem prostředí co nejpřesnější a nezahlcuje vás zbytečnými upozorněními.

Dalším významným faktorem je databáze zranitelností, kterou nástroj využívá. Je spravována prodejcem nebo nezávislou organizací? Jak často je aktualizována? Je databáze uložená lokálně nebo v cloudu? Musíte za její použití nebo aktualizace platit další poplatky? To vše je třeba zjistit před výběrem nástroje.

Některé skenery používají rušivější metodu skenování, která může ovlivnit výkon systému. To nemusí být nutně špatné, protože tyto metody bývají efektivnější, ale pokud ovlivňují výkon, je třeba o tom vědět a naplánovat skenování. Plánování je dalším důležitým aspektem těchto nástrojů. Některé nástroje nemají naplánované kontroly a je nutné je spouštět ručně.

Mezi další důležité funkce nástrojů pro skenování zranitelností patří upozornění a reportování. Co se stane, když je zranitelnost nalezena? Je upozornění jasné a srozumitelné? Jak je prezentováno? Je to vyskakovací okno na obrazovce, e-mail nebo textová zpráva? A co je nejdůležitější, poskytuje nástroj návod na opravu nalezených zranitelností? Některé ano, jiné ne. Některé mají dokonce automatickou nápravu vybraných zranitelností. Jiné se integrují se softwarem pro správu oprav, protože oprava je často nejlepším způsobem, jak zranitelnosti odstranit.

Reportování je otázkou osobních preferencí. Je nutné si ověřit, že všechny potřebné informace v reportech skutečně naleznete. Některé nástroje mají pouze předdefinované reporty, jiné umožňují jejich úpravu. A ty nejlepší vám umožňují vytvářet reporty od začátku.

Našich 6 nejlepších nástrojů pro skenování zranitelností

Nyní, když už víme něco o nástrojích pro skenování zranitelností, se pojďme podívat na některé z nejlepších a nejzajímavějších, které jsme dokázali najít. Snažili jsme se zahrnout kombinaci placených a bezplatných nástrojů. U některých jsou k dispozici bezplatné i placené verze.

1. SolarWinds Network Configuration Manager (ZKUŠEBNÍ VERZE ZDARMA)

Pokud ještě neznáte společnost SolarWinds, vyrábí špičkové nástroje pro správu sítě už zhruba 20 let. Jejich nástroj Network Performance Monitor je oceňován a chválen jako jeden z nejlepších nástrojů pro monitorování šířky pásma sítě SNMP. Společnost je také známá svými bezplatnými nástroji, které jsou určeny k řešení konkrétních úkolů správy sítě. Mezi nejznámější patří kalkulačka podsítí a TFTP server.

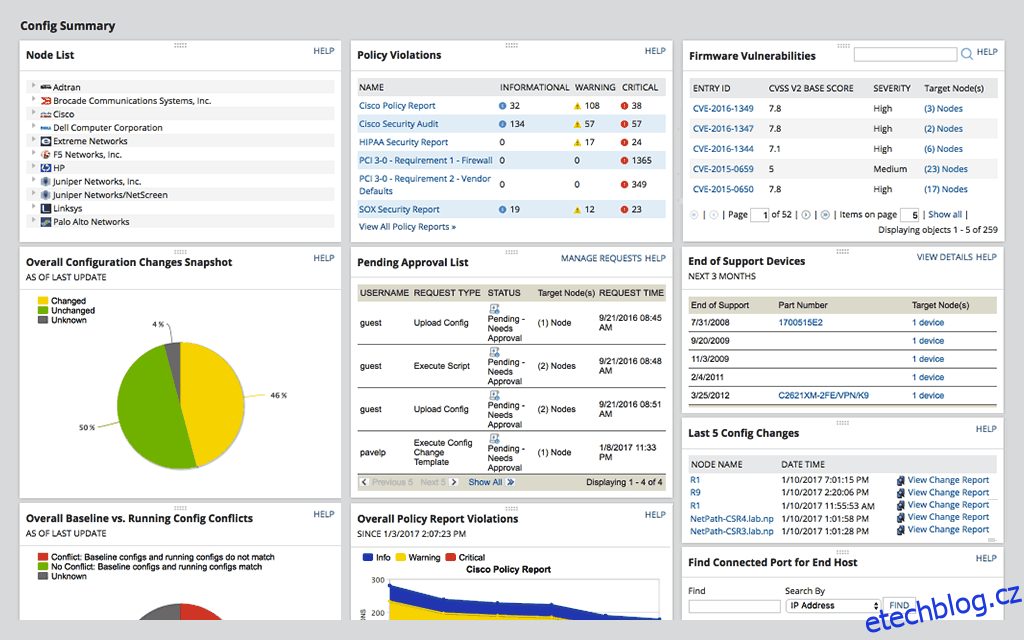

Nástroj, který bychom chtěli představit, se nazývá SolarWinds Network Configuration Manager. Ačkoli nejde o nástroj pro skenování zranitelností v pravém slova smyslu, existují dva důvody, proč jsme se rozhodli ho zařadit na náš seznam. Produkt má funkci hodnocení zranitelností a řeší specifický typ zranitelnosti, který je důležitý, ale který mnoho jiných nástrojů neřeší – nesprávnou konfiguraci síťových zařízení.

Primární funkcí SolarWinds Network Configuration Manager je ověřování konfigurací síťových zařízení na chyby. Nástroj dokáže pravidelně kontrolovat změny konfigurace zařízení. To je důležité, protože některé útoky začínají úpravou konfigurace síťových zařízení (která často nejsou tak dobře zabezpečená jako servery). Tento nástroj vám také pomůže se standardy a dodržováním předpisů díky automatizovaným nástrojům pro konfiguraci sítě, které umí nasazovat standardizované konfigurace, detekovat neautorizované změny, auditovat konfigurace a dokonce napravovat zjištěné nedostatky.

Software se integruje s národní databází zranitelností, což je důvod, proč se dostal na náš seznam. Má přístup k nejaktuálnějším CVE pro identifikaci zranitelností v zařízeních Cisco a je kompatibilní s jakýmkoliv zařízením Cisco se systémem ASA, IOS nebo Nexus OS. Součástí produktu jsou také nástroje Network Insights pro ASA a Network Insights pro Nexus.

Ceny SolarWinds Network Configuration Manager začínají na 2 895 USD za až 50 spravovaných uzlů a liší se podle počtu uzlů. Pokud byste si tento nástroj chtěli vyzkoušet, můžete si stáhnout 30denní zkušební verzi zdarma.

2. Microsoft Baseline Security Analyzer (MBSA)

Microsoft Baseline Security Analyzer neboli MBSA je starší nástroj od společnosti Microsoft. I když není ideální volbou pro velké organizace, mohl by být vhodný pro menší podniky s menším počtem serverů. Jedná se o nástroj od Microsoftu, takže neočekávejte, že bude skenovat produkty jiných firem. Prohledá však operační systém Windows a některé služby, jako je Windows Firewall, SQL server, IIS a aplikace Microsoft Office.

Tento nástroj nevyhledává konkrétní zranitelnosti jako jiné skenery. Zaměřuje se na chybějící záplaty, servisní balíčky a aktualizace zabezpečení a na problémy se správou systémů. Reportovací nástroj MBSA zobrazuje seznam chybějících aktualizací a nesprávných konfigurací.

MBSA je starý nástroj a není zcela kompatibilní s Windows 10. Verze 2.3 funguje s nejnovější verzí Windows, ale může vyžadovat úpravy pro eliminaci falešných poplachů. Například falešně hlásí, že služba Windows Update není povolena ve Windows 10. Další nevýhodou je, že nedetekuje zranitelnosti jiných společností než Microsoft nebo komplexní zranitelnosti. Nástroj se snadno používá a svou práci dělá dobře. Pro menší organizace s několika počítači se systémem Windows by to mohl být ideální nástroj.

3. Open Vulnerability Assessment System (OpenVAS)

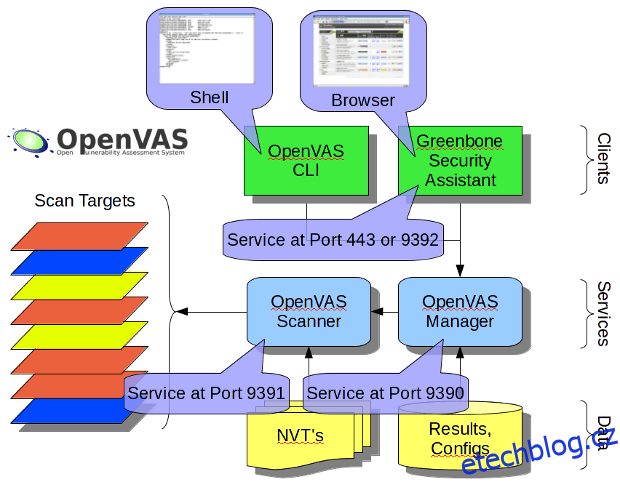

Náš další nástroj se nazývá Open Vulnerability Assessment System neboli OpenVAS. Je to framework několika služeb a nástrojů, které společně tvoří komplexní a výkonný nástroj pro skenování zranitelností. OpenVAS je součástí řešení pro správu zranitelností společnosti Greenbone Networks. Systém je zcela zdarma a většina jeho součástí je open-source. Skener OpenVAS má více než 50 000 testů síťových zranitelností, které jsou pravidelně aktualizovány.

OpenVAS má dvě základní komponenty. První z nich je skener OpenVAS, který se stará o samotné skenování cílových počítačů. Druhou komponentou je OpenVAS manager, který se stará o vše ostatní, jako je ovládání skeneru, konsolidace výsledků a jejich ukládání do centrální SQL databáze. Systém zahrnuje uživatelské rozhraní založené na webovém prohlížeči i rozhraní příkazového řádku. Součástí systému je i databáze Network Vulnerability Tests, která získává aktualizace buď z bezplatného Greenborne Community Feed, nebo z placeného Greenborne Security Feed.

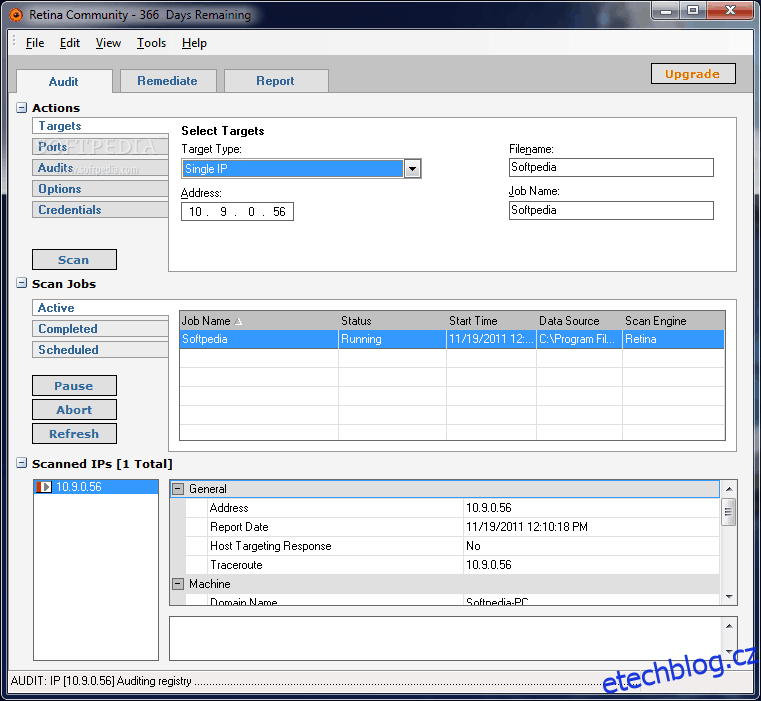

4. Retina Network Community

Retina Network Community je bezplatná verze nástroje Retina Network Security Scanner od společnosti AboveTrust, což je jeden z nejznámějších skenerů zranitelností. Tento komplexní skener je nabitý funkcemi. Dokáže provést důkladné posouzení zranitelnosti, chybějících oprav, zranitelností zero-day a nezabezpečených konfigurací. Má uživatelské profily v souladu s pracovními funkcemi, což zjednodušuje ovládání systému. Produkt se vyznačuje intuitivním uživatelským rozhraním.

Retina Network Community využívá stejnou databázi zranitelností jako placená verze. Jedná se o rozsáhlou databázi síťových zranitelností, problémů s konfigurací a chybějících záplat, která se automaticky aktualizuje a pokrývá širokou škálu operačních systémů, zařízení, aplikací a virtuálních prostředí. Tento produkt plně podporuje prostředí VMware, online i offline skenování virtuálních obrazů, skenování virtuálních aplikací a integraci s vCenter.

Retina Network Community má ale jednu velkou nevýhodu. Je omezena na skenování 256 IP adres. Pro velké sítě to nemusí být mnoho, ale pro mnoho menších organizací to může být více než dostatečné. Pokud je vaše prostředí větší, platí všechny výhody, které jsme zmínili, i pro placenou verzi Retina Network Security Scanner, která je k dispozici ve standardní a neomezené edici. Obě edice mají stejnou rozšířenou sadu funkcí jako Retina Network Community.

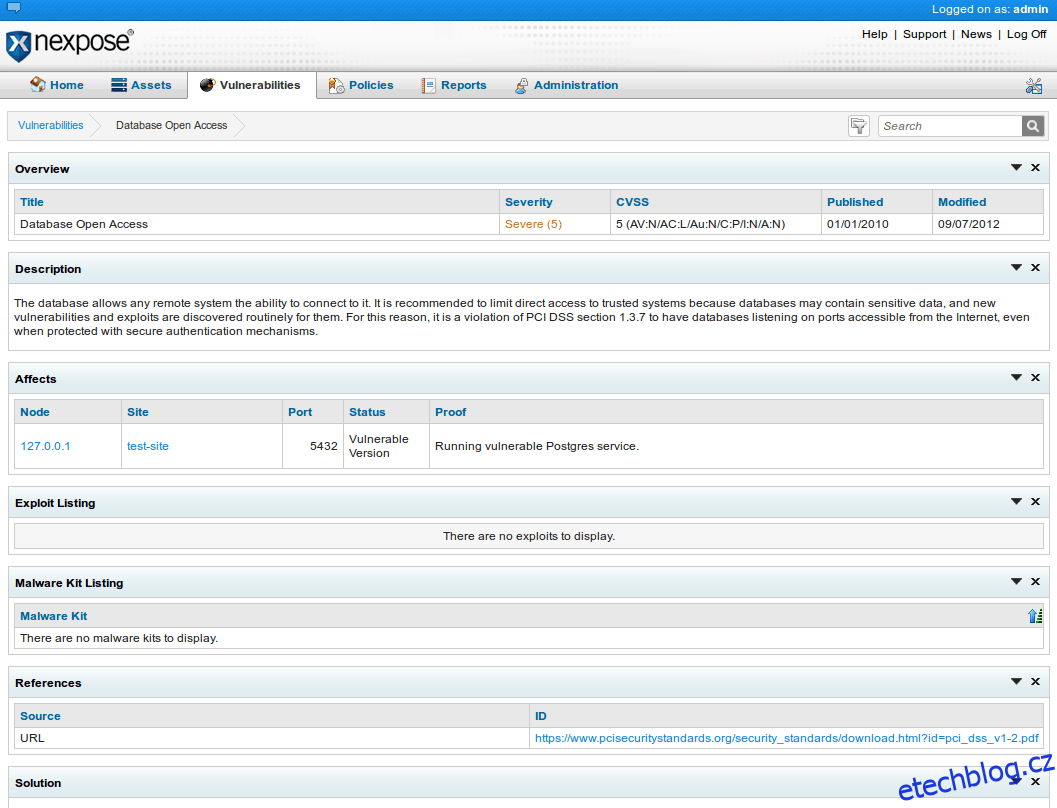

5. Neexpose Community Edition

Neexpose od Rapid7 není tak populární jako Retina, ale je to další známý skener zranitelností. Neexpose Community Edition je zmenšená verze komplexního skeneru Rapid7. Důležitá jsou však omezení produktu. Můžete ho používat pouze pro skenování maximálně 32 IP adres, což z něj dělá dobrou volbu pouze pro nejmenší sítě. Navíc je možné produkt používat pouze jeden rok. Pokud se s těmito omezeními dokážete smířit, může to být skvělý nástroj.

Neexpose Community Edition je možné provozovat na fyzických počítačích se systémem Windows nebo Linux. Je k dispozici i jako virtuální zařízení. Jeho možnosti skenování zahrnují sítě, operační systémy, webové aplikace, databáze a virtuální prostředí. Využívá adaptivní zabezpečení, které dokáže automaticky detekovat a hodnotit nová zařízení a zranitelnosti. Tato funkce funguje ve spojení s dynamickými připojeními k VMware a AWS. Integruje se s výzkumným projektem Sonar a poskytuje živé monitorování. Neexpose Community Edition nabízí integrované skenování zásad pro dodržování populárních standardů jako CIS a NIST. Intuitivní reporty o nápravných opatřeních vám krok za krokem poradí, jak postupovat.