Pokroky v oblasti kybernetické bezpečnosti

Současný vývoj technologií přinesl významné inovace, které reflektují potřeby moderních podniků i individuálních uživatelů.

Internetové technologie, nástroje a služby transformovaly naše pracovní i osobní životy. Usnadnily nám každodenní aktivity a zvýšily celkový komfort, ať už v pracovním prostředí nebo v soukromí.

Avšak s technologickým pokrokem přicházejí i obavy a hrozby v oblasti kybernetické bezpečnosti, které mohou mít devastující dopad na obě tyto sféry našeho života.

Podniky zaznamenaly mnohamilionové ztráty, a to společně se ztrátou důvěry zákazníků a poškozením pověsti v oboru. Obdobně i jednotlivci se stali terčem trestných činů a hrozeb v důsledku kompromitovaných osobních údajů.

Hackeři a jejich metody se neustále zdokonalují, jsou to často zkušení profesionálové. Někteří své dovednosti využívají k páchání trestné činnosti, zatímco jiní jsou najímáni organizacemi pro boj s nelegálními hackery.

Pokud chcete efektivně chránit sebe a svůj podnik před kybernetickými útoky, je zásadní mít přehled o aktuálním dění v oblasti kybernetické bezpečnosti a o metodách, které hackeři používají.

V tomto článku se seznámíte s různými typy hacků a kategoriemi hackerů, což vám umožní rozlišovat mezi nimi a zavést potřebná bezpečnostní opatření pro vaši ochranu.

Co je to kybernetický útok?

Kybernetický útok, neboli hack, je akce provedená jednotlivcem nebo skupinou hackerů s cílem narušit bezpečnost organizace. To zahrnuje neoprávněný přístup k datům, sítím, systémům a aplikacím, a provádění škodlivých operací. Zneužívání zařízení a systémů má negativní dopad na finance i pověst postiženého subjektu.

Kybernetický útok je prováděn pomocí systému, který využívá hacker s pokročilými dovednostmi v programování a znalostí specializovaného softwaru a hardwaru.

Současné kybernetické útoky často využívají sofistikované metody, které jsou navrženy tak, aby unikly pozornosti IT a bezpečnostním týmům. Hackeři mohou uživatele navést k otevírání škodlivých odkazů a příloh, což vede ke kompromitaci citlivých informací.

Mezi příklady kybernetických útoků patří šíření virů a malwaru, útoky typu man-in-the-middle, DDoS, DoS, phishing, ransomware a další.

Rozmanitost kybernetických útoků

Následuje přehled různých typů kybernetických útoků:

Phishing

Phishing je technika, kterou kyberzločinci využívají ke krádeži identity a finančních prostředků prostřednictvím e-mailových zpráv. Hackeři se snaží získat osobní údaje, jako jsou bankovní údaje, hesla, a informace o platebních kartách.

Útočník rozesílá e-maily s promyšlenými texty, které působí velmi důvěryhodně. Vydávají se za důvěryhodné osoby, jako jsou například zástupci banky nebo poskytovatelé služeb. Pro větší efektivitu se phishing často kombinuje s dalšími typy útoků, jako je vkládání škodlivého kódu, útoky na sítě a malware.

Existují různé varianty phishingu, jako je e-mailový phishing, spear phishing, whaling, smishing, vishing a farmářský phishing.

DoS a DDoS

Útok typu DoS (Denial of Service) cílí na síť nebo počítač s cílem je vyřadit z provozu a učinit je nedostupnými pro koncové uživatele.

Kybernetičtí útočníci přetíží síť nebo server neomezeným množstvím požadavků, čímž znemožní přístup pro běžný provoz.

Útoky DoS se dělí na dva základní typy:

Útoky s přetečením vyrovnávací paměti: Tento typ útoků se soustředí na procesorový čas, místo na pevném disku a paměť, a vyčerpává je tak, aby způsobil zhroucení systému a ovlivnil chování serveru.

Záplavové útoky: Tyto útoky přetěžují servery velkým množstvím datových paketů. Útočník se snaží překročit kapacitu serveru, což má za následek DoS. Pro úspěšné provedení takového útoku musí mít útočník k dispozici větší šířku pásma než cílový server.

Při útoku typu DDoS (Distributed Denial of Service) je zahlcení provozem distribuováno z mnoha zdrojů. Tento typ útoku je obtížnější neutralizovat, protože nelze snadno zablokovat všechny zdroje najednou.

Nalákat a změnit (Bait and Switch)

Technika „Nalákat a změnit“ je podvodná metoda používaná ke krádeži osobních dat a přihlašovacích údajů prostřednictvím důvěryhodně vypadajících reklam. Uživatel je nalákán k návštěvě škodlivých stránek, kde jsou jeho data zneužita.

Tyto útoky často využívají reklamního prostoru, který si útočníci zakoupí. Jakmile tak učiní, nahradí původní reklamu škodlivým odkazem, což vede k zablokování prohlížeče a kompromitaci systému.

Internetový obsahový marketing se často zneužívá k tomuto typu útoků, kdy uživatelé klikají na odkazy, které se později ukáží jako škodlivé.

Krádež souborů cookie

Krádež souborů cookie je metoda, při které útočník získá přístup k uživatelským informacím. Třetí strana zkopíruje data z nezabezpečené relace a použije je k předstírání identity uživatele. Nejčastěji k tomu dochází, když uživatel navštíví důvěryhodné stránky přes veřejnou Wi-Fi nebo nezabezpečenou síť.

Po úspěšné krádeži může útočník zneužít informace nebo účet pro rozesílání falešných zpráv, neoprávněné převody finančních prostředků nebo jiné škodlivé aktivity.

Tomuto útoku lze předejít používáním šifrovaného připojení SSL a vyhýbáním se nezabezpečeným sítím pro přístup k citlivým stránkám.

Viry, trojské koně a malware

Virus je počítačový program, který se připojí k jinému programu nebo softwaru za účelem poškození systému. Hackeři vkládají škodlivý kód do programu a čekají, až ho uživatel spustí. Tímto způsobem infikují další programy v počítači.

Trojský kůň je program, který se tváří jako neškodný a užitečný, ve skutečnosti však provádí škodlivé aktivity. Název je odvozen od řeckého trojského koně.

Na rozdíl od viru, který cílí na softwarový systém, se trojský kůň zaměřuje na instalaci dalšího malwaru do systému, čímž uživatele podvede.

Červ je dalším typem malwaru, který je podobný viru. Spouští škodlivé aktivity a sám se replikuje v počítačových systémech. Rozdíl je v jeho způsobu šíření. Virus vyžaduje hostitelský program, zatímco červ žije ve vlastním nezávislém programu. Často se šíří sám, bez lidského zásahu.

Kromě těchto typů existuje mnoho dalších hrozeb, jako je ransomware, adware, spyware, rootkity, boti a další.

ClickJacking

ClickJacking, také známý jako útok na uživatelské rozhraní, využívá neprůhledných nebo průhledných vrstev k oklamání uživatele. Když uživatel klikne na odkaz nebo tlačítko, aniž by věděl, že kliká na něco jiného, může ztratit své informace v nesprávných rukou.

Představte si, že si prohlížíte webovou stránku a rolujete ji. Najednou při kliknutí na odkaz se mohou objevit další reklamy, které vám umožní znovu na tento odkaz kliknout. Takto vás útočníci mohou přesměrovat na jinou stránku. To je způsob, jak ClickJacking funguje.

Například navštívíte webovou stránku www.wyz.com a uvidíte textová pole nebo šablony stylů, které nabízejí slevy a další lákavé nabídky. Pokud na ně kliknete, můžete ztratit své přihlašovací údaje a osobní informace.

Falešný WAP

Bezdrátový přístupový bod (WAP) se používá k připojení velkého počtu uživatelů prostřednictvím veřejného kanálu. Falešný WAP napodobuje tuto techniku s cílem získat data.

Hacker obvykle vybere veřejné místo s bezplatnou Wi-Fi, jako jsou letiště, nákupní centra nebo kavárny.

Často nastaví Wi-Fi, která umožňuje volný přístup, ale ve skutečnosti shromažďuje veškeré vaše údaje, když se přihlašujete do Wi-Fi sítě a navštěvujete oblíbené webové stránky. Tímto způsobem mohou hackeři proniknout i do vašich účtů na sociálních sítích.

Keylogger

Keylogger, známý také jako záznamník úhozů, se používá k zaznamenávání všech kláves stisknutých na zařízení. Software pro keylogging lze používat i na chytrých telefonech.

Hackeři často používají keyloggery ke krádeži přihlašovacích údajů, citlivých firemních dat a dalších informací. Jedná se o software, který zaznamenává každou aktivitu, včetně kliknutí myší. Existují i hardwarové keyloggery, které jsou instalovány mezi procesorem a klávesnicí a poskytují mnoho funkcí pro zachycení záznamů.

Tato technika se používá pro získání přístupu k vašim číslům účtů, PIN kódům, e-mailovým adresám, heslům a dalším důvěrným informacím.

Odposlechy

Odposlechy jsou stará bezpečnostní hrozba, při které útočník sleduje komunikaci v síti s cílem získat citlivé informace, jako jsou aktualizace směrování, data aplikací, identifikační čísla uzlů a další.

Hacker využívá zjištěná data ke kompromitaci uzlů, což vede k narušení směrování, snížení výkonu aplikací a sítí. Odposlech se může provádět přes e-mail, mobilní sítě a telefonní linky.

Útoky na napajedlo

Útok na napajedlo (watering hole attack) je útok, kdy hacker sleduje nebo hádá webové stránky, které často navštěvuje organizace nebo jednotlivec. Útočníci následně infikují tyto stránky malwarem a takto se nakazí i uživatelé.

Tuto techniku je těžké odhalit, protože hackeři hledají konkrétní IP adresu, aby zaútočili a získali konkrétní informace. Cílem útoku je kompromitovat systém uživatele a získat přístup k webovým stránkám cíle.

SQL Injection

SQL injection (SQLi) je útok, kdy útočník používá škodlivý kód pro manipulaci s databází. Tímto způsobem získává přístup k citlivým informacím uloženým v databázi organizace. Útočníci zasahují do aplikačních dotazů, aby získali přístup k datům, včetně uživatelských dat, obchodních dat a dalších.

Po získání přístupu mohou data mazat nebo měnit, což ovlivní chování aplikací. V některých případech může hacker získat administrátorská práva, což má pro organizaci závažné následky.

SQLi se zaměřuje na webové aplikace, které používají databáze SQL, jako jsou Oracle, SQL Server, MySQL a další. Je to jeden z nejstarších a nejnebezpečnějších typů útoků, který, pokud je úspěšný, umožní hackerům přístup k obchodním tajemstvím, osobním údajům a duševnímu vlastnictví.

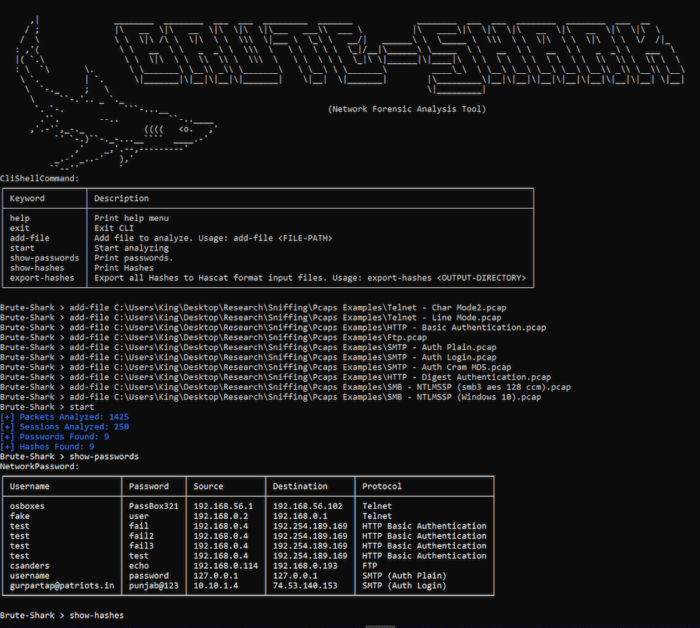

Útoky hrubou silou

Útok hrubou silou je jednoduchá metoda hackování, která využívá techniku pokusu a omylu ke prolomení hesel, šifrovacích klíčů, přihlašovacích údajů a dalších. Útočníci prochází všechny možné varianty, dokud nenajdou tu správnou.

Hrubá síla znamená, že hackeři se násilně snaží dostat do soukromých účtů. Jedná se o starou metodu, ale stále je oblíbená a účinná. Hackeři ji využívají pro zisk z reklam, krádeže soukromých dat, šíření malwaru, napadání systémů a ničení pověsti webových stránek.

Útočníci používají různé metody útoků hrubou silou. Některé z nich jsou jednoduché útoky hrubou silou, slovníkové útoky, hybridní útoky hrubou silou, obrácené útoky hrubou silou a vycpávání pověření.

DNS spoofing (DNS Cache Poisoning)

Při DNS spoofingu útočník používá alternativní záznamy DNS k přesměrování provozu na škodlivou webovou stránku.

Představte si, že jste noví na vysoké škole a vaši starší studenti změní čísla tříd. Vy se tak omylem dostanete do špatné třídy. To se může stávat, dokud nezískáte správný plán kampusu.

DNS spoofing funguje podobně. Hacker vloží falešná data do mezipaměti, takže DNS dotazy vám poskytnou nesprávnou odpověď, a vy tak navštívíte nesprávnou webovou stránku. Tento typ útoku spadá do kategorie podvodných kybernetických hrozeb.

Prolomení hesel

Prolomení hesel je způsob, jak hackeři získávají přihlašovací údaje. Útok hrubou silou je také technika pro prolomení hesel.

V tomto případě by měla být všechna hesla uložena s použitím funkce odvození klíče (KDF). Pokud je heslo uloženo jako prostý text, útočník, který pronikne do databáze, získá veškeré informace o účtu. Hackeři používají různé techniky k prolomení hesel, jako je phishing, malware, rainbow attack, hádání, hledání v slovníku a další.

Kdo je hacker?

Hacker je jedinec, který má znalosti a dovednosti v oblasti sítí, programování a počítačů. Využívá je k řešení problémů, ale také k jejich vytváření.

Mohou proniknout do počítačového systému, aby nainstalovali malware, zničili data, ukradli informace, narušili zařízení a prováděli mnoho dalších škodlivých aktivit.

Ne všichni hackeři jsou špatní, někteří jsou dobří a někteří špatní.

V některých případech se hacking využívá jako legální proces pro zabezpečení systémů, dat nebo dokonce celé země.

Většina hackerů však své technické dovednosti zneužívá k poškozování organizací a jednotlivců, ať už krádeží nebo vyzrazováním informací, požadavky na výkupné, ničením jejich reputace a podobně.

Hackeři prolomí bezpečnostní bariéry organizace, aby získali neoprávněný přístup k telefonům, zařízením internetu věcí, počítačovým systémům, sítím, tabletům a dalším zařízením. Využívají slabá místa v sítích a systémech k provedení útoků. Tyto slabiny mohou být technické nebo sociální.

Různé typy hackerů

Nyní znáte různé typy hacků a jejich definice.

Kdo ale za všemi těmito útoky stojí? Jak je můžete rozlišovat?

Protože ne všichni hackeři jsou zločinci, pojďme se podívat na různé typy hackerů.

Hackeři s bílým kloboukem (White hat hackers)

Hackeři s bílým kloboukem jsou autorizovaní experti, kteří mají technické znalosti pro vyhledávání zranitelností v sítích a systémech. Mají povolení hackovat systémy s cílem testovat zabezpečení a ochránit je před nebezpečnými útoky.

Opravují zranitelnosti a slabá místa v bezpečnostním systému a chrání organizaci před narušením dat a různými externími a interními útoky.

Hackeři s černým kloboukem (Black hat hackers)

Hackeři s černým kloboukem mají podobné dovednosti jako hackeři s bílým kloboukem, ale zneužívají je k nekalým účelům. Jsou to kyberzločinci, kteří pronikají do systémů se zlými úmysly.

Mají pokročilé dovednosti, které používají k provádění sofistikovaných útoků. Hledají slabá místa v zabezpečení a mezery, aby způsobili finanční škody a poškodili pověst organizací.

Hackeři s šedým kloboukem (Grey hat hackers)

Hacker s šedým kloboukem je bezpečnostní expert, který hledá snadné způsoby, jak hacknout systémy a sítě. Stojí někde mezi hackery s černým a bílým kloboukem.

Ale jak?

Činnosti hackerů s šedým kloboukem mají buď pomoci majiteli webu odhalit slabá místa, nebo se snaží ukrást informace. Podle těchto činností jsou klasifikováni. Někteří hackeři s šedým kloboukem provádějí hacking pro vlastní potěšení, nemají povolení, ale sami si vybírají, jak své dovednosti využijí.

Script Kiddies

Script kiddies jsou také známí jako amatérští hackeři, kteří nemají pokročilé dovednosti v oblasti hackingu. Při útocích na systémy a sítě postupují podle skriptů zkušených hackerů.

Obvykle tyto aktivity provádějí s cílem získat pozornost zkušených hackerů. Nemají kompletní znalosti o celém procesu, ale znají základy, které stačí k zahlcení IP adresy nadměrným provozem.

Script kiddies se mohou například pokoušet o útoky během výprodejů.

Hacktivisté

Hacktivisté jsou skupina jedinců, kteří provádějí hacktivistické aktivity zaměřené na teroristy, pedofily, obchodníky s drogami, náboženské organizace a další.

Tito hackeři provádějí aktivity s cílem podpořit politické kauzy. Soustředí se na organizace nebo odvětví, která podle nich nejednají v souladu s jejich postupy a názory.

Zlomyslný Insider/Whistle-Blower Hacker

Zlomyslný insider je jedinec, jako je dodavatel, bývalý zaměstnanec, partner, který má přístup k síti, datům nebo systému organizace. Zneužívá a překračuje své limity přístupu k datům.

Tyto hackery je těžší odhalit, protože mají oprávněný přístup k datům a znají všechny cesty k naplánovanému provedení útoku. Kvůli zlomyslným insiderům je ohroženo i zabezpečení cloudu.

Hackeři se zeleným kloboukem (Green hat hackers)

Hackeři se zeleným kloboukem jsou nováčci nebo nezkušení jedinci v oblasti hackingu. Nejsou obeznámeni s bezpečnostními mechanismy ani vnitřním fungováním webových stránek.

Tito hackeři sice nemají dostatek zkušeností, ale velmi se touží učit a posunout se v kariéře. Nejsou sice nutně hrozbou, ale mohou způsobit škodu při trénování svých dovedností.

Někdy mohou být nebezpeční, protože neznají důsledky svých činností. To může vést k nejhorším scénářům, které mohou být těžko řešitelné.

Hackeři s modrým kloboukem (Blue hat hackers)

Hackeři s modrým kloboukem se liší od ostatních, protože necílí na síť ani systém organizace, aby něco ukradli. Jsou to mstivci, kteří hackují počítačové systémy s cílem se pomstít organizaci.

Používají techniky pro získání přístupu k různým účtům nebo e-mailům. Jakmile získají informace, zneužívají je k rozesílání nevhodných zpráv a dalším aktivitám. Někdy bývalí zaměstnanci pronikají na servery společností s cílem ukrást důvěrná data a zveřejnit je, aby poškodili pověst.

Hackeři s červeným kloboukem (Red hat hackers) jsou do určité míry podobní hackerům s bílým kloboukem, ale nemají povolení k provádění hackerských operací. Tito hackeři dělají vše pro to, aby zastavili hackery s černým kloboukem nebo jiné kybernetické útočníky.

Jsou známí tím, že vedou válku s nelegálními hackery a ničí jejich servery a zdroje.

Někdy používají nelegální způsoby plánování hackingu. Ve zkratce, hackeři s červeným kloboukem dělají správnou věc, ale špatným způsobem. Často infikují systémy zločinných hackerů, zahajují DDoS útoky a používají nástroje pro získání přístupu k systému špatného hackera s cílem ho zničit.

Elitní hackeři

Elitní hackeři jsou nejzkušenější experti v oblasti hackingu. Mohou se rozhodnout pro cestu hackera s bílým nebo černým kloboukem. Proniknutí do systémů a shromažďování informací je pro ně snadný úkol.

Tito hackeři píší vlastní exploity na základě svých znalostí o systémech. Často používají distribuci Linuxu, kterou si sami upraví podle svých potřeb a vybaví ji všemi potřebnými nástroji pro hacking.

Ať už jde o operační systémy Windows, Unix, Mac nebo Linux, elitní hackeři jsou odborníky ve všech oblastech.

Kyberteroristé

Kybernetičtí teroristé cílí na civilní obyvatelstvo prostřednictvím útoků na infrastrukturu, jako jsou vládní operace, doprava, energetika a další. Jakýkoli kybernetický útok, který nepřímo poškozuje obyvatelstvo, je označován jako kyberterorismus.

Tito útočníci chtějí dosáhnout ideologických nebo politických zisků prostřednictvím zastrašování. Zkušení kyberteroristé mohou způsobit masivní zničení vládních systémů a zanechat zprávu pro další útoky.

Závěr

Díky znalosti různých druhů hacků a hackerů budete informováni o aktuálních hrozbách v oblasti kybernetické bezpečnosti. Pomůže vám to rozlišovat mezi hackery, kteří nejsou nutně špatní. Díky tomu budete moci včas přijmout potřebná bezpečnostní opatření, zabránit útokům a minimalizovat rizika.