Řízení stavu zabezpečení cloudu je klíčové pro neustálé sledování prostředí cloudových služeb. Umožňuje získat přehled o potenciálních zranitelnostech, identifikovat je a následně řešit. Zároveň umožňuje predikovat budoucí rizika.

Zabezpečení cloudových systémů je v současnosti náročné. Je to způsobeno jejich dynamickou povahou a propojením s velkým množstvím sítí a dalších zdrojů. Nedostatečná viditelnost může vést k přehlédnutí chyb v konfiguraci a dalším bezpečnostním nedostatkům. Těchto chyb by mohli zneužít útočníci k neoprávněnému přístupu k infrastruktuře.

Chybné a nezabezpečené konfigurace obvykle zvětšují prostor pro útoky. Zločinci tak mají snazší práci. V důsledku toho může dojít k odhalení citlivých informací, pokutám za nedodržování předpisů, finančním ztrátám, poškození reputace a dalším rizikům.

Ideálním řešením je nasazení systému pro správu stavu zabezpečení cloudu (CSPM). Ten zajistí, že bezpečnost cloudového prostředí bude v souladu s osvědčenými postupy, zavedenými pravidly a očekáváními.

Zdroj: my.f5.com

Co je správa stavu zabezpečení cloudu (CSPM)?

Správa stavu zabezpečení cloudu (CSPM) představuje soubor nástrojů a metod, které organizacím umožňují analyzovat cloud, identifikovat a odstraňovat chybné konfigurace, porušení předpisů a další bezpečnostní hrozby.

Někteří poskytovatelé cloudových služeb, například Amazon AWS, Google Cloud a Microsoft, nabízejí integrované funkce CSPM. Organizace na jiných platformách, které tuto funkcionalitu nemají, by měly zvážit využití nástrojů od třetích stran.

Tato řešení hrají zásadní roli v zabezpečení cloudu tím, že identifikují a opravují chybné konfigurace zabezpečení, upozorňují IT týmy na rizika a nesoulady. Některé nástroje dokonce umožňují automatickou detekci a nápravu zjištěných nedostatků.

Kromě detekce a zmírňování rizik poskytuje CSPM neustálé sledování a přehled o stavu cloudové bezpečnosti dané organizace. Navíc některé nástroje nabízejí doporučení pro zvýšení úrovně zabezpečení.

Proč je správa stavu zabezpečení cloudu důležitá?

Vzhledem k tomu, že cloud zahrnuje širokou škálu technologií a komponent, je pro organizace obtížné mít vše pod kontrolou, zvláště pokud nemají k dispozici vhodné nástroje.

Každá organizace využívající cloudové služby by měla zvážit implementaci nástroje CSPM. Je to zvlášť důležité pro organizace s kritickými pracovními zátěžemi, pro subjekty ve vysoce regulovaných odvětvích a pro ty, které využívají více cloudových účtů.

Mezi výhody použití CSPM patří:

- Průběžné monitorování a vyhodnocování stavu zabezpečení v reálném čase.

- Získání nepřetržitého přehledu o celé cloudové infrastruktuře.

- Automatická detekce a náprava chybné konfigurace a problémů s dodržováním předpisů.

- Provádění auditů a hodnocení shody s cílem zajistit dodržování osvědčených postupů.

Navzdory flexibilitě a efektivitě, kterou cloudová infrastruktura nabízí, čelí mnoha bezpečnostním rizikům. Zejména pak, pokud chybné konfigurace a špatné praktiky zvětšují prostor pro útok. K řešení těchto problémů by organizace měly implementovat nástroje CSPM, které zajistí dostatečnou viditelnost, identifikaci a nápravu rizik.

Typický nástroj CSPM kontinuálně monitoruje cloudovou infrastrukturu a generuje upozornění, kdykoli zjistí problém. V závislosti na povaze problému může nástroj riziko automaticky odstranit.

V opačném případě rychlé upozornění umožňuje bezpečnostním, vývojářským nebo jiným týmům včas problém vyřešit. CSPM také pomáhá organizacím identifikovat a eliminovat nesrovnalosti mezi současným stavem jejich cloudového prostředí a požadovaným stavem.

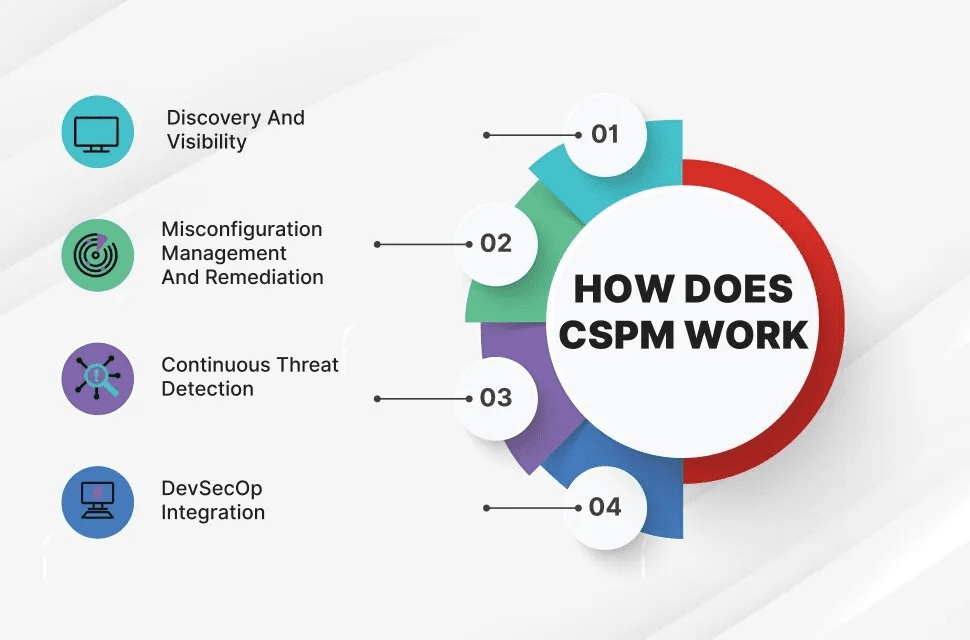

Jak CSPM funguje?

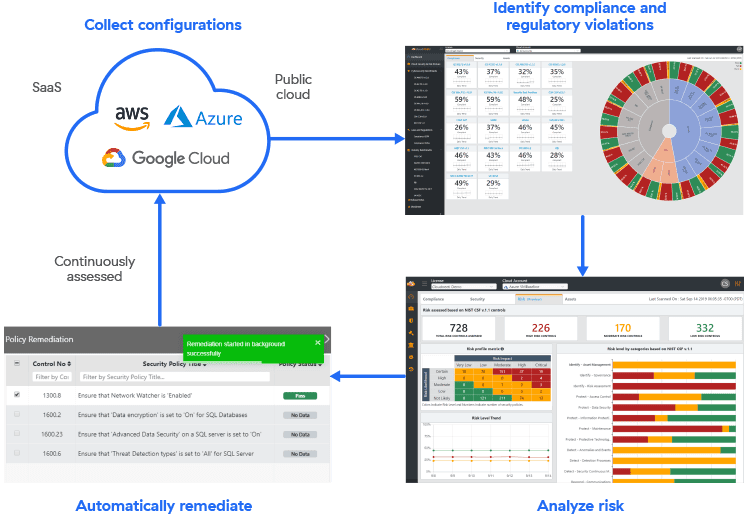

Řešení CSPM zajišťují neustálé sledování a vizualizaci cloudové infrastruktury. To umožňuje rozpoznat a klasifikovat různé cloudové komponenty a vyhodnotit stávající i potencionální rizika.

Většina nástrojů porovnává aktuální zásady a konfigurace s předem definovanými standardy, aby identifikovala odchylky a hrozby. Některá řešení CSPM fungují na základě předem nastavených pravidel.

Na druhé straně, některá řešení využívají strojové učení k detekci změn v technologiích a chování uživatelů a následně k úpravě referenčních standardů.

Typický systém CSPM má následující klíčové funkce:

- Nepřetržité monitorování cloudového prostředí a služeb a poskytování komplexního přehledu o komponentách a konfiguracích.

- Porovnávání konfigurací a zásad cloudu se sadou přijatelných pokynů.

- Identifikace chybných konfigurací a změn zásad.

- Zjišťování stávajících, nových i potencionálních hrozeb.

- Automatická náprava chybných konfigurací na základě předem definovaných pravidel a průmyslových standardů. Tím se snižují rizika spojená s lidskými chybami, které mohou vést k chybným konfiguracím.

Zdroj: fortinet.com

Zdroj: fortinet.com

I když CSPM pomáhá řešit širokou škálu problémů spojených s chybnou konfigurací a dodržováním předpisů, způsob jejich fungování se může lišit. Některé systémy podporují automatizovanou nápravu v reálném čase.

Avšak automatická náprava se může u jednotlivých nástrojů lišit. Jiné systémy podporují přizpůsobenou automatizaci. Některá řešení jsou navíc specifická pro určité cloudové prostředí, například Azure, AWS nebo jiné služby.

Některá řešení CSPM poskytují automatizované a nepřetržité sledování, vizibilitu, detekci hrozeb a nápravu. V závislosti na konkrétním řešení může automaticky odstraňovat rizika, zasílat upozornění a nabízet doporučení a další funkce.

Co je chybná konfigurace zabezpečení a proč k ní dochází?

K chybné konfiguraci zabezpečení dochází, pokud jsou bezpečnostní prvky nastaveny nesprávně nebo jsou nedostatečně zabezpečené, například při použití výchozího nastavení. To vytváří zranitelnosti a bezpečnostní mezery, které vystavují sítě, systémy a data riziku kybernetických útoků.

K chybným konfiguracím dochází především v důsledku lidských chyb, kdy týmy nezavedou bezpečnostní nastavení správně nebo je nezavedou vůbec.

Mezi typické chybné praktiky patří používání výchozích nastavení, nedostatečná nebo žádná dokumentace změn konfigurace, udělování nadměrných nebo riskantních oprávnění, nesprávná nastavení poskytovatele služeb a další.

Problém také vzniká, když se povolí zbytečné funkce, účty, porty, služby a další komponenty, které zvětšují potenciální prostor pro útok.

Mezi další důvody vzniku chybných konfigurací patří:

- Zobrazování citlivých informací v chybových zprávách.

- Špatné, slabé nebo chybějící šifrování.

- Nesprávně nakonfigurované bezpečnostní nástroje, nechráněné platformy, adresáře a soubory.

- Chybné konfigurace hardwaru, například použití výchozích IP adres, přihlašovacích údajů a nastavení.

Jak implementovat CSPM ve vaší organizaci?

CSPM umožňuje průběžně vyhodnocovat cloudové prostředí a identifikovat a odstraňovat mezery v zabezpečení. Implementace efektivního řešení CSPM však vyžaduje správné plánování, strategii a čas. Vzhledem k různým cloudovým prostředím a cílům se proces může u jednotlivých organizací lišit.

Kromě správného výběru nástroje by týmy měly při implementaci řešení dodržovat osvědčené postupy. Je třeba zvážit několik faktorů.

Stejně jako u každé jiné finanční investice, musí bezpečnostní týmy definovat cíle CSPM a získat souhlas vedení. Poté by měly provést následující kroky.

- Definovat cíle, jako jsou rizika, která chcete identifikovat a vyřešit. Dále identifikovat a zapojit relevantní týmy do procesu implementace.

- Vybrat vhodné řešení CSPM, které dokáže detekovat chybné konfigurace a další zranitelnosti pomocí předem nastavených nebo vlastních pravidel.

- Stanovit způsob hodnocení a posuzování cloudových prostředí.

- Průběžně skenovat cloudové prostředí a aktiva s cílem identifikovat a řešit bezpečnostní rizika, včetně těch, které mohou vzniknout v důsledku změn v cloudovém prostředí.

- Vyhodnotit výsledky a určit kritické oblasti, které je třeba řešit přednostně. Některé nástroje dokážou posoudit závažnost zjištěných rizik a prioritizovat jejich řešení.

- Vyřešit zjištěná rizika automaticky nebo manuálně. Je také možné nakonfigurovat nástroj tak, aby informoval relevantní týmy o nutnosti zásahu.

- Pravidelně opakovat proces a dolaďovat jej tak, aby reagoval na změny ve stále se vyvíjejícím cloudovém prostředí.

Většina organizací nemusí znát přesný počet a typy svých cloudových zdrojů, ty, které jsou v provozu, a jejich konfigurace. V mnoha případech může nedostatečná viditelnost cloudového prostředí vést k provozování různých služeb s mnoha chybnými konfiguracemi.

Typický nástroj CSPM neustále skenuje cloudové prostředí a poskytuje přehled o stavu zabezpečení. Přitom zjišťuje aktiva, služby a další cloudové zdroje a zároveň vyhodnocuje zabezpečení kontrolou chybné konfigurace a dalších zranitelností.

Obecně tento nástroj vizualizuje aktiva a pomáhá organizacím objevit a pochopit síťová propojení, služby, pracovní zátěže, datové toky a další zdroje. To umožňuje týmům identifikovat chybné konfigurace, zranitelnosti zabezpečení, nevyužívaná aktiva a služby a také zkontrolovat integritu nedávno nainstalovaných hardwarových nebo softwarových systémů atd.

Nástroj CSPM například zjišťuje cloudová aktiva, jako jsou virtuální stroje, buckety Amazon S3 a další zdroje. Poté poskytuje přehled o cloudovém prostředí, včetně jeho aktiv, konfigurací zabezpečení, dodržování předpisů a rizik. Tato viditelnost umožňuje týmům odhalit a řešit případná slepá místa.

Zdroj: zscaler.com

Zdroj: zscaler.com

Výzvy správy stavu zabezpečení cloudu

Ačkoli nástroje CSPM poskytují řadu bezpečnostních výhod, mají i určité nevýhody. Mezi ně patří:

- Některé nástroje CSPM postrádají funkce skenování zranitelnosti a spoléhají se na jiná řešení. To může komplikovat proces nasazení a reakci na incidenty.

- Nedostatek odpovídajících dovedností pro implementaci a údržbu řešení CSPM.

- Automatická náprava může způsobit problémy. Obecně je automatické řešení problémů rychlejší a efektivnější, pokud je provedeno správně. Některé problémy však vyžadují manuální zásah.

- V praxi většina nástrojů CSPM proaktivně nezastaví ransomware, malware a další útoky. Zmírnění útoku může trvat i několik hodin, což může vést k větším škodám. Nástroj navíc nemusí detekovat hrozby šířící se napříč cloudovým prostředím.

- Některé funkce CSPM jsou dostupné jako produkty od poskytovatelů cloudových služeb nebo jako funkce jiných cloudových nástrojů, jako je platforma pro ochranu cloudové pracovní zátěže (CWPP) a Cloud Access Security Broker (CASB). Tyto nástroje zaměřené na cloud bohužel neposkytují ochranu on-premise.

Výukové zdroje

Níže jsou uvedeny některé kurzy a knihy, které vám pomohou lépe pochopit problematiku správy stavu zabezpečení cloudu a další související postupy.

#1. Check Point Jump Start: CloudGuard Posture Management: Udemy

Check Point Jump Start: CloudGuard Posture Management je bezplatný, jednoduchý a informativní online kurz nabízený na platformě Udemy. K jeho absolvování stačí základní znalosti práce s počítačem.

#2. Zabezpečení kontejnerů a cloudové zabezpečení pomocí AQUA – Udemy

Kurz „Zabezpečení kontejnerů a cloudové zabezpečení pomocí AQUA“ vám pomůže seznámit se s kontejnery, jejich zabezpečením a způsoby jejich skenování pomocí bezpečnostních řešení Aqua.

Také se dozvíte, jak detekovat chybné konfigurace na platformě AWS, jak funguje správa stavu zabezpečení cloudu a jak ji implementovat pomocí řešení Aqua.

#3. Cloud Security Posture Management Kompletní průvodce sebehodnocením

Tato kniha vás provede procesem vyhodnocování zabezpečení, vizualizací cloudových zdrojů a určením, kdo je využívá. Kniha také obsahuje digitální nástroje, které vám umožní posoudit bezpečnostní opatření, zásady a zavedená řešení.

Dále se seznámíte s minulými útoky a výzvami, kterým vaše organizace čelí v souvislosti s ochranou pracovních zátěží. Budete také moci zhodnotit, jak jsou vaše aplikace a data zabezpečena, kdo k nim má přístup a kdo má oprávnění k provádění určitých akcí.

Průvodce sebehodnocením CSPM vám pomůže definovat výzvy v oblasti CSPM a poskytne návod, jak je překonat a chránit vaše cloudové prostředí.

#4. Technická referenční architektura zabezpečení cloudu

Tato kniha nabízí referenční architekturu doporučenou organizacemi CISA, OBD a dalšími bezpečnostními agenturami.

Upozorňuje, že organizace a agentury, které migrují své pracovní zátěže do cloudu, by měly chránit shromažďování a reportování dat pomocí různých nástrojů, včetně CSPM.

Závěrečná slova

Cloudová infrastruktura se neustále mění a organizace s nedostatečnou viditelností mohou vystavit své prostředí útokům. Proto je nezbytné pravidelně auditovat nastavení zabezpečení, konfigurace a řídicí prvky, aby byla zajištěna jejich shoda, a to i po přidání nových komponent. Týmy by poté měly co nejdříve řešit veškeré odchylky v konfiguraci.

Jedním ze způsobů, jak toho dosáhnout, je použití spolehlivého řešení správy stavu zabezpečení cloudu. Tento nástroj poskytuje organizacím přehled o jejich cloudových aktivech a umožňuje je chránit před nedodržením předpisů a chybnými konfiguracemi, jako jsou zastaralé aktualizace zabezpečení, nesprávná oprávnění, nešifrovaná data, šifrovací klíče s prošlou platností atd.

Dále se podívejte, jak vyhledat zranitelnosti webového serveru pomocí skeneru Nikto.