Co je to penetrační testování a jak funguje?

Penetrační testování, často označované jako pentesting, představuje strategický přístup k posilování bezpečnosti organizace. Jeho podstatou je simulace kybernetických útoků s cílem odhalit a využít potenciální slabiny v systémech.

Kvalitní penetrační test se vyznačuje hloubkovou analýzou nalezených zranitelností. Zahrnuje stanovení skóre CVSS, poskytnutí technických informací o možných rizicích, posouzení dopadu na obchodní operace, určení složitosti exploitu a vypracování strategického plánu pro nápravu zranitelností.

Bezpečnostní týmy dosahují spokojenosti, pokud dokáží efektivně identifikovat a prioritizovat softwarová rizika, minimalizovat dopad zranitelností, aktivně řešit bezpečnostní problémy, budovat důvěru a informovanost o bezpečnostních strategiích, plnit požadavky na soulad s předpisy a zajistit efektivní fungování systémů. Penetrační testování hraje klíčovou roli při zvyšování celkové úrovně zabezpečení.

Díky rozmanitým technikám penetračního testování lze pokrýt prakticky všechny technologické oblasti. To zahrnuje webové aplikace, cloudová řešení, blockchain, servery, koncové body API, sítě, mobilní zařízení a bezdrátové sítě.

Mezi klíčové otázky v této oblasti patří: Co přesně je penetrační testování? Jak probíhá a jaké výhody z něj plynou? Tento článek se podrobněji zabývá procesem penetračního testování. Také se dozvíte, proč je nezbytné provést penetrační test před spuštěním SaaS a seznámíte se s několika nástroji, které můžete využít. Začněme tedy s učením.

Co je penetrační testování?

Penetrační testování vychází z potřeby pochopit uvažování útočníka. Ačkoli první bezpečnostní test proběhl již v roce 1971, obor se nadále vyvíjel. Významným milníkem byly až bezpečnostní testy provedené Vzdušnými silami USA. V 90. letech byl publikován dokument, který popisoval, jak zlepšit zabezpečení webu pomocí simulovaného průniku.

V roce 2000 Open Web Application Security Project (OWASP) zveřejnil příručku osvědčených postupů pro testování. Ta se stala pevným základem moderního penetračního testování a postupně se z něj stala klíčová součást životního cyklu vývoje softwaru.

Vzhledem k rychlému vývoji systémů a softwarových technologií je klíčové držet krok s bezpečnostními protokoly a vytvářet efektivní systémy. Právě zde vstupuje do hry penetrační testování.

Zjednodušeně řečeno, penetrační testování spočívá v pokusu o proniknutí do počítačového systému s využitím jeho slabých míst a zranitelností. Důležité je, že tento proces probíhá v kontrolovaném prostředí. Bezpečnostní týmy simulují útoky za použití nástrojů, technik a postupů, aby demonstrovaly dopad slabin na chod organizace.

Kvalitní penetrační testy důkladně prověří mnoho aspektů vašeho systému. Zkoumají jeho odolnost vůči útokům z ověřených i neověřených pozic a také účinnost různých rolí v systému.

Ať už se jedná o cloud, on-premise řešení, práci s API, správu databází nebo vývoj softwaru jako služby (SaaS), vždy existuje penetrační test, který odpovídá vašim konkrétním potřebám.

Ideální penetrační testy se přirozeně začlení do vašeho pracovního postupu a relevantních systémů. Pokud si nejste jisti, jaký typ testu zvolit, nabízíme přehled dostupných možností a jejich vhodného využití. Nyní se podívejme na to, jak přistupovat k penetračnímu testování.

Rozklad procesu penetračního testování

Proces penetračního testování je systematický a lze jej rozdělit do tří hlavních fází. První fází je **přípravná fáze**, během které se definují cíle a provádí průzkum testovaného systému.

Druhá fáze, **fáze testování**, se zaměřuje na samotnou analýzu systému, sběr dat a identifikaci cest pro zneužití. Poslední, **následná fáze**, zahrnuje generování zpráv a implementaci opatření pro řešení zranitelností. Nyní se podrobněji podíváme na každou z těchto fází.

1. Průzkum

V této úvodní fázi je klíčové shromáždit co nejvíce informací. To následně ovlivní efektivitu použitých útočných metod. Získané informace zahrnují detaily o operačním systému, síťové topologii, aplikacích, uživatelských účtech a další relevantní údaje.

V rámci průzkumu lze využít aktivní i pasivní metody. Pasivní průzkum získává data z veřejně dostupných zdrojů, zatímco aktivní průzkum zahrnuje přímou interakci s testovaným systémem. Pro dosažení optimálních výsledků je vhodné kombinovat obě metody.

K shromažďování informací o síti lze využít nástroje jako Metasploit. Pokud chcete více možností, zde je náš seznam open-source zpravodajských nástrojů (OSINT). Tyto nástroje analyzují veřejné IP adresy, indexují odpovědi v hlavičkách a informují testera o struktuře sítě, aniž by ji musel aktivně skenovat.

OSINT Framework ukazuje, jak rozsáhlé zdroje s otevřeným kódem lze použít k získávání informací. Průzkum je nedílnou součástí interních i externích penetračních testů.

2. Posouzení zranitelnosti

V dalším kroku je nutné prozkoumat systém a identifikovat otevřené porty nebo potenciální vstupní body. Skenování je volitelná součást penetračního testování a může být prováděno i samostatně jako tzv. skenování zranitelnosti.

Důležité je mít na paměti, že data získaná z průzkumu a skenování pomáhají při vývoji testů, které odhalí běžné i méně obvyklé slabiny. Mezi tyto testy patří například SQL injection, cross-site scripting, malware a sociální inženýrství.

Cílem těchto testů je využít systém eskalací oprávnění, zachycení provozu a zaměření na klíčová aktiva. Sem spadají například sítě, data zaměstnanců, dodavatelů, aplikace, informace o partnerech a dodavatelích.

Testeři mohou využít databáze jako Národní databázi zranitelnosti (National Vulnerability Database), aby zjistili slabá místa systému. Pokud je proces automatizovaný, lze využít nástroje pro hodnocení zranitelnosti jako Metasploit, Commix a Sn1per.

3. Exploatace

Po identifikaci a analýze zranitelností se tester zaměří na jejich využití v cílovém systému. Tento proces zahrnuje simulaci reálných útoků za použití nástrojů jako Metasploit.

V některých případech se uplatňují také manuální techniky, lidská intuice a zkušenosti. Exploatace může vést k narušení dat, výpadku služeb nebo neoprávněnému přístupu k informacím. Je však klíčové dbát na to, aby nedošlo k poškození systému. To je opět vázáno na rozsah testování.

Cílem této fáze je posoudit trvalost zranitelností v systému a zjistit, zda by útočníci mohli získat hluboký přístup. Simulují se pokročilé trvalé hrozby, které by mohly zůstat v systému a získávat data i po delší době.

Záznamy uchovávají informace o celkovém čase stráveném v systému bez odhalení, což ukazuje na efektivitu bezpečnostního přístupu organizace.

4. Hlášení

Mnoho organizací tento krok často opomíjí. Je však stejně důležitý a skládá se ze dvou hlavních úkolů. Prvním úkolem testera je uvedení systému zpět do původního stavu před penetračním testováním.

Druhým úkolem je zkontrolovat, zdokumentovat zranitelnosti a vypracovat popis použitých taktik. Je nutné předložit vysvětlení výsledků exploatu u cílů s vysokou hodnotou. Výsledná zpráva popisuje možnosti nápravy a zlepšení celkového bezpečnostního stavu.

Užitečná zpráva poskytuje souhrn testu i technické detaily. Technické informace by měly zahrnovat technická rizika, dopad na provoz organizace, skóre CVSS a konkrétní návody pro řešení zranitelností.

Výhody penetračních testů

Penetrační testování přináší vaší organizaci řadu výhod. Pomáhá odhalit zranitelnosti v systémech napříč různými technologiemi a operačními systémy. Posouzením návrhů systémů lze identifikovat jejich silné stránky a zaměřit se na slabá místa.

Testy také přesně ukazují, které bezpečnostní techniky nebyly efektivní. Díky těmto poznatkům lze při budování budoucích systémů využívat osvědčené postupy.

Zavedením pozitivních i negativních testů lze vytvářet komplexní zprávy. Díky těmto zprávám zjistíte, které techniky fungují efektivně, a nemusíte řešit konkrétní problémy opakovaně.

Autentická simulace reálných útoků poskytuje pohled na postupné přístupy, které by hackeři mohli použít k zneužití vašeho systému. Budete tak seznámeni s taktikami a časovými rámci, které vám ukáží celkovou bezpečnostní situaci.

V souvislosti s dodržováním předpisů vám penetrační testování pomůže ověřit, zda vaše organizace splňuje všechny požadavky. Pokud ne, můžete přizpůsobit své obchodní postupy tak, aby byly plně v souladu. Kromě toho může penetrační test potvrdit, že jsou vaše obchodní data v bezpečí. Pokud se objeví problémy, budete na ně včas upozorněni, a můžete tak přijmout nápravná opatření.

Při plánování rozpočtu na zabezpečení vás penetrační testování navede na oblasti, které vyžadují opravu. Na základě důkladných testů a dokumentace můžete vytvořit konzistentní rozpočet na zabezpečení, který odpovídá vašim potřebám.

Penetrační testy vám také poskytnou nový pohled na vaše systémy, což povede k nápravě chyb a zlepšení celkového návrhu a architektury systémů do budoucna.

Kromě toho mohou penetrační testy posílit loajalitu zákazníků a důvěru ve vaši značku. Prezentací pozitivních výsledků z penetračních testů nebo informováním o vyřešených problémech můžete ukázat profesionalitu vaší organizace/produktu a zlepšit vztahy se zákazníky.

Zákazníci, kteří si jsou jisti bezpečností vašich služeb, vás budou doporučovat svým známým, což přirozeně rozšíří vaše podnikání.

Proč je penetrační test zásadní před spuštěním jakéhokoli SaaS, eCommerce

SaaS a eCommerce se odlišují od jiných typů softwaru. Jsou dynamické a průběžně se přizpůsobují vyvíjejícím se potřebám zákazníků. Kromě ukládání a přenosu velkého množství dat se také potýkají s tlakem na inovace a iterace nových funkcí.

Neustálý vývoj softwaru vytváří nové možnosti pro vznik zranitelností. Penetrační testy pomáhají překlenout propast mezi inovacemi a bezpečností. Vzhledem k nárůstu kybernetických útoků je nezbytné mít proaktivní přístup k ochraně softwaru.

Všechna řešení SaaS a eCommerce musí potvrdit, že jsou jejich aplikace a digitální produkty postaveny na zabezpečených vrstvách infrastruktury a v souladu s osvědčenými postupy. Zjištění slabin vašich digitálních produktů snižuje riziko úniku dat.

Vzhledem k tomu, že penetrační testování kombinuje lidskou a strojovou inteligenci, mohou IT týmy využít tyto poznatky k vývoji důkladných strategií pro posílení zabezpečení softwaru.

Penetrační testy mohou řídit přizpůsobení softwaru. Pochopením podstaty zranitelností ve vašich řešeních SaaS nebo eCommerce můžete upravit svůj vývojový přístup a vyhnout se jejich budoucímu zavádění. To je užitečné zejména při vývoji více řešení SaaS pomocí stejných technologií a procesů.

V dosavadním textu jste se seznámili s penetračním testováním a jeho významem v softwarovém průmyslu. Pokud se nyní zaměříte na výběr vhodných řešení pro vaši sadu nástrojů, zde je několik osvědčených, které jsou známé pro svůj špičkový výkon v dané oblasti.

Nezmiňuji je v žádném konkrétním pořadí. Můžete si být jisti, že vám ušetří čas, který byste jinak strávili hledáním.

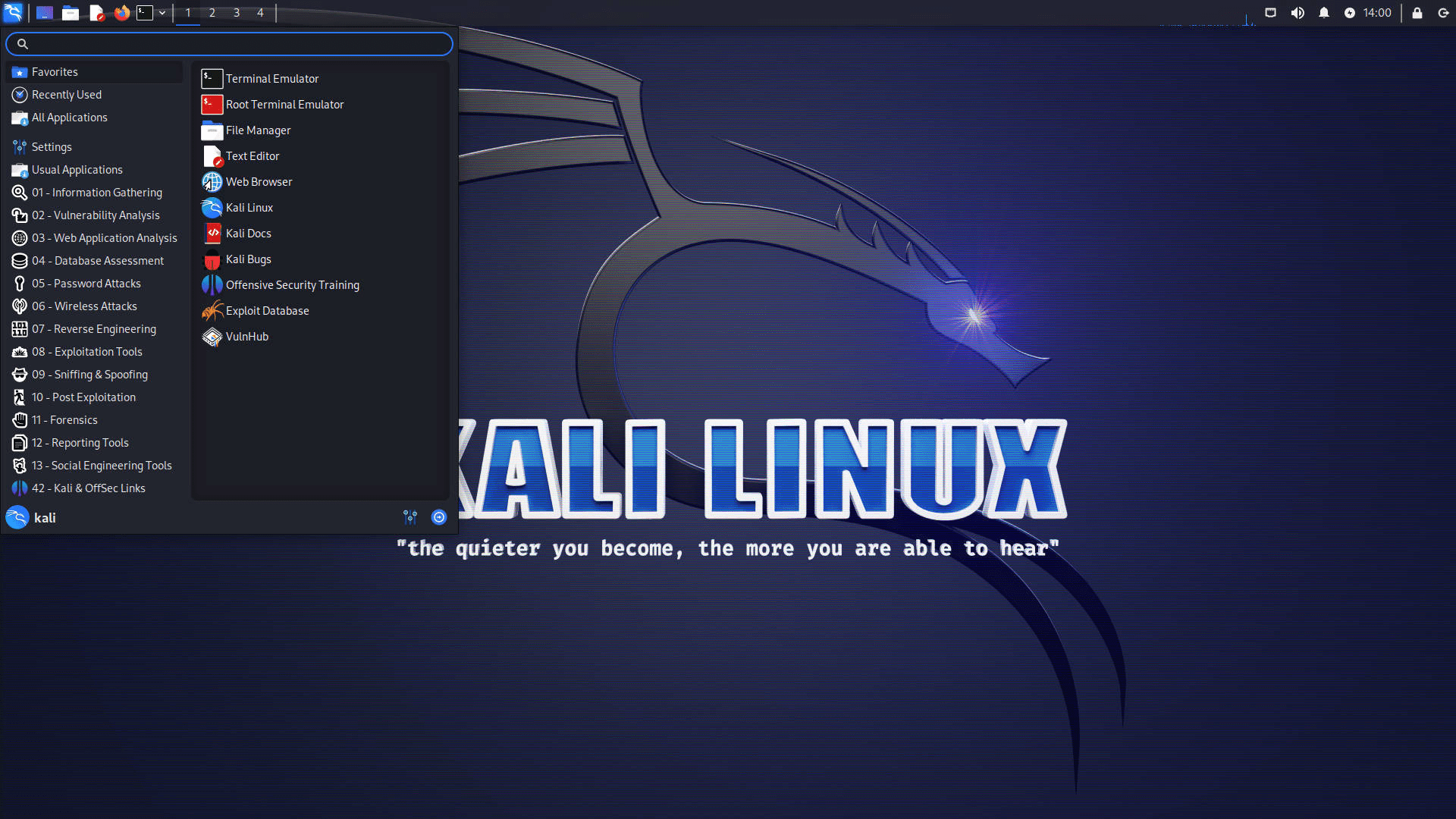

1. Kali Linux

Kali Linux je open-source platforma zaměřená na bezpečnostní úkoly, jako je penetrační testování, reverzní inženýrství, počítačová forenzní analýza a bezpečnostní výzkum.

Bez ohledu na to, zda používáte cloud, kontejnery, mobilní zařízení nebo okenní subsystém pro Linux, verze Kali bude vždy k dispozici.

Umožňuje instalovat libovolné nástroje pro penetrační testy, i když konfigurace nástrojů probíhá ručně. Výhodou je, že Kali má aktivní komunitu a rozsáhlou dokumentaci, která uspokojí jak zkušené uživatele, tak i nováčky.

2. Metasploit

Metasploit Framework vznikl díky spolupráci bezpečnostních nadšenců. Jeho cílem je zvýšit povědomí o bezpečnosti, řešit zranitelnosti a spravovat bezpečnostní hodnocení.

Projděte si Metasploit GitHub pro nejnovější návody, jak začít, používat jej pro bezpečnostní testování a přispívat k projektu.

3. Nmap

S Nmap (Network Mapper) můžete prozkoumat sítě a auditovat jejich zabezpečení. Ačkoli je navržen pro rychlé skenování rozsáhlých sítí, dobře funguje i s jednotlivými hostiteli.

Kromě řešení slabin v zabezpečení ho můžete použít i k provádění opakovaných úkolů, jako je inventarizace sítí, sledování dostupnosti hostitelů a plánování/správa aktualizací služeb.

Shrnutí

Penetrační testování slouží ke zlepšení zabezpečení digitálních produktů. Odhaluje zranitelnosti, demonstruje způsoby jejich zneužití, poskytuje přehled o potenciálních dopadech na obchodní operace a nabízí strategické přístupy k řešení problémů.

Pro maximální využití penetračních testů je nutné věnovat pozornost všem fázím. To znamená přistupovat ke každé fázi testu se stejnou důležitostí a žádnou nezanedbávat. Začněte plánováním cílů testu a shromážděte maximum potřebných informací před přechodem ke skenování.

Po prozkoumání a analýze systémů pokračujte útokem, abyste zjistili, za jak dlouho by váš systém odhalil narušení. Zkontrolujte dopad na systém, zdokumentujte celý proces a nezapomeňte navrhnout strategii řešení. Jakmile test dokončíte, obnovte systémy do původního stavu a proveďte úklid. Mějte na paměti, že penetrační testy je potřeba provádět pravidelně, abyste měli přehled o aktuálním stavu.

Mezi výhody penetračních testů patří odhalení zranitelných míst, posílení celkového zabezpečení, úspora rozpočtových prostředků díky plánování na základě předchozích zkušeností a zlepšení návrhu budoucích systémů.

Z pohledu zákazníka vám penetrační testy pomohou posílit důvěru a vybudovat loajální vztahy. Lidé pochopitelně chtějí spolupracovat se značkami, kterým důvěřují, zejména v digitálním světě.

Chcete-li se hlouběji ponořit do problematiky penetračního testování, podívejte se na fáze penetračního testování, kde si rozebereme všechny kroky, vysvětlíme význam jednotlivých fází a poskytneme vám podrobný návod, jak se s daným tématem vypořádat.