Zůstaňte naladěni, zatímco vám povíme o některých nechvalně známých pokusech o kybernetické vydírání a o možných způsobech, jak je předem zastavit.

Bankovní loupež je pro sofistikovaného špatného herce velmi nebezpečná. Fyzicky ohrožuje zločince, když se to stane, a uděluje tučné tresty, pokud je dopaden.

Naproti tomu zůstanete většinou nedotčeni, pokud zorganizujete futuristický ransomwarový útok.

Je nesporné, že kybernetické vydírání je mnohem méně riskantní a výnosnější ve srovnání s konvenčními krádežemi nebo loupežemi. Slabší tresty navíc ještě více zvýhodnily kyberzločince.

Zahrňte do nesledovatelných kryptoměn a už bychom měli začít posilovat svou obranu.

Co je kybernetické vydírání?

Kybernetické vydírání je online útok, jehož cílem je získat nemalé částky výkupného. To se obvykle provádí vyhrožováním selhání serveru útokem DDoS nebo šifrováním vašich dat a odepřením přístupu.

Kybernetické vydírání je akt vydírání v těchto formách:

Table of Contents

Data rukojmí

Špatný herec vám zabrání v přístupu k vaší síti počítačů a požádá o výkupné za obnovení přístupu. K tomu obvykle dochází, když omylem kliknete na škodlivý odkaz, který stáhne malware, zašifruje soubory a uzamkne vás.

Případně někdo unese váš systém, zkopíruje citlivá data a vyděsí vás, abyste zaplatili, nebo riskovali, že to odhalíte široké veřejnosti. To někdy zahrnuje sociální inženýrství, ve kterém pouze hrají psychologické triky, díky nimž falešně věříte hacku, když žádný neexistuje.

DDoS

Distributed Denial of Service (DDoS), který se někdy používá ke zakrytí krádeže dat, je situace, kdy je vaše síť zaplavena falešnými požadavky na služby, které brání vašim skutečným uživatelům dostat se dovnitř.

To se provádí pomocí sítě infikovaných serverů (botnetů) nebo pomocí memcaching, což způsobuje zpomalení nebo selhání serveru. V závislosti na rozsahu vašeho online podnikání mohou být ztráty obrovské.

Jeden může snadno financovat DDoS útok za pouhé 4 dolary za hodinu a způsobit oběti stovky tisíc ztrát. Kromě okamžité ztráty tlačí prostoje vaše zákazníky ke konkurenci, což časem způsobuje další škody.

Velké kybernetické vyděračské útoky

Pojďme se podívat na některé z největších takových událostí zaznamenaných v minulosti.

#1. WannaCry

Od 12. května 2017 byl WannaCry globálním útokem ransomwaru na počítače se systémem Microsoft Windows. Jeho skutečný rozsah je zatím neznámý, protože v některých formách stále přetrvává.

První den ve funkci WannaCry infikovalo 230 tisíc počítačů ve více než 150 zemích. To ovlivnilo velké korporace a vlády po celém světě. Mohlo by se kopírovat, instalovat, spouštět a šířit v rámci sítě bez jakékoli lidské interakce.

S WannaCry využili hackeři zranitelnosti Windows pomocí exploitu EternalBlue. Zajímavé je, že EternalBlue byl vyvinut americkou NSA za účelem zneužití zranitelnosti Windows. Vykořisťovací kód byl nějak ukraden a zveřejněn hackerskou skupinou s názvem The Shadow Brokers.

Společnost Microsoft, která o problému věděla, vydala aktualizaci, která jej opravila. Hlavním cílem se však stala většina uživatelů, kteří používali zastaralé systémy.

Zachráncem byl tentokrát Marcus Hutchins, který nechtěně potopil malware registrací domény uvedené v exploitu. To fungovalo jako přepínač zabíjení a drželo WannaCry na uzdě. Ale je toho mnohem víc, včetně přepínače zabíjení, který trpí útokem DDoS, Hutchins, který ovládá přepínač zabíjení na Cloudflare, který můžete chytit TechCrunch.

Celosvětové odhadované ztráty se pohybují kolem 4 miliard dolarů.

#2. CNA Financial

Dne 21. března 2021 se společnost CNA Financial se sídlem v Chicagu dozvěděla, že někdo zkopíroval citlivé osobní údaje jejich zaměstnanců, smluvních pracovníků a jejich rodinných příslušníků. To vyšlo najevo po více než dvou týdnech, protože hack byl od 5. března 2021 nezjištěn.

Jednalo se o hybridní útok, který zahrnoval krádež dat a udržování systému CNA jako rukojmí. Hackeři, hackerská skupina Evil Corp se sídlem v Rusku, použili malware k šifrování serverů CNA. Po jednáních o počáteční částce výkupného ve výši 60 milionů dolarů se hackeři nakonec spokojili se 40 miliony dolarů. Bloomberg.

#3. Koloniální potrubí

Hack Colonial Pipeline způsobil přerušení dodávek paliva z jednoho z největších ropovodů v USA. Vyšetřování odhalilo, že šlo o důsledek úniku jediného hesla na temném webu.

Nebylo však známo, jak padouši získali správné uživatelské jméno odpovídající kompromitovanému heslu. Hackeři se dostali do koloniálních systémů pomocí virtuální privátní sítě určené pro vzdálené zaměstnance. Protože neexistovala žádná vícefaktorová autentizace, stačilo uživatelské jméno a heslo.

Po týdnu této aktivity, 7. května 2021, jeden ze současných zaměstnanců viděl výkupné požadující 4,4 milionu dolarů v kryptoměnách. Během několika hodin úředníci celý plynovod uzavřeli a najali si firmy pro kybernetickou bezpečnost, aby ověřily a zmírnily škody. Všimli si také krádeže 100 GB dat a hacker pohrozil, že je v případě nezaplacení výkupného odhalí.

Ransomware ochromil fakturační a účetní sekci koloniálních IT systémů. Částka výkupného byla vyplacena krátce po útoku DarkSide, hackerské skupině sídlící ve východní Evropě. DarkSide poskytl dešifrovací nástroj, který se ukázal tak pomalý, že normalizace operací potrubí trvalo týden.

Zajímavé je, že americké ministerstvo spravedlnosti vydalo 7. června 2021 veřejné prohlášení, v němž uvedlo získání 63,7 bitcoinů z původní platby. Nějakým způsobem se FBI zmocnila soukromých klíčů souvisejících s účty hackerů a přinesla zpět 2,3 milionu dolarů, zřejmě méně, než kolik bylo zaplaceno kvůli náhlému propadu cen bitcoinů v tomto období.

#4. Dyn

Kromě toho, že dělá mnoho věcí na internetu, Dyn primárně působí jako poskytovatel služeb DNS pro některé z velkých jmen, včetně Twitter, Netflix, Amazon, Airbnb, Quora, CNN, Reddit, Slack, Spotify, PayPal atd. s velkým DDoS útokem 21. října 2016.

Útočník použil botnet Mirai, který nasadil velké množství kompromitovaných IoT zařízení k odesílání falešných DNS požadavků. Tento provoz zablokoval servery DNS, což způsobilo extrémní zpomalení a nahromadění neznámého množství ztrát po celém světě.

Zatímco rozsah útoku ztěžuje vypočítat přesnou výši škod, které weby utrpěly, Dyn prohrál velké.

Zhruba 14 500 domén (zhruba 8 %) přešlo bezprostředně po útoku k jinému poskytovateli DNS.

Zatímco mnoho dalších utrpělo podobné útoky, jako je ten Webové služby Amazon, GitHubvyhýbejme se off-roadu a pojďme nakreslit skálopevnou strategii, jak takovým kybernetickým vydíráním zabránit.

Jak zabránit kybernetickému vydírání?

Některá z velmi základních preventivních opatření, která vám mohou pomoci chránit se proti takovým internetovým útokům, jsou:

#1. Vyhněte se klikání na škodlivé odkazy

Útočníci často využívají tohoto dětinského atributu lidské psychologie: zvědavosti.

Phishingové e-maily byly vstupní branou přibližně 54 % ransomwarových útoků. Takže kromě toho, že budete sobě a svým zaměstnancům připomínat spamové e-maily, pořádejte workshopy.

To může zahrnovat falešné phishingové e-maily s týdenními kampaněmi, které poskytují živé školení. Bude to fungovat spíše jako očkování, ve kterém malé množství mrtvých virových zátěží chrání před živými hrozbami.

Kromě toho můžete zaměstnance školit v technologiích podobných sandboxingu, aby otevírali podezřelé odkazy a aplikace.

#2. Aktualizace softwaru a řešení zabezpečení

Bez ohledu na váš operační systém je zastaralý software náchylný k útokům kybernetického vydírání. Lidé se mohli snadno vyhnout WannaCay, kdyby včas aktualizovali své počítače se systémem Windows.

Další běžnou mylnou představou je, že pokud používáte Mac, jste v bezpečí. To je naprosto nepravdivé. A Zpráva o stavu malwaru Malwarebytes falešný pocit bezpečí mezi uživateli počítačů Mac.

Operační systém Windows zaznamenal velké útoky jednoduše proto, že Mac nebyl tak populární. Operační systém Microsoftu má stále podíl na trhu téměř 74 % a zacílení na uživatele počítačů Mac nestojí za ty potíže.

Ale protože se to pomalu mění, Malwarebytes byl svědkem 400% skoku v hrozbách zaměřených na Mac OS od roku 2018 do roku 2019. Kromě toho zaznamenali 11 hrozeb na Mac ve srovnání s 5,8 hrozbami pro zařízení s Windows.

Investice do komplexního řešení zabezpečení internetu, jako je Avast One, se rozhodně může prokázat.

Navíc můžete nasadit systémy detekce narušitelů jako Snort nebo Suricata pro lepší bezpečnostní síť.

#3. Používejte silná hesla

Útok Colonial Pipeline byl způsoben tím, že zaměstnanec dvakrát použil slabé heslo.

Podle an Průzkum Avastzhruba 83 % Američanů používá slabá hesla a celých 53 % používá stejná hesla na více účtech.

Nutit uživatele, aby používali silná hesla pro svá vlastní, se již ukázalo jako obtížný úkol. Žádat je, aby to dělali v práci, se zdá téměř nemožné.

Takže, jaké je řešení? Platformy pro ověřování uživatelů.

Tyto platformy můžete využít k vynucení požadavků na silná hesla ve vaší organizaci. Jedná se o specialisty třetích stran s flexibilními plány podle velikosti společnosti. Můžete také začít s vždy volnými úrovněmi s Ory, Supabase, Frontegg atd.

Na osobní úrovni používejte správce hesel.

Navíc si dejte tu práci s aktualizací hesel jednou za čas. Tím bude zajištěna vaše bezpečnost i v případě, že budou vaše přihlašovací údaje nějak odcizeny. A to je mnohem jednodušší s prémiovými správci hesel, jako je Lastpass, kteří mohou automaticky aktualizovat vaše hesla pouhým kliknutím.

Nezůstávejte však jen u složitého hesla; zkuste být kreativní i s uživatelským jménem.

#4. Offline zálohy

Úroveň sofistikovanosti takových útoků může někdy oklamat i velké odborníky na kybernetickou bezpečnost, natož majitele malé firmy.

Udržujte proto aktualizované zálohy. To vám pomůže oživit váš systém v osudný den.

A offline zálohy jsou další výhodou. Jsou to vaše bezpečné chladírenské skladiště, kam se kybernetičtí vyděrači nedostanou.

Kromě toho si povšimněte dostupných možností obnovy, protože dlouhé prostoje mohou někdy způsobit, že požadované výkupné bude vypadat lukrativní. A to je přesně důvod, proč někteří majitelé firem vyjednávají s aktéry hrozeb a nakonec zaplatí obrovské částky.

Případně se mohou hodit řešení zálohování a obnovy dat od jiných výrobců, jako je Acronis. Poskytují ochranu proti ransomwaru a bezproblémové mechanismy obnovy dat.

#5. Content Delivery Network (CDN)

Mnoho z nich odhalilo a odvrátilo velké útoky DDoS díky kompetentním sítím pro doručování obsahu.

Jak bylo uvedeno výše, konec konců to byla vynikající CDN, Cloudflare, která udržovala WannaCry killswitch online nepřetržitě po dobu dvou let. Pomohlo mu to také odolat mnoha útokům DDoS v tomto časovém rámci.

CDN udržuje kopii vašeho webu v mezipaměti po celém světě na několika serverech. Přenášejí nadměrnou zátěž do své sítě, čímž se vyhnou přetížení serveru a prostojům.

Tato strategie nejen chrání před hrozbami DDoS, ale vede k neuvěřitelně rychlým webovým stránkám pro zákazníky z celého světa.

A konečně, nemůže existovat úplný seznam, který by vás chránil před kybernetickým vydíráním. Věci se vyvíjejí a nejlepší je mít na palubě pokaždé odborníka na kybernetickou bezpečnost.

Ale co když se to přesto stane? Jaký by měl být váš postup, pokud vás zasáhne pokus o online vydírání.

Reakce na kybernetické vydírání

První věc, která vás po útoku ransomwaru napadne, jiná než obvyklá úzkost, je zaplatit a skončit s tím.

To ale nemusí vždy fungovat.

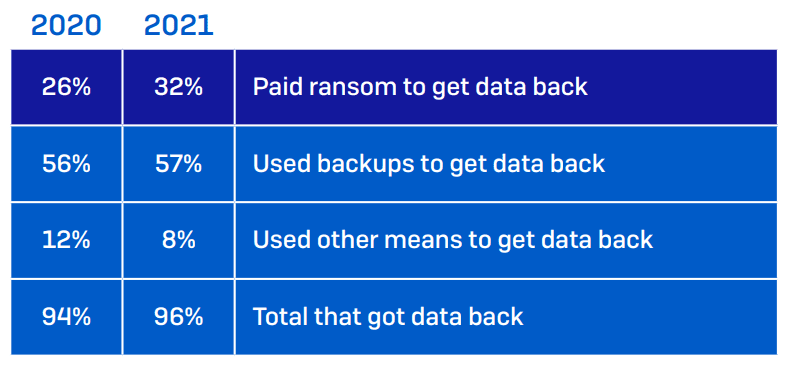

Průzkum společnosti SOPHOS, britské IT bezpečnostní firmy, ukazuje, že zaplacení výkupného není nejlepší cesta ven. The zpráva o průzkumu útoku uvádí, že pouze 8 % společností dostalo kompletní data zpět po zaplacení výkupného. A 29 % dokázalo obnovit pouze 50 % nebo méně ukradených/zašifrovaných dat.

Takže váš akt splnění požadavků na výkupné se může vymstít. Díky tomu jste závislí na špatném herci a jeho nástrojích při dešifrování vašich dat, což zdržuje další úsilí o záchranu.

Navíc neexistuje žádná záruka, že nástroj poskytnutý hackerem bude někdy fungovat. Může selhat nebo dále infikovat váš systém. Navíc placení zločincům zvýrazní vaši organizaci jako jejich platící zákazníky. Existuje tedy velmi vysoká šance na podobný útok v budoucnu.

Platba by tedy měla být vaší poslední možností. Použití jiných metod, jako je obnova záloh, je bezpečnější než platit neznámému zločinci kryptoměnami.

Kromě toho několik firem kontaktovalo přední odborníky na kybernetickou bezpečnost a informovalo orgány činné v trestním řízení. A to je zachránilo, jako v případě vymáhání vydírání Colonial Pipeline FBI.

Kybernetické vydírání: Závěr

Měli byste si uvědomit, že to není tak neobvyklé, jak si někdo může myslet. A samozřejmě nejlepší způsob je posílit štíty a zálohovat.

Pokud se to přesto stane, zachovejte klid, zahajte místní záchranné operace a kontaktujte odborníky.

Ale snažte se nepodléhat požadavkům na výkupné, protože to nemusí fungovat, i když zaplatíte své jmění.

PS: Procházení našeho kontrolního seznamu kybernetické bezpečnosti pro vaši firmu může být užitečné.