Správa privilegovaných identit (PIM) představuje účinný mechanismus pro regulaci přístupových práv zaměstnanců, čímž chrání citlivá data a minimalizuje riziko jejich kompromitace.

Úniky dat a kybernetické útoky nejsou vždy způsobeny externími hrozbami. Někdy jsou tyto incidenty důsledkem záměrného či neúmyslného jednání interních zaměstnanců.

Hrozba zevnitř je reálná a nelze ji podceňovat!

Pokud zaměstnanci disponují širšími přístupovými právy, než skutečně potřebují, mohou se dostat k informacím, ke kterým by jinak neměli mít přístup. Někteří zaměstnanci mohou navíc zneužít podnikové zdroje a účty ve svůj prospěch, a to i za cenu poškození organizace.

Existuje řada případů, kdy se vnitřní člen týmu stal pachatelem útoků, které mohly ohrozit podniková data.

Proto je pro organizace klíčové, aby svým zaměstnancům přidělovaly pouze takovou úroveň přístupových práv k podnikovým zdrojům a datům, která je nezbytná pro výkon jejich práce – nic víc, nic míň.

Tímto způsobem se minimalizují přístupová oprávnění a zvyšuje se bezpečnost zdrojů a informací. Eliminuje se riziko neoprávněného přístupu, který by mohl mít vážné dopady na citlivá data organizace.

V tomto kontextu se jeví správa privilegovaných identit (PIM) jako velmi užitečný nástroj.

V tomto článku se budeme zabývat tím, co PIM obnáší, jaké jsou jeho výhody, jak funguje a jaký je rozdíl mezi PIM, PAM a IAM.

Začněme!

Co je PIM?

Privileged Identity Management (PIM) je metodika pro řízení, kontrolu, auditování a sledování úrovně přístupu zaměstnanců, respektive privilegovaných identit v rámci podniku, k jeho datům a zdrojům. Tato data mohou zahrnovat databázové účty, servisní účty, digitální podpisy, klíče SSH, hesla a další.

Jednoduše řečeno, PIM je soubor praktik pro správu, sledování a zabezpečení privilegovaných účtů.

Řešení PIM jsou speciálně navržena tak, aby firmám pomáhala implementovat podrobné kontroly a usnadňovala důkladné řízení hrozeb spojených s privilegii. Tím se předchází zneužití a hrozbám zevnitř. Navíc nabízí aktivaci rolí na základě schválení a časového omezení, čímž se eliminují rizika spojená s nechtěnými, zneužitými nebo nadměrnými přístupovými právy k informacím a zdrojům.

Mezi příklady privilegovaných identit patří:

Tito uživatelé mají přístup ke kritickým systémům nebo citlivým datům. PIM poskytuje komplexní řešení pro vytváření, správu a sledování privilegovaných účtů, a tím se snižuje pravděpodobnost narušení dat a zároveň se zajišťuje dodržování průmyslových standardů a předpisů.

Pro implementaci PIM je nezbytné:

- Vytvořit bezpečnostní politiku, která definuje, jakým způsobem jsou spravovány uživatelské účty a jaké jsou pravomoci a omezení držitelů těchto účtů.

- Zavést model, který zajistí, aby odpovědná osoba kontrolovala dodržování stanovených zásad.

- Zmapovat rozsah a identifikovat všechna přístupová oprávnění.

- Zavést různé nástroje a procesy pro správu identit, jako jsou nástroje pro poskytování přístupu a produkty PIM.

Toto umožňuje superuživatelským účtům využívat svá privilegovaná oprávnění při přístupu k IT zdrojům.

Funkce PIM

PIM poskytuje podnikům následující možnosti a funkce pro správu jejich privilegovaných identit.

- Identifikace privilegovaných účtů v rámci organizace, a to bez ohledu na používanou aplikaci či platformu.

- Centralizované úložiště a správa všech privilegovaných účtů v jediném zabezpečeném trezoru.

- Podrobné autorizační zásady založené na rolích pro všechny privilegované účty, umožňující organizacím uplatňovat princip nejmenších oprávnění.

- Implementace silných hesel, včetně jejich pravidelné a automatické obměny.

- Dočasné přiřazování a odstraňování privilegovaných účtů, pokud nejsou potřeba. Tato funkce je výhodná, pokud uživatel potřebuje přistoupit k systému pouze jednou pro provedení konkrétního úkolu.

- Sledování a monitorování všech aktivit spojených s privilegovanými účty, včetně informací o tom, kdo, kdy a jak k účtům přistupoval.

- Auditování a generování zpráv o kritických bezpečnostních událostech, jako jsou žádosti o přístup, změny konfigurací a oprávnění, přihlašovací a odhlašovací události a další.

Jak PIM funguje?

Každá organizace rozděluje svou uživatelskou základnu na běžné uživatele a superuživatele. Běžní uživatelé mají přístup pouze k datům, která odpovídají jejich rolím a odpovědnostem. Superuživatelé mají širší oprávnění, což jim umožňuje přistupovat k důležitým informacím, získávat další práva, měnit pracovní postupy a spravovat síť.

Řešení PIM poskytují oprávněným pracovníkům přístup k citlivým informacím a zdrojům na základě jejich rolí a časově omezený. Pojďme se podrobněji podívat na to, jak funguje skutečný systém PIM.

Omezení oprávnění

Ne všichni administrátoři mají privilegované přihlašovací údaje. PIM implementuje princip nejmenších oprávnění pro všechny uživatele. Tento princip stanovuje, že uživatelé by měli mít minimální úroveň přístupových práv, která je nezbytná pro plnění jejich pracovních povinností.

PIM vyžaduje, abyste zadali potřebná oprávnění pro nové superuživatelské účty, spolu s odůvodněním udělení těchto oprávnění. Tím se zabrání tomu, aby nové účty porušovaly bezpečnostní zásady. Kromě toho PIM zlepšuje přehled o uživatelích a pomáhá identifikovat nepoužívané účty.

Tímto způsobem se předchází narušení osiřelých účtů. PIM navíc monitoruje aktualizace, změny a další úpravy, a tím zamezuje uživatelům se zlými úmysly provádět změny za účelem získání přístupu k pracovním postupům nebo datům.

Vynucení ověření

Samotná hesla již neposkytují dostatečnou ochranu moderním databázím a uživatelům, zejména s nárůstem kybernetických útoků. Hackeři mohou snadno uhodnout hesla nebo je prolomit pomocí různých nástrojů či technik.

Kybernetičtí útočníci také zneužívají účty na sociálních sítích nebo provádějí phishingové útoky za účelem získání hesel.

Správa privilegovaných identit poskytuje sofistikované možnosti ověřování, obvykle v podobě vícefaktorové autentizace (MFA). Jedná se o efektivní a jednoduchý způsob, jak ztížit život hackerům. MFA zavádí více úrovní autentizace mezi požadavkem a přístupem k datům. Patří sem:

- Biometrické ověřování

- Rozpoznávání zařízení

- SMS zprávy

- Behaviorální biometrie

- Sledování polohy

- Sledování doby trvání požadavku

Navíc mnoho procesů MFA probíhá bez narušení pracovního postupu a přihlašování, přičemž ověřovací procesy se provádějí na pozadí.

Zvýšení bezpečnosti

Kromě interních uživatelů mohou v síti způsobit problémy i jiné než lidské entity, pokud mají širší oprávnění, než je nezbytné pro výkon jejich funkcí. Aplikace, databáze, zařízení a další programy mohou přesouvat data a provádět změny v síti.

Proto jsou nezbytná vhodná omezení a monitorování, aby se hackeři nemohli do sítě dostat přes tyto programy. PIM omezuje nelidské identity a identity třetích stran, a to prostřednictvím uplatňování principu nejmenšího privilegia.

Tato omezení také brání škodlivým aplikacím fungovat bez příslušného přístupu. Je nutné věnovat pozornost třetím stranám s potenciálně nechtěnými privilegovanými účty. PIM umožňuje tyto účty sledovat a předcházet tak průniku hackerů.

Monitorování relací

Nová generace řešení pro správu privilegovaného přístupu nabízí záznamy monitorování relací. Tyto záznamy lze třídit do různých skupin a snadno sledovat pomocí prohledávatelných metadat. Tím se minimalizuje úsilí potřebné pro reakci na incidenty. Funkce monitorování relací navíc pomáhá automaticky identifikovat podezřelé relace.

Tým tak získá přehled o sekvenci akcí, může vyhodnocovat různé události a sledovat stopu během reakce na incident. PIM shromažďuje všechny privilegované účty do jediného zabezpečeného trezoru, centralizuje úsilí a zajišťuje základní autorizaci v celé síti.

Výhody PIM

Mezi výhody PIM patří:

Zvýšená bezpečnost

PIM umožňuje sledovat, kdo má aktuální přístup ke konkrétním zdrojům a kdo k nim měl přístup v minulosti. Můžete také zjistit, kdy přístup začal a kdy skončil. Tyto informace jsou klíčové pro strategické plánování budoucího přístupu.

Dodržování předpisů

Vzhledem k narůstajícím problémům spojeným s ochranou soukromí je nezbytné dodržovat regulační standardy platné ve vaší lokalitě. Mezi oblíbené regulační standardy patří HIPAA, NERC-CIP, GDPR, SOX, PCI DSS a další. Pomocí PIM můžete tyto standardy dodržovat a generovat zprávy za účelem doložení souladu.

Snížení nákladů na audit a IT

S PIM se již nemusíte zabývat ručním sledováním přístupových oprávnění každého uživatele. Díky předdefinované struktuře PIM a sadě přístupových zásad můžete provádět audity a generovat zprávy během několika okamžiků.

Snadná dostupnost

PIM zjednodušuje proces poskytování přístupových práv a udělování oprávnění. Oprávnění uživatelé tak mají snadný přístup ke zdrojům i v případě, že si nepamatují své přihlašovací údaje.

Eliminované hrozby

Bez PIM se otevírá cesta pro kybernetické útočníky, kteří mohou kdykoli zneužít neoperativní účty. PIM pomáhá sledovat a spravovat všechny aktivní i neoperativní účty a zajišťuje, aby neměly přístup k citlivým podnikovým datům.

Lepší přehled a kontrola

Všechny privilegované identity a účty můžete snadno vizualizovat a ovládat jejich bezpečným uložením v digitálním trezoru, který je chráněn a šifrován pomocí několika faktorů ověřování.

Osvědčené postupy pro implementaci PIM

Pro efektivní správu privilegovaných identit je nutné dodržovat některé osvědčené postupy:

- Identifikujte a uložte seznam všech privilegovaných identit, včetně digitálních certifikátů, hesel a klíčů SSH, v zabezpečeném online úložišti. Tento seznam se může automaticky aktualizovat, jakmile se objeví nové identity.

- Uplatňujte přísné zásady, jako je přístup k privilegovaným zdrojům na základě rolí a času, automatické resetování přihlašovacích údajů po jednom použití, pravidelná obměna hesel a další bezpečnostní opatření.

- Implementujte přístup s nejmenšími oprávněními a zároveň poskytněte privilegovaný přístup třetím stranám a uživatelům bez administrátorských práv. Zajistěte jim pouze taková privilegia, která jsou nezbytná pro plnění jejich rolí a povinností.

- Provádějte audity a monitorujte vzdálené relace a aktivity spojené s privilegovaným přístupem v reálném čase. Tímto způsobem můžete odhalit uživatele se zlými úmysly a rychle reagovat.

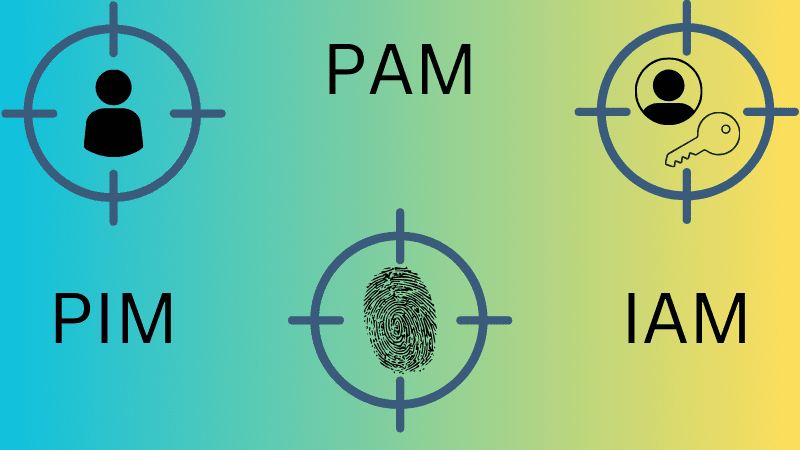

PIM vs. PAM vs. IAM

V širším kontextu jsou jak správa privilegovaných identit (PIM), tak správa privilegovaného přístupu (PAM) podmnožinami správy identit a přístupu (IAM). IAM se zabývá zabezpečením, sledováním a správou podnikových identit a přístupových práv.

PIM a PAM hrají klíčovou roli, pokud jde o správu a zabezpečení privilegovaných identit a jejich dostupnosti. Pojďme si objasnit rozdíly mezi IAM, PIM a PAM.

Správa privilegovaných identit (PIM) Správa privilegovaného přístupu (PAM) Správa identit a přístupu (IAM) PIM poskytuje bezpečnostní zásady a nástroje pro ochranu a správu privilegovaných identit za účelem přístupu ke kritickým systémům a citlivým informacím. PAM podporuje rámec řízení přístupu pro správu, monitorování, kontrolu a ochranu aktivit a cest privilegovaného přístupu v rámci organizace. IAM spravuje a kontroluje jak přístupová práva, tak i identity v organizaci. Zahrnuje například uživatele, dílčí uživatele, aktiva, sítě, systémy, aplikace a databáze. Zahrnuje správu uživatelů s rozšířenými privilegovanými právy pro přístup ke zdrojům. Zahrnuje systémy, které jsou schopny spravovat různé účty s rozšířenými privilegii. Umožňuje přiřazení rolí pro různé skupiny podle uživatelských rolí a oddělení. Zahrnuje bezpečnostní zásady pro správu privilegovaných identit, jako jsou servisní účty, hesla, digitální certifikáty, klíče SSH a uživatelská jména. Zabezpečuje úroveň přístupu a data, ke kterým má privilegovaná identita přístup. Nabízí bezpečnostní rámec zahrnující jedinečná opatření, postupy a pravidla pro usnadnění správy digitální identity a přístupu.

Řešení PIM

Podívejme se nyní na některá spolehlivá řešení PIM, která byste mohli pro svou organizaci zvážit.

#1. Microsoft

Microsoft nabízí řešení pro správu privilegovaných identit pro podnikové prostředí. To pomáhá spravovat, sledovat a řídit přístup v rámci Microsoft Entra. Můžete zajistit přístup k prostředkům Microsoft Entra, Azure a dalším online službám MS, jako je Microsoft Intune nebo Microsoft 365, v režimu just-in-time a podle potřeby.

Microsoft Azure doporučuje některé úlohy pro PIM, které vám pomohou spravovat role Microsoft Entra. Mezi tyto úlohy patří konfigurace nastavení rolí Entra, poskytování vhodných přiřazení a umožnění uživatelům aktivovat role Entra. Můžete také monitorovat některé úlohy pro správu rolí Azure, jako je zjišťování prostředků Azure, konfigurace nastavení rolí Azure a další.

Po nastavení PIM můžete přejít na další úkoly:

- Moje role: Zobrazuje příslušné a aktivní role, které vám byly přiřazeny.

- Nevyřízené žádosti: Zobrazuje nevyřízené žádosti, které je třeba aktivovat pro přiřazení rolí.

- Schválit žádosti: Zobrazuje seznam žádostí o aktivaci, které můžete schvalovat.

- Kontrola přístupu: Zobrazuje seznam kontrol s aktivním přístupem, které máte za úkol provést.

- Role Microsoft Entra: Zobrazuje nastavení a ovládací panel pro správce rolí, kteří mohou sledovat a spravovat přiřazení rolí Entra.

- Prostředky Azure: Zobrazuje nastavení a ovládací panel pro správu přiřazení rolí prostředků Azure.

Pro používání PIM potřebujete jednu z následujících licencí:

- Zahrnuje cloudová předplatná společnosti Microsoft, jako je Microsoft 365, Microsoft Azure a další.

- Microsoft Entra ID P1: K dispozici samostatně nebo jako součást Microsoft 365 E3 pro podniky a Microsoft 365 Premium pro SMB.

- Microsoft Entra ID P1: Součástí Microsoft 365 E5 pro podniky.

- Microsoft Entra ID Governance: Obsahuje sadu funkcí pro správu identit pro uživatele Microsoft Entra ID P1 a P2.

#2. Aujas

Monitorujte účty administrátorů, automatizujte a sledujte přístup k identitám superuživatelů pomocí řešení PIM od společnosti Aujas. Tato řešení zjednodušují správu administrativního a sdíleného přístupu a zároveň zvyšují provozní efektivitu.

Toto řešení umožňuje bezpečnostním týmům dodržovat průmyslové standardy a předpisy a uplatňovat osvědčené postupy v rámci celé organizace.

Aujas se zaměřuje na řízení administrativního přístupu a prevenci narušení vnitřní bezpečnosti ze strany superuživatelů. Je vhodné pro malé serverové místnosti i velká datová centra. Nabízí následující funkce PIM:

- Vypracování postupů a zásad pro program PIM

- Nasazení řešení PIM

- Nasazení správy klíčů SSH

- Migrace řešení PIM na bázi agentů

- Správa a nasazení řešení pro řízení přístupu pomocí robotiky

Kromě toho Aujas nabízí ochranu proti krádeži pověření, správu pověření, správu relací, ochranu serverů, ochranu domén, správu tajemství pro pravidla a aplikace a další.

Platforma rovněž spravuje sdílená ID na různých zařízeních v rozsáhlých sítích. Zajišťuje také odpovědnost za sdílená ID a eliminuje nutnost používat více ID a hesel.

#3. ManageEngine PAM360

Omezte neoprávněný přístup a chraňte své kritické aktivity pomocí ManageEngine PAM360. Získáte komplexní platformu, která vám poskytne kontrolu a přehled o veškerém privilegovaném přístupu.

Tento nástroj vám umožňuje snížit pravděpodobnost rostoucího rizika díky výkonnému programu pro správu privilegovaného přístupu. Zajišťuje, že kritické systémy a citlivá data nebudou vystaveny nespravovanému, nesledovanému nebo neznámému přístupu.

ManageEngine umožňuje IT administrátorům vytvořit centrální konzoli pro různé systémy, která usnadňuje rychlejší nápravu. Získáte privilegované řízení přístupu, funkce pro správu přístupu k podnikovým přihlašovacím údajům a jejich úschovu, pracovní postup pro přístup s heslem, vzdálený přístup a další funkce.

Kromě toho ManageEngine nabízí správu certifikátů SSL/TLS a klíčů SSH, rozšířená oprávnění just-in-time, audity a reporty, analýzy chování uživatelů a další funkce. Pomáhá vám získat centrální kontrolu, zvýšit efektivitu a dosáhnout souladu s předpisy.

Závěr

Správa privilegovaných identit (PIM) je vynikající strategií pro zvýšení bezpečnosti vaší organizace. Pomáhá vynucovat bezpečnostní zásady a řídit přístupová oprávnění privilegovaných identit.

PIM tak může pomoci udržet útočníky mimo vaši síť a zabránit jim ve způsobení škody vaší organizaci. Chrání vaše data, umožňuje vám dodržovat předpisy a udržovat si dobrou pověst na trhu.

Můžete si také prohlédnout některá nejlepší řešení pro správu privilegovaného přístupu (PAM) a řešení autorizace s otevřeným zdrojovým kódem (OAuth).