Jak data neustále proudí napříč podnikovými sítěmi a systémy, roste i riziko kybernetických hrozeb. I když existuje mnoho forem kybernetických útoků, DoS a DDoS jsou dva typy útoků, které fungují odlišně, pokud jde o rozsah, provedení a dopad, ale sdílejí podobné cíle.

Osvětlíme rozdíly mezi těmito dvěma typy kybernetických útoků, abychom vám pomohli ochránit vaše systémy.

Table of Contents

Co je útok DoS?

Denial of Service DoS útok je útok, který je prováděn na službu, jejímž cílem je způsobit narušení normální funkce nebo odepřít ostatním uživatelům přístup k této službě. Může to být tak, že službě posíláte více požadavků, než může zpracovat, což ji zpomaluje nebo nefunguje.

Podstatou DoS je zaplavit cílový systém větším provozem, než dokáže zvládnout, s jediným cílem, aby byl pro zamýšlené uživatele nepřístupný. Útok DoS se obvykle provádí na jednom počítači.

Co je to DDoS útok?

Distribuované odmítnutí služby DDoS je také podobné útoku DoS. Rozdíl je však v tom, že DDoS využívá sbírku více připojených online zařízení, známých také jako botnety, aby zaplavila cílový systém nadměrným internetovým provozem, aby narušila jeho normální funkci.

DDoS funguje jako neočekávaná dopravní zácpa, která ucpe dálnici a brání ostatním vozidlům, aby dorazila do cíle včas. Podnikový systém brání legitimnímu provozu v dosažení jeho cíle tím, že zhroutí systém nebo jej přetíží.

Hlavní typy DDoS útoků

Různé formy útoků DoS/DDoS se objevují spolu s pokrokem technologie, ale v této části se podíváme na hlavní formy útoků, které existují. Tyto útoky se často vyskytují ve formě útoků na síťový svazek, protokol nebo aplikační vrstvu.

#1. Objemově založené útoky

Každá síť/služba má množství provozu, které může v daném období zvládnout. Útoky založené na objemu mají za cíl přetížit síť falešným množstvím provozu, takže síť není schopna zpracovat další provoz nebo se pro ostatní uživatele zpomalí. Příklady tohoto typu útoku jsou ICMP a UDP.

#2. Útoky založené na protokolu

Útoky založené na protokolech mají za cíl přemoci zdroje serveru odesíláním velkých paketů do cílových sítí a nástrojů pro správu infrastruktury, jako jsou brány firewall. Tyto útoky se zaměřují na slabinu ve vrstvách 3 a 4 modelu OSI. SYN flood je typ útoku založeného na protokolu.

#3. Útoky na aplikační vrstvě

Aplikační vrstva modelu OSI generuje odpověď na HTTP požadavek klienta. Útočník se zaměří na vrstvu 7 modelu OSI odpovědného za doručení těchto stránek uživateli odesláním více požadavků na jednu stránku, čímž server zabere stejný požadavek a nebude možné stránky doručit.

Tyto útoky je obtížné odhalit, protože legitimní požadavek nelze snadno odlišit od požadavku útočníka. Typ tohoto útoku zahrnuje útok slowloris a záplavu HTTP.

Různé typy DDoS útoků

#1. UDP útoky

User Datagram Protocol (UDP) je typ komunikace bez připojení s minimálním protokolovým mechanismem používaným především v aplikacích v reálném čase, kde nelze tolerovat zpoždění příjmu dat, např. videokonference nebo hraní her. K těmto útokům dochází, když útočník odešle cíli velký počet paketů UDP, takže server není schopen reagovat na legitimní požadavky.

#2. ICMP povodňové útoky

Záplavové útoky ICMP (Internet Control Message Protocol) jsou typem útoku DoS, který posílá do sítě nadměrné množství ICMP echo request paketů, což vede k zahlcení sítě a plýtvání šířkou pásma sítě, což vede ke zpoždění v době odezvy pro ostatní uživatele. Mohlo by to také vést k úplnému zhroucení napadené sítě/služby.

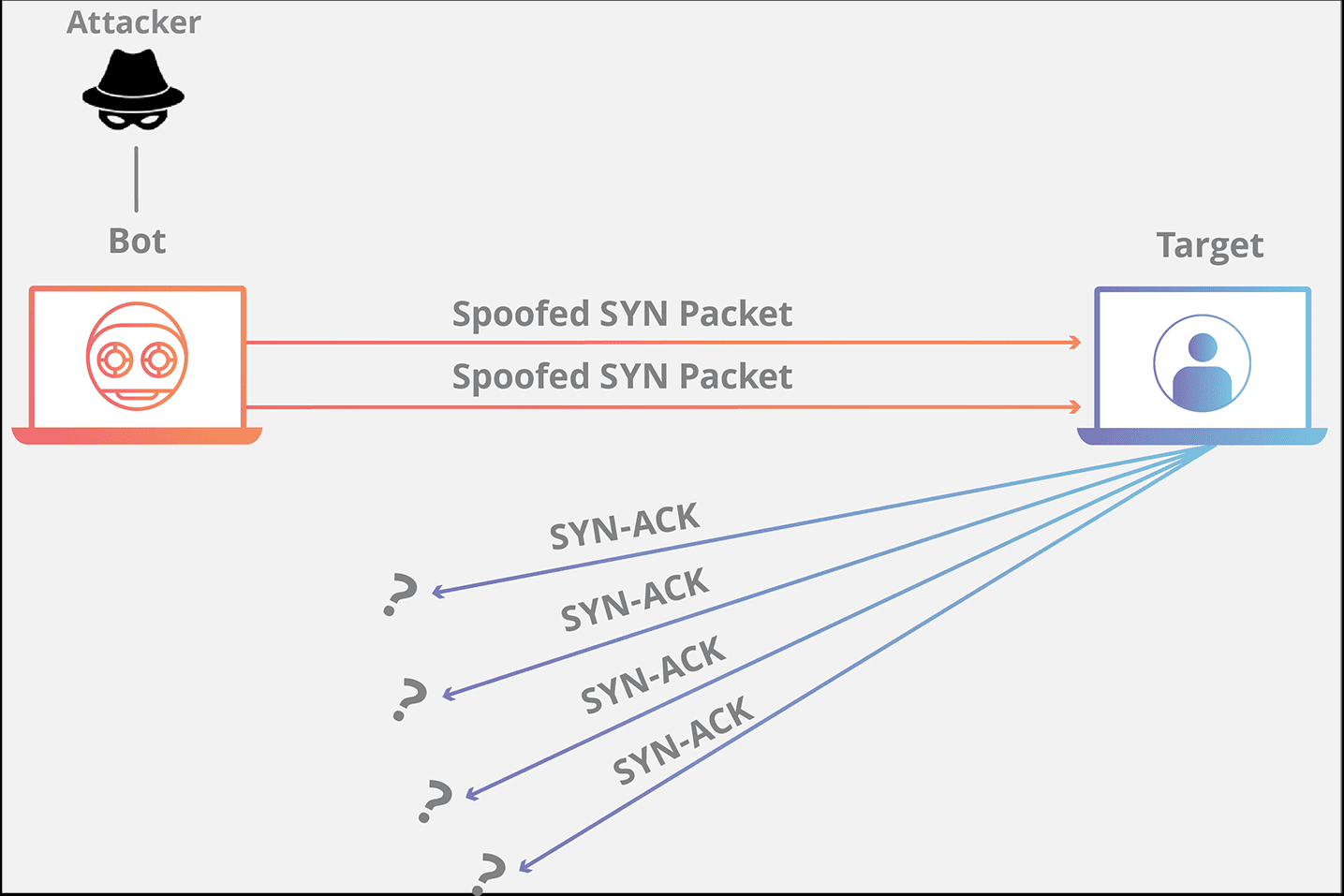

#3. SYN povodňové útoky

Zdroj obrázku: mračna

Zdroj obrázku: mračna

Tento typ útoku může vysvětlit číšník v restauraci. Když zákazník zadá objednávku, číšník doručí objednávku do kuchyně a poté kuchyně splní objednávku zákazníka a zákazník je obsluhován v ideálním scénáři.

Při povodňovém útoku SYN jeden zákazník zadává objednávku na objednávku pouze poté, co obdrží některou ze svých předchozích objednávek, dokud není kuchyně příliš přeplněná tolika objednávkami a není schopna splnit objednávky nikoho jiného. Útok SYN floods využívá slabiny v TCP spojení.

Útočník odešle více požadavků SYN, ale nereaguje na žádnou z odpovědí SYN-ACK, což způsobí, že hostitel neustále čeká na odpověď od požadavku, který váže zdroje, dokud hostiteli nelze podat žádný požadavek na objednávku.

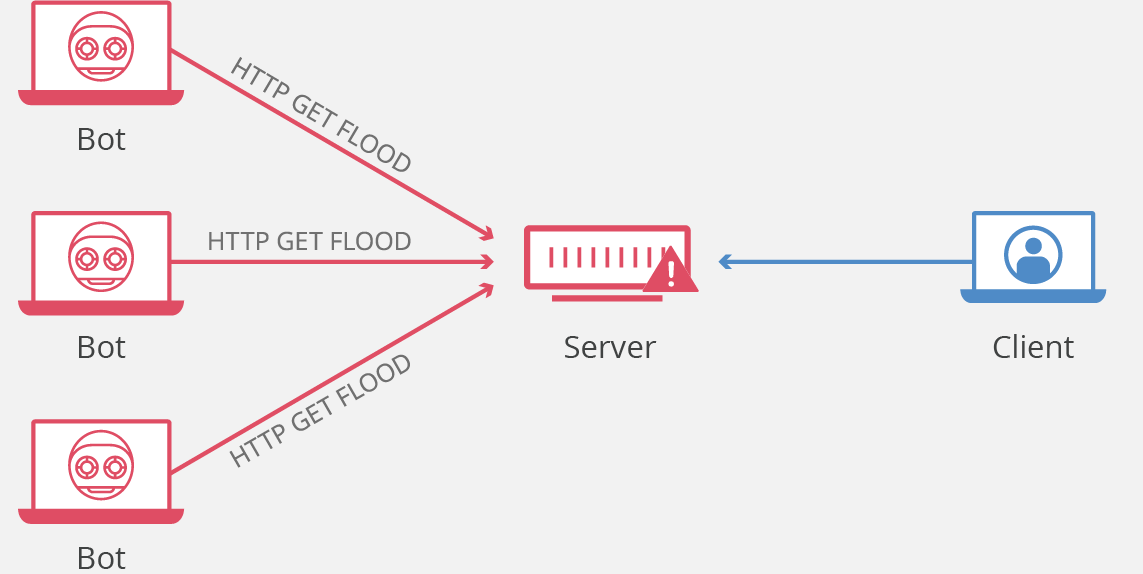

#4. HTTP záplavové útoky

Zdroj obrázku: mračna

Zdroj obrázku: mračna

Jednou z nejběžnějších a nejjednodušších metod tohoto útoku je útok HTTP flood, který se provádí odesláním několika HTTP požadavků na server z jiné IP adresy. Cílem těchto útoků je spotřebovat výkon serveru, šířku pásma sítě a paměť legitimně vyhlížejícími požadavky, které jej znepřístupní pro provoz skutečných uživatelů.

#5. Útok Slowloris

Útok slowloris se provádí vytvořením více dílčích požadavků na cíl, ponecháním serveru otevřenému pro připojení, čekáním na celý požadavek, který se nikdy neodešle, přetečením maximálního povoleného povoleného připojení a vedoucím k odmítnutí služby pro ostatní uživatele. .

Mezi další útoky patří mimo jiné ping of death POD, zesílení, slzný útok, fragmentační útok IP a záplavový útok. Cílem tohoto útoku je přetížit službu/server a omezit mu možnost zpracovávat legitimní požadavky od legitimních uživatelů.

Proč dochází k DoS útokům?

Na rozdíl od jiných útoků, které se zaměřují na získávání dat ze serveru, má DoS útočník za cíl bránit serveru tím, že spotřebovává jeho zdroje, takže nereaguje na legitimní požadavky uživatelů.

S technologickým pokrokem stále více firem obsluhuje zákazníky využívající cloud prostřednictvím webu. Aby si podniky udržely náskok v dnešním tržním prostoru, je pro ně téměř nezbytné mít webovou prezentaci. Na druhou stranu by konkurenti mohli využít DDoS útoků k diskreditaci své konkurence tím, že by jim vypnuli služby, takže by vypadali nespolehlivě.

Útoky DoS by také mohli útočníci využít jako ransomware. Zahlcení firemního serveru irelevantními požadavky a požádání firmy, aby zaplatila výkupné, než odvolají své útoky a zpřístupní server legitimním uživatelům.

Některé skupiny se také zaměřily na platformy, které nesouhlasí s jejich ideologií z politických nebo sociálních důvodů. Celkově DoS útoky nemají oprávnění manipulovat s daty na serveru; spíše mohou pouze vypnout server, aby jej nemohli používat ostatní uživatelé.

Zmírnění útoků DoS/DDoS

S vědomím, že existuje možnost napadení, by podniky měly zajistit, že zavedou opatření, která zajistí, že jejich systémy/servery nebudou snadno zranitelné vůči tomuto útoku, aniž by začaly bojovat. Zde jsou některá opatření, která mohou společnosti přijmout, aby zajistily jejich bezpečnost.

Sledujte svůj provoz

Pochopení vašeho síťového provozu může hrát obrovskou roli při zmírňování útoků DoS. Každý server má vzorec provozu, který přijímá. Náhlý skok na vysoké straně, mimo běžné vzorce provozu, naznačuje přítomnost nepravidelnosti, která by mohla být také útokem DoS. Pochopení vaší návštěvnosti vám může pomoci jednat rychle v případech, jako je tento.

Omezení sazby

Omezením počtu požadavků, které lze odeslat na server/síť v určitém čase, lze zmírnit útoky DoS. Útočníci obvykle pošlou více požadavků současně, aby zahltili server. S nastaveným rychlostním limitem, když je v určitém časovém rámci přijato povolené množství požadavků, server automaticky pozdrží nadměrný požadavek, což znesnadní DoS útočníkovi přetečení serveru.

Distribuovaný server

Mít distribuovaný server v jiné oblasti je globální osvědčený postup. Pomáhá také zmírňovat útoky DoS. Pokud útočník zahájí úspěšný útok na server, ostatní podnikové servery nebudou ovlivněny a stále mohou obsluhovat legitimní požadavky. Použití sítě pro doručování obsahu do mezipaměti serverů na různých místech v blízkosti uživatelů také slouží jako vrstva prevence proti útokům DoS.

Připravte si plán útoku DoS/DDoS

Být připraven na jakoukoli formu útoku je klíčem ke snížení množství poškození, které může útok způsobit. Každý bezpečnostní tým by měl mít krok za krokem akční plán, co dělat, když dojde k incidentu, aby se vyhnul hledání řešení v rámci útoku. Plán by měl obsahovat, co dělat, ke komu jít, jak udržovat legitimní požadavky atd.

Sledování vašeho systému

Nepřetržité monitorování serveru z hlediska jakékoli abnormality je velmi důležité pro celkovou bezpečnost. Monitorování v reálném čase pomáhá snadno včas odhalit útoky a řešit je dříve, než eskalují. Pomáhá také týmu vědět, z čeho je pravidelný a abnormální provoz. Monitorování také pomáhá snadno blokovat IP adresy odesílané škodlivé požadavky.

Dalším prostředkem ke zmírnění útoků DoS/DDoS je využití nástrojů brány firewall webových aplikací a monitorovacích systémů, které byly vytvořeny tak, aby rychle detekovaly a předcházely výskytu úspěšného útoku. Tyto nástroje jsou pro tuto funkci automatizované a mohou poskytovat všestranné zabezpečení v reálném čase.

Sucuri

Sucuri je webový aplikační firewall (WAF) a systém prevence narušení (IPS) pro webové stránky. Sucuri blokuje jakoukoli formu DoS útoku zaměřeného na vrstvy 3, 4 a 7 modelu OSI. Některé z jeho klíčových funkcí zahrnují službu proxy, ochranu DDoS a rychlé skenování.

mračna

mračna je jedním z nejvíce hodnocených nástrojů pro zmírnění DDoS. Cloudflare také nabízí sítě pro doručování obsahu CDN a také tři vrstvy ochrany, webovou DDoS ochranu (L7), aplikační DDoS ochranu (L4) a síťovou DDoS ochranu (L3).

Imperva

Imperva WAF je proxy server, který filtruje všechny příchozí přenosy a zajišťuje jejich bezpečnost, než je předá webovému serveru. Služba proxy, opravy zabezpečení a kontinuita dostupnosti webu jsou některé z klíčových funkcí Imperva WAF.

Zásobník WAF

Zásobník WAF snadno se nastavuje a pomáhá s přesnou identifikací hrozeb. Stack WAF poskytuje ochranu aplikací, včetně webových stránek, rozhraní API a produktů SaaS, ochranu obsahu a ochranu před DDoS útoky na aplikační vrstvě.

AWS štít

AWS štít monitoruje provoz v reálném čase sledováním dat o toku, aby detekoval podezřelý provoz. Používá také filtrování paketů a prioritizaci provozu, aby pomohl řídit provoz přes server. Stojí za zmínku, že štít AWS je k dispozici pouze v prostředí AWS.

Zkontrolovali jsme některé postupy, které by mohly pomoci zmírnit úspěšný útok DoD/DDoS na server. Je důležité poznamenat, že žádné známky hrozeb/abnormality by neměly být ignorovány, aniž by byly náležitě zpracovány

DoS vs. DDoS útoky

DoS a DDoS na povrchové úrovni jsou hodně podobné. V této části pokryjeme některé z významných rozdílů, které je od sebe odlišují.

ParametrDoSDDoSTrafficDoS pochází z jednoho zdroje. Množství provozu, které může generovat, je tedy relativně nízké ve srovnání s útokem DDoSDDoS využívá více robotů/systémů, což znamená, že může způsobit velké množství provozu z různých zdrojů současně a rychle přetéct server Zdroj Jediný systém/botVíce systémů/bot současně timeMitigationDoS útoky se snáze odhalují a ukončují, protože pocházejí z jednoho zdroje. Útoky DDoS mají více zdrojů, takže je obtížné identifikovat zdroj všech cílů a ukončit útokSložitostSnazší provedeníVyžaduje velké zdroje a trochu technického know-how RychlostPomalá ve srovnání s Útoky DDoSDDoS jsou velmi rychléDopadOmezený dopadExtrémní dopad na systém/server

Sečteno a podtrženo

Organizace by měly zajistit, aby bezpečnost jejich systému byla v každém případě prioritou; narušení/přerušení služeb by mohlo vést k potenciální ztrátě důvěry uživatelů. Útoky DoS a DDoS jsou všechny nezákonné a škodlivé pro cílový systém. Všechna opatření, která zajistí, že tyto útoky mohou být odhaleny a zvládnuty, by proto měla být brána vážně.

Můžete také prozkoumat špičkovou ochranu DDoS na bázi cloudu pro weby malých i velkých podniků.