Kybernetické hrozby se dnes znásobily. Vzdálená práce, zařízení IoT, virtuální sítě a edge computing představují různé bezpečnostní výzvy. A vaše současná architektura zabezpečení nemusí tyto problémy úspěšně řešit. Vstupuje do architektury Cybersecurity Mesh Architecture, nového přístupu k posílení bezpečnostní pozice vaší organizace.

Co je architektura Cybersecurity Mesh Architecture, jaké výhody nabízí a jak ji můžete implementovat? Pojďme to zjistit.

Table of Contents

Architektura sítě kybernetické bezpečnosti

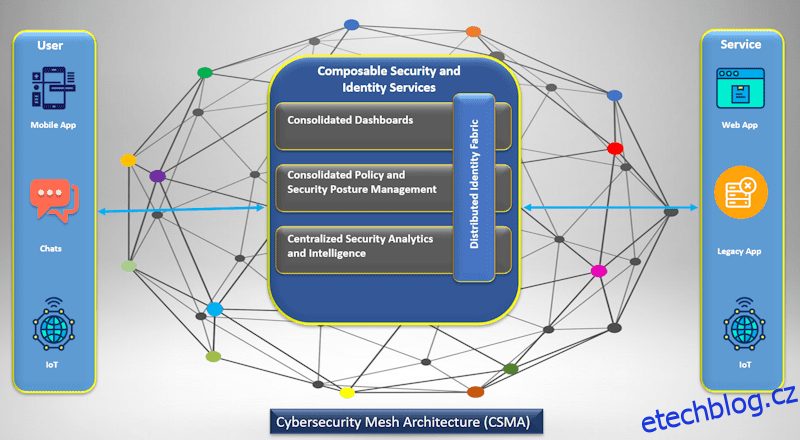

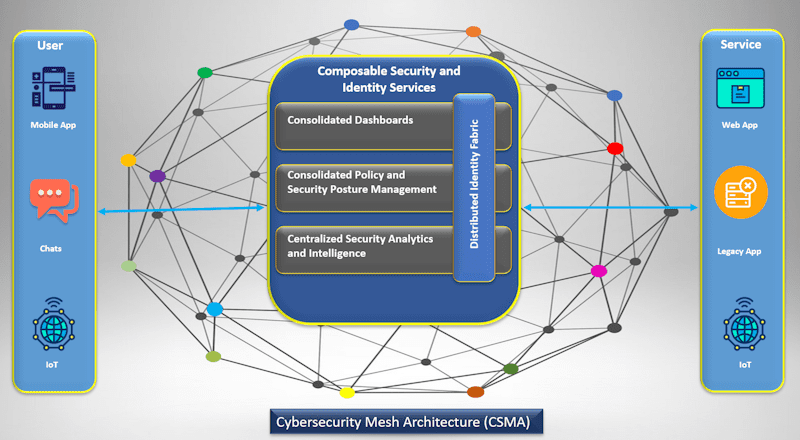

Cybersecurity Mesh Architecture (CSMA) je bezpečnostní rámec navržený společností Gartner s cílem pomoci organizacím zaujmout složitelný, flexibilní a škálovatelný přístup k zabezpečení svých IT infrastruktur před špatnými aktéry.

Zdroj obrázku: OpenText

Zdroj obrázku: OpenText

Síťová architektura kybernetické bezpečnosti funguje tak, že přijímá distribuované, složené bezpečnostní kontroly centralizací dat a kontroly, aby bylo dosaženo lepší spolupráce mezi bezpečnostními nástroji, které implementujete.

V důsledku toho organizace zvyšují své schopnosti detekovat bezpečnostní incidenty, zlepšují své reakce na hrozby a mají konzistentní politiku, postoj a správu příruček.

CSMA navíc umožňuje společnostem mít adaptivní a granulární řízení přístupu k lepší ochraně jejich IT aktiv.

Základní vrstvy CSMA

Cybersecurity Mesh Architecture (CSMA) nabízí bezpečnostní rámec, který je škálovatelný, interoperabilní a složitelný a umožňuje bezproblémovou spolupráci různých bezpečnostních ovládacích prvků a nástrojů.

Čtyři základní vrstvy architektury sítě kybernetické bezpečnosti definují hlavní bezpečnostní cíle a funkce.

#1. Bezpečnostní analytika a zpravodajství

První vrstva architektury sítě kybernetické bezpečnosti, bezpečnostní analýzy a inteligence, shromažďuje a analyzuje data z různých bezpečnostních řešení v organizaci.

CSMA má centralizovanou správu, takže organizace mohou shromažďovat, agregovat a analyzovat rozsáhlá data z centrálního místa.

Firemní správa bezpečnostních informací a událostí (SIEM) může tato data analyzovat a spouštět vhodné reakce ke zmírnění hrozeb.

#2. Distributed Identity Fabric

Vrstva distribuované identity funguje na decentralizované správě identit, adresářových službách, adaptivním přístupu, ověřování identity a správě oprávnění.

Tyto nástroje sdělují, kdo může přistupovat k datům a kde by měla být data používána a upravována, a pomáhají vašim bezpečnostním týmům rozlišovat mezi zlomyslnými aktéry a skutečnými uživateli.

Stručně řečeno, tato vrstva se zaměřuje na poskytování správy identit a přístupu, která je zásadní pro zabezpečení nulové důvěry.

#3. Konsolidovaná politika a řízení držení těla

Pokud musíte prosadit svou centrální bezpečnostní politiku v různých prostředích, musíte ji převést do konfigurací a pravidel pro každé prostředí nebo bezpečnostní nástroj.

Konsolidovaná vrstva správy zásad a pozice rozděluje vaše zásady na pravidla a nastavení konfigurace vyžadovaná pro konkrétní bezpečnostní nástroj nebo prostředí. Kromě toho může nabídnout služby dynamické autorizace za běhu.

#4. Konsolidované řídicí panely

Pokud vaše organizace implementovala odpojená bezpečnostní řešení, musíte přepínat mezi různými řídicími panely. To může bránit bezpečnostním operacím.

Tato vrstva nabízí řídicí panel s jedním panelem pro zobrazení a správu ekosystému zabezpečení vaší organizace.

V důsledku toho může váš bezpečnostní tým efektivněji detekovat, vyšetřovat a řešit bezpečnostní incidenty.

Proč organizace potřebují CSMA

98 % velkých společností využívá nebo plánuje používat alespoň dvě cloudové infrastruktury a 31 % již používá čtyři nebo více cloudových infrastruktur.

To znamená, že organizace dnes nemohou správně fungovat, aniž by měly zdroje mimo své dobře střežené prostory.

Zařízení, která používají, od nástrojů IoT po WAN, fungují v jejich fyzických prostorách i mimo ně.

V důsledku toho by organizace měly najít způsoby, jak rozšířit bezpečnostní kontroly na zařízení a nástroje mimo jejich fyzická umístění. To je nutné k ochraně sítí a zařízení organizací před různými typy ransomwarových útoků, distribuovaných útoků typu denial-of-service (DDoS), phishingových útoků a různých dalších bezpečnostních hrozeb.

Síť kybernetické bezpečnosti může vaší organizaci pomoci vypořádat se s řadou útoků. Umožňuje vašemu bezpečnostnímu týmu spravovat viditelné i skryté cloudové hrozby. Tato metoda je ideální pro ochranu rozptýlených digitálních IT aktiv umístěných v cloudu a prostorách.

Implementace architektury sítě kybernetické bezpečnosti zajišťuje, že bezpečnostní zásady a bezpečnostní postupy budou vynucovány pro každý bezpečnostní nástroj a prostředí, které vaše společnost používá.

Všechna bezpečnostní řešení ve vaší organizaci budou vzájemně spolupracovat, aby vaší organizaci poskytla špičkovou technologii zpravodajství a reakce na hrozby.

Pomocí jediného řídicího panelu mohou vaši odborníci na kybernetickou bezpečnost zobrazit celý bezpečnostní ekosystém vaší organizace.

Klíčové vlastnosti sítě Cybersecurity Mesh

Klíčové vlastnosti sítě kybernetické bezpečnosti jsou následující:

- Když implementujete CSMA, bezpečnostní kontroly rozšíří ochranu mimo vaše fyzické umístění.

- CSMA pracuje na ochraně jednotlivých zařízení a identit spíše než na ochraně pouze vaší podnikové sítě. Tento přístup minimalizuje hrozby z neoprávněného přístupu k pracovním zařízením a kompromitovaných přihlašovacích údajů.

- Síťová architektura kybernetické bezpečnosti nabízí dynamické a adaptivní zabezpečení. Jak se mění bezpečnostní prostředí, CSMA upraví bezpečnostní nástroje na základě kontextových informací a hodnocení rizik, aby zmírnil vyvíjející se bezpečnostní hrozby.

- CSMA nabízí škálovatelný a flexibilní přístup ke kybernetické bezpečnosti. Se zavedeným CSMA můžete rychle škálovat nasazení a integrace bezpečnostních nástrojů a poskytnout vaší společnosti silnější bezpečnostní pozici, aby čelila bezpečnostním výzvám měnícího se digitálního prostředí.

- Architektura sítě kybernetické bezpečnosti podporuje interoperabilitu mezi různými jednotlivými bezpečnostními nástroji a službami. To zajišťuje bezproblémovou spolupráci a komunikaci mezi bezpečnostními nástroji a nabízí lepší zabezpečení.

Organizace mohou zvýšit zabezpečení pomocí architektury sítě kybernetické bezpečnosti, která řeší výzvy distribuovaných systémů, cloudových služeb, internetu věcí a kybernetických hrozeb.

Výhody CSMA

Následují slibované výhody implementace síťové architektury kybernetické bezpečnosti.

Komplexní zabezpečení

Cybersecurity mesh architecture (CSMA) je všestranný bezpečnostní přístup, který vychází vstříc potřebám moderních IT prostředí. Je přizpůsoben k ochraně každého koncového bodu a jeho decentralizovaný design pokrývá zařízení mimo centrální síť.

CSMA se dokáže rychle přizpůsobit měnícím se hrozbám bezproblémovou integrací různých nástrojů a podporou interoperability.

Je škálovatelný, přizpůsobuje se rostoucím organizačním potřebám a zaujímá proaktivní postoj při předvídání potenciálních rizik.

CSMA zajišťuje konzistentní, komplexní bezpečnostní postoj, který drží krok se současnými výzvami a nově se objevujícími hrozbami, což z něj činí holistický a jednotný přístup ke kybernetické bezpečnosti.

Škálovatelnost

Cybersecurity Mesh Architecture (CSMA) umožňuje bezproblémovou integraci nových bezpečnostních řešení ve vaší společnosti.

S rozšiřováním IT systémů, které mohou zahrnovat vzdálené a cloudové platformy, CSMA udržuje konzistentní zabezpečení.

Cybersecurity mesh je řešením zaměřeným na budoucnost. A vyvíjí se s měnícími se potřebami vaší organizace a novými hrozbami.

Jeho přizpůsobivost zajišťuje, že podnikové zabezpečení zůstává robustní a odpovídá vyvíjejícímu se prostředí IT.

Rozšířená spolupráce

Cybersecurity Mesh Architecture (CSMA) zvyšuje komunikaci mezi bezpečnostními systémy organizace. To zlepšuje detekci hrozeb a rychlost odezvy.

Propojením různých bezpečnostních nástrojů CSMA reaguje na hrozby a aktivně jim předchází, čímž zajišťuje silnější a proaktivnější obranu.

Vylepšená účinnost

Cybersecurity Mesh Architecture (CSMA) zefektivňuje zabezpečení spojením různých nástrojů. To zabraňuje bezpečnostním pracovníkům neustále přepínat mezi platformami, což zvyšuje efektivitu.

Díky tomuto centralizovanému systému mohou týmy lépe nasazovat řešení a alokovat zdroje na zásadní bezpečnostní výzvy, čímž posílí obranu organizace.

Lepší správa identity a přístupu

Síťová architektura kybernetické bezpečnosti posiluje Identity and Access Management (IAM) tím, že je v souladu s modelem Zero Trust, což umožňuje škálovatelné a přizpůsobitelné zásady řízení přístupu.

Usnadňuje mikrosegmentaci pro jemné řízení přístupu, decentralizuje rozhodnutí o přístupu a umožňuje adaptivní přístup pomocí monitorování v reálném čase.

Navíc jeho odolnost a integrační schopnosti zlepšují schopnost IAM chránit zdroje a efektivně spravovat uživatelské identity, čímž vytváří robustní bezpečnostní rámec pro moderní organizace.

Snadná implementace

CSMA poskytuje rámec pro rychlé nasazení bezpečnostních řešení. Jeho flexibilní design se přizpůsobuje měnícím se obchodním a bezpečnostním požadavkům. To zajišťuje, že vaše společnost bude vždy efektivně reagovat na známé i neznámé hrozby.

Cenově efektivní řešení

Cybersecurity Mesh je nákladově efektivní díky své škálovatelnosti a kompatibilitě se stávajícími systémy.

Investujete na základě svých aktuálních bezpečnostních potřeb a jak se vaše organizace rozrůstá, můžete síť kybernetické bezpečnosti rozšířit bez výrazných nákladů.

To z něj činí ekonomickou volbu pro krátkodobé i dlouhodobé požadavky na zabezpečení.

Jak implementovat CSMA

Níže je uvedeno, jak můžete implementovat architekturu sítě kybernetické bezpečnosti ve vaší společnosti.

#1. Zhodnoťte svůj útočný povrch

Nejprve musíte prozkoumat svůj stávající systém a identifikovat slabá místa zabezpečení.

Udělejte si seznam všech aktiv vaší organizace, od výpočetních možností po uložená data. Poté seřaďte každé aktivum na základě jeho důležitosti a závažnosti jeho rizik.

Toto důkladné posouzení vašeho útočného povrchu zajišťuje soustředěné úsilí tam, kde je to nejvíce potřeba.

#2. Nákup bezpečnostních nástrojů

Jakmile identifikujete svou útočnou plochu, dalším krokem je investovat do spolehlivých technologických zásobníků a nástrojů pro zabezpečení.

Pravděpodobně si vyberete z následujících nástrojů pro zvýšení zabezpečení vašeho majetku.

Nástroje pro bezpečnost informací

Tyto nástroje zajistí, že citlivá data ve vaší společnosti budou skryta před zvědavýma očima.

Možná budete muset mít zaveden systém řízení bezpečnosti informací. A investujte do řešení zabezpečení dat a řešení zabezpečení e-mailů, abyste ochránili data ve vaší společnosti.

Nástroje pro ověřování

Ve vaší společnosti musíte implementovat různé ověřovací nástroje, abyste zajistili, že k vaší IT infrastruktuře budou mít přístup pouze ověření a oprávnění uživatelé.

Společnosti obvykle vyžadují správce hesel a vícefaktorovou autentizaci, aby zajistily zabezpečení na úrovni aplikace.

Můžete prozkoumat tyto oblíbené ověřovací platformy a vybrat si to správné řešení pro vaši společnost.

Přečtěte si více: JWT vs. OAuth: Což je dobré pro maximální zabezpečení webu

Řešení zabezpečení sítě

Zabezpečení sítě vyžaduje konzistentní dohled nad sítí. Prostřednictvím průběžného monitorování mohou bezpečnostní experti odhalit slabá místa a potenciální hrozby a připravit půdu pro preventivní opatření.

Bezpečnostní specialisté mohou nasadit nástroje jako SIEM (Security Information and Event Management) a NDR (Network Detection and Response).

Sledování příchozích a odchozích datových paketů je zásadní pro identifikaci škodlivého provozu a zahájení nezbytné obrany.

Řešení SIEM upozorňují na nesrovnalosti, jako jsou neoprávněné vniknutí nebo opakované neúspěšné pokusy o přihlášení.

Nástroje zabezpečení koncových bodů

Zabezpečení koncových bodů je dnes prvořadé, protože společnosti mají široce distribuovaná aktiva.

Podle Výzkum Ponemon Institute68 % společností zažilo jeden nebo více útoků na koncové body, které ohrozily IT infrastrukturu a/nebo datová aktiva.

Přístup k síti kybernetické bezpečnosti bude vyžadovat implementaci nástrojů pro detekci a odezvu koncových bodů (EDR) pro posílení zabezpečení koncových bodů.

Řešení zálohování a obnovy po havárii

Po neočekávaných narušeních zabezpečení je systém zálohování a obnovy po havárii zásadní pro získávání důležitých obchodních dat.

Vaše týmy pro zabezpečení a obchodní rozvoj ve spolupráci navrhnou plán zálohování a obnovy po havárii s využitím nejlepších řešení zálohování dat a nástrojů pro obnovu po havárii.

#3. Zaměřte se na interoperabilitu

Při implementaci architektury sítě kybernetické bezpečnosti zahrnuje upřednostňování interoperability zajištění toho, aby různé bezpečnostní nástroje a systémy mohly bez problémů komunikovat a spolupracovat.

Organizace mohou integrovat různá bezpečnostní řešení, ať už místní nebo cloudová, standardizací protokolů, datových formátů a rozhraní.

Toto propojené nastavení zefektivňuje bezpečnostní operace a nabízí komplexnější obranu, protože informace z různých zdrojů spolupracují na identifikaci, zmírnění a reakci na hrozby.

#4. Decentralizovat správu identifikace

Chcete-li zajistit, aby do vaší podnikové sítě měli přístup pouze oprávnění uživatelé, je důležité mít zaveden decentralizovaný systém správy identit.

Implementace ověřovacích protokolů, zabezpečení sítě s nulovou důvěrou, ověřování identity a dalších opatření mohou pomoci vytvořit robustní bezpečnostní systém přesahující perimetrální zabezpečení v síti kybernetické bezpečnosti.

#5. Centralizujte správu bezpečnostní politiky

Při implementaci sítě kybernetické bezpečnosti znamená centralizace správy bezpečnostní politiky konsolidaci pravidel a protokolů z různých nástrojů a koncových bodů do jednotného systému nebo platformy.

Tento jednotný přístup umožňuje konzistentní prosazování zásad v celé organizaci, bez ohledu na decentralizovanou povahu sítě.

Zefektivněním aktualizací, auditů a úprav na jednom místě můžete zajistit jednotnost bezpečnostních opatření.

Výsledkem je, že váš bezpečnostní tým může rychle reagovat na vyvíjející se hrozby a snížit potenciální zranitelnosti vyplývající z různých implementací zásad.

#6. Posílit zabezpečení perimetru

V síti kybernetické bezpečnosti zahrnuje posílení perimetrického zabezpečení posílení obrany kolem jednotlivých koncových bodů, nikoli pouze firemní sítě.

To znamená vybavit každé zařízení, aplikaci nebo zdroj dat jejich bezpečnostními protokoly, často podporovanými firewally, systémy detekce a prevence narušení, pokročilým šifrováním atd.

Uplatněním principu „nulové důvěry“, kdy je každý požadavek na přístup ověřen bez ohledu na jeho zdroj, a integrací nepřetržitého monitorování a včasných aktualizací, síť zajišťuje zesílené perimetrické zabezpečení přizpůsobené decentralizované povaze moderních IT prostředí.

Úkoly zavádění CSMA

Implementace sítě kybernetické bezpečnosti je sice výhodná v mnoha ohledech, ale přináší řadu výzev:

- Zavedení a správa decentralizovaného bezpečnostního systému může být složité, zejména v rozsáhlých prostředích.

- Sloučení starších systémů s novými technologiemi v rámci mesh frameworku může vést k problémům s kompatibilitou.

- Síťový přístup může vyžadovat specializované dovednosti, což vytváří potenciální nedostatek odborníků obeznámených s tímto nastavením.

- Zajištění jednotné aplikace zásad v distribuovaném rámci může být náročný úkol.

- Různá bezpečnostní řešení nemusí hladce spolupracovat, což vede k potenciálním bezpečnostním mezerám.

Navzdory těmto výzvám mohou organizace úspěšně implementovat síť kybernetické bezpečnosti a využít její výhody pečlivým plánováním, odpovídajícím školením a neustálým monitorováním.

Závěr

Síťová architektura kybernetické bezpečnosti je nejpřizpůsobivější a nejpraktičtější rámec pro rozšíření zabezpečení napříč vašimi distribuovanými IT prostředky pomocí jednotné sady technologií.

CSMA umožňuje, aby diskrétní bezpečnostní řešení spolupracovala, aby nabídla špičkové zabezpečení IT zdrojů umístěným na prem a v cloudu. Není tedy důvod, proč by vaše organizace neměla přijmout CSMA.

Kromě toho byste měli zajistit, aby všichni ve vaší společnosti dodržovali osvědčené postupy kybernetické bezpečnosti, abyste zabránili bezpečnostním hrozbám.