Table of Contents

Klíčové věci

- Vygenerujte klíč SSH v systému Windows pomocí příkazového řádku nebo WSL. Klient OpenSSH ve Windows 11 to usnadňuje a zajišťuje, přičemž to vyžaduje povolení volitelných funkcí ve Windows 10.

- Pomocí příkazového řádku nebo WSL spusťte „ssh-keygen“ nebo „ssh-keygen -t ed25519“ a zadejte umístění uložení a přístupovou frázi (volitelné) pro vygenerování klíče.

Klíč SSH (Secure Shell) je ověřovací pověření používané s protokolem SSH pro zabezpečení přenosů souborů, propojování sítí a správu většiny velkých cloudových služeb, jako je AWS. Můžete je generovat jako hesla ve Windows a vytvářet šifrovaná připojení – zde je návod.

Jak vygenerovat klíč SSH ve Windows

Secure Shell Protocol (SSH) je nejlepší způsob, jak uzamknout nezabezpečené připojení mezi počítači přes web. Měli byste se vyhnout používání protokolu s uživatelským jménem a heslem a místo toho zvolit kryptograficky generovaný klíč SSH.

Windows 11 je dodáván s vestavěným klientem OpenSSH. To usnadňuje generování klíčů SSH bez použití programu třetí strany. Na Windows 10 by to mělo fungovat stejně; pokud máte potíže, otevřete panel volitelných funkcí systému Windows a povolte možnost OpenSSH Client.

Existují dva způsoby, jak vygenerovat klíč SSH v systému Windows – příkazový řádek a WSL (podsystém Windows pro Linux). Začněme prvním způsobem.

Můžete dát přednost Windows Terminal, protože poskytuje jednotné prostředí pro rozhraní příkazového řádku. Spouští příkazový řádek, PowerShell a podsystém Windows pro Linux v jednom okně. Tento nástroj zvyšuje všestrannost a zjednodušuje úkoly, jako je generování klíčů SSH.

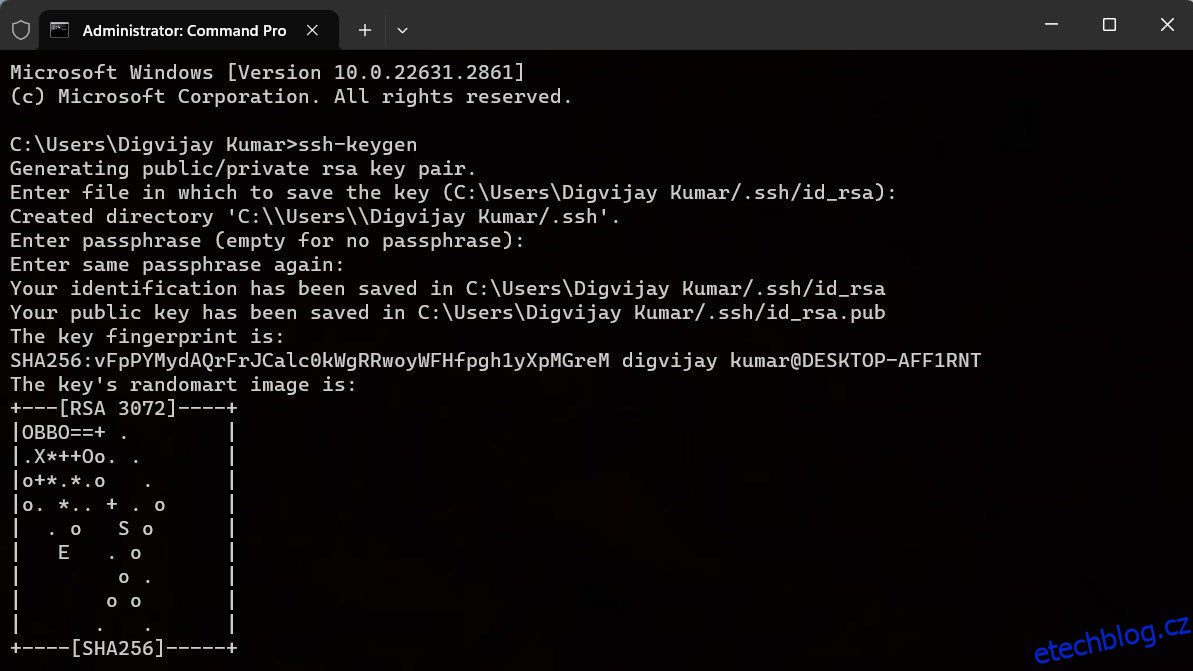

1. Generování klíče SSH pomocí příkazového řádku

Chcete-li vygenerovat klíč SSH v systému Windows pomocí příkazového řádku, postupujte takto:

ssh-keygen

Systém nyní vygeneruje váš klíč SSH a poskytne vám otisk prstu a umístění klíče. Pár klíčů si také můžete prohlédnout na uloženém místě.

Kromě RSA klíčů s ním můžete generovat i klíče Ed25519. Proces je velmi podobný, pouze s drobnými změnami v příkazovém řádku. Místo provádění pomocí ssh-keygen spusťte následující příkaz:

ssh-keygen -t ed25519

Zbývající kroky jsou stejné jako při generování RSA klíče. Nyní budete muset zadat umístění souboru a nastavit přístupovou frázi (pokud si přejete) a systém vygeneruje klíč s otiskem prstu a umístěním.

Otisk klíče, který obdržíte, je identifikátorem vašeho klíče SSH. Můžete jej použít k potvrzení pravosti při připojování ke vzdálenému serveru. Když vygenerujete klíč SSH, vygenerují se dva klíče – soukromý a veřejný klíč. Tyto dva klíče můžete rozlišit podle jejich rozšíření. Soukromý klíč nemá příponu, zatímco veřejný klíč končí příponou .pub.

Soukromý klíč se používá k šifrování a dešifrování a měl by být důvěrný. Na druhou stranu se veřejný klíč používá pouze k šifrování a jeho sdílení s ostatními neohrožuje soukromí soukromého klíče.

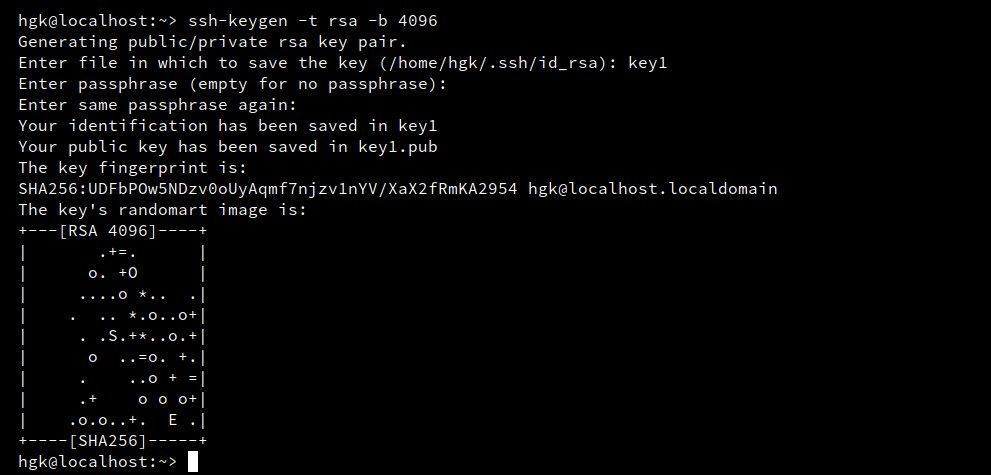

2. Generování klíče SSH pomocí WSL

Druhý způsob generování klíče SSH je prostřednictvím subsystému Windows pro Linux (WSL). Ale proč byste si vybrali WSL, když již máte příkazový řádek Windows?

WSL poskytuje kompletní prostředí Linuxu ve Windows pro spouštění příkazů Linuxu bez instalace samostatného OS. To je užitečné pro vývojáře a správce systému pracující s Windows a Linuxem.

Pokud s tím máte potíže, podívejte se do našeho průvodce povolením WSL ve Windows.

Chcete-li začít, postupujte takto:

ssh-keygen -t rsa -b 4096

ssh-keygen -t ed25519

Nakonec se zobrazí zpráva s umístěním a otiskem vašeho nově vygenerovaného klíče SSH. Nyní můžete tento klíč použít k zabezpečení připojení mezi vaším počítačem a vzdálenými servery.

Jaké jsou rozdíly mezi klíči RSA a Ed25519?

Ve výše uvedených krocích jsme diskutovali o dvou typech klíčů SSH: RSA a Ed25519. Ale jak se liší?

Nakonec můžete použít kterýkoli kryptografický algoritmus v závislosti na vašich systémech. Generování klíčů SSH je s metodami dostupnými ve Windows snadné a mělo by být zváženo kvůli vážným online rizikům při přístupu ke vzdáleným systémům.