Plán reakce na incidenty připravuje organizaci načrtnutím kroků, které je třeba podniknout v případě kybernetického útoku nebo jiné bezpečnostní hrozby.

Se stále se zvyšující sofistikovaností a četností hrozeb mohou kybernetickým útokem trpět i organizace s nejsilnějšími bezpečnostními řešeními.

Jak zajistíte kontinuitu po bezpečnostním incidentu, který ohrozí vaše systémy a data?

Vytvořením efektivního plánu reakce na incidenty umožníte vaší organizaci rychle se zotavit z bezpečnostních hrozeb nebo útoků. Pomáhá týmům efektivně řešit jakýkoli incident, minimalizuje prostoje, finanční ztráty a dopad narušení.

V tomto článku se dozvíte o plánu reakce na incidenty, co to je, jeho hlavní cíle a proč je důležité plán vypracovat a pravidelně kontrolovat. Kromě toho se podíváme na některé standardní šablony, které můžete použít k vytvoření efektivního plánu.

Table of Contents

Co je to plán reakce na incidenty?

Zdroj: cisco.com

Zdroj: cisco.com

Plán reakce na incidenty (IRP) je dobře strukturovaný soubor postupů, které nastiňují akce, které by organizace měla podniknout, kdykoli dojde k útoku nebo narušení bezpečnosti. Cílem plánu reakce na incidenty je zajistit rychlé odstranění hrozby s minimálním nebo žádným narušením a poškozením.

Typický plán popisuje kroky, které je třeba podniknout k detekci, omezení a vymýcení hrozby. Kromě toho specifikuje role a odpovědnosti jednotlivců, týmů a dalších zúčastněných stran, kromě toho, jak se zotavit z útoku a obnovit normální operace.

V praxi musí být plán, který poskytuje pokyny, co dělat před, během a po bezpečnostním incidentu, schválen vedením.

Proč je důležitý plán reakce na incidenty?

Plán reakce na incidenty je velkým krokem ke snížení dopadu narušení bezpečnosti. Připravuje organizaci a odpovědné osoby na to, jak rychle reagovat, zastavit útok a obnovit normální služby s minimálním poškozením, pokud vůbec nějaké.

Plán definuje incidenty a zároveň popisuje personální odpovědnosti, kroky, které je třeba dodržovat, požadavky na eskalaci a strukturu hlášení, včetně toho, s kým komunikovat, když dojde k incidentu. V ideálním případě plán umožňuje podnikům rychle se zotavit z incidentu, zajistí minimální narušení jejich služeb a zabrání finančním ztrátám a ztrátám pověsti.

Dobrý plán reakce na incidenty poskytuje komplexní a efektivní soubor kroků, které mohou organizace dodržovat při řešení bezpečnostní hrozby. Zahrnuje postupy, jak detekovat bezpečnostní hrozbu a reagovat na ni, posoudit její závažnost a upozornit konkrétní osoby v rámci organizace a někdy i mimo ni.

Plán nastiňuje, jak hrozbu vymýtit a předat ji dalším týmům nebo poskytovatelům třetích stran, v závislosti na závažnosti a složitosti. Nakonec specifikuje kroky k zotavení z incidentu a přezkoumá stávající opatření, aby identifikovala a odstranila případné nedostatky.

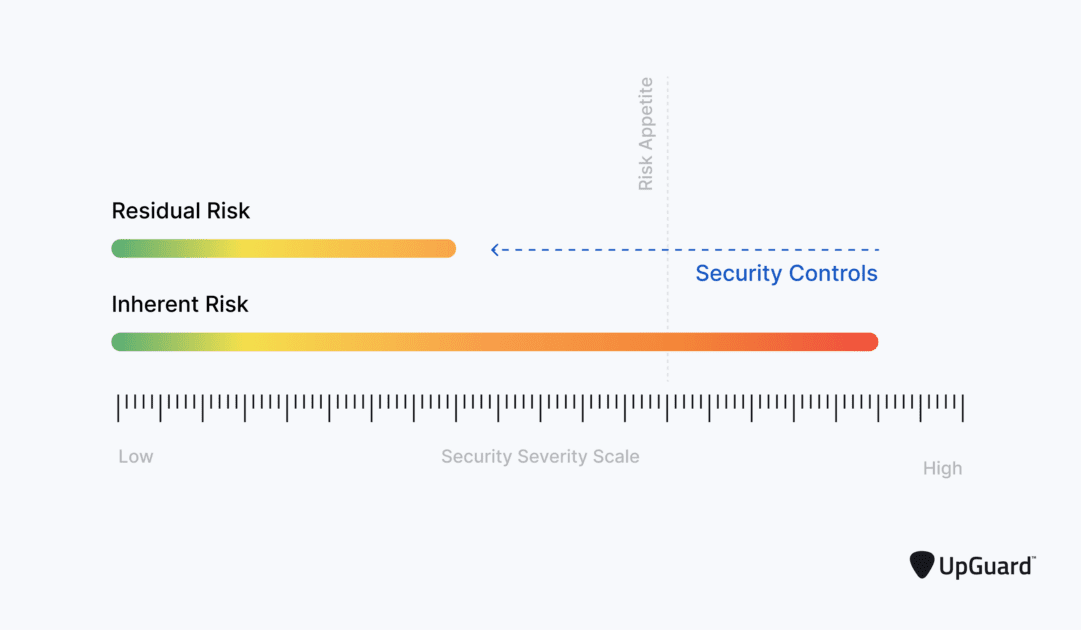

Obrázek závažnosti ohrožení: Upguard

Obrázek závažnosti ohrožení: Upguard

Výhody plánu reakce na incidenty

Plán reakce na incidenty poskytuje organizaci a jejím zákazníkům širokou škálu výhod. Mezi hlavní výhody patří:

#1. Rychlejší doba odezvy a zkrácení prostojů

Plán reakce na incidenty připraví každého tak, že v případě hrozby je mohou týmy rychle detekovat a řešit dříve, než kompromitují systémy. To zajišťuje kontinuitu provozu a minimální prostoje.

Navíc zabraňuje vyvolání nákladných procesů obnovy po havárii, které by znamenaly více prostojů a finančních ztrát. Je však nezbytné mít stále nasazený systém obnovy po havárii pro případ, že by útok ohrozil celý systém a bylo by potřeba obnovit plnou zálohu.

#2. Zajistěte soulad s právními, průmyslovými a regulačními standardy

Plán bezpečnostních incidentů pomáhá organizaci dodržovat širokou škálu průmyslových a regulačních norem. Díky ochraně dat a dodržování pravidel ochrany osobních údajů a dalších požadavků se organizace vyhýbá potenciálním finančním ztrátám, sankcím a poškození pověsti.

Navíc usnadňuje získání certifikace od příslušných průmyslových a regulačních orgánů. Dodržování předpisů také znamená chránit citlivá data a soukromí, a tím udržovat dobré služby zákazníkům, pověst a důvěru.

#3. Zefektivněte interní a externí komunikaci

Jasná komunikace je jednou z hlavních součástí plánu reakce na incidenty. Popisuje, jak probíhá komunikace mezi bezpečnostními týmy, pracovníky IT, zaměstnanci, vedením a poskytovateli řešení třetích stran, kde je to vhodné. V případě incidentu plán zajistí, že všichni budou na stejné vlně. V důsledku toho to umožňuje rychlejší zotavení z incidentu a zároveň snižuje zmatek a obviňování.

Kromě zlepšení interní komunikace usnadňuje rychlé a bezproblémové kontaktování a zapojení externích zúčastněných stran, jako jsou pracovníci první reakce, když incident přesahuje kapacitu organizace.

#4. Posílit kybernetickou odolnost

Když organizace vypracuje účinný plán reakce na incidenty, pomáhá to podporovat kulturu povědomí o bezpečnosti. Obvykle dává zaměstnancům pravomoci tím, že jim umožňuje porozumět potenciálním a existujícím bezpečnostním hrozbám a co dělat v případě narušení. V důsledku toho se společnost stává odolnější vůči bezpečnostním hrozbám a narušením.

#5. Snižte dopad kybernetického útoku

Efektivní plán reakce na incidenty je zásadní pro minimalizaci dopadu narušení bezpečnosti. Nastiňuje postupy, které by bezpečnostní týmy měly dodržovat, aby rychle a účinně zastavily narušení a omezily jeho šíření a následky.

V důsledku toho pomáhá organizaci snížit prostoje, další poškození systémů a finanční ztráty. Minimalizuje také poškození reputace a případné pokuty.

#6. Vylepšete detekci bezpečnostních incidentů

Dobrý plán zahrnuje nepřetržité bezpečnostní monitorování systémů, aby bylo možné co nejdříve detekovat a řešit jakoukoli hrozbu. Kromě toho vyžaduje pravidelné kontroly a vylepšení, aby bylo možné identifikovat a řešit případné mezery. Jako takové to zajišťuje, že organizace neustále zlepšuje své bezpečnostní systémy, včetně schopnosti rychle detekovat a řešit jakoukoli bezpečnostní hrozbu dříve, než ovlivní systémy.

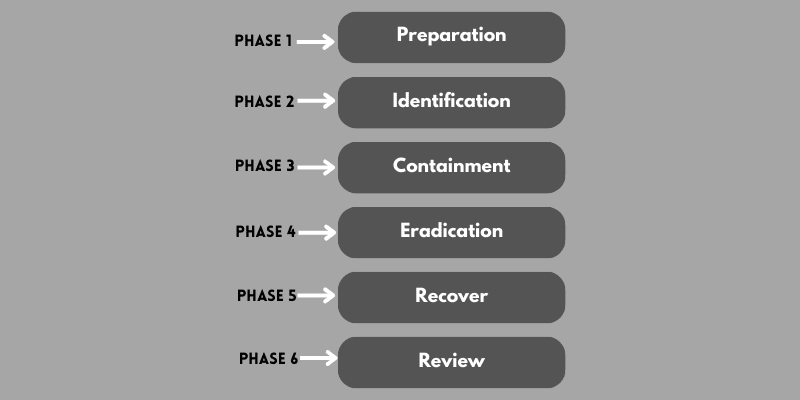

Klíčové fáze plánu reakce na incidenty

Plán odezvy na incident se skládá z posloupnosti fází. Ty specifikují kroky a postupy, akce, které je třeba provést, role, odpovědnosti a další.

Příprava

Přípravná fáze je nejdůležitější fází a zahrnuje poskytnutí řádného školení zaměstnancům odpovídajícím jejich rolím a povinnostem. Kromě toho zahrnuje zajištění schválení a dostupnosti požadovaného hardwaru, softwaru, školení a dalších zdrojů předem. Budete také muset vyhodnotit plán provedením stolních cvičení.

Příprava znamená důkladné posouzení rizik všech zdrojů, včetně majetku k ochraně, školení zaměstnanců, kontaktů, softwaru, hardwaru a dalších požadavků. Zabývá se také komunikací a alternativami v případě, že dojde ke kompromitaci primárního kanálu.

Identifikace

To se soustředí na to, jak odhalit neobvyklé chování, jako je abnormální síťová aktivita, velké stahování nebo nahrávání indikující hrozbu. Většina organizací má v této fázi potíže, protože je potřeba řádně identifikovat a klasifikovat hrozbu a zároveň se vyhnout falešným poplachům.

Fáze vyžaduje pokročilé technické dovednosti a zkušenosti. Kromě toho by fáze měla nastínit závažnost a potenciální škody způsobené konkrétní hrozbou, včetně toho, jak na takovou událost reagovat. Fáze by měla také identifikovat kritická aktiva, potenciální rizika, hrozby a jejich dopad.

Zadržování

Fáze zadržování stanoví opatření, která je třeba provést v případě incidentu. Je však třeba dávat pozor, abyste se vyhnuli nedostatečné nebo přehnané reakci, které jsou stejně škodlivé. Je nezbytné určit potenciální opatření na základě závažnosti a potenciálního dopadu.

Ideální strategie, jako je podniknutí správných kroků pomocí správných lidí, pomáhá předcházet zbytečným výpadkům. Kromě toho by měl nastínit, jak uchovávat forenzní data, aby vyšetřovatelé mohli určit, co se stalo, a zabránit opakování v budoucnu.

Vymýcení

Po uzavření je další fází identifikace a řešení postupů, technologií a zásad, které přispěly k narušení. Měl by například nastínit, jak odstranit hrozby, jako je malware, a jak zlepšit zabezpečení, aby se předešlo budoucím výskytům. Tento proces by měl zajistit, že všechny napadené systémy budou důkladně vyčištěny, aktualizovány a zpevněny.

Uzdravit se

Fáze se zabývá tím, jak obnovit napadené systémy do normálního provozu. V ideálním případě by to mělo zahrnovat také řešení zranitelností, aby se zabránilo podobnému útoku.

Po identifikaci a vymýcení hrozby musí týmy obvykle posílit, opravit a aktualizovat systémy. Je také důležité otestovat všechny systémy, abyste se ujistili, že jsou čisté a zabezpečené, než znovu připojíte dříve napadený systém.

Posouzení

Tato fáze dokumentuje události po narušení a je užitečná při revizi aktuálních plánů reakce na incidenty a identifikaci slabých míst. V důsledku toho tato fáze pomáhá týmům identifikovat a řešit mezery, čímž se zabrání podobným incidentům v budoucnu.

Revize by měla být prováděna pravidelně, poté by měl následovat výcvik personálu, cvičení, simulace útoků a další cvičení pro lepší přípravu týmů a řešení slabých oblastí.

Kontrola pomáhá týmům určit, co funguje dobře a co ne, aby týmy mohly řešit mezery a revidovat plán.

Jak vytvořit a implementovat plán reakce na incidenty

Vytvoření a implementace plánu reakce na incidenty umožňuje vaší organizaci rychle a efektivně řešit jakoukoli hrozbu, a tím minimalizovat dopad. Níže jsou uvedeny pokyny, jak vytvořit dobrý plán.

#1. Identifikujte a upřednostněte svá digitální aktiva

Prvním krokem je provedení analýzy rizik, kde identifikujete a zdokumentujete všechna důležitá datová aktiva organizace. Stanovte citlivá a nejdůležitější data, která by v případě kompromitace, krádeže nebo poškození vedla k těžkým finančním ztrátám a ztrátě pověsti.

Poté musíte upřednostnit kritická aktiva na základě jejich role a těch, která čelí nejvyššímu riziku. To usnadňuje získání souhlasu a rozpočtu vedení, jakmile pochopí důležitost ochrany citlivých a kritických aktiv.

#2. Identifikujte potenciální bezpečnostní rizika

Každá organizace má jedinečná rizika, která mohou zločinci využít a způsobit největší škody a ztráty. Kromě toho se různé hrozby liší od jednoho odvětví k druhému.

Některé rizikové oblasti zahrnují:

Rizikové oblastiPotenciální rizika Zásady heselNeoprávněný přístup, hackování, prolomení hesel atd.Povědomí o bezpečnosti zaměstnancůPhishing, malware, nelegální stahování/nahrávání Bezdrátové sítěNeoprávněný přístup, předstírání identity, podvodné přístupové body atd.Kontrola přístupuNeoprávněný přístup, zneužití oprávnění, vloupání do systému Řešení zabezpečení a narušení jako jsou firewally, antivirus atd. Infekce malware, kybernetické útoky, ransomware, stahování škodlivého softwaru, viry, obcházení bezpečnostních řešení atd. Zpracování dat Ztráta dat, poškození, krádež, přenos virů přes vyměnitelná média atd. Zabezpečení e-mailuPhishing, malware, stahování škodlivého softwaru , atd.Fyzické zabezpečeníKrádež nebo ztráta notebooků, smartphonů, vyměnitelných médií atd.

#3. Vypracujte zásady a postupy reakce na incidenty

Zaveďte snadno sledovatelné a účinné postupy, které zajistí, že pracovníci odpovědní za řešení incidentu budou vědět, co dělat v případě hrozby. Bez souboru postupů se personál může zaměřit jinam místo na kritickou oblast. Mezi klíčové postupy patří:

- Poskytněte základní informace o tom, jak se systémy chovají během normálního provozu. Jakákoli odchylka od tohoto je příznakem útoku nebo rozbití a vyžaduje další vyšetřování

- Jak identifikovat a zadržet hrozbu

- Jak zdokumentovat informace o útoku

- Jak komunikovat a informovat odpovědné zaměstnance, poskytovatele třetích stran a všechny zúčastněné strany

- Jak bránit systémy po narušení

- Jak školit bezpečnostní pracovníky a další zaměstnance

V ideálním případě načrtněte snadno čitelné a dobře definované procesy, kterým budou rozumět pracovníci IT, členové bezpečnostního týmu a všechny zúčastněné strany. Pokyny a postupy by měly být jasné a přímočaré se snadno sledovatelnými a realizovatelnými kroky. V praxi se postupy neustále mění, jak se organizace potřebuje vyvíjet. Proto je důležité odpovídajícím způsobem upravit postupy.

#4. Vytvořte tým pro reakci na incidenty a jasně definujte odpovědnost

Dalším krokem je sestavení týmu reakce, který bude řešit incident po zjištění hrozby. Tým by měl koordinovat operaci odezvy, aby zajistil minimální prostoje a dopady. Mezi hlavní povinnosti patří:

- Vedoucí týmu

- Vedoucí komunikace

- IT manažer

- Vrchní představitel vedení

- Zákonný zástupce

- Vztahy s veřejností

- Lidské zdroje

- Hlavní vyšetřovatel

- Vedoucí dokumentace

- Vedoucí časové osy

- Odborníci na reakce na hrozby nebo porušení

V ideálním případě by tým měl pokrýt všechny aspekty reakce na incident s jasně definovanými rolemi a odpovědnostmi. Všechny zúčastněné strany a respondenti musí znát a rozumět svým rolím a povinnostem, kdykoli dojde k incidentu.

Plán by měl zajistit, že nedochází ke konfliktům a že existuje správná politika eskalace na základě incidentu, závažnosti, požadavků na dovednosti a individuálních schopností.

#5. Vytvořte si správnou komunikační strategii

Jasná komunikace je nezbytná k zajištění toho, aby všichni byli na stejné stránce, kdykoli dojde k problému. Strategie by měla specifikovat kanály, které mají být použity ke komunikaci, a členové, kteří se mají o incidentu dozvědět. Jasně načrtněte kroky a postupy a snažte se, aby to bylo co nejjednodušší.

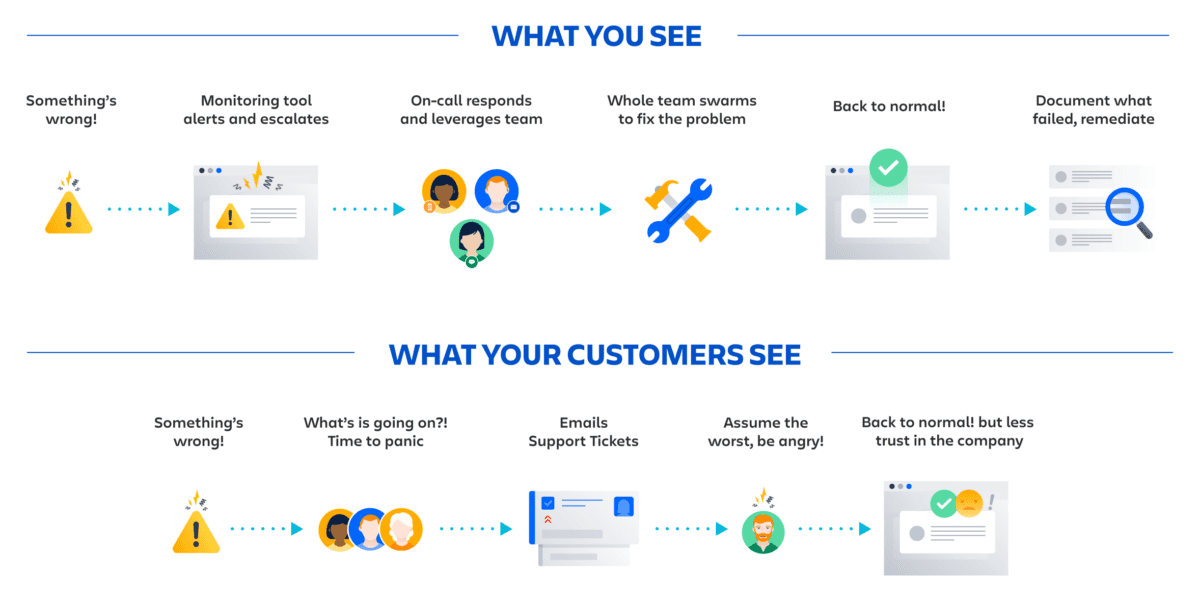

Obrázek komunikace incidentu: atlasský

Obrázek komunikace incidentu: atlasský

Vypracujte také plán s centralizovaným umístěním, kde mohou členové bezpečnostního týmu a další zainteresované strany přistupovat k plánům reakce na incidenty, reagovat na incidenty, zaznamenávat incidenty a vyhledávat užitečné informace. Vyhněte se situaci, kdy se zaměstnanci musí přihlásit do několika různých systémů, aby mohli reagovat na incident, protože to snižuje produktivitu a může způsobit zmatek.

Také jasně definujte, jak bezpečnostní týmy komunikují s provozem, vedením, poskytovateli třetích stran a dalšími organizacemi, jako je tisk a orgány činné v trestním řízení. Také je důležité vytvořit záložní komunikační kanál pro případ, že by byl narušen ten primární.

#6. Prodejte plán reakce na incident managementu

K realizaci svého plánu potřebujete souhlas vedení, podporu a rozpočet. Jakmile máte plán připravený, je čas ho představit vrcholovému vedení a přesvědčit je o jeho důležitosti pro ochranu majetku organizace.

V ideálním případě, bez ohledu na velikost organizace, musí vrcholový management podporovat plán reakce na incidenty, abyste mohli pokročit. Musí schválit dodatečné finance a zdroje potřebné k řešení narušení bezpečnosti. Nechte je pochopit, jak implementace plánu zajišťuje kontinuitu, shodu a snížení prostojů a ztrát.

#7. Vyškolte personál

Po vytvoření plánu reakce na incident je čas vyškolit IT personál a další zaměstnance, aby vytvořili povědomí a dali jim vědět, co dělat v případě narušení.

Všichni zaměstnanci, včetně vedení, by si měli být vědomi rizik nebezpečných online praktik a měli by být vyškoleni, jak identifikovat phishingové e-maily a další triky sociálního inženýrství, které útočníci zneužívají. Po školení je důležité otestovat efektivitu IRP a školení.

#8. Otestujte plán reakce na incidenty

Po vytvoření plánu reakce na incidenty jej otestujte a ujistěte se, že funguje tak, jak má. V ideálním případě byste mohli simulovat útok a zjistit, zda je plán účinný. To poskytuje příležitost řešit jakékoli mezery, ať už jde o nástroje, dovednosti nebo jiné požadavky. Kromě toho pomáhá ověřit, zda systémy detekce narušení a bezpečnostní systémy dokážou detekovat a odeslat okamžitá upozornění, kdykoli dojde k hrozbě.

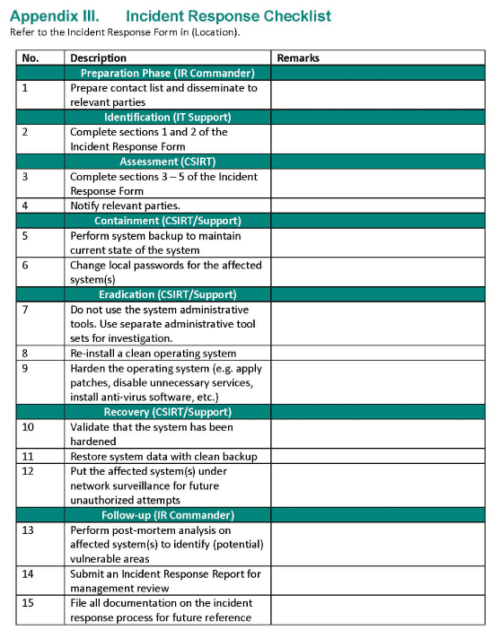

Šablony reakce na incident

Šablona plánu odezvy na incidenty je podrobný kontrolní seznam, který popisuje kroky, akce, role a odpovědnosti požadované pro řešení bezpečnostních incidentů. Poskytuje obecný rámec, který si může každá organizace přizpůsobit tak, aby vyhovovala jejím jedinečným požadavkům.

Místo vytváření plánu od začátku můžete použít standardní šablonu k definování přesných a účinných kroků k detekci, zmírnění a minimalizaci účinku útoku.

Šablona plánu reakce na incident Obrázek: F-Secure

Šablona plánu reakce na incident Obrázek: F-Secure

Umožňuje vám přizpůsobit a vytvořit plán, který odpovídá jedinečným potřebám vaší organizace. Aby však byl plán účinný, musíte jej pravidelně testovat a kontrolovat se všemi zúčastněnými stranami, včetně interních oddělení a externích týmů, jako jsou poskytovatelé řešení.

Dostupné šablony mají různé součásti, které si organizace mohou přizpůsobit tak, aby vyhovovaly jejich jedinečné struktuře a požadavkům. Níže jsou však uvedeny některé aspekty, o kterých nelze vyjednávat, které musí obsahovat každý plán.

- Účel a rozsah záměru

- Scénáře hrozeb

- Tým reakce na incident

- Jednotlivé role, odpovědnosti a kontakty

- Postupy reakce na incidenty

- Omezování, zmírňování a obnova hrozeb

- Oznámení

- Eskalace incidentu

- Ponaučení

Níže jsou uvedeny některé oblíbené šablony, které si můžete stáhnout a upravit pro svou organizaci.

Závěr

Efektivní plán reakce na incidenty minimalizuje dopad narušení zabezpečení, narušení, možné právní a průmyslové pokuty, ztrátu reputace a další. A co je nejdůležitější, umožňuje organizaci rychle se zotavit z incidentů a splnit různé předpisy.

Nastínění všech kroků pomáhá zefektivnit procesy a zkrátit dobu odezvy. Dále umožňuje organizaci vyhodnotit její systémy, porozumět jejímu bezpečnostnímu postavení a řešit mezery.

Dále se podívejte na nejlepší nástroje pro reakci na bezpečnostní incidenty pro malé i velké podniky.