Hledáte komplexnější řešení zabezpečení sítě? Pojďme pochopit rozdíl mezi VPN, SDP a ZTNA.

VPN (Virtual Private Networks) pomáhají podnikům se zabezpečeným přístupem pro propojení poboček, vzdálených pracovníků a třetích stran již více než 25 let. Požadavky na sítě a komunikaci se však neustále vyvíjejí a sofistikované hrozby kybernetické bezpečnosti jsou stále běžnější.

Výzkumy to navíc ukazují 55 procent společnosti mají nyní pracovníky, kteří jsou často vzdáleni, 50 procent firemní data jsou uložena v cloudu a nebezpečí hrozí stejně pravděpodobně uvnitř perimetru jako venku. V důsledku toho VPN začínají ukazovat svůj věk, protože dostatečně neřeší bezpečnostní problémy v novém prostředí.

Váš současný poskytovatel VPN nemusí být schopen modernizovat svou technologii, aby se přizpůsobila bezpečnostním hrozbám, kterým dnes čelíme. Zde přichází na řadu Software Defined Perimeters (SDP) a Zero Trust Networks Access (ZTNA). Jedná se o podobné přístupy jako VPN, ale inovativnější, přísnější a komplexní řešení zabezpečení sítě.

Table of Contents

Co jsou VPN, SDP a ZTNA?

Pojďme jim rozumět!

Virtuální privátní sítě (VPN)

VPN označuje síťové připojení založené na virtuálních zabezpečených tunelech mezi body, které chrání uživatele ve veřejných sítích. VPN ověřují uživatele z vnějšku sítě, než je tunelují dovnitř. Pouze uživatelé přihlášení do VPN mohou vidět a přistupovat k aktivům a získat přehled o síťové aktivitě.

Předpokládejme, že k procházení internetu používáte VPN. V takovém případě váš ISP (poskytovatel internetových služeb) a další třetí strany nebudou moci sledovat, které webové stránky navštěvujete nebo jaká data přenášíte a přijímáte, protože zdrojem vašich dat se stává server VPN. Šifruje váš internetový provoz a skrývá vaši online identitu v reálném čase. Stejně tak kyberzločinci nemohou unést váš internetový provoz, aby ukradli vaše osobní údaje.

VPN však mají několik nevýhod. Například cloud computing a Software-as-a-Service (SaaS) nebyly použity, když byla vynalezena starší VPN. Když byly VPN vyvinuty, většina společností ukládala svá data do interních podnikových sítí. A zaměstnání na dálku bylo v této době neobvyklé.

Nevýhody VPN

Zde jsou některé nevýhody sítí VPN, které je dnes činí nezabezpečenými a nepohodlnými pro organizace:

Otevřené porty: Koncentrátory VPN (síťové zařízení, které poskytuje připojení VPN) spoléhají na otevřené porty při vytváření připojení VPN. Problém je v tom, že kyberzločinci se často zaměřují na otevřené porty a používají je k získání přístupu k sítím.

Přístup na úrovni sítě: Jakmile VPN ověří uživatele a pustí je do sítě, mají neomezený přístup, což vystavuje síť hrozbám. Tato konstrukční chyba ponechává data, aplikace a duševní vlastnictví společnosti náchylné k útokům.

Nedostatečná autorizace: Na rozdíl od SDP a ZTNA nevyžadují VPN identifikaci jak pro uživatele, tak pro zařízení, která se pokoušejí o přístup k síti. A vzhledem k tomu, že uživatelé mají vždy špatné postupy hesel a nemluvě o milionech ukradených uživatelských přihlašovacích údajů dostupných k prodeji na temném webu, mohou hackeři zachytit a obejít dvoufaktorové ověřovací kódy na vašich online účtech.

Chyby zabezpečení v softwaru: Bylo objeveno, že mnoho populárních systémů VPN obsahuje softwarové problémy, které podvodníci dokázali časem zneužít. Kyberzločinci vyhledávají neopravený software VPN, protože ponechává podniky zranitelné vůči útokům. To platí pro uživatele VPN, kteří neaktualizovali svůj software, i když dodavatelé okamžitě nabízejí opravy.

Neefektivní výkon: Koncentrátory VPN mohou způsobit škrtící body, což má za následek pomalý výkon, nadměrnou latenci a celkově špatnou zkušenost pro uživatele.

Nepohodlné: Nastavení VPN je nákladný a časově náročný postup, který vyžaduje velké úsilí od bezpečnostního týmu a uživatelů. VPN navíc nejsou bezpečným řešením zabezpečení sítě kvůli typickým technologickým zranitelnostem, které zvyšují plochu útoku.

Softwarově definovaný obvod (SDP)

SDP, také označovaný jako „černý cloud“, je přístup k počítačové bezpečnosti, který skrývá infrastrukturu připojenou k internetu, jako jsou servery, routery a další firemní aktiva, před zraky vnějších stran a útočníků, ať už na místě nebo v cloudu. .

SDP řídí přístup k síťovým zdrojům organizací na základě přístupu ověřování identity. SDP ověřují identitu zařízení i uživatele tak, že nejprve vyhodnotí stav zařízení a ověří identitu uživatele. Ověřený uživatel obdrží své šifrované síťové připojení, ke kterému nemá přístup žádný jiný uživatel ani server. Tato síť také zahrnuje pouze ty služby, ke kterým má uživatel povolen přístup.

To znamená, že aktiva firmy mohou zvenčí vidět a přistupovat k nim pouze oprávnění uživatelé, ale nikdo jiný. To odlišuje SDP od VPN, které omezují uživatelská oprávnění a zároveň umožňují neomezený přístup k síti.

Zero Trust Network Access (ZTNA)

Bezpečnostní řešení ZTNA umožňuje bezpečný vzdálený přístup k aplikacím a službám na základě regulací řízení přístupu.

Jinými slovy, ZTNA nedůvěřuje žádnému uživateli ani zařízení a omezuje přístup k síťovým zdrojům, i když uživatel ke stejným zdrojům přistupoval již dříve.

ZTNA zajišťuje, že každá osoba a spravované zařízení, které se pokoušejí o přístup ke zdrojům v síti s nulovou důvěrou, podstoupí přísný proces ověřování identity a autentizace, ať už jsou uvnitř nebo vně perimetru sítě.

Jakmile ZTNA zřídí přístup a ověří uživatele, systém uživateli udělí přístup k aplikaci přes zabezpečený, šifrovaný kanál. To přidává další vrstvu zabezpečení do podnikových aplikací a služeb tím, že skrývá IP adresy, které by jinak byly vystaveny veřejnosti.

Jedním z lídrů v řešení ZTNA je Obvod 81.

SDP vs. VPN

SDP jsou bezpečnější, protože na rozdíl od VPN, které umožňují všem připojeným uživatelům přístup k celé síti, SDP umožňují uživatelům připojení k privátní síti. Uživatelé mají přístup pouze k majetku společnosti, který je jim přidělen.

SDP mohou být také lépe spravovatelné než VPN, zejména pokud interní uživatelé vyžadují několik úrovní přístupu. Použití VPN ke správě několika úrovní síťového přístupu vyžaduje nasazení mnoha VPN klientů. S SPD neexistuje žádný klient, ke kterému se připojuje každý, kdo používá stejné prostředky; místo toho má každý uživatel své síťové připojení. Je to skoro, jako by každý měl svou vlastní osobní virtuální privátní síť (VPN).

Kromě toho SDP ověřují jak zařízení, tak uživatele před přístupem k síti, což útočníkovi výrazně ztěžuje získání přístupu do systému pouze pomocí odcizených přihlašovacích údajů.

SDP a VPN se vyznačují několika dalšími základními charakteristikami:

- SDP nejsou omezeny zeměpisnou polohou ani infrastrukturou. To znamená, že SPD lze použít k zabezpečení jak místní infrastruktury, tak infrastruktury cloudu, protože jsou založeny spíše na softwaru než na hardwaru.

- Multicloudové a hybridní cloudové instalace jsou také snadno integrovány s SDP.

- SDP mohou připojit uživatele odkudkoli; nemusí být v rámci fyzické sítě společnosti. To znamená, že SDP jsou užitečnější při správě vzdálených týmů.

VPN vs. ZTNA

Na rozdíl od sítí VPN, které důvěřují každému uživateli a zařízení v síti a poskytují plný přístup k LAN (Local Area Network), návrh Zero Trust funguje na principu, že žádný uživatel, počítač nebo síť, uvnitř ani vně perimetru, nemůže být důvěryhodný – ve výchozím nastavení.

Zabezpečení Zero Trust zajišťuje, že každý, kdo se pokouší získat přístup k síťovým zdrojům, je ověřen a že uživatel má přístup pouze k těm službám, které k nim byly výslovně autorizovány. ZTNA zkoumá polohu zařízení, stav autentizace a umístění uživatele, aby zajistila důvěru před autentizací.

To řeší typický problém VPN, kdy vzdálení uživatelé BYOD (bring your own device) dostávají stejný stupeň přístupu jako uživatelé v podnikové kanceláři, i když mají často menší bezpečnostní omezení.

Dalším rozdílem je, že ačkoli klasické zabezpečení sítě VPN může bránit přístupu zvenčí sítě, je ve výchozím nastavení navrženo tak, aby uživatelům uvnitř sítě důvěřovalo. Udělují uživatelům přístup ke všem aktivům sítě. Problém s touto strategií je, že jakmile útočník získá přístup k síti, má úplnou kontrolu nad vším uvnitř.

Síť s nulovou důvěrou také umožňuje bezpečnostním týmům nastavit zásady řízení přístupu specifické pro umístění nebo zařízení, aby se zabránilo připojení neopravených nebo zranitelných zařízení k firemním síťovým službám.

Abychom to shrnuli, ZTNA má oproti VPN mnoho výhod:

- Bezpečnější – ZTNA vytváří kolem uživatelů a aplikací neviditelný plášť.

- Vzdáleným pracovníkům i uživatelům na místě jsou k dispozici pouze přidělené cloudové a interní serverové podnikové zdroje.

- Jednodušeji se ovládá – ZTNA je postavena zdola nahoru pro dnešní prostředí zabezpečení sítí, s ohledem na vynikající výkon a snadnou integraci.

- Lepší výkon – cloudová řešení ZTNA zajišťují adekvátní autentizaci uživatele i zařízení a odstraňují bezpečnostní problémy, které VPN vytvářejí.

- Škálovatelnost je snadnější – ZTNA je cloudová platforma, která se snadno škáluje a nevyžaduje žádné vybavení.

SDP vs. ZTNA

SDP (Software Defined Perimeters) a ZTNA (Zero Trust Networks Access) využívají koncept temného cloudu, který brání neoprávněným uživatelům a zařízením v prohlížení aplikací a služeb, ke kterým nemají přístup.

ZTNA a SDP umožňují uživatelům přístup pouze ke konkrétním zdrojům, které potřebují, což výrazně snižuje riziko bočního pohybu, který by jinak byl možný s VPN, zejména pokud by kompromitovaný koncový bod nebo přihlašovací údaje umožňovaly skenování a pivotování na jiné služby.

SDP standardně používají architekturu s nulovou důvěrou, což znamená, že přístup je odepřen, pokud uživatel nemůže uspokojivě ověřit svou identitu.

Integrace vaší aktuální VPN s SDP a ZTNA

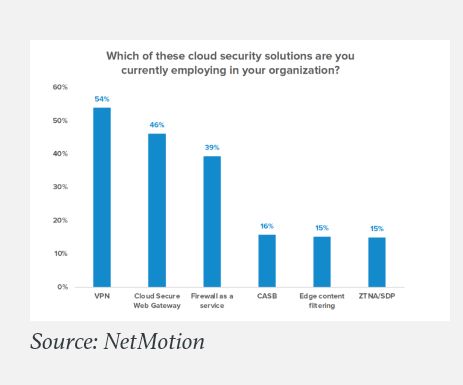

Podle posledních zpráv jsou VPN stále nejoblíbenější technologií zabezpečení přístupu ke cloudu Průzkum NetMotion 750 IT manažerů. Více než 54 procent společností používalo v roce 2020 VPN k poskytování zabezpečeného vzdáleného přístupu, ve srovnání s 15 procenty, které používaly řešení ZTNA a SDP.

Další průzkum, který společnost provedla, ukazuje, že 45 procent podniků plánuje používat VPN alespoň další tři roky.

Chcete-li však vytvořit komplexnější a bezpečnější síťové připojení mezi uživateli a zařízeními, můžete do své stávající VPN začlenit SDP a ZTNA. Pomocí těchto nástrojů řešení zabezpečení může být pro bezpečnostní tým velmi snadné přizpůsobit a automatizovat přístup na základě rolí a potřeb zaměstnanců v rámci organizace.

A přístup k citlivým datům a aplikacím lze uchovat v bezpečí a přitom zůstat bezproblémový a nenápadný, bez ohledu na to, zda jsou zaměstnanci v podniku nebo v cloudu.

Závěrečná slova 👨🏫

Vzhledem k tomu, že síťové, IT a bezpečnostní týmy spolupracují na minimalizaci útočné služby a předcházení hrozbám ve svých organizacích, mnozí mohou zjistit, že investice do řešení SDP nebo ZTNA a jejich začlenění do jejich stávající VPN je nejlogičtějším řešením.

Zjistí také, že tyto bezpečnostní změny nemusí být rychlé, rušivé nebo drahé. Ale mohou a měly by být docela účinné.