Hlavním argumentem proti cloud computingu uváděným jeho odpůrci je bezpečnost. BYOE zajišťuje bezpečnost všech vašich cloudových služeb. Podívejme se jak.

V cloud computingu nad nimi vlastník nemá přímou kontrolu a je nucen spoléhat se na poskytovatele cloudových služeb, že je ochrání před neoprávněným přístupem. Nejběžněji přijímaným řešením pro ochranu informací umístěných v cloudu je jejich šifrování.

Problém s šifrováním dat je v tom, že nejen brání neoprávněným uživatelům v přístupu k datům, ale také přidává komplikace při používání dat pro legitimně oprávněné uživatele.

Předpokládejme, že společnost hostuje svá data v zašifrované podobě v infrastruktuře poskytovatele cloudových služeb (CSP). V tom případě to potřebuje nějakou účinnou formu dešifrování, která uživatelům neznesnadní používání dat a aplikací ani negativně neovlivní jejich uživatelskou zkušenost.

Mnoho poskytovatelů cloudu nabízí svým zákazníkům možnost ponechat svá data zašifrovaná, což jim dává nástroje, díky nimž je dešifrování transparentní a nepovšimnuté oprávněnými uživateli.

Každé robustní schéma šifrování však vyžaduje šifrovací klíče. A když šifrování dat provádí stejný CSP, který uchovává data, šifrovací klíče jsou také v držení tohoto CSP.

Jako zákazník poskytovatele internetových služeb tedy nemůžete mít plnou kontrolu nad svými daty, protože nemůžete věřit, že váš poskytovatel internetových služeb uchová šifrovací klíče zcela v bezpečí. Jakýkoli únik těchto klíčů by mohl vaše data zcela vystavit neoprávněnému přístupu.

Table of Contents

Proč potřebujete BYOE

BYOE (přineste si vlastní šifrování) může být také označováno jako BYOK (přineste si vlastní klíče), i když se jedná o poměrně nové koncepty, různé společnosti mohou dát každé zkratce jiný význam.

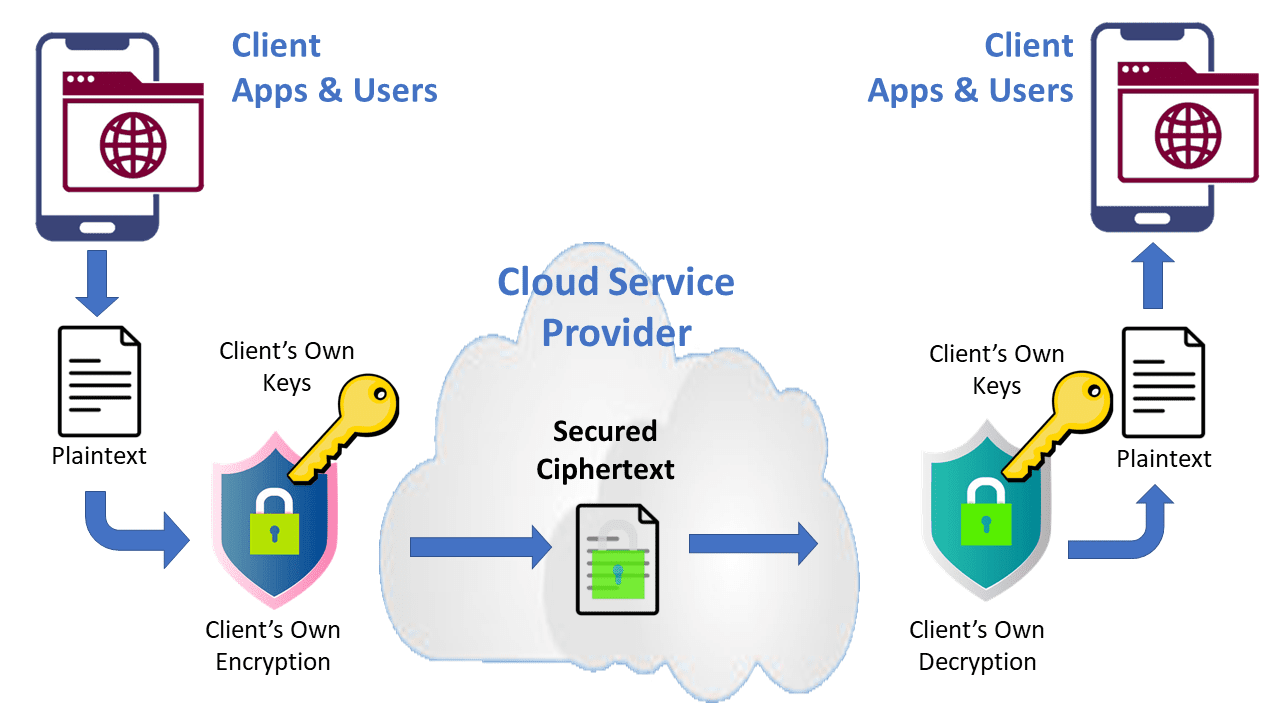

BYOE je bezpečnostní model speciálně přizpůsobený pro cloud computing, který umožňuje zákazníkům cloudových služeb používat vlastní šifrovací nástroje a spravovat své vlastní šifrovací klíče.

V modelu BYOE zákazníci CSP nasazují virtualizovanou instanci svého vlastního šifrovacího softwaru spolu s aplikací, kterou hostují v cloudu.

Aplikace je nakonfigurována tak, že všechny její informace zpracovává šifrovací software. Tento software šifruje data a ukládá je ve formě šifrovaného textu do fyzického datového úložiště poskytovatele cloudových služeb.

Důležitou výhodou BYOE je to, že společnostem umožňuje využívat cloudové služby k hostování jejich dat a aplikací při splnění kritérií ochrany dat uložených regulačními orgány v určitých odvětvích. Dokonce i v prostředích třetích stran s více nájemci.

Tento přístup umožňuje společnostem používat technologii šifrování, která nejlépe vyhovuje jejich potřebám, bez ohledu na IT infrastrukturu poskytovatele cloudových služeb.

Výhody BYOE

Hlavní výhody, které můžete získat používáním BYOE, jsou:

- Zvýšené zabezpečení dat hostovaných na infrastrukturách třetích stran.

- Plná kontrola nad šifrováním dat, včetně algoritmu a klíčů.

- Monitoring a kontrola přístupu jako přidaná hodnota.

- Transparentní šifrování a dešifrování, aby neovlivnilo používání dat.

- Možnost posílení zabezpečení pomocí hardwarových bezpečnostních modulů.

Běžně se má za to, že k ochraně před rizikem stačí zašifrovat informace, ale není tomu tak. Úroveň zabezpečení šifrovaných dat je pouze tak vysoká, jak vysoká je bezpečnost klíčů použitých k jejich dešifrování. Pokud jsou klíče odhaleny, data budou odhalena, i když jsou zašifrována.

BYOE je způsob, jak zabránit tomu, aby bylo zabezpečení šifrovacích klíčů ponecháno náhodě a zabezpečení implementované třetí stranou, tedy vaším CSP.

BYOE je poslední zámek na schématu ochrany dat, který by jinak byl nebezpečný. S BYOE, i když jsou šifrovací klíče vašeho CSP kompromitovány, vaše data nebudou.

Jak BYOE funguje

Bezpečnostní schéma BYOE vyžaduje, aby CSP nabídl svým zákazníkům možnost používat jejich vlastní šifrovací algoritmy a šifrovací klíče.

Chcete-li použít tento mechanismus bez ovlivnění uživatelské zkušenosti, budete muset nasadit virtualizovanou instanci vašeho šifrovacího softwaru vedle aplikací, které hostujete na vašem CSP.

Podnikové aplikace ve schématu BYOE musí být nakonfigurovány tak, aby všechna data, která zpracovávají, procházela šifrovací aplikací.

Tato aplikace je umístěna jako proxy mezi přední a zadní částí vašich podnikových aplikací, takže data nejsou nikdy přesouvána ani ukládána nešifrovaná.

Musíte zajistit, aby back-end vašich podnikových aplikací ukládal šifrovanou textovou verzi vašich dat ve fyzickém datovém úložišti vašeho CSP.

BYOE versus nativní šifrování

Architektury, které implementují BYOE, nabízejí větší důvěru v ochranu vašich dat než nativní řešení šifrování poskytovaná poskytovateli internetových služeb. To je možné díky použití architektury, která chrání strukturované databáze i nestrukturované soubory a prostředí velkých dat.

Pomocí rozšíření vám nejlepší řešení BYOE umožňují používat data i během operací šifrování a opětovného klíče. Na druhou stranu použití řešení BYOE pro monitorování a protokolování přístupu k datům je způsob, jak předvídat detekci a zachycení hrozeb.

Existují také řešení BYOE, která jako přidanou hodnotu nabízejí vysoce výkonné šifrování AES, rozšířené o hardwarovou akceleraci a granulární zásady řízení přístupu.

Tímto způsobem mohou určit, kdo může přistupovat k datům, v jakých časech a prostřednictvím jakých procesů, aniž by se museli uchýlit ke specifickým monitorovacím nástrojům.

Správa klíčů

Kromě použití vlastního šifrovacího modulu budete ke správě šifrovacích klíčů potřebovat software pro správu šifrovacích klíčů (EKM).

Tento software umožňuje správcům IT a zabezpečení řídit přístup k šifrovacím klíčům, což společnostem usnadňuje ukládání jejich vlastních klíčů a jejich uchovávání mimo dosah třetích stran.

Existují různé typy šifrovacích klíčů v závislosti na typu dat, která mají být šifrována. Aby byl software EKM, který si vyberete, skutečně efektivní, musí být schopen pracovat s jakýmkoli typem klíče.

Flexibilní a efektivní správa šifrovacích klíčů je nezbytná, když společnosti kombinují cloudové systémy s místními a virtuálními systémy.

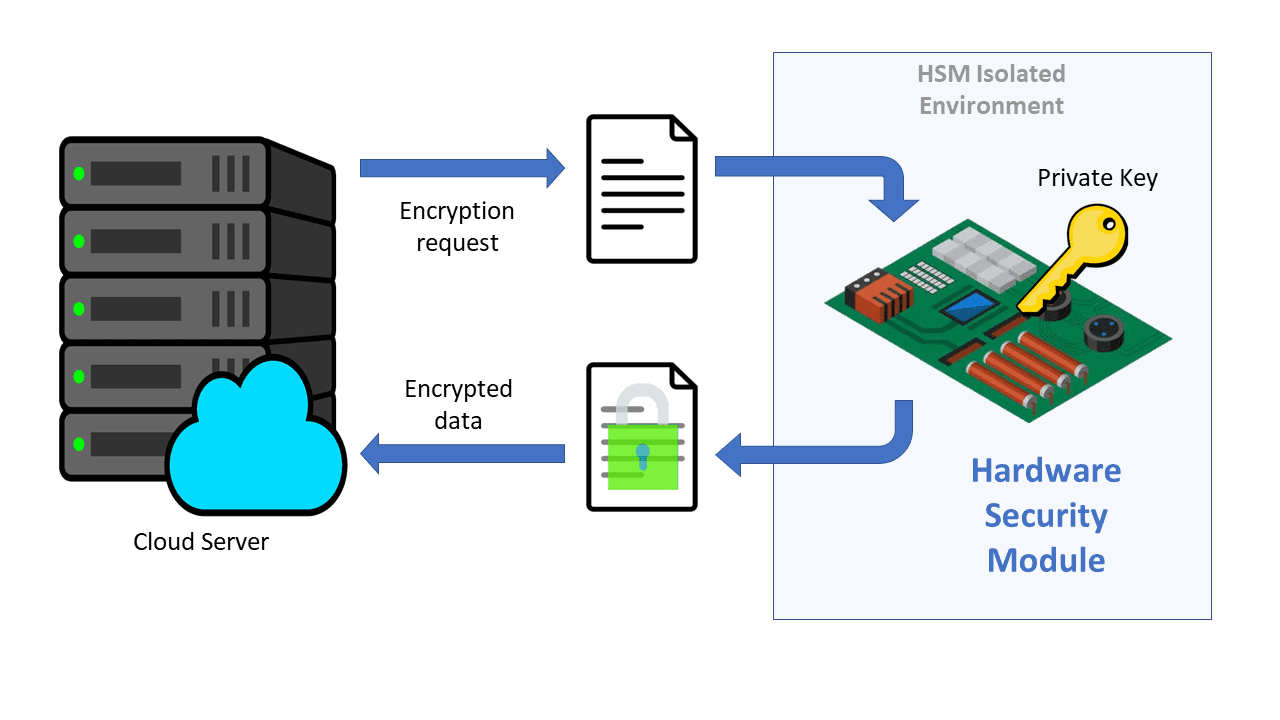

Kalení BYOE pomocí HSM

Hardwarový bezpečnostní modul neboli HSM je fyzické bezpečnostní zařízení používané k rychlému a s maximálním zabezpečením provádění kryptografických operací. Takové kryptografické operace zahrnují šifrování, správu klíčů, dešifrování a ověřování.

HSM jsou navrženy pro maximální důvěru a robustnost a jsou ideální pro ochranu utajovaných dat. Mohou být nasazeny jako PCI Express karty, samostatná zařízení se síťovým rozhraním Ethernet nebo jednoduše externí USB zařízení.

Mají vlastní operační systémy, speciálně navržené pro maximalizaci bezpečnosti, a jejich přístup k síti je chráněn firewallem.

Když použijete HSM v kombinaci s BYOE, HSM převezme roli proxy mezi vašimi obchodními aplikacemi a úložnými systémy vašeho CSP a postará se o veškeré nezbytné kryptografické zpracování.

Použitím HSM pro úlohy šifrování zajistíte, že tyto úlohy nebudou způsobovat nepříjemné prodlevy při běžném provozu vašich aplikací. Navíc s HSM minimalizujete šance, že neoprávnění uživatelé zasahují do správy vašich klíčů nebo šifrovacích algoritmů.

Při hledání standardů

Při přijímání bezpečnostního schématu BYOE byste se měli podívat na to, co váš CSP umí. Jak jsme viděli v tomto článku, aby byla vaše data v infrastruktuře CSP skutečně bezpečná, musí CSP zajistit, že si můžete nainstalovat svůj vlastní šifrovací software nebo HSM spolu se svými aplikacemi, že data budou šifrována v úložištích CSP, a že vy ani nikdo jiný nebudete mít přístup k šifrovacím klíčům.

Můžete také prozkoumat některá nejlepší řešení zprostředkovatelů zabezpečení přístupu ke cloudu, abyste rozšířili místní bezpečnostní systémy organizace.