K útokům na eskalaci privilegií dochází, když špatní herci zneužívají nesprávnou konfiguraci, chyby, slabá hesla a další zranitelnosti, které jim umožňují přístup k chráněným aktivům.

Typické zneužití může začít tím, že útočník nejprve získá přístup k účtu s nízkými oprávněními. Po přihlášení budou útočníci studovat systém, aby identifikovali další zranitelnosti, které mohou dále zneužít. Poté použijí tato oprávnění k tomu, aby se vydávali za skutečné uživatele, získali přístup k cílovým zdrojům a prováděli různé úkoly, které nebyly zjištěny.

Útoky eskalace privilegií jsou buď vertikální, nebo horizontální.

Ve vertikálním typu získá útočník přístup k účtu a poté provádí úkoly jako tento uživatel. U horizontálního typu útočník nejprve získá přístup k jednomu nebo více účtům s omezenými oprávněními a poté kompromituje systém, aby získal více oprávnění k provádění administrativních rolí.

Taková oprávnění umožňují útočníkům provádět administrativní úkoly, nasazovat malware nebo provádět jiné nežádoucí činnosti. Mohou například narušit operace, upravit nastavení zabezpečení, ukrást data nebo ohrozit systémy tak, že ponechají otevřená zadní vrátka pro budoucí zneužití.

Obecně, stejně jako kybernetické útoky, eskalace oprávnění využívá zranitelnosti systému a procesů v sítích, službách a aplikacích. Jako takovým je možné jim předcházet nasazením kombinace dobrých bezpečnostních postupů a nástrojů. Organizace by měla v ideálním případě nasadit řešení, která dokážou skenovat, detekovat a předcházet široké škále potenciálních a stávajících bezpečnostních zranitelností a hrozeb.

Table of Contents

Doporučené postupy, jak zabránit útokům eskalace oprávnění

Organizace musí chránit všechny své kritické systémy a data a také další oblasti, které mohou útočníkům připadat neatraktivní. Jediné, co útočník potřebuje, je proniknout do systému. Jakmile jsou uvnitř, mohou hledat zranitelnosti, které dále využívají k získání dalších oprávnění. Kromě ochrany majetku před vnějšími hrozbami je stejně důležité přijmout dostatečná opatření k zabránění vnitřním útokům.

Zatímco skutečná opatření se mohou lišit v závislosti na systémech, sítích, prostředí a dalších faktorech, níže jsou uvedeny některé techniky, které mohou organizace použít k zabezpečení své infrastruktury.

Chraňte a skenujte svou síť, systémy a aplikace

Kromě nasazení bezpečnostního řešení v reálném čase je nezbytné pravidelně kontrolovat všechny součásti IT infrastruktury, zda neobsahují zranitelnosti, které by mohly umožnit pronikání nových hrozeb. K tomu můžete použít efektivní skener zranitelnosti k nalezení neopravených a nezabezpečených operačních systémů a aplikací, chybných konfigurací, slabých hesel a dalších chyb, které mohou útočníci zneužít.

I když můžete použít různé skenery zranitelnosti k identifikaci slabin v zastaralém softwaru, je obvykle obtížné nebo nepraktické aktualizovat nebo opravovat všechny systémy. Zejména se jedná o problém při práci se staršími součástmi nebo rozsáhlými výrobními systémy.

V takových případech můžete nasadit další vrstvy zabezpečení, jako jsou brány firewall webových aplikací (WAF), které detekují a zastavují škodlivý provoz na úrovni sítě. Typicky bude WAF chránit základní systém, i když je neopravený nebo zastaralý.

Správná správa účtu oprávnění

Je důležité spravovat privilegované účty a zajistit, aby byly všechny zabezpečené, používané podle osvědčených postupů a nebyly vystaveny. Bezpečnostní týmy musí mít soupis všech účtů, kde existují a k čemu se používají.

Mezi další opatření patří

- Minimalizace počtu a rozsahu privilegovaných účtů, sledování a vedení záznamů o jejich aktivitách.

- Analýza každého privilegovaného uživatele nebo účtu s cílem identifikovat a řešit veškerá rizika, potenciální hrozby, zdroje a záměry útočníka

- Hlavní způsoby útoku a preventivní opatření

- Dodržujte zásadu nejmenšího privilegia

- Zabránit správcům ve sdílení účtů a přihlašovacích údajů.

Sledujte chování uživatelů

Analýza chování uživatelů může zjistit, zda existují kompromitované identity. Obvykle se útočníci zaměří na uživatelské identity, které poskytují přístup k systémům organizace. Pokud se jim podaří získat přihlašovací údaje, přihlásí se do sítě a nějakou dobu mohou zůstat nezjištěni.

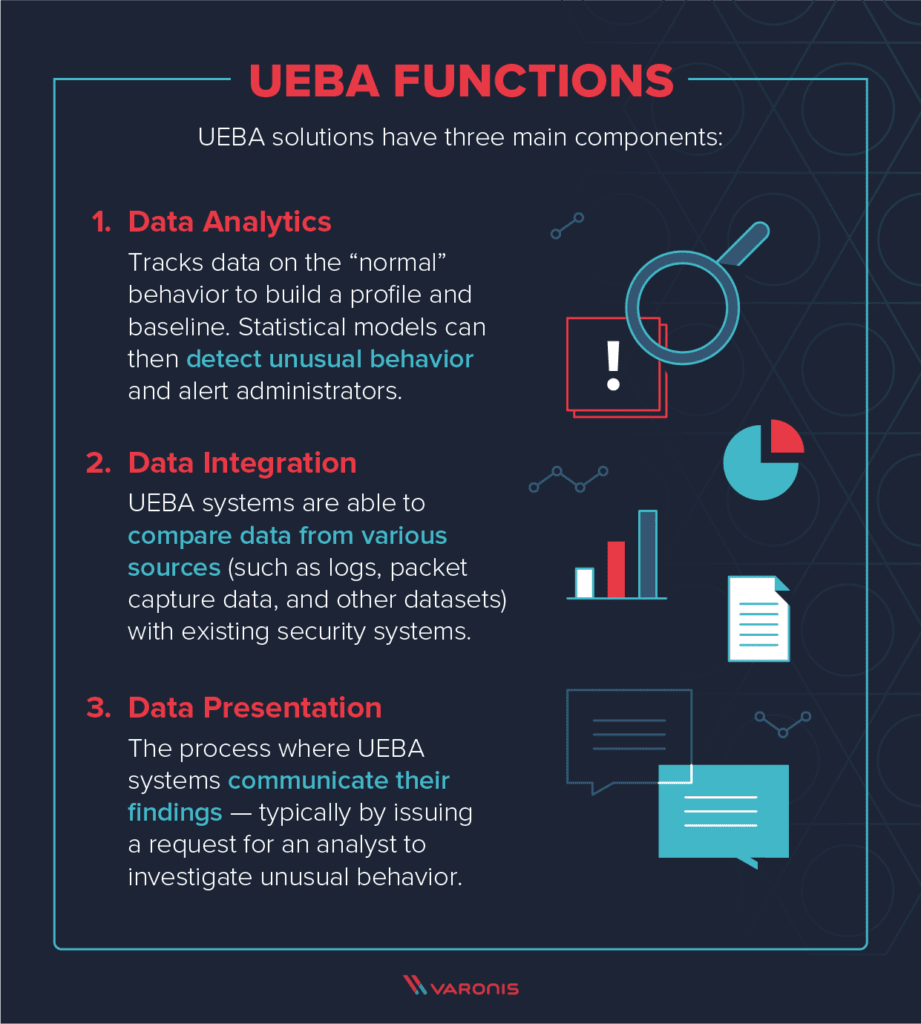

Vzhledem k tomu, že je obtížné ručně monitorovat chování každého uživatele, nejlepším přístupem je nasazení řešení User and Entity Behavior Analytics (UEBA). Takový nástroj nepřetržitě sleduje aktivitu uživatele v průběhu času. Poté vytvoří základ legitimního chování, který používá k odhalení neobvyklých aktivit, které svědčí o kompromisu.

Výsledný profil obsahuje informace, jako je umístění, zdroje, datové soubory a služby, ke kterým uživatel přistupuje a frekvence, konkrétní interní a externí sítě, počet hostitelů a také prováděné procesy. Pomocí těchto informací může nástroj identifikovat podezřelé akce nebo parametry, které se odchylují od základní linie.

Silné zásady a vynucování hesel

Vytvořte a vynucujte silné zásady, které zajistí, že uživatelé budou mít jedinečná a těžko uhodnutelná hesla. Použití vícefaktorové autentizace navíc přidává další vrstvu zabezpečení a zároveň překonává zranitelnosti, které mohou nastat, když je obtížné ručně vynutit zásady silného hesla.

Bezpečnostní týmy by také měly nasadit potřebné nástroje, jako jsou auditoři hesel, vymahači zásad a další, kteří mohou skenovat systémy, identifikovat a označit slabá hesla nebo vyzvat k akci. Nástroje pro vynucení zajistí, že uživatelé budou mít silná hesla z hlediska délky, složitosti a firemních zásad.

Organizace mohou také využít nástroje pro správu podnikových hesel, které uživatelům pomohou generovat a používat složitá a bezpečná hesla, která splňují zásady pro služby vyžadující ověření.

Další opatření, jako je vícefaktorová autentizace k odemknutí správce hesel, dále zvyšují jeho zabezpečení, a proto útočníkům téměř znemožňují přístup k uloženým přihlašovacím údajům. Mezi typické podnikové správce hesel patří Brankář, Dashlane, 1Heslo.

Dezinfikujte uživatelské vstupy a zabezpečte databáze

Útočníci mohou použít zranitelná uživatelská vstupní pole i databáze k vložení škodlivého kódu, získání přístupu a kompromitaci systémů. Z tohoto důvodu by bezpečnostní týmy měly používat osvědčené postupy, jako je silná autentizace a účinné nástroje k ochraně databází a všech druhů vstupních polí dat.

Osvědčeným postupem je kromě opravy databází a dezinfekce všech uživatelských vstupů šifrovat všechna data při přenosu i v klidu. Mezi další opatření patří ponechání souborů pouze pro čtení a poskytnutí přístupu pro zápis skupinám a uživatelům, kteří je vyžadují.

Trénujte uživatele

Uživatelé jsou nejslabším článkem v bezpečnostním řetězci organizace. Je proto důležité je zmocnit a vyškolit je, jak bezpečně plnit své úkoly. V opačném případě může jediné kliknutí uživatele vést ke kompromitaci celé sítě nebo systému. Některá rizika zahrnují otevírání škodlivých odkazů nebo příloh, navštěvování napadených webových stránek, používání slabých hesel a další.

V ideálním případě by organizace měla mít pravidelné programy zvyšování povědomí o bezpečnosti. Dále by měli mít metodiku pro ověření účinnosti školení.

Nástroje prevence útoků eskalace privilegií

Prevence útoků eskalace oprávnění vyžaduje kombinaci nástrojů. Mezi ně patří mimo jiné níže uvedená řešení.

Řešení pro analýzu chování uživatelů a entit (UEBA)

Exabeam

The Platforma pro správu zabezpečení Exabeam je rychlé a snadné nasazení řešení behaviorální analýzy založené na umělé inteligenci, které pomáhá sledovat aktivity uživatelů a účtů napříč různými službami. Exabeam můžete také použít ke zpracování protokolů z jiných IT systémů a bezpečnostních nástrojů, k jejich analýze a identifikaci a označení rizikových aktivit, hrozeb a dalších problémů.

Mezi funkce patří

- Protokolování a poskytování užitečných informací pro vyšetřování incidentů. Patří sem všechny relace, kdy konkrétní účet nebo uživatel poprvé přistoupil ke službě, serveru nebo aplikaci nebo prostředku, přihlášení k účtu z nového připojení VPN, z neobvyklé země atd.

- Škálovatelné řešení je použitelné pro jednu instanci, cloud a místní nasazení

- Vytváří komplexní časovou osu, která jasně ukazuje celou cestu útočníka na základě normálního a abnormálního chování účtu nebo uživatele.

Cynet 360

The Platforma Cynet 360 je komplexní řešení, které poskytuje analýzu chování, zabezpečení sítě a koncových bodů. Umožňuje vám vytvářet uživatelské profily včetně jejich geolokací, rolí, pracovní doby, vzorců přístupu k místním a cloudovým zdrojům atd.

Platforma pomáhá identifikovat neobvyklé aktivity, jako je;

- První přihlášení do systému nebo prostředků

- Neobvyklé přihlašovací místo nebo použití nového připojení VPN

- Vícenásobná souběžná připojení k několika zdrojům během velmi krátké doby

- Účty, které mají přístup ke zdrojům mimo pracovní dobu

Nástroje pro zabezpečení heslem

Auditor hesel

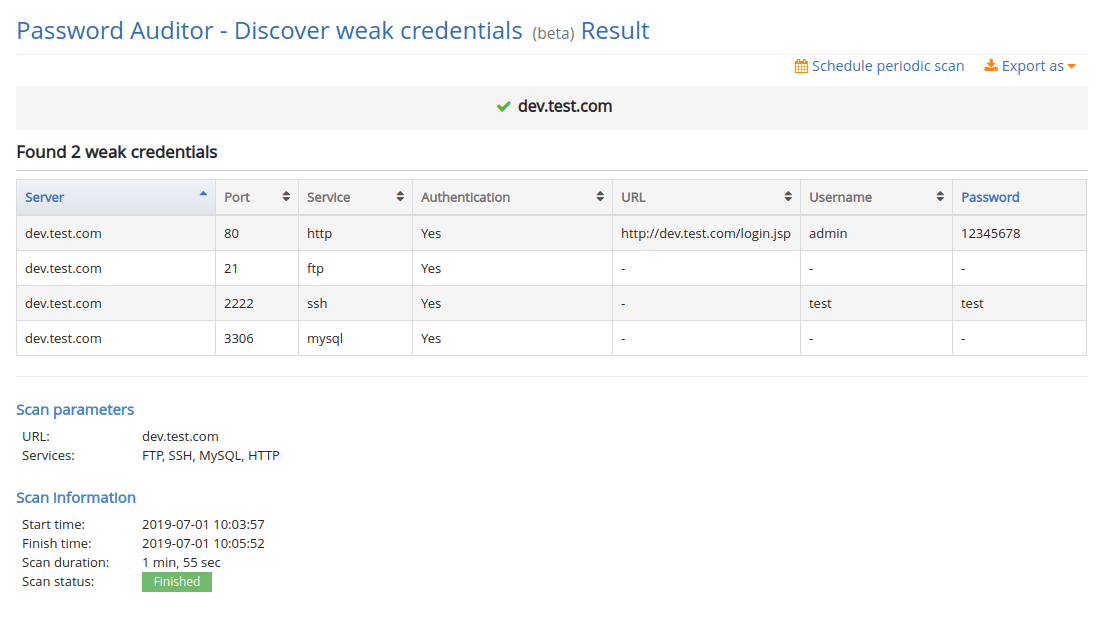

The auditor hesla nástroje skenují názvy hostitelů a IP adresy, aby automaticky identifikovaly slabé přihlašovací údaje pro síťové služby a webové aplikace, jako jsou webové formuláře HTTP, MYSQL, FTP, SSH, RDP, síťové směrovače a další, které vyžadují ověření. Poté se pokusí přihlásit pomocí slabých a běžných kombinací uživatelského jména a hesla, aby identifikoval účty se slabými přihlašovacími údaji a upozornil na ně.

Password Manager Pro

The ManageEngine správce hesel pro vám poskytuje komplexní řešení pro správu, kontrolu, monitorování a audit privilegovaného účtu během celého jeho životního cyklu. Může spravovat privilegovaný účet, certifikát SSL, vzdálený přístup i privilegovanou relaci.

Mezi funkce patří

- Automatizuje a vynucuje časté resetování hesel pro kritické systémy, jako jsou servery, síťové komponenty, databáze a další zdroje

- Ukládá a organizuje všechny privilegované a citlivé identity a hesla účtů v centralizovaném a zabezpečeném trezoru.

- Umožňuje organizacím splnit kritické bezpečnostní audity a také soulad s regulačními standardy, jako jsou HIPAA, PCI, SOX a další

- Umožňuje členům týmu bezpečně sdílet hesla správce.

Skenery zranitelnosti

Invicti

Invicti je škálovatelný, automatizovaný skener zranitelnosti a řešení pro správu, které lze škálovat tak, aby vyhovovalo požadavkům jakékoli organizace. Nástroj dokáže skenovat složité sítě a prostředí a zároveň se bezproblémově integrovat s jinými systémy včetně řešení CI/CD, SDLC a dalších. Má pokročilé možnosti a je optimalizován pro skenování a identifikaci zranitelností ve složitých prostředích a aplikacích.

Kromě toho můžete Invicti použít k testování webových serverů na nesprávnou konfiguraci zabezpečení, kterou mohou útočníci zneužít. Obecně tento nástroj identifikuje SQL Injection, vzdálené začlenění souborů, Cross-site Scripting (XSS) a dalších 10 zranitelností OWASP ve webových aplikacích, webových službách, webových stránkách, rozhraních API a dalších.

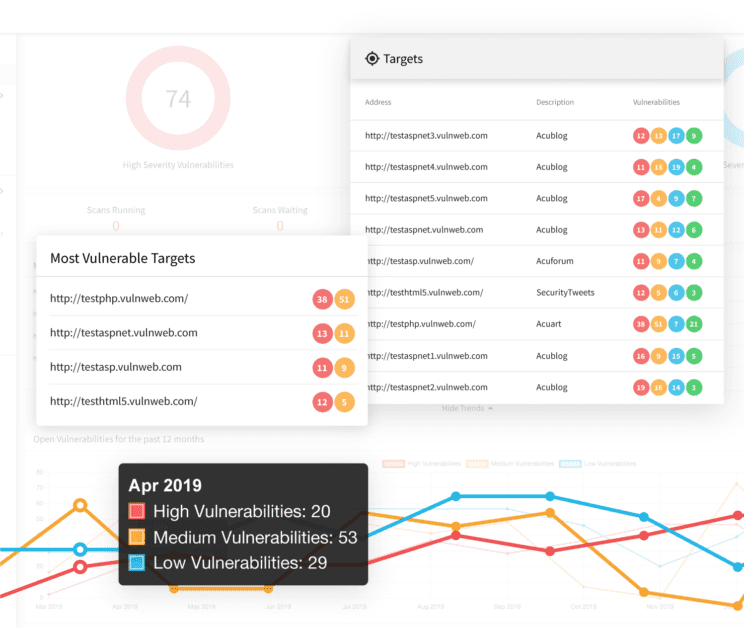

Acunetix

Acunetix je komplexní řešení s vestavěným skenováním zranitelností, správou a snadnou integrací s dalšími bezpečnostními nástroji. Pomáhá automatizovat úlohy správy zranitelnosti, jako je skenování a náprava, a umožňuje vám tak ušetřit na zdrojích.

Mezi vlastnosti patří;

- Integruje se s dalšími nástroji, jako je Jenkins, sledovače problémů třetích stran, jako jsou GitHub, Jira, Mantis a další.

- Možnosti on-premise a cloudového nasazení

- Přizpůsobitelné tak, aby vyhovovaly prostředí a požadavkům zákazníka, stejně jako podpora napříč platformami.

- Rychle identifikujte a reagujte na širokou škálu bezpečnostních problémů, včetně běžných webových útoků, Cross-site Scripting (XSS), injekcí SQL, malwaru, nesprávných konfigurací, odhalených aktiv atd.

Softwarová řešení správy privilegovaného přístupu (PAM).

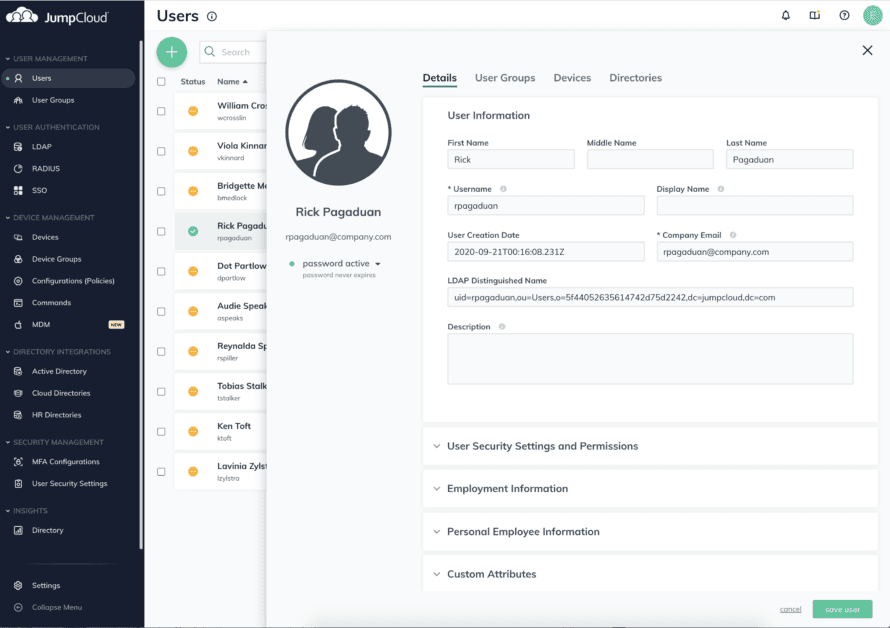

JumpCloud

Jumpcloud je řešení Directory as a Service (DaaS), které bezpečně ověřuje a připojuje uživatele k sítím, systémům, službám, aplikacím a souborům. Obecně platí, že škálovatelný cloudový adresář je služba, která spravuje, ověřuje a autorizuje uživatele, aplikace a zařízení.

Mezi vlastnosti patří;

- Vytváří bezpečný a centralizovaný autoritativní adresář

- Podporuje správu přístupu uživatelů napříč platformami

- Poskytuje funkce jednotného přihlášení, které podporují řízení přístupu uživatelů k aplikacím prostřednictvím LDAP, SCIM a SAML 2.0

- Poskytuje bezpečný přístup k místním a cloudovým serverům

- Podporuje vícefaktorové ověřování

- Má automatizovanou správu zabezpečení a souvisejících funkcí, jako je protokolování událostí, skriptování, správa API, PowerShell a další

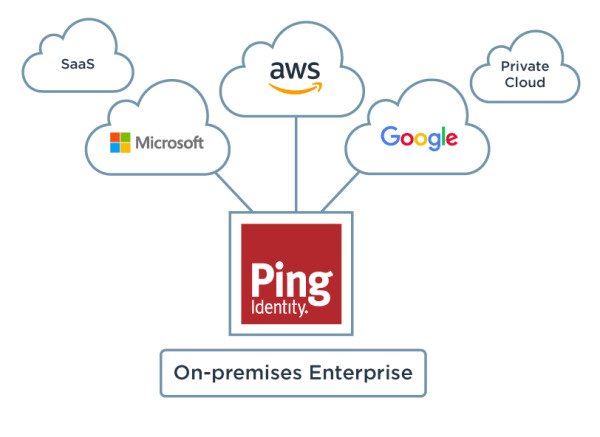

Ping Identita

Ping Identita je inteligentní platforma, která poskytuje vícefaktorové ověřování, jednotné přihlášení, adresářové služby a další. Umožňuje organizacím vylepšit zabezpečení identity a zkušenosti uživatelů.

Funkce

- Jednotné přihlášení, které poskytuje bezpečné a spolehlivé ověřování a přístup ke službám

- Vícefaktorové ověřování, které přidává další vrstvy zabezpečení

- Vylepšená správa dat a schopnost dodržovat předpisy o ochraně osobních údajů

- Adresářové služby, které poskytují bezpečnou správu uživatelských identit a dat ve velkém měřítku

- Flexibilní možnosti cloudového nasazení, jako je Identity-as-a-Service (IDaaS), kontejnerový software atd.

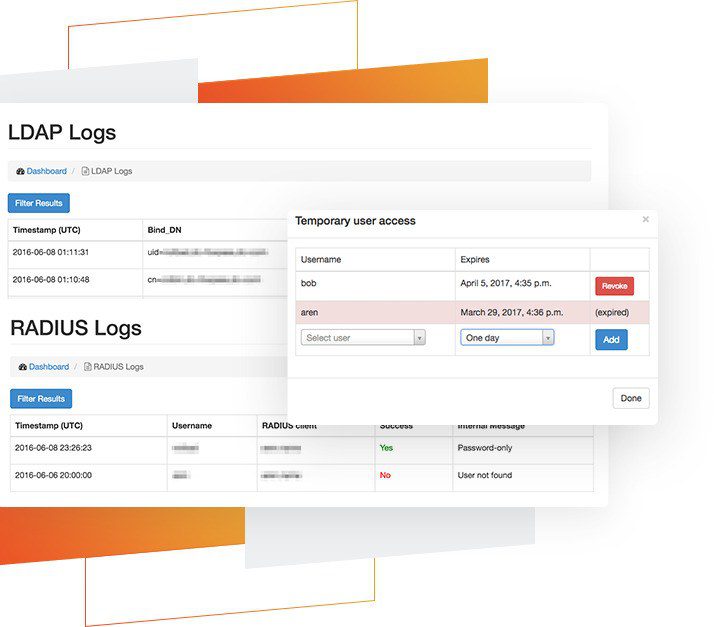

Foxpass

Foxpass je škálovatelné řešení identity a řízení přístupu na podnikové úrovni pro on-premise a cloudová nasazení. Poskytuje funkce správy klíčů RADIUS, LDAP a SSH, které zajišťují, že každý uživatel přistupuje pouze ke konkrétním sítím, serverům, VPN a dalším službám v povoleném čase.

Nástroj lze bez problémů integrovat s dalšími službami, jako jsou Office 365, Google Apps a další.

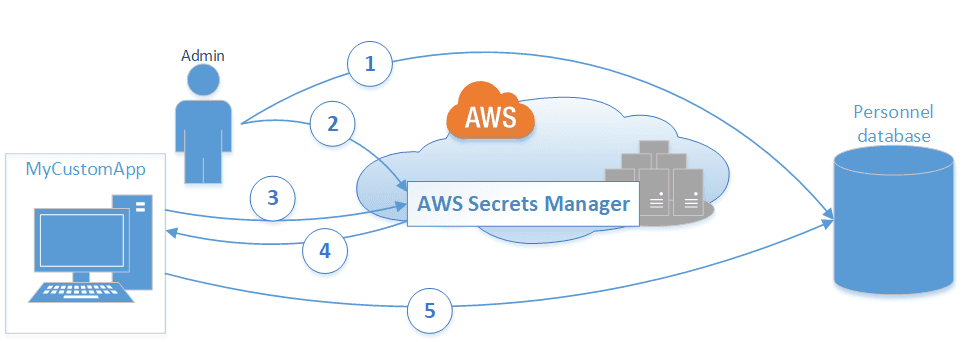

Správce tajemství AWS

Správce tajemství AWS vám poskytuje spolehlivé a efektivní prostředky k zabezpečení tajných informací potřebných pro přístup ke službě, aplikacím a dalším zdrojům. Umožňuje vám snadno spravovat, otáčet a získávat klíče API, přihlašovací údaje k databázi a další tajemství.

Existuje více tajných řešení správy, která můžete prozkoumat.

Závěr

Stejně jako kybernetické útoky využívá eskalace oprávnění systém a zpracovává zranitelná místa v sítích, službách a aplikacích. Jako takovým je možné jim předcházet nasazením správných bezpečnostních nástrojů a postupů.

Efektivní opatření zahrnují vynucení co nejmenších oprávnění, silných hesel a zásad ověřování, ochranu citlivých dat, snížení plochy útoku, zabezpečení přihlašovacích údajů k účtům a další. Mezi další opatření patří udržování všech systémů, softwaru a firmwaru aktuální a opravované, monitorování chování uživatelů a školení uživatelů o bezpečných počítačových postupech.