Kybernetická bezpečnost je rostoucí oblastí zájmu podniků a organizací všech tvarů a velikostí po celém světě.

Jak se technologie vyvíjí a postupuje, kyberzločinci nalézají nové nástroje a sofistikované techniky k prolomení bezpečnostní sítě, čímž se bezpečnost dat a ochrana sítě stává pro organizace velkou výzvou.

V posledním desetiletí, zejména v posledních několika letech, došlo k výraznému nárůstu kybernetických útoků, jak uvádí SZO a Interpol—především kvůli vzdáleným pracovním prostředím a bezpečnostním rizikům a výzvám, které s sebou nese.

Nebudete tomu věřit, ale statistiky naznačují, že asi 2200 útoků na kybernetickou bezpečnost dochází denně, přičemž dochází ke kybernetickému útoku v průměru každých 39 sekund. To znamená, že během našeho rozhovoru dochází ke kybernetickému útoku a narušuje firemní síť.

I když úplné odstranění kybernetických útoků z oblasti kybernetické bezpečnosti není možné, pochopení a identifikace různých typů kybernetických útoků a přijetí proaktivních opatření k jejich prevenci je jedním ze základních kroků a pro dnešní podniky je nanejvýš důležité.

To je důvod, proč jsem v tomto článku uvedl hlavní hrozby kybernetické bezpečnosti, které byste měli znát, a jejich preventivní nástroje. Než se ale dostaneme k tomu podstatnému, pochopme, proč jsou kybernetické útoky hlavní hrozbou pro globální podniky a podniky.

Table of Contents

Jak kybernetické hrozby narušují podniky a organizace?

Primárním cílem útoku na kybernetickou bezpečnost je neoprávněný přístup k firemní síti nebo počítačovému systému za účelem odcizení, pozměnění, zničení nebo odhalení citlivých a důvěrných informací.

Když tedy kybernetický zločinec nebo hacker provede kybernetický útok, má za následek úplnou ztrátu dat, narušení, porušení nebo manipulaci, což organizacím způsobí velké finanční ztráty, poškození pověsti a nedůvěru zákazníků.

Obrovští obři mají rádi Dropbox, Uber, Twilioa Revolut zažili kybernetické útoky v té či oné podobě – trpící následky phishingu a velkých úniků dat. Například v září 2022 odhalilo narušení kybernetické bezpečnosti a útok sociálního inženýrství data 50 000 zákazníků společnosti Revolut, včetně jejich adres, jmen, e-mailových adres a částečných údajů o platebních kartách.

Je však důležité poznamenat, že tyto kybernetické útoky se nezaměřují pouze na větší ryby v moři; tedy miliardové společnosti, ale malé a střední podniky (SMB) jsou stejně ohroženy útoky na kybernetickou bezpečnost – zejména kvůli menšímu počtu bezpečnostních opatření.

Ve skutečnosti podle Zpráva Verizon 2021 Data Breach Investigations Report (DBIR)v roce 2021 byla 1 z 5 obětí úniku dat malé a střední podniky, které utrpěly střední náklady na ztráty ve výši 21 659 USD.

Zatímco tyto kybernetické útoky způsobují, že podniky utrpí značnou ztrátu reputace, jejich náklady na poškození rostou, protože útoky jsou stále sofistikovanější. Odborníci předpovídají, že náklady na kybernetickou kriminalitu mají dosáhnout 10,5 bilionu dolarů do roku 2025v příštích pěti letech každoročně roste o 15 %.

V takto vážné situaci je pro podniky klíčové poznávat mučivé statistiky kybernetické bezpečnosti, podporovat kulturu kybernetické bezpečnosti, propagovat školení a povědomí o kybernetické bezpečnosti a podnikat preventivní kroky na každé úrovni a pozici – počínaje znalostmi o nejběžnějších a největších rizicích kybernetické bezpečnosti.

Pojďme se tedy ponořit přímo do seznamu.

Malware

Malware, označovaný také jako škodlivý software, je jednou z největších hrozeb kybernetické bezpečnosti. Malware narušuje firemní síť prostřednictvím škodlivého softwaru, jako jsou viry, ransomware, červi, boti, kryptojacking, trojské koně a adware – aby poškodil data serveru, zničil data nebo ukradl důvěrné informace.

Je to jedna z největších hrozeb kvůli různým prostředkům nebo softwaru, který malware používá k hacknutí systému nebo narušení sítě prostřednictvím zranitelností. Často přichází ve formě spamových e-mailů, škodlivých stahování nebo připojení k jiným infikovaným zařízením nebo strojům.

Jedním z nejnovějších příkladů malwarového útoku byl Emotet trojan, která se objevila kolem roku 2014 a zastavila se v roce 2021. Tento vysoce sofistikovaný útok byl doručen jako aktualizace systému Windows a instruoval uživatele, aby si jej přednostně nainstalovali. Hackeři k jejich šíření použili fázové e-maily obsahující škodlivé odkazy nebo přílohy s podporou maker.

Existuje několik způsobů, jak zabránit útokům malwaru, včetně instalace antivirového a antimalwarového softwaru, firewallů, pravidelné aktualizace prohlížečů a operačních systémů, vyhýbání se klikání na podezřelé odkazy atd. Pokud hledáte software pro odstranění malwaru,

Osobně bych doporučil zvolit Malware Bytes Služba odstranění malwarukterý ve vašem systému provádí přísnou analýzu hrozeb a zajišťuje trvalé odstraňování hrozeb – umožňuje nepřetržitou produktivitu na pracovišti.

Čtěte také: Jak odstranit malware z PC (Windows a macOS)?

Phishing

Phishing je prominentní kybernetický útok, který je typem útoku sociálního inženýrství 90 % všech úniků dat organizací.

Při phishingovém útoku se útočník vydává za důvěryhodnou entitu nebo autoritu a používá taktiku sociálního inženýrství k odesílání falešných e-mailů, SMS, účtů na sociálních sítích a telefonů a láká uživatele, aby klikali na škodlivé odkazy nebo zadávali citlivé údaje, které spouštějí škodlivé stahování nebo data. kompromis.

Například Crelan Bank of Belgium se stal obětí phishingového útoku Business Email Compromise (BEC), kdy útočník kompromitoval e-mailový účet manažera vyšší úrovně a instruoval zaměstnance banky, aby převedli peníze na bankovní účet, který útočník vlastní a ovládá. Tento podvod způsobil ztrátu společnosti přibližně 75,8 milionu dolarů.

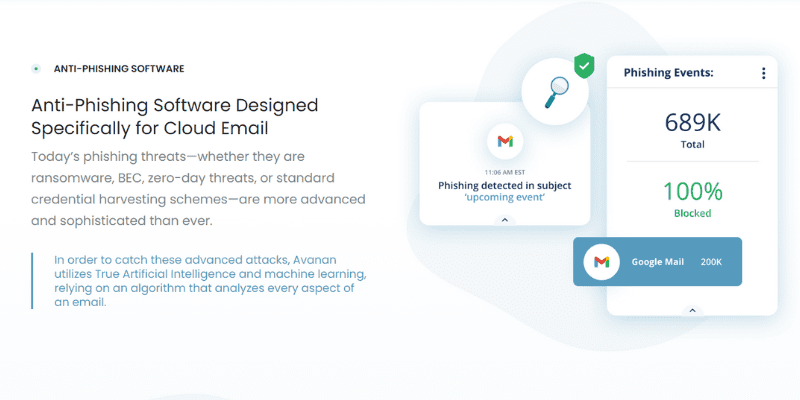

Využití Multi-Factor Authentication (MFA), použití silných e-mailových bezpečnostních bran, křížové kontroly e-mailů a e-mailových adres odesílatelů a používání nástrojů jako Avananův anti-phishingový software je zásadní, abychom se nestali obětí phishingového kybernetického útoku.

Ransomware

Ransomware je další nejběžnější a nejvýznamnější kyberbezpečnostní hrozbou, která zahrnuje šifrování nebo krádež důvěrných dat organizace a žádá výkupné na oplátku – což z něj také dělá lukrativní a drahý kybernetický útok.

Mnoho bezpečnostních expertů nazývá rok 2020 „rokem ransomwaru“ s a nárůst o 148 % v pandemii COVID-19.

V květnu 2021 Brenntag, severoamerická divize distributora chemikálií, přišel o neuvěřitelných 150 GB dat kvůli ransomwarovému útoku nasazenému gangem DarkSide na společnost. Útočník požadoval 7,5 milionu dolarů výměnou za výkupné, ale společnosti se jej podařilo vyjednat na 4,4 milionu dolarů – které společnost zaplatila gangu, aby jim zabránila zveřejňovat kompromitovaná data.

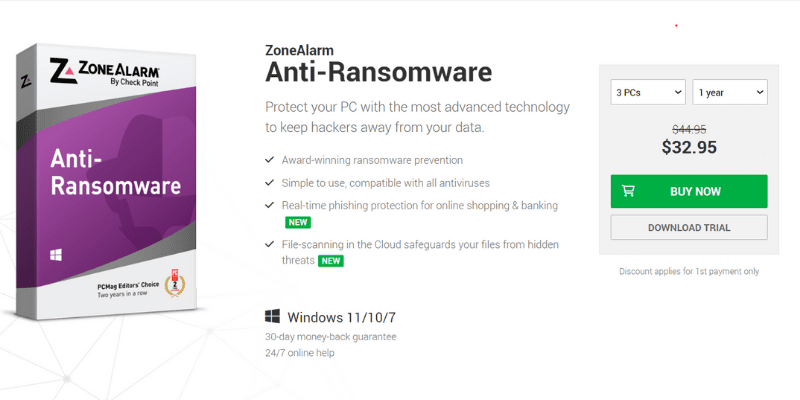

Pravidelné zálohování tedy umožňuje silnou ochranu zabezpečení koncových bodů a instalaci spolehlivého softwaru proti ransomwaru, např ZoneAlarmjsou nezbytné k prevenci ransomwaru a vzniku velkých finančních ztrát.

Útoky na dodavatelský řetězec

Útok na dodavatelský řetězec je útok kybernetické bezpečnosti zaměřený na důvěryhodné dodavatele třetích stran, kteří nabízejí software, hardware a další služby důležité pro dodavatelský řetězec organizace.

Tento útok využívá důvěru mezi společností a jejími dodavateli a dodavateli třetích stran; pro společnost je proto prověřování a vyšetřování třetích stran nanejvýš důležité.

Útočníci softwarového dodavatelského řetězce vkládají škodlivý kód do firemní aplikace, aby infikovali její uživatele nebo získali přístup k citlivým informacím. Zároveň útočníci hardwarového dodavatelského řetězce kompromitují fyzické komponenty aplikace za stejným účelem – ničí důvěru a pověst společnosti.

Jedním z nejnovějších incidentů útoku na dodavatelský řetězec je Útok SolarWinds Orion v roce 2020. Útoky pronikly do vývojového prostředí softwaru SolarWinds, aby vložily škodlivé kódy do aktualizací platformy Orion. To vedlo k tomu, že více než 18 000 organizací instalovalo do svých sítí a systémů zadní vrátka prostřednictvím pravidelných aktualizací softwaru, v tomto případě aktualizace Sunburst – umožňující útočníkům získat přístup k důvěrným informacím od několika globálních soukromých společností a vládních agentur.

Tomuto útoku můžete zabránit zajištěním softwarového zabezpečení, řádnou správou oprav a používáním nástrojů jako Kompletní zabezpečení dodavatelského řetězce softwaru AquaSec řešení, které zabezpečuje spojení vašeho dodavatelského řetězce, aby byla zachována integrita kódu a minimalizována plocha útoku.

Útoky nultého dne

K útoku zero-day dochází, když se hackerovi podaří zneužít mezeru nebo zranitelnost dříve, než vývojáři najdou opravu. Je to tehdy, když společnost identifikuje zranitelnosti softwaru. Přesto neexistuje žádná okamžitá oprava nebo existuje „nula dní“ na opravu – což poskytuje hackerům výhodu, že mohou zranitelnosti okamžitě zneužít.

V roce 2020 populární platforma pro videokonference Zoom utrpěl útokem na zranitelnost zero-day který hackerům umožňoval vzdálený přístup k počítačům uživatelů, pokud byly spuštěny na Windows 7 a starších verzích. Hacker by mohl zcela převzít počítač a získat přístup k jeho souborům, pokud by cílovou obětí byl správce.

Spolehlivý, dobře komunikovaný proces správy oprav a plán reakce na incidenty vám mohou pomoci vyhnout se útokům zero-day. Navíc pomocí softwaru pro prevenci útoků zero-day, jako je např Řešení Zero-day prevence společnosti Opawat Prospěšné je také zajištění vysokého zabezpečení e-mailů.

Útoky typu Man-in-the-middle

Jak název napovídá, při útoku typu man-in-the-middle se útočník dostane mezi komunikaci mezi dvěma stranami a unese relaci mezi hostitelem a klientem.

Útoky MITM, označované také jako odposlouchávání, zahrnují útočníky, kteří omezí komunikaci klient-server a vytvoří novou komunikační linku za účelem krádeže osobních údajů a bankovních informací, manipulace uživatelů, aby provedli určité akce, iniciovali převody prostředků a další.

Populárním příkladem útoku MITM je situace, kdy v roce 2014 Lenovo distribuovalo počítače s adwarem Superfish Visual – umožňující útočníkům vytvářet a nasazovat reklamy na šifrované webové stránky, měnit SSL webu a přidávat své vlastní. To umožnilo hackerům zobrazit webovou aktivitu a přihlašovací údaje uživatele, když procházel Chrome nebo Internet Explorer.

Používání šifrování dat a zařízení, instalace sítí VPN, implementace vícefaktorové autentizace a instalace spolehlivých řešení zabezpečení aplikací, např. Firewall webových aplikací společnosti Impervajsou zásadní pro prevenci útoků MITM.

DDoS útoky

Útok DDoS (Distributed Denial of Service) zaplaví webový server roboty a internetovým provozem, čímž naruší běžný provoz webu, výkon a dobu provozu.

Mnoho irelevantního provozu směrem k cílové webové stránce spotřebovává její zdroje, což ztěžuje manipulaci nebo poskytování dobré zkušenosti cílovým uživatelům, což má za následek výpadky serveru a znepřístupnění webové stránky pro internet.

Úspěšný DDoS útok tak může zásadním způsobem ovlivnit pověst a důvěryhodnost firmy na internetu. Útoky DDoS od roku 2020 výrazně rostou a statistiky naznačují, že v roce 2021 67% nárůst při DDoS útocích s výkupným.

V únoru 2020 Amazon Web Services zasáhl masivní DDoS útokzaměřené na neidentifikovaného zákazníka AWS pomocí CLDAP odraz technika, která se spoléhá na servery třetích stran CLDAP a zesiluje požadavky na data odeslané na IP adresu cíle 56 až 70krát.

Provádění hodnocení rizik, používání firewallů a řešení pro diferenciaci provozu a instalace služeb jako Síťové služby Cloudflare může pomoci významně zabránit pravděpodobnosti škodlivých DDoS útoků.

SQL Injection

Vložení SQL nebo SQL (Structured Query Language) nastává, když útočník manipuluje se standardním SQL dotazem nebo příkazem na databázovém webu nebo aplikaci. Hacker vkládá do SQL dotazů škodlivé kódy, které jim umožňují prohlížet, upravovat, mazat nebo manipulovat s kritickými databázovými informacemi.

Hackeři z Miami použili SQL injection k infiltraci podnikových systémů v několika organizacích, především v Obchodní řetězec 7-Elevenúspěšně ukradl 130 milionů čísel kreditních karet.

Použití systémů detekce narušení a nástrojů jako EventLog Analyzer ManageEngine může pomoci zmírnit a vyhnout se injektáži SQL v ohrožení aplikační databáze vaší společnosti.

XSS

Útoky cross-site scripting (XSS) zahrnují útočníka vložení škodlivého a neoprávněného kódu na legitimní web.

Tento kód se poté spustí jako infikovaný skript ve webovém prohlížeči uživatele – což hackerovi umožní vydávat se za uživatele nebo ukrást jeho důvěrné informace, jako jsou bankovní údaje, přihlašovací údaje atd.

Útokům XSS můžete zabránit kódováním dat na výstupu, filtrováním vstupu při příchodu a použitím příslušných hlaviček odpovědí. Navíc můžete dokonce detekovat a zmírnit SQL injection pomocí ManageEngine’s EventLog Analyzer aby se zabránilo neoprávněnému přístupu k datům a bočnímu pohybu.

Útoky založené na heslech

Při útocích založených na hesle útočník hackne heslo uživatele pomocí nástrojů a programů na prolomení hesel, jako je Hashcat a Aircrack. Útok založený na hesle lze rozlišit na několik typů, jako jsou útoky hrubou silou, útoky keylogger a slovníkové útoky.

Útočník používá metodu pokusu a omylu k uhádnutí přihlašovacích údajů uživatele a nabourání se do jejich účtů při útoku hrubou silou. Zároveň slovníkový útok používá běžná slova k uhodnutí uživatelských hesel, zvláště když jsou slabá a příliš snadno uhodnutelná.

Keylogger je malwarový útok, který využívá stisky kláves, které uživatel používá k zadávání informací, jako jsou hesla, údaje o kreditních kartách a další citlivá data do svých počítačových systémů.

Kromě používání silných hesel a jejich pravidelné aktualizace pomocí bezpečných řešení pro správu, jako je IPBan Provám pomůže eliminovat hackery a přihlašování hrubou silou a zajistí bezpečnost přihlášení.

Odposlechy

Odposlouchávací útok je akt zachycení informací mezi dvěma stranami za účelem přístupu k citlivým datům a informací za účelem naslouchání, záznamu nebo zachycení dat.

Odposlouchávání, známé také jako sniffing nebo spoofing, se může vztahovat na verbální komunikaci, jako jsou textové zprávy, e-mail, faxové přenosy, videokonference a další data přenášená přes síť.

Tento útok může způsobit, že oběti budou trpět krádeží identity, finanční ztrátou, poškozením pověsti, kompromitováním dat, ponížením a mnoha dalšími.

Riziku odposlechu můžete předejít použitím silných řešení pro ověřování a šifrování, jako je např Šifrování nové generace s NordVPNšíření povědomí o kybernetické bezpečnosti a zajištění fyzické bezpečnosti.

IoT útoky

Od pandemie se zvýšil nárůst pracovních prostředí pro práci z domova nebo na dálku, stejně jako útoky na chytrá zařízení a internet věcí (IoT). IoT útoky výrazně eskalovaly na 1,51 miliardy od ledna do června 2021.

Tyto útoky se zaměřují na sítě a zařízení založená na internetu věcí, jako jsou bezpečnostní kamery nebo chytré termostaty, aby získali kontrolu nad zařízením nebo ukradli data.

V červenci 2015 provedli hackeři a Jeep hack a převzal kontrolu nad Jeepem SUU pomocí své CAN sběrnice a využil zranitelnosti aktualizace firmwaru – což jim umožnilo ovládat rychlost vozidla a další akce.

Musíte použít řešení jako Bezpečnostní řešení IoT pro podniky, průmysl a zdravotnictví od Check Point, aby se zabránilo kybernetickým útokům IoT.

Cloudové útoky

Zranitelnosti cloudu ohromně rostou, zvýšení o 150 % v posledních pěti letech. Tyto útoky se zaměřují na platformy cloudových služeb, jako jsou cloudová úložiště, cloud computing a modely SaaS a PaaS.

Tyto útoky způsobují, že organizace trpí vážnými následky, včetně ztráty dat, vystavení dat, neoprávněného přístupu k citlivým informacím a narušení služeb.

V červenci 2021 Kesaya zažila cloudový ransomwarový útok dodavatelského řetězce na svých nástrojích pro vzdálené monitorování a zabezpečení perimetru sítě – poskytující hackerům administrativní kontrolu nad svými službami za účelem infikování sítí poskytovatele služeb a zákazníků.

Abyste takovým nebezpečím předešli, můžete zajistit cloudové zabezpečení výběrem Orca, an Cloudová bezpečnostní platforma řízená umělou inteligencí eliminovat cloudová rizika.

Cryptojacking

Kybernetický útok typu cryptojacking spočívá v tom, že útočník unese cizí pracovní nebo domácí počítač za účelem těžby kryptoměny, jako je bitcoin. Hackeři se mohou dostat k zařízení oběti tak, že je infikují škodlivými online reklamami nebo posílají vyskakovací okna nebo e-maily obsahující škodlivé odkazy.

Útokům kryptojackingu můžete zabránit aktualizací softwaru, instalací blokovače reklam nebo blokátoru kryptojackingu, např. Softwarový blokátor Cryptojacking společnosti Acronis, která blokuje hrozby na vašem počítačovém zařízení. Acronis poskytuje i další služby kybernetické ochrany.

DoS útoky

Útok DoS (Denial of Service) zaplaví cílenou síť falešnými požadavky – zahltí server, naruší jeho provoz a znepřístupní jej zamýšleným uživatelům.

I když se to může zdát podobné DDoS útokům, liší se svým původem. Zatímco útoky DDoS pocházejí z více systémů, útočníci spouštějí útoky DoS z jednoho systému.

V roce 2018 Panda Security oznámila šíření skriptu cryptojackingznámý jako „WannaMine“, k těžbě kryptoměny Monero, která infikovala několik vysoce profilovaných firemních sítí.

Útokům DoS můžete zabránit pomocí sítí pro doručování obsahu (CDN), blokováním IP adres, omezováním rychlosti a instalací řešení jako Prevence DDoS útoků Radware služby.

Zalévací otvor

Útok na zalévání je kybernetický útok, který se zaměřuje na skupinu uživatelů nebo organizaci infikováním webů nebo webových stránek, které běžně navštěvují.

Stejně jako zvířecí predátoři číhají a čekají kolem napajedla, aby zaútočili na svou kořist, kyberzločinci číhají na běžných nebo specializovaných webech a čekají na příležitost tyto weby infikovat, a tím infikovat weby obětí, které navštěvují specializované weby.

V roce 2015 čínská hackerská skupina učinil Forbes obětí útoku na napajedlo—využití zero-day zranitelností v Adobe Flash Player a Internet Exploreru k zobrazení infikovaných verzí funkce Forbes „Thought of the Day“ — umožňující útočníkům infikovat zranitelné uživatele a zařízení navštěvující web Forbes.

Spoléhá mnoho středních a malých podniků Inovativní řešení kybernetické bezpečnosti společnosti Fortinet chránit své sítě před kritickými kybernetickými útoky, jako jsou vodní díry.

Drive-by útoky

Útok při stahování nebo útok typu drive-by označuje škodlivé kódy nebo skripty, které spouštějí neúmyslné stažení škodlivého programu do zařízení uživatele bez jeho vědomí nebo výslovného povolení.

Je důležité odstranit zastaralý software, udržovat webové stránky a operační systémy aktuální, používat silná a složitá hesla pro účty administrátorů a využívat Řešení kybernetické bezpečnosti Fortinet pro zajištění bezpečnosti sítě a aplikací a předcházení rizikům útoků typu drive-by.

Trojský kůň

Virus trojský kůň je škodlivý malware, který se vydává za legitimní programy nebo software, ale po instalaci uživatelem může vést k manipulaci s daty a kompromitaci.

Používají taktiku sociálního inženýrství, aby přiměly uživatele k provedení konkrétních akcí – spuštění stahování a instalace malwaru do jejich zařízení.

Antivirový software jako Spybot může pomoci zajistit ochranu malwaru před dalšími kybernetickými hrozbami.

Závěr

Několik velkých podniků a malých podniků čelí rostoucím rizikům vyvíjejících se kybernetických útoků a online hrozeb, což ohrožuje podnikové finance, prodej, pověst a důvěryhodnost.

S takovým rozsahem kybernetických bezpečnostních hrozeb, které přetrvávají na webu, jsou zásadní kybernetická bezpečnostní opatření nezbytná pro podniky, aby udržely kyberzločince na uzdě a zajistily konzistentní obchodní operace.

Ujistěte se tedy, že využijete tohoto článku, který uvádí běžná rizika kybernetické bezpečnosti a jak se jim můžete vyhnout.

Dále, nyní, když víte o nebezpečích, je čas být připraven s těmito nástroji pro simulaci kybernetických útoků, abyste zlepšili zabezpečení.