Technologie šifrování BitLocker, která je součástí operačního systému Windows, se v nedávné době stala terčem několika bezpečnostních incidentů. Byly zaznamenány případy, kdy se útočníkům podařilo extrahovat šifrovací klíče z čipu TPM po jeho fyzickém odstranění z počítače. Mnoho pevných disků bylo také prolomeno s obejitím BitLocker. Následující text poskytuje přehled možností, jak se vyhnout rizikům spojeným s používáním nástroje BitLocker.

Je důležité zdůraznit, že všechny zmíněné útoky vyžadují fyzický přístup k danému zařízení. Hlavním účelem šifrování je totiž zabránit neoprávněnému přístupu k souborům v případě odcizení notebooku nebo fyzického zpřístupnění stolního počítače.

BitLocker v základní verzi Windows Home není dostupný

I když většina moderních operačních systémů pro běžné uživatele nabízí šifrování v základní výbavě, Windows 10 stále neposkytuje tuto možnost na všech počítačích. Konkurenční systémy, jako jsou macOS, ChromeOS, iOS a různé distribuce Linuxu, zabezpečují data všech svých uživatelů šifrováním. Microsoft však stále neintegroval BitLocker do edice Windows 10 Home.

Některé počítače sice mohou být vybaveny obdobnou šifrovací technologií, kterou Microsoft dříve označoval jako „šifrování zařízení“ a nyní někdy nazývá „šifrování zařízení BitLocker“, avšak tato verze má omezenější funkcionalitu než plnohodnotný BitLocker.

Jak toho útočník může zneužít? Není nutný žádný exploit! Pokud není váš počítač s Windows Home zašifrovaný, útočník může jednoduše vyjmout pevný disk nebo spustit jiný operační systém, aby získal přístup k vašim souborům.

Řešení: Pro aktivaci BitLocker je nutné upgradovat na Windows 10 Professional, což obvykle vyžaduje investici. Alternativně je možné využít bezplatné řešení šifrování, jako je například VeraCrypt, nástupce TrueCrypt.

BitLocker může odeslat váš klíč společnosti Microsoft

Mnoho moderních počítačů s Windows 10 je vybaveno funkcí „šifrování zařízení“. Pokud váš počítač tuto technologii podporuje, automaticky se zašifruje po přihlášení k počítači pomocí účtu Microsoft (nebo účtu v doméně). Obnovovací klíč se následně automaticky nahraje na servery společnosti Microsoft (nebo na servery vaší organizace).

Tento mechanismus chrání uživatele před ztrátou dat. I v případě zapomenutí hesla k účtu Microsoft je možné obnovit přístup k šifrovacímu klíči prostřednictvím procesu obnovení účtu.

Jak toho útočník může zneužít: I když je šifrování lepší než nic, tato situace umožňuje společnosti Microsoft potenciálně zpřístupnit váš šifrovací klíč orgánům na základě soudního příkazu. Horší je, že útočník by teoreticky mohl zneužít proces obnovení účtu Microsoft, získat přístup k vašemu účtu a následně i k šifrovacímu klíči. S fyzickým přístupem k počítači nebo pevnému disku by mohl tento klíč použít k dešifrování souborů bez nutnosti znát vaše heslo.

Řešení: Opět je řešením upgrade na Windows 10 Professional a aktivace BitLocker s volbou neukládat klíč pro obnovení na servery společnosti Microsoft.

Některé SSD disky porušují šifrování BitLocker

Některé SSD disky se chlubí podporou „hardwarového šifrování“. Pokud používáte takový disk a aktivujete BitLocker, Windows bude důvěřovat vašemu disku při provádění šifrování. Jelikož je šifrování prováděno na hardwarové úrovni, mělo by být rychlejší.

Problém spočívá v tom, že výzkumníci zjistili, že mnoho SSD toto neimplementuje správně. Například disk Crucial MX300 ve výchozím nastavení chrání šifrovací klíč prázdným heslem. Windows sice může tvrdit, že BitLocker je aktivní, ale ve skutečnosti nemusí provádět žádné šifrování. Je znepokojující, že BitLocker tiše důvěřuje SSD, aniž by ověřil, zda je šifrování skutečně implementováno. Tento problém se týká pouze Windows 10, nikoliv Windows 7.

Jak toho útočník může zneužít: Windows může tvrdit, že BitLocker je aktivní, ale ve skutečnosti se šifrování neprovádí, čímž jsou data zranitelná. Útočník by mohl obejít špatně implementované šifrování SSD a získat přístup k vašim souborům.

Řešení: V zásadách skupiny Windows je nutné nastavit možnost „Konfigurovat použití hardwarového šifrování pro pevné datové jednotky“ na „Zakázáno“. Projev této změny vyžaduje odšifrování a opětovné zašifrování disku. BitLocker tak přestane důvěřovat disku a bude provádět veškeré šifrování v softwaru.

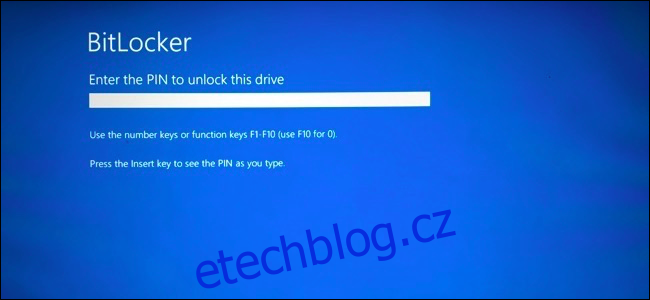

Čipy TPM lze fyzicky odstranit

Bezpečnostní experti nedávno demonstrovali další zranitelnost. BitLocker ukládá šifrovací klíč do modulu TPM (Trusted Platform Module), což je speciální hardware odolný proti manipulaci. Útočník by ho ale mohl zneužít s pomocí desky FPGA za 27 dolarů a volně dostupného kódu a extrahovat klíč z TPM modulu. Ačkoli by se tímto zničil hardware, útočník by získal klíč a mohl obejít šifrování.

Jak toho útočník může zneužít: Pokud získá váš počítač, může obejít ochranu TPM a extrahovat klíč fyzickým zásahem do hardwaru.

Řešení: V nastavení BitLocker v zásadách skupiny nastavte, aby vyžadoval PIN kód před spuštěním systému. Možnost „Vyžadovat spouštěcí kód PIN s čipem TPM“ zajistí, že pro odemknutí čipu TPM při spuštění bude nutné zadat PIN kód. Budete ho muset zadat při každém spuštění počítače, dříve než se načte operační systém Windows. Díky tomu bude čip TPM chráněn další vrstvou a útočník nebude moci extrahovat klíč z TPM bez znalosti PIN kódu. TPM je chráněno proti útokům hrubou silou, takže není možné jen tak zkoušet různé kombinace PINů.

Spící počítače jsou náchylnější

Společnost Microsoft doporučuje pro maximální zabezpečení při používání nástroje BitLocker zakázat režim spánku. Režim hibernace je v pořádku – lze nastavit, aby BitLocker vyžadoval PIN při probuzení počítače z hibernace. V režimu spánku však počítač zůstává zapnutý a šifrovací klíč je uložen v paměti RAM.

Jak toho útočník může zneužít: Útočník může probudit počítač a přihlásit se. Systém Windows 10 může vyžadovat zadání PIN kódu. Útočník s fyzickým přístupem může získat obsah paměti RAM pomocí přímého přístupu do paměti (DMA) a tím získat i BitLocker klíč. Může rovněž provést takzvaný „cold boot attack“ – restartovat běžící počítač a získat klíče z RAM dříve, než se data z paměti vymažou. Může dokonce použít mrazák ke snížení teploty a zpomalení tohoto procesu.

Řešení: Místo režimu spánku raději počítač uspávejte do režimu hibernace nebo vypínejte. Použijte před-startovní PIN pro zvýšení bezpečnosti spouštění a zablokování útoků studeným startem – BitLocker bude vyžadovat PIN i při obnovení z režimu spánku, pokud je nastaveno, aby PIN vyžadoval i při spouštění. Systém Windows rovněž umožňuje „zakázat nová zařízení DMA, když je tento počítač uzamčen“ prostřednictvím zásad skupiny, což poskytuje určitou ochranu, i když se útočník dostane k běžícímu počítači.

Pro více informací o zabezpečení BitLocker navštivte webové stránky společnosti Microsoft, kde najdete podrobnou dokumentaci o jeho zabezpečení.