Kdykoli potřebujeme zlepšit naše online soukromí, často máme dvě možnosti: VPN nebo Tor. Většina uživatelů internetu přijme první, zatímco technicky zdatnější jednotlivci použijí kombinaci obou.

Ale v některých případech může být MixNet, další řešení pro anonymitu, které není široce přijato, ale nabízí výkonné funkce ochrany osobních údajů, lepší. Tak co to je? Jak to funguje? A jak je to ve srovnání s Tor a VPN?

Table of Contents

Co je MixNet?

MixNet je zkratka pro Mix Network, technologii, která pomáhá udržovat informace odeslané přes internet v soukromí a bezpečí. Činí tak smícháním dat z různých zdrojů před jejich odesláním na místo určení. To ztěžuje cizinci najít zdroj a cíl dat.

Zatímco většina internetových dat je zašifrována a jejich obsah chráněn protokoly jako TLS a SSL, obsahuje metadata, která mohou analyzovat a použít k identifikaci odesílatelů a příjemců. MixNet implementuje míchání metadat pro ochranu soukromí uživatelů.

Jak funguje MixNet?

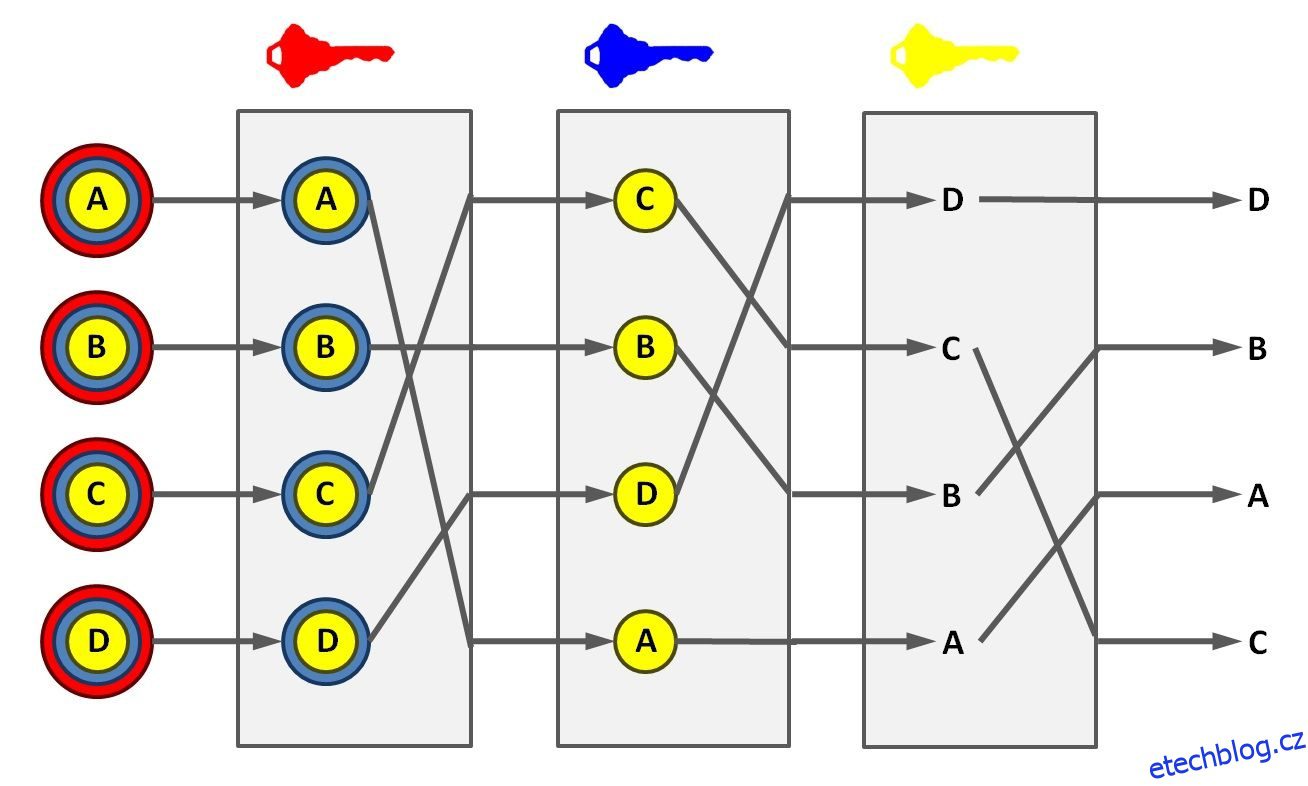

MixNet používá protokoly, které míchají a míchají data z různých zdrojů a posílají je přes síť propojených uzlů. Kombinuje metadata, jako je geografická poloha, IP adresy odesílatele a příjemce, velikost zprávy a časy odeslání a příjmu. To ztěžuje pro někoho zvenčí jakékoli smysluplné poznatky, které by mohly pomoci odhalit identitu uživatelů nebo předpovědět obsah dat.

MixNets se skládají ze dvou složek:

- PKI (Infrastructure Public Key Infrastructure): Systém, který distribuuje materiál s veřejným klíčem a informace o síťovém připojení potřebné k provozu MixNet.

- Mixy: Kryptografické trasy, které jsou součástí mixové sítě. Přijímají příchozí zprávy, aplikují kryptografickou transformaci a míchají data, aby zabránili pozorovatelům propojit příchozí a odchozí zprávy.

Systém PKI napájí mixovou síť, a pokud bude kompromitována, bude ohrožena celá síť, protože útočník může nahradit uzly uzly, které má pod kontrolou, což jim umožní převzít kontrolu. Proto je potřeba to decentralizovat.

Mixy rozkládají data na bity a transformují je na šifrovaný text, což má za následek bitovou nepropojitelnost. Šifrovaný text je poté před dosažením cíle přenesen prostřednictvím kaskády mixu (pevné pořadí uzlů). Kromě toho mixy přidávají latenci, aby se zabránilo útokům na základě vzorců načasování.

I když jeden smíšený uzel postačuje k řešení problémů s ochranou soukromí, hrozí, že bude jediným bodem selhání. Používají se tedy alespoň tři mixy, přičemž každý nezávislý uzel poskytuje další vrstvu anonymity a přispívá ke kolektivní odolnosti sítě.

MixNet vs. Tor

Tor je další technologie navržená pro zvýšení soukromí online, která je více rozšířena. K dosažení anonymity však používá jiný přístup.

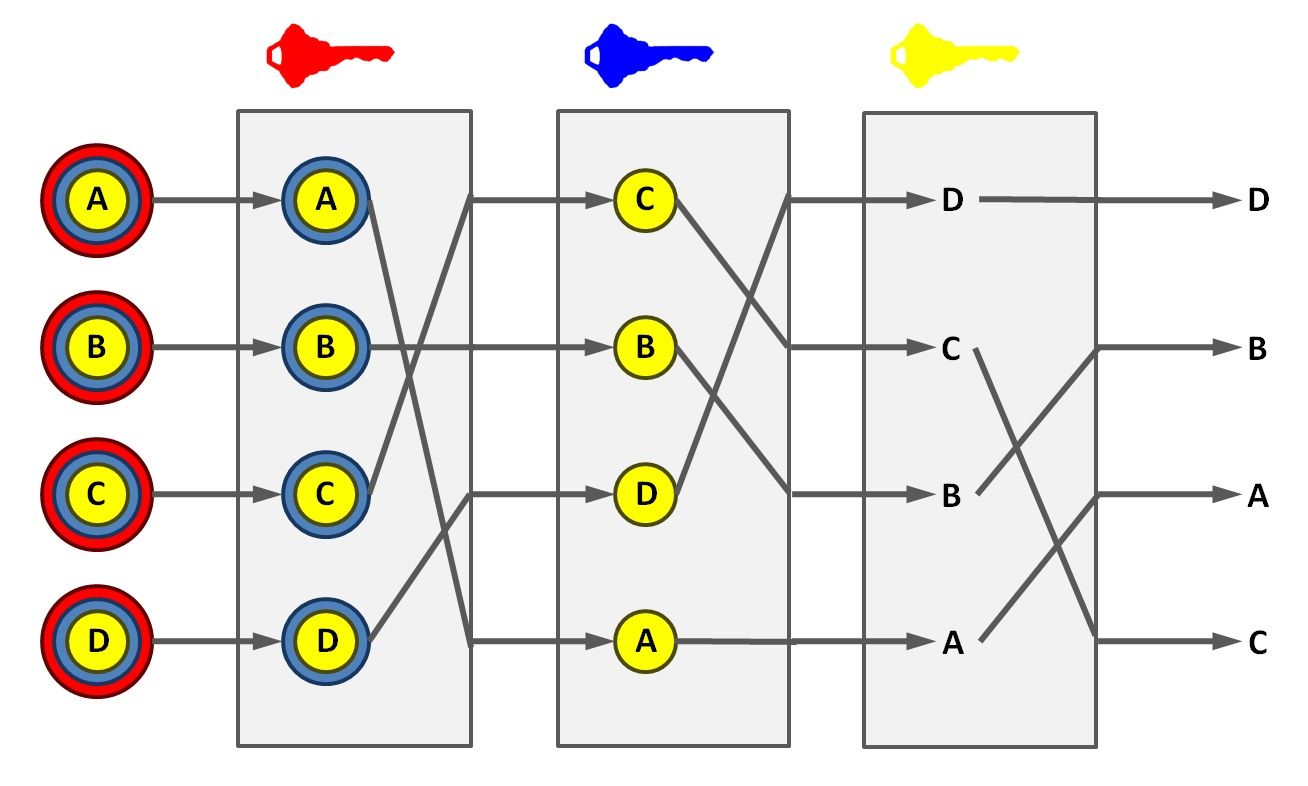

Zatímco MixNet pracuje tak, že míchá data, aby bylo obtížné propojit původ a cíl, Tor využívá techniku známou jako onion routing, kde jsou data šifrována ve vrstvách a směrována přes řadu relé provozovaných dobrovolníky, než dosáhnou svého cíle.

Relé v síti Tor fungují pouze pro šifrování dat pomocí jedinečných klíčů, aniž by věděli, odkud provoz pochází a kam směřuje. Každá vrstva šifrování ztěžuje dohledání původu a cíle.

Podle návrhu však Tor vyžaduje výstupní uzly – poslední relé v síti – které dešifrují poslední vrstvu šifrování a odešlou ji do cíle. Tento faktor představuje bezpečnostní problém, pokud jsou konečná relé škodlivá.

Jedinečné přístupy k online anonymitě používané MixNets a Tor mají za následek různé silné a slabé stránky. MixNets jsou například dobré v prevenci útoků na časovou korelaci a potvrzení, zatímco Tor je účinný proti otiskům webových stránek a útokům Sybil.

Tor je navíc odolnější díky větší síti a uživatelské základně, zatímco MixNets mají nižší latenci díky menšímu počtu zapojených síťových relé. Volba mezi těmito dvěma závisí na konkrétních požadavcích, jako je požadovaná úroveň anonymity, tolerance latence a velikost sítě.

MixNet vs. VPN

VPN (Virtual Private Networks) jsou možná nejrozšířenější online platforem anonymity a zabezpečení, částečně kvůli jejich snadnému nastavení a velkému množství poskytovatelů služeb na trhu.

VPN vytvářejí šifrovaný tunel mezi uživatelem a serverem. Tunel šifruje internetový provoz uživatele, skrývá jeho osobní údaje, polohu a aktivitu při prohlížení, a tak zabraňuje odposlechu cizí osoby.

Tento přístup je na rozdíl od MixNetů, které kryptograficky transformují bitové části dat před jejich smícháním a předáním přes více relé, aby bylo obtížné propojit data se zúčastněnými stranami.

VPN jsou účinné v případech, kdy si člověk přeje skrýt svou polohu, bezpečně se připojit k veřejné Wi-Fi, přistupovat k obsahu s omezeným přístupem na region a zachovat obecné soukromí při procházení internetu. Protože se však musí spoléhat na centralizovanou infrastrukturu serveru VPN, podléhají problémům s důvěrou a obavám o soukromí.

Na druhou stranu jsou MixNets efektivnější v případech, kdy je potřeba silná anonymita a ochrana metadat. Mají také menší latenci a decentralizovanější architekturu než VPN, které závisí na centralizovaných serverech.

Omezení MixNets

MixNets také čelí několika omezením, která mohou ovlivnit jejich účinnost a praktičnost…

Ačkoli MixNets nabízí silnou ochranu soukromí, jejich omezení z nich činí méně pohodlné možnosti online soukromí. Několik připravovaných technologií však tato omezení řeší. Například, HOPR využívá P2P sítě uzlů, což zvyšuje škálovatelnost, zatímco Nym uspořádává smíšené uzly do vrstev a vytváří architekturu, která nabízí větší škálovatelnost, aniž by byla ohrožena anonymita.

Měli byste používat MixNets?

Zda použít MixNets ke zlepšení vašeho online soukromí nebo ne, závisí na vašich konkrétních potřebách, vaší ochotě tolerovat latenci a režii šířky pásma a kompatibilitě vašich aplikací.

Mixnety jsou vhodné, pokud se obzvláště zajímáte o zachování anonymity a pokud máte aplikace, které nejsou časově náročné; ale nejsou vhodné, pokud preferujete uživatelsky přívětivá řešení nebo používáte komunikační aplikace v reálném čase. V každém případě je důležité pečlivě zhodnotit výhody, omezení a úvahy, než se rozhodnete, zda jsou MixNets nezbytné.