Věděli jste, že hacker může vaším jménem provádět bankovní převody nebo online nákupy, aniž by ukradl vaše registrační údaje?

Soubory cookie spojujeme se sledováním a otravnými online reklamami, ale také ukládají vyhledávací dotazy, což nám umožňuje navštěvovat webové stránky bez zadání uživatelského jména a hesla.

Pokud však soubor cookie někdo zachytí, může to vést ke katastrofickému kybernetickému útoku zvanému session hijacking, který může ohrozit vaše citlivá data v rukou útočníků a může napáchat mnoho škod, než se vůbec dozvíte, co se stalo.

Pojďme zjistit, co to je a jak tomu můžete zabránit!

Table of Contents

Co je to relace únos?

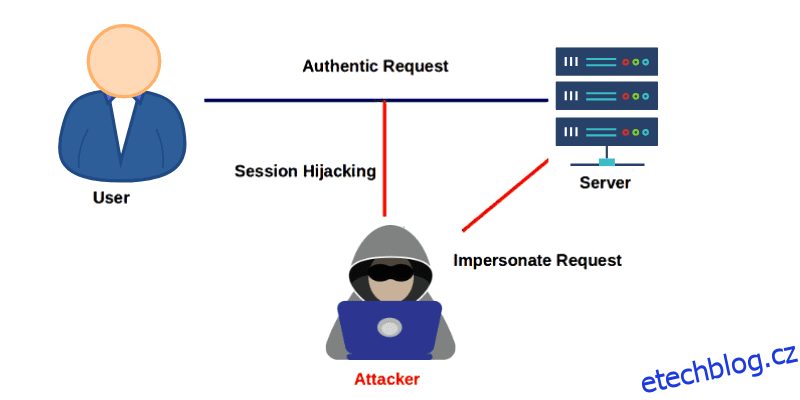

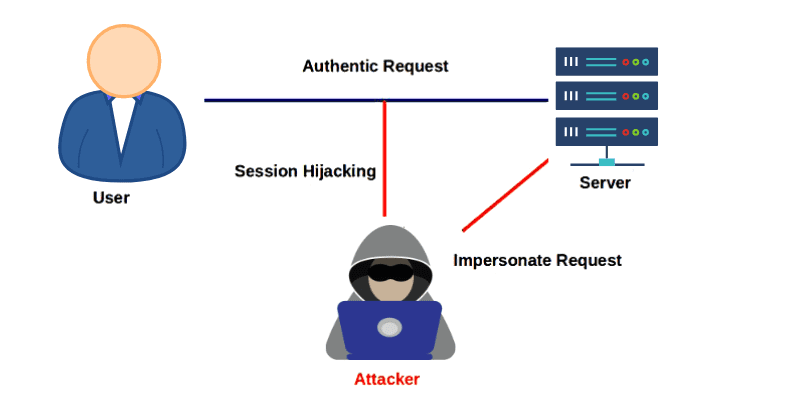

Při únosu relace útočník zachytí a převezme vytvořenou relaci mezi uživatelem a hostitelem, jako je webový server, relace Telnet nebo jakékoli jiné připojení založené na protokolu TCP. Relace začíná, jakmile se přihlásíte na web nebo do aplikace, například na web sociální sítě.

Pokračuje, když jste uvnitř účtu, kontrolujete svůj profil nebo se účastníte vlákna, a končí, když se odhlásíte ze systému. Jak ale webový server ví, že každý váš požadavek je ve skutečnosti od vás?

Zde přicházejí soubory cookie. Po přihlášení odešlete své přihlašovací údaje webovému serveru. Potvrdí, kdo jste, a poskytne vám ID relace pomocí souboru cookie, který vám bude připojen po dobu trvání relace. Proto se neodhlašujete z aplikace pokaždé, když navštívíte něčí profil a proč si internetový obchod pamatuje, co jste vložili do košíku, i když stránku obnovíte.

Útočníci však mohou relaci unést, pokud použijí speciální techniky správy relací nebo ukradnou váš soubor cookie. Může tedy oklamat webový server, aby uvěřil, že požadavky přicházejí od vás, oprávněného uživatele.

Fenomén session hijacking se proslavil na počátku 2000, ale stále je to jedna z nejběžnějších metod používaných hackery.

Nedávným příkladem je Lapsus$ Group, která se letos stala součástí seznamu nejhledanějších FBI. K únosu relace používá infekci InfoStealer Maleware.

Podobně GenesisStore je obchod pouze pro pozvání provozovaný stejnojmennou skupinou, která prodává kompromitovaná data souborů cookie, a jeho seznam přesahuje 400 000+ robotů.

Typy zachycení relací

Únos relace lze rozdělit do dvou hlavních kategorií v závislosti na přání pachatele.

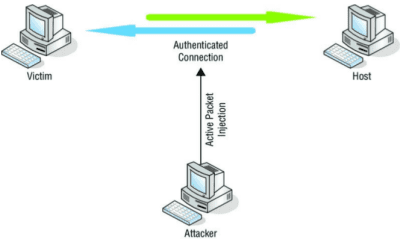

Aktivní: Při aktivním útoku útočník převezme vaši relaci, čímž převezme připojení legitimního klienta ke zdroji. V závislosti na webu relace může hacker provádět online nákupy, měnit hesla nebo obnovovat účty. Běžným příkladem aktivního útoku je útok hrubou silou, XSS nebo dokonce DDoS.

Zdroj: OSWAP

Zdroj: OSWAP

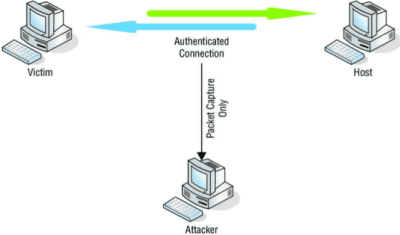

Pasivní: Při pasivním útoku útočník nepřebírá ani nemění relaci. Místo toho tiše monitorují datový provoz mezi vaším zařízením a serverem a shromažďují všechny citlivé informace. K provádění útoků pasivního vkládání se obvykle používá IP Spoofing a malware injection.

Zdroj: OSWAP

Zdroj: OSWAP

Jak funguje únos relace?

HTTP je bezstavový protokol, což znamená, že server nemá žádnou paměť na činnost klienta. Každý nový požadavek HTTP se shoduje s novou jednotkou práce, nebo jednodušeji řečeno, server poskytuje stránky klientovi, aniž by si pamatoval předchozí požadavky klienta.

Při procházení webu si ale uvědomujeme, že aplikace ideálně vědí, kdo je klient (až příliš dobře!). Díky této „paměti“ serveru je možné vytvářet moderní vyhrazené oblasti webů, online bank, webmailových služeb atd.

K tomu se zrodil dodatek, který činí bezstavový protokol jako HTTP stavovým: cookies.

Stavové relace

Po přihlášení webové aplikace, které používají stavovou relaci, zahodí soubor cookie relace. Znamená to, že se spoléhají na tento soubor cookie při sledování klienta. Uvnitř cookie je uložen jedinečný kód, který umožňuje rozpoznání klienta, například:

SESSIONID=ACF3D35F216AAEFC

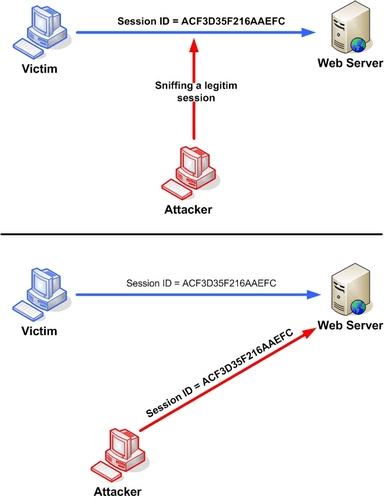

Kdokoli s výše uvedeným jedinečným ID relace nebo kódem by byl ověřeným klientem pro server. Pokud by útočník mohl získat tento identifikátor, jak je vidět na obrázku níže, mohl by zneužít relaci původně ověřenou pro svou oběť, a to buď tím, že by odposlouchával legitimní relaci, nebo dokonce relaci zcela převzal. Tento identifikátor je obvykle vložen do adresy URL, do skrytého pole libovolného formuláře nebo do souborů cookie.

OSWAP

OSWAP

Relace bez státní příslušnosti

S vývojem webu se objevila řešení pro správu „paměti“ serveru bez použití cookies relace. Ve webové aplikaci, kde jsou frontend a backend dobře odděleny a komunikují pouze přes API, může být nejlepším řešením JWT (JSON Web Token), podepsaný token, který umožňuje frontendu využívat rozhraní API poskytovaná backendem.

Obvykle se JWT ukládá do sessionStorage prohlížeče, což je paměťová oblast, kterou klient ponechává aktivní, dokud kartu nezavře. V důsledku toho otevření nové karty vytvoří novou relaci (na rozdíl od toho, co se stane s cookies).

Krádež identifikačního tokenu klienta vám umožňuje ukrást relaci uživatele a tím provést útok na zcizení relace. Ale jak ten token ukrást?

V současnosti hackeři nejčastěji používají tyto metody:

#1. Session Side Jacking

Tato metoda používá ke zjištění vašeho ID relace nezabezpečené sítě. Útočník používá sniffing (speciální software) a obvykle se zaměřuje na veřejné Wi-Fi nebo weby bez SSL certifikátu, které jsou známé špatným zabezpečením.

#2. Fixace relace

Oběť používá ID relace vytvořené útočníkem. Může to udělat pomocí phishingového útoku (prostřednictvím škodlivého odkazu), který „opraví“ vaše ID relace.

#3. Hrubou silou

Časově nejnáročnější a neefektivní metoda. Během tohoto útoku hacker neukradne vaše soubory cookie. Místo toho zkouší každou možnou kombinaci uhodnout vaše ID relace.

#4. XSS nebo Cross-site Scripting

Hacker zneužívá zranitelnosti webových stránek nebo aplikací k vložení škodlivého kódu. Když uživatel navštíví web, skript se aktivuje, ukradne soubory cookie uživatele a odešle je útočníkovi.

#5. Injekce malwaru

Škodlivý software může ve vašem zařízení provádět neoprávněné akce za účelem odcizení osobních údajů. Často se také používá k zachycení souborů cookie a odeslání informací útočníkovi.

#6. Spoofing IP

Kyberzločinec změní zdrojovou IP adresu svého paketu tak, aby vypadal, že pochází od vás. Kvůli falešné IP si webový server myslí, že jste to vy, a relace je unesena.

Jak zabránit únosu relace?

Možnost únosu relace obvykle závisí na zabezpečení webových stránek nebo aplikací, které používáte. Existují však kroky, kterými se můžete chránit:

- Vyhněte se veřejné Wi-Fi, protože bezplatné hotspoty jsou ideální pro kyberzločince. Obvykle mají špatné zabezpečení a hackeři je mohou snadno podvrhnout. Nemluvě o tom, že jsou vždy plné potenciálních obětí, jejichž datový provoz je neustále kompromitován.

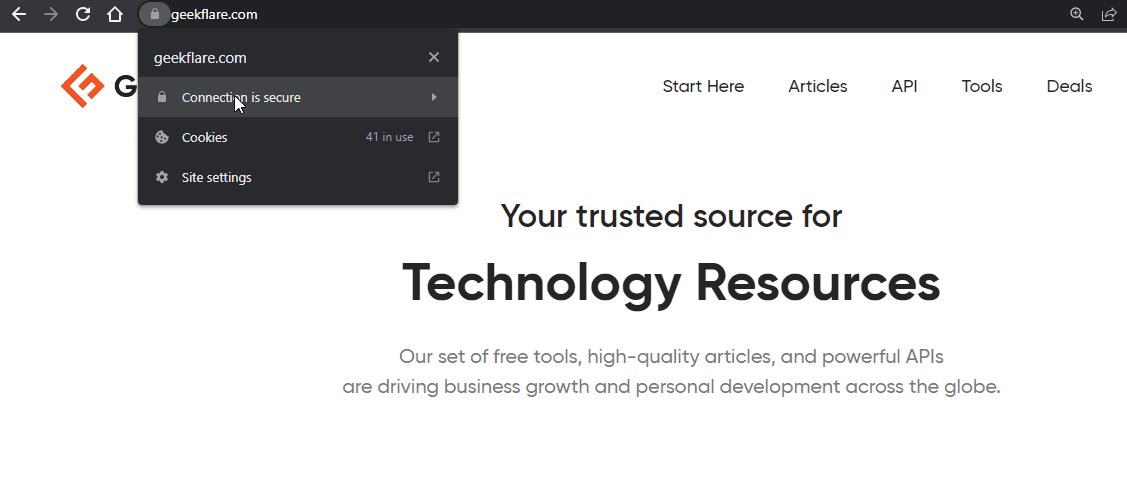

- Každý web, který nepoužívá certifikát SSL, vás činí zranitelnými, protože nedokáže šifrovat provoz. Zkontrolujte, zda je web zabezpečený tím, že vedle adresy URL najdete malý visací zámek.

- Nainstalujte si antimalwarovou aplikaci pro detekci a ochranu vašeho zařízení před malwarem a krysami, které mohou krást osobní údaje.

- Vyhněte se stahování malwaru pomocí oficiálních obchodů s aplikacemi nebo webových stránek ke stahování aplikací.

- Pokud obdržíte zprávu s výzvou, abyste klikli na neznámý odkaz, nedělejte to. Může se jednat o phishingový útok, který může infikovat vaše zařízení a ukrást osobní údaje.

Uživatel může proti útoku Session Hijacking udělat jen málo. Naopak si však aplikace může všimnout, že se se stejným identifikátorem relace připojilo jiné zařízení. A na základě toho můžete navrhnout strategie zmírňování, jako jsou:

- Přiřaďte ke každé relaci nějaký technický otisk nebo charakteristiky připojeného zařízení, abyste mohli detekovat změny v registrovaných parametrech. Tyto informace musí být uloženy v cookie (pro stavové relace) nebo JWT (pro bezstavové relace), absolutně zašifrované.

- Pokud je relace založena na souborech cookie, zrušte soubor cookie s atributem HTTPOnly, aby byl v případě útoku XSS nedostupný.

- Nakonfigurujte systém detekce narušení (IDS), systém prevence narušení (IPS) nebo řešení monitorování sítě.

- Některé služby provádějí sekundární kontroly identity uživatele. Webový server by například mohl s každým požadavkem zkontrolovat, zda se IP adresa uživatele shoduje s poslední použitou během této relace. To však nezabrání útokům od někoho, kdo sdílí stejnou IP adresu, a mohlo by to být frustrující pro uživatele, jejichž IP adresa se může během relace procházení změnit.

- Případně některé služby změní hodnotu souboru cookie s každým požadavkem. To drasticky snižuje okno, ve kterém může útočník operovat, a usnadňuje identifikaci, zda k útoku došlo, ale může způsobit další technické problémy.

- Pro každou uživatelskou relaci použijte různá řešení vícefaktorové autentizace (MFA).

- Udržujte všechny systémy aktuální pomocí nejnovějších oprav a aktualizací zabezpečení.

FAQ

Jak se relace hijacking liší od session spoofing?

Únos relace zahrnuje předstírání, že jste uživatelem, zatímco spoofing znamená nahrazení uživatele. Během několika posledních let někteří bezpečnostní analytici začali charakterizovat posledně jmenované jako typ ukradení relací.

Závěrečná slova

Četnost útoků typu session hijacking se v posledních letech zvýšila; proto je stále důležitější porozumět takovým útokům a dodržovat preventivní opatření. Nicméně, stejně jako se vyvíjí technologie, útoky jsou také stále sofistikovanější; proto je nezbytné vytvořit aktivní strategie zmírňování proti zneužití relace.

Možná vás také bude zajímat, jakou cenu mají vaše data na temném webu.