Zabezpečení webové aplikace je klíčové a v tomto ohledu se často setkáváme s technologiemi JWT a OAuth. Obě tyto metody slouží k ověřování a autorizaci, avšak liší se v přístupu a způsobu implementace. Jak tedy vybrat tu správnou cestu pro zajištění bezpečného přístupu uživatelů k vaší aplikaci? Tento článek detailně porovnává JWT a OAuth, abyste získali jasný přehled o jejich výhodách, rozdílech a optimálním použití.

Po přečtení tohoto textu budete schopni lépe porozumět tomu, co JWT a OAuth představují, jaké jsou jejich silné stránky, v čem se odlišují a jak je nejlépe použít pro zvýšení bezpečnosti vaší webové aplikace.

Pojďme se na to tedy podívat.

Co je JWT?

JWT, neboli JSON Web Token, je otevřený standard, který definuje bezpečný způsob, jak sdílet informace mezi dvěma stranami formou JSON objektu. Díky digitálnímu podpisu mohou strany ověřovat informace přenášené pomocí těchto webových tokenů a spoléhat se na jejich pravost.

Kompaktní velikost JWT umožňuje jejich snadné odesílání různými způsoby, ať už prostřednictvím POST parametrů, URL adres nebo HTTP hlaviček. JWT se skládá ze tří částí: hlavičky, datové části (payload) a podpisu.

Hlavička definuje typ tokenu a použitý šifrovací algoritmus. Datová část (payload) obsahuje tvrzení, což jsou informace o uživatelích a další související údaje.

Jak název napovídá, podpisová část JWT slouží k ověření, že zpráva nebyla během přenosu nijak upravena.

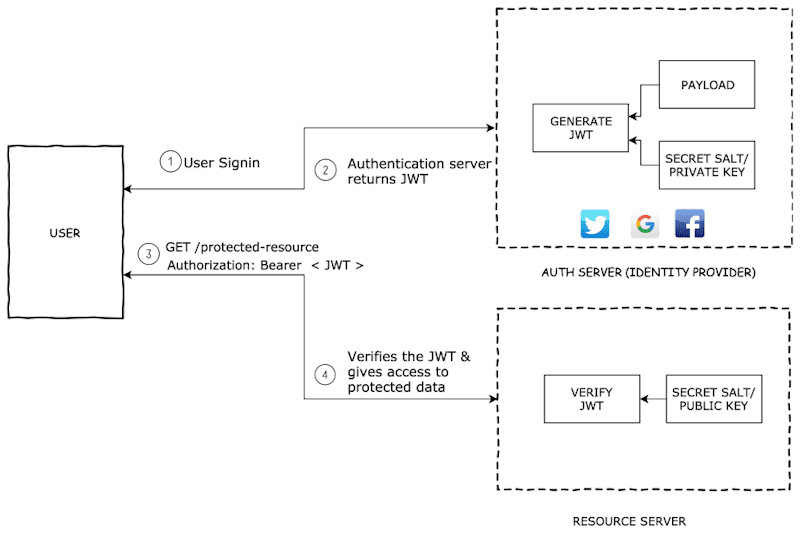

Jak fungují JWT

Zdroj obrázku: DEV

Zdroj obrázku: DEV

Proces fungování JWT si můžeme rozdělit do několika kroků:

Přihlášení uživatele

Uživatel se přihlásí do vaší webové aplikace zadáním svého uživatelského jména a hesla. Tyto přihlašovací údaje jsou poté předány ověřovacímu serveru.

Generování tokenů

Po ověření přihlašovacích údajů ověřovacím serverem je vygenerován JSON Web Token (JWT) a odeslán uživateli. JWT obsahuje důležité informace o uživateli a autentizační relaci. Token je uložen lokálně u uživatele. Pro zvýšení bezpečnosti může být JWT podepsán sdíleným tajným klíčem nebo soukromým klíčem.

Ověření tokenu

Při požadavku uživatele o přístup ke zdroji ve vaší aplikaci je JWT odeslán spolu s tímto požadavkem. Aplikační server ověří podpis JWT a zkontroluje tvrzení obsažené v datové části, čímž se ujistí, že má uživatel oprávnění k požadovanému zdroji.

Pokud je JWT platný, uživatel získá přístup ke zdrojům ve vaší webové aplikaci.

Případy použití JWT

JWT se typicky používá v následujících situacích:

#1. Oprávnění

Po úspěšném přihlášení uživatele do vaší aplikace pomocí přihlašovacího bodu vydá ověřovací server JWT. Tento token je používán uživatelem pro přístup ke zdrojům, které vyžadují ověření a prokazují identitu.

Výměna informací mezi stranami

JWT je efektivní pro bezpečný přenos informací mezi ověřenými uživateli. Podpis JWT zajišťuje, že informace pocházejí z důvěryhodného zdroje. Struktura JWT (podpisová část) také umožňuje příjemci ověřit, že data nebyla během přenosu pozměněna.

Výhody JWT

Implementace JWT do vaší webové aplikace přináší několik klíčových výhod:

- JWT jsou lehké, na rozdíl od tokenů SAML, což umožňuje jejich rychlou implementaci v HTML a HTTP prostředí, ideální pro klientské aplikace jako mobilní aplikace.

- JWT nabízí silné zabezpečení. Můžete je podepisovat symetricky pomocí sdíleného tajemství (algoritmus HMAC) nebo asymetricky pomocí soukromého klíče.

- JWT má vestavěný mechanismus vypršení platnosti, který umožňuje nastavit dobu platnosti tokenu pro zvýšení bezpečnosti.

- JWT je široce akceptován různými řešeními pro jednotné přihlašování, což usnadňuje jejich používání.

Další výhodou JWT je úspora úložného prostoru databáze. Server generuje pouze JWT, které jsou uloženy na straně klienta. JWT také nevyžadují vyhledávání v databázi.

JWT lze ověřit rychle, čímž poskytují výbornou uživatelskou zkušenost.

Omezení JWT

Přestože jsou JWT skvělým nástrojem pro autorizaci, mají také svá omezení:

- Jste zodpovědní za zabezpečení šifrovacího klíče. Kompromitace klíče může vést k vytvoření falešných tokenů a ohrozit uživatelská data.

- JWT sice nevyžaduje volání databáze pro ověření, ale v případě potřeby zrušení tokenu je třeba jej umístit na černou listinu. To není snadné ani rychlé.

- Po vypršení platnosti JWT není možné token pouze obnovit. Uživatel se musí znovu přihlásit. Pro zjednodušení lze implementovat obnovovací tokeny, které umožňují získání nových přístupových tokenů bez nutnosti opětovného přihlášení.

- Implementace JWT vyžaduje značné inženýrské úsilí, včetně nastavení procesu generování, volby správného mechanismu podepisování a integrace do stávající architektury.

JWT není jednorázové řešení, ale spíše projekt vyžadující pečlivé plánování a realizaci.

Co je OAuth?

OAuth, zkratka pro Open Authorization, je standardní autorizační protokol. Umožňuje webovým aplikacím přistupovat ke zdrojům hostovaným aplikacemi třetích stran jménem uživatelů bez nutnosti sdílení přihlašovacích údajů.

OAuth 2.0, nejnovější verze protokolu, je široce používán pro ověřování uživatelů prostřednictvím ověřovacího serveru.

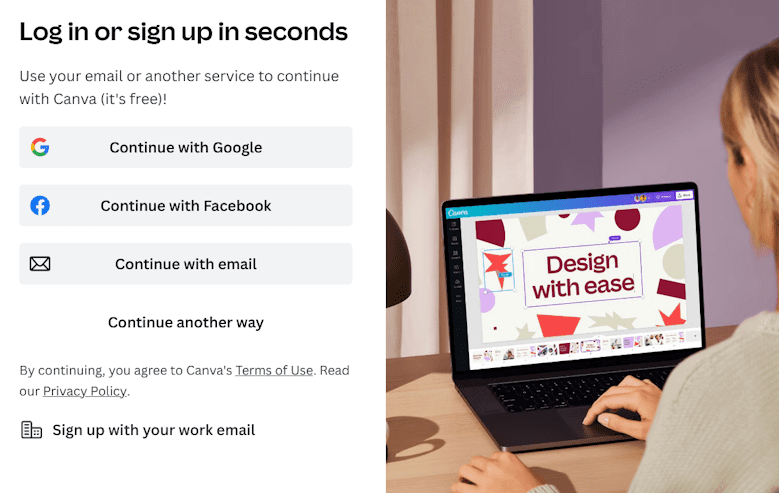

S OAuth se uživatelé mohou přihlásit do vaší aplikace pomocí svých účtů na Facebooku nebo Google, přičemž přihlašovací údaje zadávají pouze na platformě Facebook nebo Google.

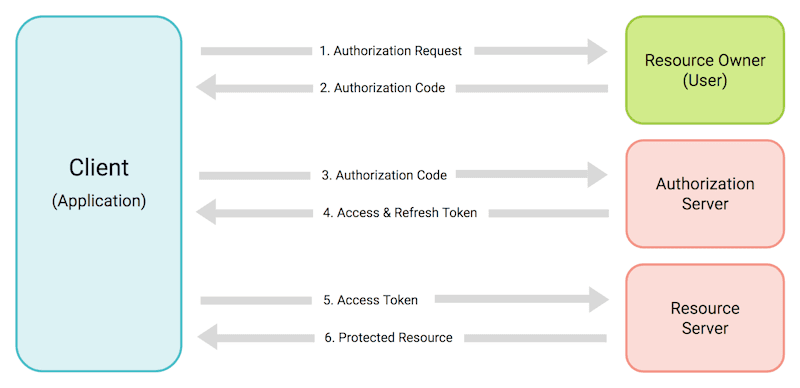

Jak funguje OAuth

Zdroj obrázku: Zoho

Zdroj obrázku: Zoho

Příkladem může být aplikace pro správu času. Pokud chcete umožnit uživatelům efektivně používat aplikaci, potřebujete přístup k jejich e-mailovým schránkám. Dříve by uživatelé museli sdílet své přihlašovací údaje s vaší aplikací. OAuth 2.0 řeší tento problém.

Pracovní postup OAuth 2.0:

| 1. | Aplikace pro správu času (klient) požaduje přístup k chráněným zdrojům, v tomto případě k schránce uživatele. Aplikace přesměruje uživatele k autorizačnímu koncovému bodu. |

| 2. | Uživatel ověří a autorizuje požadavek na přístup ke zdroji od aplikace. Klient (vaše aplikace) získá autorizaci od autorizačního koncového bodu. |

| 3. | Vaše aplikace si vyžádá přístupový token od autorizačního serveru. Učiní tak odesláním autorizačního kódu a ověřením vlastní identity. |

| 4. | Pokud je identita aplikace ověřena a udělení autorizace platné, aplikace získá přístupový token pro přístup k uživatelově schránce. |

| 5. | S platným přístupovým tokenem může aplikace přistupovat k uživatelským datům odesláním tokenu k ověření. |

Nyní má vaše aplikace přístup k doručené poště uživatele. Průběh autorizace se může mírně lišit v závislosti na typu udělení autorizace, jak je uvedeno na různých typech grantů.

Výhody OAuth

Používání OAuth přináší tyto hlavní výhody:

- OAuth je široce přijímaný standard, což znamená, že všechny hlavní autentizační služby mu rozumí a používají jej.

- Díky širokému přijetí a kompatibilitě nabízí OAuth mnoho zásuvných modulů a funkcí.

- OAuth poskytuje testované klientské knihovny pro téměř všechny programovací jazyky a webové frameworky, což umožňuje používat preferovaný jazyk.

- OAuth je vysoce bezpečný a dobře prověřený. Odborníci již posoudili a minimalizovali možná bezpečnostní rizika.

- OAuth je efektivní pro oddělení kódu. Kód hlavní aplikace není zatížen zpracováním ověřovacích úkolů, což usnadňuje správu a aktualizace.

Případy použití protokolu OAuth

Mezi oblíbené případy použití OAuth patří:

- Vytváření aplikací třetích stran s přístupem k uživatelským účtům je nejčastějším použitím OAuth 2.0. Uživatelé mohou udělit třetím stranám přístup k datům uloženým v různých službách, aniž by poskytli přihlašovací údaje.

- OAuth 2.0 můžete použít pro implementaci jednotného přihlašování (SSO). Můžete využít open source řešení OAuth pro váš projekt.

- OAuth 2.0 můžete integrovat do API brány, která tak bude fungovat jako autorizační server a zajistí, že budou předávány pouze požadavky od klientů s platnými přístupovými tokeny.

- OAuth 2.0 umožňuje IoT zařízením komunikovat s API třetích stran jménem uživatelů, což se hodí při přihlašování do aplikace bez klávesnice, například na chytré televizi nebo herní konzoli.

Omezení protokolu OAuth

Množství dostupných toků může být pro začátečníky v OAuth ohromující. Často je potřeba kombinace různých toků, aby byly splněny všechny bezpečnostní požadavky. Tato složitost může nováčkům ztížit orientaci v tom, kde začít, co použít a jak to efektivně integrovat.

Každý tok slouží jedinečnému účelu, ať už se jedná o mobilní aplikace, komunikaci mezi servery nebo webové aplikace. Je tedy klíčové pečlivě analyzovat konkrétní potřeby před volbou správného postupu.

OAuth 2.0 se spoléhá na SSL/TLS pro zajištění bezpečnosti. Pokud není SSL/TLS správně nastaveno, může být ohrožena bezpečnost celého procesu.

OAuth také může způsobit problémy s ochranou soukromí, zejména při sledování aktivity uživatelů. Při použití služby jako „Přihlášení přes Google“ se Google může dozvědět o vaší aktivitě na webu třetí strany. Může sledovat nejen to, že jste se přihlásili, ale i to, jak často a kdy s daným webem pracujete.

OAuth může být také zbytečný pro jednodušší aplikace s pouze předním a zadním koncem. V takových případech nemusíte potřebovat jeho složitost.

Rozdíl mezi JWT a OAuth

JWT a OAuth se používají pro ověřování identity uživatele a autorizaci přístupu ke zdrojům. Oba nástroje jsou důležité v oblasti zabezpečení, ale liší se rozsahem, složitostí a použitím.

| Vlastnosti | JWTs | OAuth |

|---|---|---|

| Hlavní použití | JWTs se zaměřují hlavně na API. | OAuth pokrývá web, prohlížeč, API a další aplikace. |

| Token vs. Protokol | JWTs jsou formát tokenu. | OAuth je autorizační protokol. |

| Úložiště | JWTs se spoléhají pouze na úložiště na straně klienta. | OAuth používá jak stranu klienta, tak úložiště na straně serveru. |

| Flexibilita | JWT mají omezenější rozsah. | OAuth nabízí větší flexibilitu a širší škálu případů použití. |

| Snadné použití | JWT jsou jednodušší a snadněji pochopitelné. | OAuth je složitější. |

Zatímco JWT je přímý a zaměřený na zabezpečení API, OAuth poskytuje komplexní řešení ověřování, které se umí přizpůsobit různým scénářům.

OAuth umožňuje uživatelům udělit třetím stranám přístup k datům na jiné platformě, aniž by odhalili své přihlašovací údaje.

Volba mezi nimi závisí na specifických potřebách daného systému.

Můžete používat JWT a OAuth společně?

Ačkoli JWT a OAuth mají odlišné účely, lze je kombinovat.

Protokol OAuth nespecifikuje formát tokenu. Proto lze implementovat JWT v OAuth.

Například OAuth2 autentizační server může vydat přístupový token obsahující JWT. JWT může obsahovat další informace v datové části, čímž se zlepšuje výkon. Sníží se tak počet zpátečních cest mezi autentizačními a zdrojovými servery.

Kombinace JWT a OAuth2 může probíhat i prostřednictvím přístupu se dvěma tokeny: OAuth2 vydává dva oddělené tokeny: access_token a JWT. JWT obsahuje další informace o identitě. Tento přístup poskytuje dodatečnou úroveň detailů a dává větší kontrolu nad uživatelským přístupem a daty.

Při volbě strategie se dvěma tokeny je důležité použít OpenID Connect, které staví na OAuth2 a přidává standardizovaná pole do tokenů.

Použití JWT namísto OAuth2 může urychlit a zjednodušit určité úkoly, ale také může zkomplikovat vývoj.

Při rozhodování o kombinaci JWT a OAuth2 zvažte, zda zvýšení rychlosti ospravedlní další úsilí ve vývoji.

Závěr

V souboji JWT vs. OAuth o maximální zabezpečení webu, má každý své výhody i nevýhody. JWT je efektivní pro bezstavovou a rychlou autentizaci, ale omezuje jej absence vestavěného odvolání. OAuth je výborný pro komplexní autorizační scénáře, ale pro jednodušší projekty může být zbytečně složitý.

Pokud potřebujete robustní autorizaci a efektivní ověřování, zvažte kombinaci JWT a OAuth prostřednictvím OpenID Connect.

Vaše volba by se měla odvíjet od specifických potřeb vašeho projektu, nikoli od aktuálního „humbuku“ kolem těchto technologií.

Můžete také prozkoumat další platformy pro ověřování uživatelů a vybrat si nejlepší řešení pro vaši aplikaci.