Pokud provedete bezpečnostní audit na svém počítači se systémem Linux pomocí Lynis, zajistí to, aby byl váš počítač chráněn tak, jak jen může být. Zabezpečení je pro zařízení připojená k internetu vším, takže zde je návod, jak zajistit, aby byla ta vaše bezpečně uzamčena.

Table of Contents

Jak bezpečný je váš počítač se systémem Linux?

Lynis provádí sadu automatických testů které důkladně prověří mnoho systémových komponent a nastavení vašeho operačního systému Linux. Své poznatky prezentuje barevně odlišeným způsobem ASCII hlásit jako seznam odstupňovaných varování, návrhů a akcí, které by měly být provedeny.

Kybernetická bezpečnost je balancováním. Přímá paranoia není pro nikoho užitečná, tak jak moc byste se měli bát? Pokud navštěvujete pouze renomované webové stránky, neotevíráte přílohy ani nesledujete odkazy v nevyžádaných e-mailech a používáte jiná, robustní hesla pro všechny systémy, do kterých se přihlašujete, jaké nebezpečí vám zbývá? Zvlášť když používáte Linux?

Pojďme se na ně obrátit obráceně. Linux není imunní vůči malwaru. Vlastně úplně první počítačový červ byl navržen tak, aby cílil na unixové počítače v roce 1988. Rootkity byly pojmenovány po superuživateli Unixu (root) a sbírce softwaru (souprav), se kterou se instalují, aby se vyhnuly detekci. To dává superuživateli přístup k aktérovi hrozby (tj. padouchovi).

Proč se jmenují po rootu? Protože první rootkit byl vydán v roce 1990 a byl zaměřen na Sun Microsystems běžící SunOS Unix.

Malware tedy začal na Unixu. Když Windows vzlétl, přeskočilo plot a zachvátilo světlo reflektorů. Ale teď, když Linux běží po celém světě, je zpět. Linux a operační systémy podobné Unixu, jako je macOS, získávají plnou pozornost aktérů hrozeb.

Jaké nebezpečí vám hrozí, pokud budete při používání počítače opatrní, rozumní a všímaví? Odpověď je dlouhá a podrobná. Abych to trochu zkrátil, kybernetických útoků je mnoho a jsou rozmanité. Jsou schopni dělat věci, které ještě před chvílí byly považovány za nemožné.

Rootkity, jako Ryuk, může infikovat počítače, když jsou vypnuté kompromitováním wake-on-LAN monitorovací funkce. Kód pro ověření konceptu byl také vyvinut. Úspěšný „útok“ prokázali výzkumníci na Ben-Gurionova univerzita v Negevu to by umožnilo aktérům hrozby exfiltrovat data z an počítač se vzduchovou mezerou.

Je nemožné předvídat, čeho budou kybernetické hrozby v budoucnu schopny. Chápeme však, které body v obraně počítače jsou zranitelné. Bez ohledu na povahu současných nebo budoucích útoků má smysl pouze tyto mezery zaplnit předem.

Z celkového počtu kybernetických útoků je jen malé procento vědomě cíleno na konkrétní organizace nebo jednotlivce. Většina hrozeb je nerozlišující, protože malwaru je jedno, kdo jste. Automatizované skenování portů a další techniky pouze vyhledávají zranitelné systémy a napadají je. Nominujete se jako oběť tím, že jste zranitelní.

A to je místo, kde přichází Lynis.

Instalace Lynis

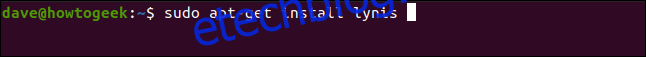

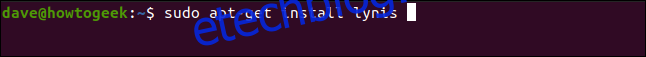

Chcete-li nainstalovat Lynis na Ubuntu, spusťte následující příkaz:

sudo apt-get install lynis

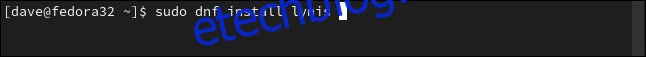

Na Fedoře zadejte:

sudo dnf install lynis

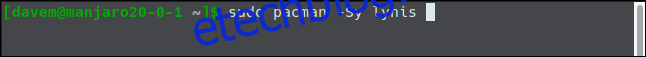

Na Manjaru používáte pacman:

sudo pacman -Sy lynis

Provádění auditu

Lynis je založen na terminálu, takže neexistuje žádné GUI. Chcete-li zahájit audit, otevřete okno terminálu. Klikněte na něj a přetáhněte jej k okraji monitoru, aby se přicvaknul do plné výšky nebo jej roztáhl tak vysoko, jak jen to jde. Od Lynis je spousta výstupů, takže čím vyšší je okno terminálu, tím snazší bude kontrola.

Je také pohodlnější, když otevřete okno terminálu speciálně pro Lynis. Budete se hodně posouvat nahoru a dolů, takže když se nebudete muset zabývat změtí předchozích příkazů, bude navigace ve výstupu Lynis jednodušší.

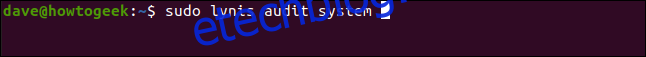

Chcete-li zahájit audit, zadejte tento osvěžující jednoduchý příkaz:

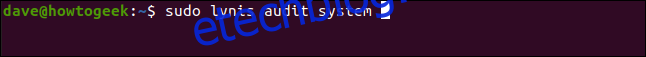

sudo lynis audit system

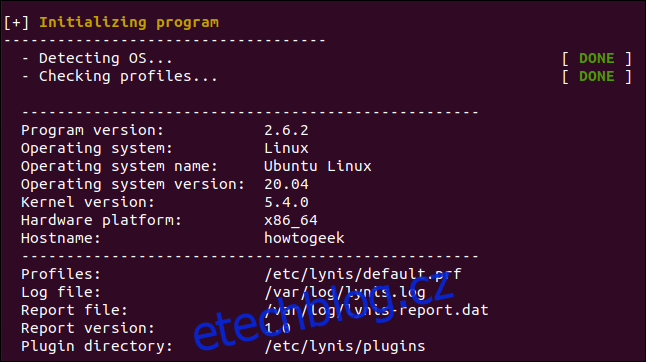

Názvy kategorií, názvy testů a výsledky se budou posouvat v okně terminálu po dokončení každé kategorie testů. Audit trvá maximálně několik minut. Po dokončení se vrátíte do příkazového řádku. Chcete-li zkontrolovat zjištění, stačí posouvat okno terminálu.

První část auditu zjišťuje verzi Linuxu, vydání jádra a další podrobnosti o systému.

Oblasti, na které je třeba se podívat, jsou zvýrazněny oranžově (návrhy) a červeně (varování, která je třeba řešit).

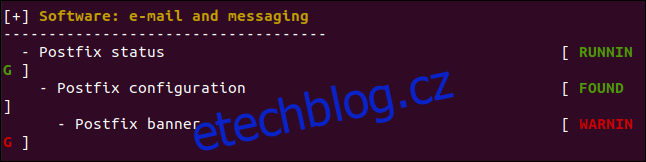

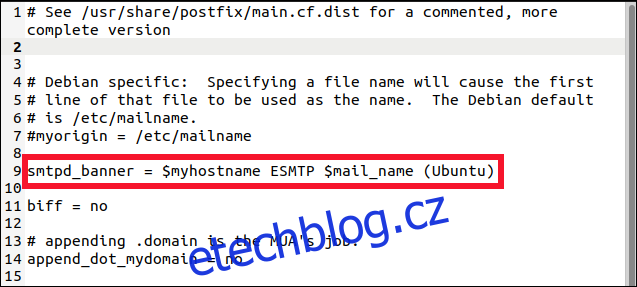

Níže je uveden příklad varování. Lynis provedl analýzu postfix konfiguraci poštovního serveru a označil něco, co souvisí s bannerem. Více podrobností o tom, co přesně našel a proč by to mohl být problém, můžeme získat později.

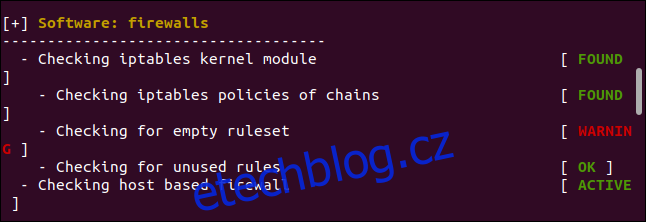

Níže nás Lynis varuje, že firewall není nakonfigurován na virtuálním počítači Ubuntu, který používáme.

Procházejte výsledky, abyste viděli, co Lynis označila. Ve spodní části zprávy o auditu uvidíte souhrnnou obrazovku.

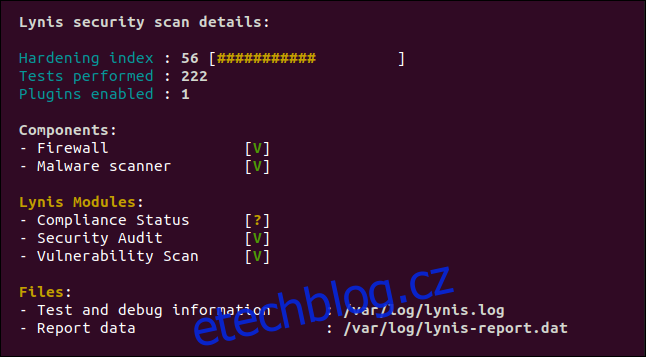

„Index kalení“ je skóre vašeho testu. Máme 56 ze 100, což není skvělé. Bylo provedeno 222 testů a je povolen jeden plugin Lynis. Pokud přejdete na plugin Lynis Community Edition stránka ke stažení a přihlaste se k odběru newsletteru, získáte odkazy na další pluginy.

Existuje mnoho pluginů, včetně některých pro auditování podle standardů, jako např GDPR, ISO27001, a PCI-DSS.

Zelené V představuje zaškrtnutí. Můžete také vidět jantarové otazníky a červené X.

Máme zelené zaškrtnutí, protože máme firewall a skener malwaru. Pro testovací účely jsme také nainstalovali rkhunter, detektor rootkitů, aby zjistil, zda ho Lynis objeví. Jak můžete vidět výše, stalo se; máme zelené zaškrtnutí vedle „Skener malwaru“.

Stav shody není znám, protože audit nepoužil plugin pro shodu. V tomto testu byly použity moduly zabezpečení a zranitelnosti.

Vygenerují se dva soubory: log a datový soubor. Datový soubor, který se nachází na „/var/log/lynis-report.dat“, je ten, který nás zajímá. Bude obsahovat kopii výsledků (bez barevného zvýraznění), které můžeme vidět v okně terminálu . To se hodí, abyste viděli, jak se váš index tuhnutí v průběhu času zlepšuje.

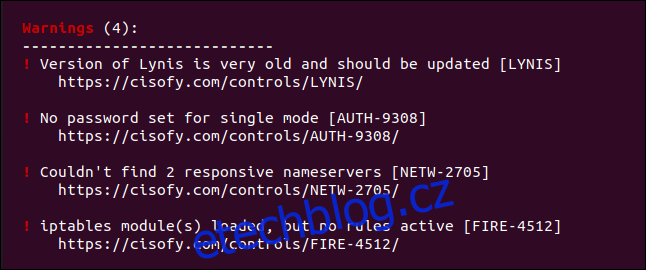

Pokud se v okně terminálu posunete zpět, uvidíte seznam návrhů a další varování. Varování jsou položky „velký lístek“, takže se na ně podíváme.

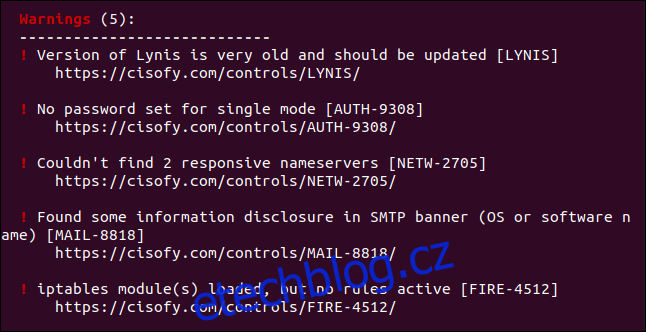

Toto je pět varování:

„Verze Lynis je velmi stará a měla by být aktualizována“: Toto je ve skutečnosti nejnovější verze Lynis v repozitářích Ubuntu. Přestože jsou to jen 4 měsíce, Lynis to považuje za velmi staré. Verze v balíčcích Manjaro a Fedora byly novější. Aktualizace ve správcích balíčků budou vždy pravděpodobně mírně pozadu. Pokud opravdu chcete nejnovější verzi, můžete klonovat projekt z GitHubu a udržovat ji synchronizovanou.

„Pro režim single není nastaveno žádné heslo“: Single je režim obnovy a údržby, ve kterém je funkční pouze uživatel root. Ve výchozím nastavení není pro tento režim nastaveno žádné heslo.

“Nelze najít 2 responzivní jmenné servery”: Lynis se pokusila komunikovat se dvěma DNS servery, ale neúspěšně. Toto je varování, že pokud aktuální server DNS selže, nedojde k automatickému převedení na jiný.

„Na banneru SMTP bylo nalezeno určité zpřístupnění informací“: Ke zpřístupnění informací dojde, když aplikace nebo síťové zařízení uvedou svou značku a číslo modelu (nebo jiné informace) ve standardních odpovědích. To může poskytnout aktérům hrozeb nebo automatizovanému malwaru přehled o typech zranitelnosti, které je třeba zkontrolovat. Jakmile identifikují software nebo zařízení, ke kterému se připojili, jednoduché vyhledávání najde zranitelnosti, které se mohou pokusit zneužít.

„modul(y) iptables načteny, ale nejsou aktivní žádná pravidla“: Linuxový firewall je spuštěn a běží, ale nejsou pro něj nastavena žádná pravidla.

Vymazání varování

Každé varování obsahuje odkaz na webovou stránku, která popisuje problém a jak jej můžete napravit. Stačí najet ukazatelem myši na jeden z odkazů, stisknout Ctrl a kliknout na něj. Pro tuto zprávu nebo varování se na webové stránce otevře váš výchozí prohlížeč.

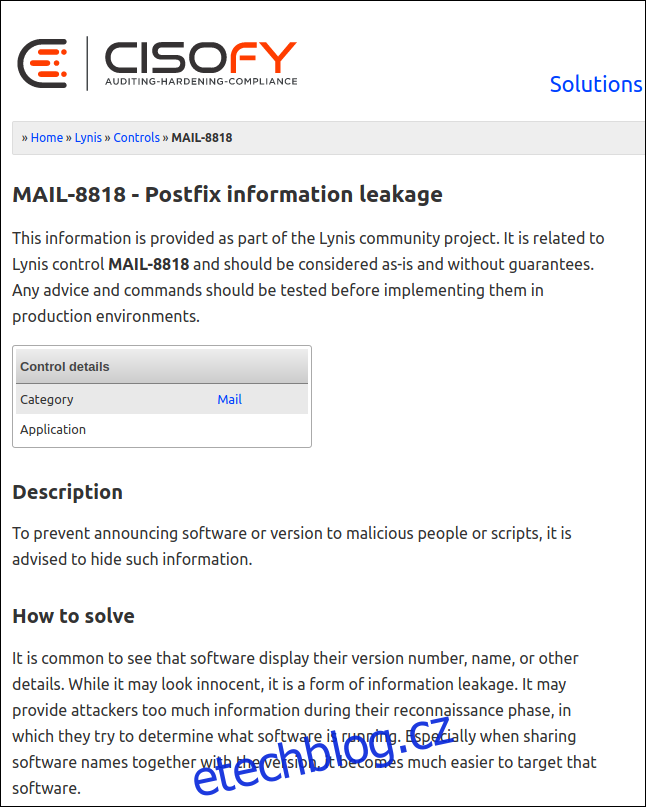

Stránka níže se nám otevřela, když jsme Ctrl+klikli na odkaz pro čtvrté varování, kterým jsme se zabývali v předchozí části.

Každé z nich si můžete prohlédnout a rozhodnout se, kterým varováním se budete věnovat.

Výše uvedená webová stránka vysvětluje, že výchozí úryvek informací („banner“) odeslaný vzdálenému systému, když se připojí k poštovnímu serveru postfix nakonfigurovanému na našem počítači Ubuntu, je příliš podrobný. Nabízet příliš mnoho informací nemá žádnou výhodu – ve skutečnosti jsou často používány proti vám.

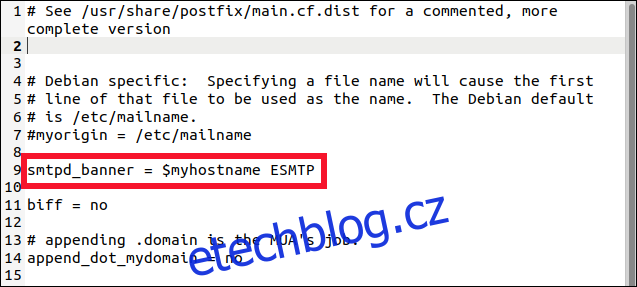

Webová stránka nám také říká, že banner se nachází v „/etc/postfix/main.cf“. Radí nám, že by měl být oříznut zpět, aby zobrazoval pouze „$myhostname ESMTP“.

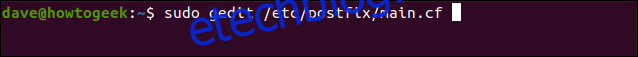

Chcete-li soubor upravit, jak doporučuje Lynis, zadejte následující:

sudo gedit /etc/postfix/main.cf

V souboru najdeme řádek, který definuje banner.

Upravujeme jej tak, aby zobrazoval pouze text, který Lynis doporučila.

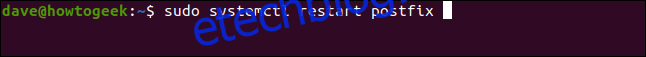

Uložíme naše změny a zavřeme gedit. Nyní musíme restartovat poštovní server Postfix, aby se změny projevily:

sudo systemctl restart postfix

Nyní spusťte Lynis ještě jednou a uvidíme, zda naše změny měly účinek.

Sekce „Varování“ nyní zobrazuje pouze čtyři. Ten odkazující na postfix je pryč.

Jedno dolů a zbývají jen čtyři varování a 50 návrhů!

Jak daleko byste měli jít?

Pokud jste na svém počítači nikdy neprováděli žádné upevňování systému, pravděpodobně budete mít zhruba stejný počet varování a návrhů. Měli byste si je prohlédnout všechny a podle webových stránek Lynis pro každou z nich rozhodnout, zda se jím chcete zabývat.

Učebnicovou metodou by samozřejmě bylo pokusit se je všechny vyčistit. To se však možná snáze řekne, než udělá. Navíc některé návrhy mohou být pro průměrný domácí počítač přehnané.

Zakázat ovladače USB jádra, abyste zakázali přístup k USB, když jej nepoužíváte? Pro kriticky důležitý počítač, který poskytuje citlivé obchodní služby, to může být nutné. Ale pro domácí PC s Ubuntu? Asi ne.