V dnešní digitální době se kybernetičtí zločinci a hackeři stávají stále důmyslnějšími. Pro organizace je tedy klíčové, aby aktivně předvídaly a eliminovaly potenciální hrozby, a tím zajistily maximální možnou bezpečnost svých systémů a dat.

Hlavním cílem kybernetických útočníků je získat neoprávněný přístup k cenným informacím, jako jsou citlivé údaje o zákaznících nebo důležité obchodní informace, které by mohli zneužít. K dosažení svých cílů využívají různé útočné metody, včetně malwaru, phishingu a DDoS útoků, které jim umožňují proniknout do firemních sítí a ohrozit tak jejich data.

K těmto útokům dochází prostřednictvím různých cest, jako jsou například odcizená přihlašovací hesla, viry, ransomware a jiné zranitelnosti.

Tyto kybernetické útoky způsobují organizacím nemalé finanční škody. Podle zprávy o nákladech spojených s narušením dat za rok 2022 se průměrné globální náklady na únik dat pohybují kolem 4,35 milionu USD. Z tohoto důvodu je pro firmy naprosto nezbytné, aby se na tyto hrozby připravovaly a aktivně snižovaly riziko potenciálních útoků.

V tomto článku se blíže podíváme na to, co vlastně jsou útočné vektory, jaké jsou jejich příklady a typy. Prozkoumáme rozdíl mezi útočnými vektory a útočnou plochou, a také si ukážeme, jaká opatření můžete přijmout k minimalizaci těchto rizik, abyste zajistili maximální bezpečnost a spolehlivost sítě vaší organizace.

Co je to útočný vektor v kontextu kybernetické bezpečnosti?

Útočné vektory, někdy označované také jako vektory hrozeb, představují cesty nebo prostředky, kterými kybernetičtí útočníci získávají neoprávněný přístup do sítě, aplikace nebo uživatelského účtu a zneužívají jejich zranitelnosti.

Jednoduše řečeno, útočný vektor je cesta, kterou kyberzločinci využívají k dosažení svého cíle (například sítě organizace) a následnému provedení kybernetického útoku.

Tyto cesty a prostředky mohou zahrnovat slabá uživatelská hesla, malware, interní hrozby a podobně.

Za využívání těchto útočných vektorů jsou zodpovědné různé subjekty, od škodlivých hackerů a konkurentů až po skupiny kybernetické špionáže a dokonce i nespokojené bývalé zaměstnance.

Bez ohledu na to, kdo za útokem stojí, útočné vektory slouží k odcizení důvěrných informací společnosti, vymáhání výkupného od zaměstnanců nebo k úplnému narušení jejího fungování.

Proto je klíčové omezovat množství a dopad útočných vektorů na síť vaší společnosti, což se dá docílit snížením útočné plochy.

Je běžné, že si lidé pletou pojmy útočný vektor a útočná plocha, avšak tyto termíny mají odlišný význam. Pojďme se podívat, jaký je mezi nimi rozdíl.

Útočný vektor versus útočná plocha

I když se tyto dva pojmy často používají zaměnitelně, ve skutečnosti se jedná o dva rozdílné koncepty.

Útočný vektor poskytuje hackerům způsob, jak se dostat do cílového systému nebo firemní sítě. Útočná plocha naopak představuje oblast systému nebo sítě organizace, která byla napadena nebo je náchylná k hacknutí.

Útočná plocha zahrnuje všechny přístupové body, bezpečnostní rizika a vstupní místa, která odhalují vaši síť a která mohou být zneužita neoprávněnými osobami pro vstup do vaší sítě nebo systému.

Zaměstnanci a jejich zařízení jsou součástí útočné plochy organizace, protože hackeři mohou kompromitovat jejich přihlašovací údaje nebo zneužít zranitelná místa, jako je například nezabezpečený software. Zkrátka, útočná plocha zahrnuje všechny známé i neznámé zranitelnosti v systémech, sítích i hardwarových komponentách.

Čím menší je útočná plocha vaší organizační sítě, tím snazší je ji chránit.

Z tohoto důvodu by prvním a nejdůležitějším krokem k zajištění kybernetické bezpečnosti vaší organizace měla být minimalizace útočné plochy vaší sítě. Toho lze dosáhnout například implementací pokročilých bezpečnostních řešení, jako je Zero Trust Security a vícefaktorová autentizace.

Jak fungují útočné vektory?

Útočné vektory využívají zranitelnosti a slabiny v obraně systému.

Hackeři a kybernetičtí zločinci mají obvykle hluboké znalosti o běžných útočných vektorech. Aby si vybrali konkrétní útočný vektor, hackeři nejprve hledají slabá místa v zabezpečení, která by mohli zneužít k proniknutí do sítě.

Tyto bezpečnostní mezery mohou hackeři nalézt v operačním systému (OS) nebo softwaru. Mezeru v zabezpečení může způsobit chybná nebo špatně nakonfigurovaná konfigurace zabezpečení nebo programovací chyba. Bezpečnostní incidenty ale mohou být také způsobeny odcizenými přihlašovacími údaji zaměstnanců.

Hackeři neustále skenují sítě společností, aby nalezli slabá místa v zabezpečení a vstupní body do systémů, sítí a aplikací. V některých případech se mohou zaměřit i na interní zaměstnance nebo zranitelné uživatele, kteří si vědomě či nevědomě sdílí své účty nebo IT pověření, což vede k neoprávněnému přístupu k síti.

Útočné vektory se dají rozdělit do dvou hlavních kategorií:

#1. Pasivní útočné vektory

U pasivních útoků se hackeři pokoušejí získat přístup k systému nebo jej monitorovat přes otevřené porty a zranitelnosti, aby získali informace o cíli. Cílem těchto útoků je získat přístup k informacím, aniž by ovlivnily samotný systém nebo jeho data a zdroje. To značně ztěžuje jejich odhalení.

Místo poškození sítě nebo systému organizace ohrožují tyto útoky data a důvěrnost organizace. Mezi pasivní útoky patří například phishing, typosquatting a útoky založené na sociálním inženýrství.

#2. Aktivní útočné vektory

Aktivní útočný vektor se snaží změnit systém organizace a narušit její běžný provoz.

Útočníci se zaměřují na slabá místa systému, jako je malware, ransomware, DDoS útoky, útoky typu man-in-the-middle nebo slabá uživatelská hesla a přihlašovací údaje, a zneužívají je.

Přestože existuje mnoho typů útočných vektorů, jejich princip fungování je většinou podobný:

- Útočník vyhledá potenciální cíl.

- Útočník shromažďuje informace o cíli pomocí phishingu, sociálního inženýrství, malwaru, automatického skenování zranitelností a OPSEC.

- Pomocí těchto informací se útočník pokusí identifikovat potenciální útočné vektory a vytvořit nástroje k jejich zneužití.

- Pomocí těchto nástrojů útočník získá neoprávněný přístup do systému nebo sítě a instaluje škodlivý kód nebo ukradne citlivé informace.

- Útočník monitoruje síť, krade důvěrná data a informace nebo využívá výpočetní prostředky.

Pro lepší pochopení útočných vektorů se podíváme na jejich jednotlivé typy.

Jaké jsou typy útočných vektorů?

Síťové útočné vektory

Síťové útoky se spouštějí ze škodlivého zařízení, které není součástí cílové sítě. Mezi tyto útoky patří DDoS útoky, útoky založené na heslech (např. slabá přihlašovací hesla), DNS spoofing, relace hijacking a útoky typu man-in-the-middle.

#1. Útoky typu Denial of Distributed Services (DDoS)

DDoS útoky jsou kybernetické útoky, při kterých útočník přetíží síť nebo server velkým množstvím internetového provozu, který generuje pomocí botů. Cílem je narušit funkčnost služby a způsobit její nedostupnost. Kvůli tomu mají uživatelé a zákazníci problémy s přístupem k firemním službám a může dojít k pádu nebo výpadku webových stránek.

Jak se jim vyhnout: Ideálním způsobem, jak zmírnit útoky DDoS, je snížit útočnou plochu organizace. Toho lze dosáhnout omezením přímého přístupu k systémům a aplikacím a řízením přístupu prostřednictvím systémů pro správu identit a přístupu (IAM). Další možností je použití firewallů pro filtrování a blokování škodlivého provozu a využití nástrojů obrany, jako je diferenciace provozu a pravidelné hodnocení rizik.

#2. Slabé přihlašovací údaje

Opakované používání hesel nebo používání slabých hesel a přihlašovacích údajů představují vstupní bránu pro hackery a útočníky. Díky tomu mohou snadno proniknout do sítě.

Jak se jim vyhnout: Organizace by měly vzdělávat své zaměstnance o bezpečných heslech a přihlašovacích údajích, investovat do jednotného přihlášení nebo správce hesel a monitorovat bezpečnost hesel v celé síti. Měly by se snažit odhalovat rizikové uživatele a jejich zařízení.

#3. DNS spoofing

DNS spoofing, známý také jako otrava DNS, je kybernetický útok, při kterém útočník manipuluje s Domain Name System (DNS) a přesměrovává název domény na nesprávnou IP adresu. V důsledku toho jsou uživatelé přesměrováni na škodlivé servery nebo webové stránky, kdykoli se pokusí přistoupit na web.

Jak se jim vyhnout: Pro ochranu registru serveru před externími neoprávněnými zásahy je nutné nastavit rozšíření zabezpečení DNS (DNSSE). Kromě toho lze spoofingu DNS zabránit také pomocí softwaru pro automatizovanou správu oprav, který pravidelně aplikuje aktualizace na servery DNS, a důkladným filtrováním provozu DNS.

#4. Útoky typu Man-In-The-Middle

Při tomto útoku je zneužívána veřejná Wi-Fi k zachycování, odposlouchávání a manipulaci s komunikací mezi jednotlivými stranami.

Jak se jim vyhnout: Útokům MITM lze předejít pomocí systému zabezpečení koncových bodů, vícefaktorové autentizace a robustních řešení zabezpečení sítě, jako je Zero Trust Security, která chrání podnikovou síť před škodlivými aktéry.

Webové útočné vektory

Mezi webové útoky patří cross-site scripting (XSS) a útoky SQL injection. Tyto útoky využívají webové systémy a služby jako prostředek k zasažení uživatelů.

#1. Útoky SQL Injection

SQL injection útoky využívají škodlivé dotazy SQL k tomu, aby z databází získaly citlivá data a informace, ke kterým by jinak neměly přístup. Úspěšné útoky SQL injection umožňují hackerům měnit data, podvrhnout identitu nebo zničit data a učinit je nedostupnými.

Jak se jim vyhnout: Injekcím SQL lze předejít pomocí ověřování třetích stran, hašování hesel, firewallu webových aplikací, pravidelných aktualizací softwaru a monitorováním příkazů SQL a databází.

#2. Cross-Site Scripting (XSS)

Útoky XSS spočívají v tom, že útočník vloží škodlivý kód na důvěryhodnou webovou stránku a zasahuje tak její návštěvníky. To umožňuje hackerům přístup k uloženým záznamům prohlížeče za účelem spuštění nechtěného kódu a odhalení citlivých informací.

Jak se jim vyhnout: Nejlepším způsobem, jak zabránit útokům XSS, je kódování a dezinfekce uživatelského vstupu, udržování aktuálnosti softwaru, skenování zranitelností a implementace zásad zabezpečení obsahu.

Vektory fyzického útoku

Fyzické útoky jsou kybernetické bezpečnostní útoky, které ovlivňují provoz webu a fyzické prostředí nebo poškozují majetek. Mezi ně patří zero-day útoky nebo nezabezpečené aplikace či software, slabé šifrování, nesprávné konfigurace, vkládání dat, útoky hrubou silou atd.

#1. Útoky Zero-Day (nezabezpečené aplikace)

Zero-day útoky cílí na zranitelnost kybernetické bezpečnosti, která ještě nebyla veřejně odhalena.

Jak se jim vyhnout: Útokům zero-day lze zabránit pomocí platforem pro informace o hrozbách, motorů prevence hrozeb, analýzy malwaru DNA, emulace a extrakce hrozeb a kontrol na úrovni CPU.

#2. Slabé šifrování

Šifrování dat chrání důvěrnost digitálních dat a skrývá skutečný význam zprávy. Mezi běžné metody šifrování dat patří certifikáty DNSSEC a SSL. Chybějící nebo slabé šifrování odhaluje data neoprávněným a škodlivým stranám.

Jak se jim vyhnout: Slabé šifrování lze zabezpečit pomocí silných šifrovacích metod, jako je Rivest-Shamir-Adleman (RSA) a Advanced Encryption Standard (AES). Je nutné zajistit, aby byly bezpečné všechny protokoly.

#3. Nesprávné konfigurace

Chyba v konfiguraci systému nebo pokud je konfigurace aplikace nebo konfiguračního serveru ponechána aktivní, může vést k narušení dat. Použití výchozího uživatelského jména a hesel zároveň také usnadňuje hackerům přístup a zneužití systému a zjištění skrytých nedostatků.

Jak se jim vyhnout: Je důležité automatizovat správu konfigurace, aby se zabránilo posunu konfigurace. Také je potřeba monitorovat nastavení aplikací a porovnávat je s osvědčenými postupy, aby se odhalily hrozby u nesprávně nakonfigurovaných zařízení.

#4. Útoky hrubou silou

Útoky hrubou silou jsou kybernetické útoky založené na metodě pokusů a omylů. Útočníci se snaží získat přístup do sítí organizace různými způsoby. Může se jednat například o cílení na slabé šifrování, zasílání infikovaných e-mailů s malwarem nebo phishingové e-maily, dokud jeden z útoků nezabere.

Jak se jim vyhnout: Pro prevenci útoků hrubou silou je třeba používat silná hesla, vícefaktorovou autentizaci, omezovat pokusy o přihlášení, používat firewall webových aplikací, používat CAPTCHA a monitorovat IP adresy.

Malwarové útoky

Škodlivý software (malware) je navržen tak, aby narušoval systémy, zpomaloval počítače, způsoboval chyby nebo šířil viry v systémech. Mezi útoky s použitím malwaru patří například spyware, ransomware, viry a trojské koně.

Jak se jim vyhnout: Zabezpečení proti malwaru vyžaduje, aby společnosti používaly technologie, jako jsou firewally, sandboxing, antimalware a antivirový software.

Phishingové útoky

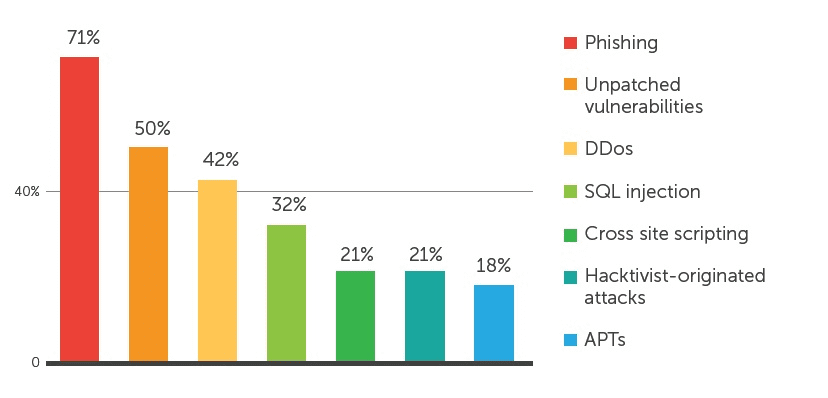

Phishing je běžně používaný útočný vektor, který v roce 2022 zaznamenal nárůst o 61 %.

Tento útočný vektor využívá taktiku sociálního inženýrství, která uživatele manipuluje k tomu, aby klikali na škodlivé URL adresy, stahovali škodlivé soubory nebo odhalovali citlivé informace za účelem krádeže finančních údajů, získání přihlašovacích údajů nebo provedení ransomwarového útoku.

Jak se jim vyhnout: Pro ochranu vaší společnosti před phishingovými útoky je důležité používat vícefaktorovou autentizaci, spamové filtry, pravidelné aktualizace softwaru a záplatování a blokovat škodlivé webové stránky.

Interní hrozby

Zlomyslní lidé uvnitř organizace, jako jsou například nespokojení zaměstnanci, představují jednu z největších bezpečnostních hrozeb. Snaží se získat přístup k citlivým údajům společnosti, které mohou následně zneužít nebo poskytnout neoprávněný přístup externím stranám.

Jak se jim vyhnout: Sledování přístupu zaměstnanců k síti, odhalování neobvyklých aktivit nebo pokusů o přístup k souborům, ke kterým by normálně neměli mít přístup, je známkou abnormální aktivity uživatele a může vám pomoci předejít riziku zevnitř.

Jak chránit organizaci před útočnými vektory?

Útočníci mohou proniknout do firemní sítě a kompromitovat její data několika způsoby. Proto je důležité, aby organizace implementovaly nejnovější bezpečnostní techniky a zavedly robustní zásady, které zajistí zabezpečení sítě před škodlivými útoky.

Následuje několik tipů, jak mohou organizace chránit svou síť před útočnými vektory:

- Používejte silná hesla a implementujte vícefaktorovou autentizaci, abyste přidali další vrstvu zabezpečení.

- Pravidelně provádějte audity a testování zranitelnosti IT, abyste odhalili mezery v zabezpečení a aktualizovali bezpečnostní zásady.

- Nainstalujte si nástroje pro monitorování a hlášení zabezpečení, které vás upozorní na neoprávněný přístup.

- Proveďte penetrační testy, abyste identifikovali a otestovali zranitelnosti zabezpečení.

- Okamžitě instalujte aktualizace softwaru a hardwaru a používejte automatizovaná řešení.

- Používejte šifrovací technologie, jako je AES, abyste umožnili šifrování dat na přenosných zařízeních a snížili rizika kompromitace dat.

- Poskytněte všem zaměstnancům komplexní školení v oblasti bezpečnosti IT a seznamte je s nejlepšími bezpečnostními postupy.

- Používejte robustní protokoly pro řízení přístupu a segmentujte svou síť, abyste hackerům ztížili přístup do jádra vaší firemní sítě.

Závěrečná slova

Útočníci využívají útočné vektory, jako jsou odcizená přihlašovací údaje a slabé šifrování, k proniknutí do firemní sítě a ohrožení jejích dat. Snížení dopadu těchto vektorů je proto klíčové pro předcházení kybernetickým rizikům.

Lidský faktor (který zahrnuje chyby, zneužití a sociální útoky) hraje obrovskou roli v odcizených přihlašovacích údajích a phishingových útocích. Je tak hlavní příčinou asi 82 % úniků dat v roce 2022.

Tento článek vám pomůže pochopit, co jsou útočné vektory a jak minimalizovat jejich dopad. Využijte tyto informace k implementaci nejlepších bezpečnostních postupů, které zajistí bezpečnost vaší firmy a zabrání finančním ztrátám.

Nezapomeňte se podívat na hlavní zranitelnosti sítě, na které si musíte dávat pozor.