Table of Contents

Rychlé odkazy

Klíčové věci

- Šifrovací klíče BitLockeru lze ukrást pomocí Raspberry Pi Pico, ale exploit funguje pouze s externími TPM pomocí sběrnice LPC.

- Většina moderního hardwaru integruje TPM, takže je obtížnější extrahovat klíče BitLocker. Procesory AMD a Intel jsou pravděpodobně bezpečné.

- Navzdory zneužití je šifrování AES-128 nebo AES-256 nástroje BitLocker stále bezpečné, takže jej není třeba opouštět.

BitLocker od společnosti Microsoft je jedním z nejoblíbenějších nástrojů pro šifrování celého disku a je zabudován do Windows 10 a 11 Pro a poskytuje snadnou možnost šifrování pro miliony uživatelů Windows po celém světě. Pověst BitLockeru jako předního šifrovacího nástroje však může být ohrožena poté, co youtuber úspěšně ukradl šifrovací klíče a dešifroval soukromá data za pouhých 43 sekund – pomocí Raspberry Pi Pico za 6 dolarů.

Jak bylo prolomeno šifrování BitLockeru?

Šifrování BitLockeru prolomil YouTuber Stacksmashing, který zveřejnil video s podrobnostmi o tom, jak zachytil data BitLockeru, extrahoval dešifrovací klíče a úspěšně zneužil proces šifrování BitLocker.

Využití Stacksmashingu zahrnuje externí modul Trusted Platform Module (TPM) – stejný čip TPM, který zastavuje upgrady Windows 11 – který se nachází na některých noteboocích a počítačích. Zatímco mnoho základních desek integruje čip TPM a moderní CPU integrují TPM do svého návrhu, jiné stroje stále používají externí TPM.

Nyní je zde problém a exploit objevený Stacksmashingem. Externí moduly TPM komunikují s CPU pomocí takzvané sběrnice LPC (Low Pin Count), což je způsob, jak zařízení s nízkou šířkou pásma udržovat komunikaci s jiným hardwarem, aniž by zvyšovala výkon.

Stacksmashing však zjistil, že zatímco data na TPM jsou v bezpečí, během procesu spouštění jsou komunikační kanály (sběrnice LPC) mezi TPM a CPU zcela nešifrované. Pomocí správných nástrojů může útočník zachytit data odesílaná mezi TPM a CPU obsahující nezabezpečené šifrovací klíče.

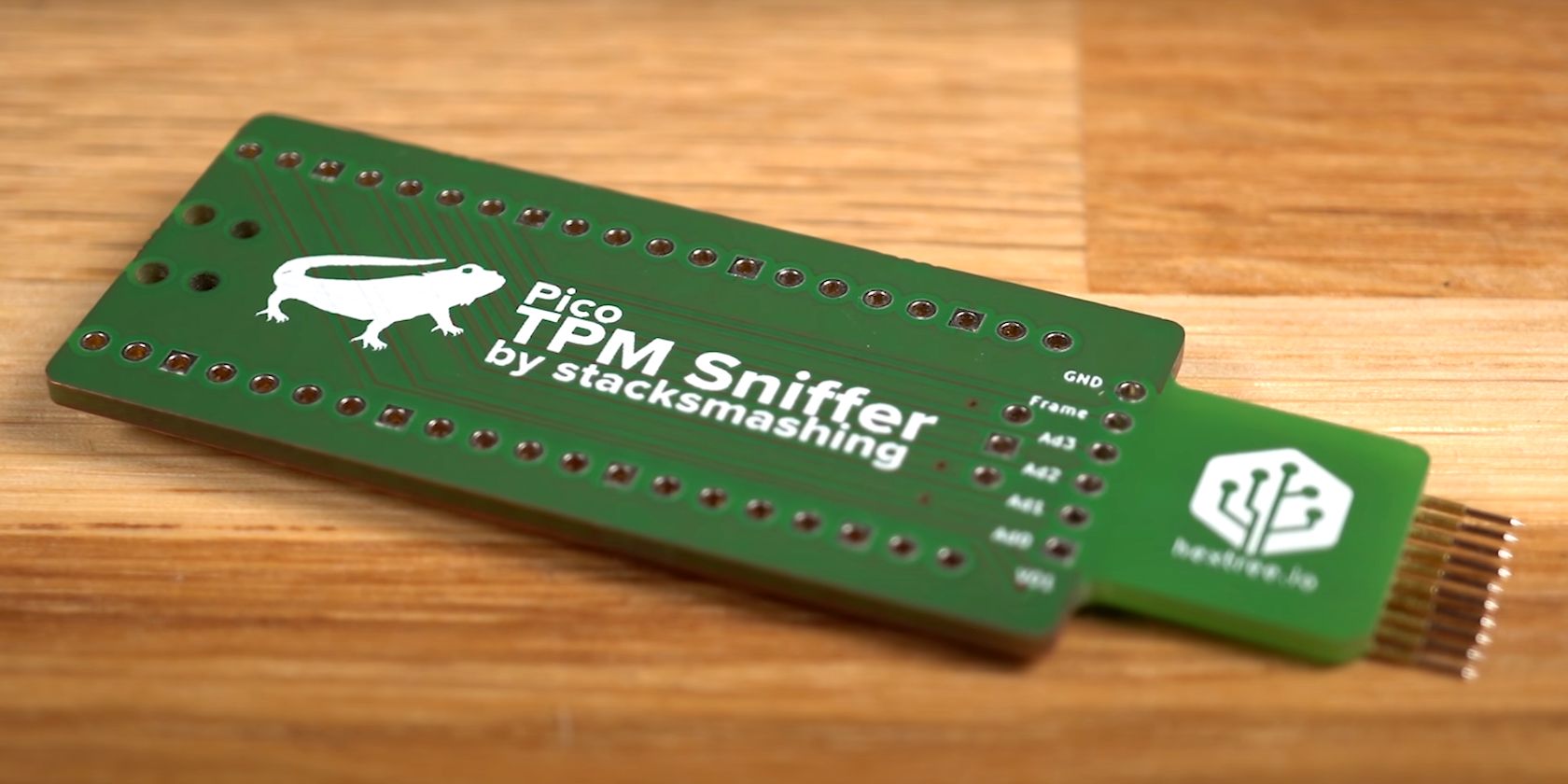

Nástroje jako Raspberry Pi Pico, minutový jednodeskový počítač za 6 $, který má spoustu využití. V tomto případě Stacksmashing připojil Raspberry Pi Pico k nepoužitým konektorům na testovacím notebooku a podařilo se mu přečíst binární data při spouštění stroje. Výsledná data obsahovala hlavní klíč hlasitosti uložený v TPM, který pak mohl použít k dešifrování dalších dat.

Je čas zbavit se nástroje BitLocker?

Zajímavě, Microsoft už věděl potenciálu tohoto útoku. Je to však poprvé, kdy se na veřejnosti objevil praktický útok, který ilustruje, jak rychle lze ukrást šifrovací klíče BitLocker.

Vyvolává zásadní otázku, zda byste měli zvážit přechod na alternativu BitLocker, jako je bezplatný a open source VeraCrypt. Dobrou zprávou je, že z několika důvodů nemusíte skákat z lodi.

Za prvé, exploit funguje pouze s externími TPM, které požadují data z modulu pomocí sběrnice LPC. Většina moderního hardwaru integruje TPM. I když by teoreticky bylo možné využít TPM na základní desce, vyžadovalo by to více času, úsilí a delší dobu s cílovým zařízením. Extrahování dat BitLocker Volume Master Key z TPM je ještě obtížnější, pokud je modul integrován do CPU.

Procesory AMD mají integrovaný TPM 2.0 od roku 2016 (s uvedením AM4, známého jako fTPM), zatímco procesory Intel integrovaly TPM 2.0 s uvedením procesorů Coffee Lake 8. generace v roce 2017 (známých jako PTT). Stačí říci, že pokud po těchto datech používáte počítač s výrobcem CPU AMD nebo Intel, jste s největší pravděpodobností v bezpečí.

Za zmínku také stojí, že navzdory tomuto zneužití zůstává BitLocker bezpečný a skutečné šifrování, na kterém je založeno, AES-128 nebo AES-256, je stále bezpečné.