Připojte se ke mně a prozkoumejte cloudovou kryptografii, její typy a nasazení Google Cloud.

Podmnožina IaaS, cloud computing, je docela před fází módních slov. Jedná se o dominantní sílu mezi jednotlivci, podniky a vládami, kteří využívají cloudové služby ke zkracování potíží s místním technologickým balíkem.

Cloud je ztělesněním pohodlí, hospodárnosti a škálovatelnosti.

Jednoduše řečeno, cloud computing je, když si půjčujete výpočetní zdroje, jako je úložiště, RAM, CPU atd., přes internet, aniž byste cokoli fyzicky hostovali.

Příkladem každodenního života je Disk Google nebo Yahoo Mail. Těmto společnostem svěřujeme data – někdy citlivé osobní nebo obchodní informace.

Obecně platí, že průměrný uživatel si nedělá starosti se soukromím nebo bezpečností cloud computingu. Ale každý slušně informovaný o historii sledování nebo současných sofistikovaných kybernetických útocích musí zvýšit ostražitost nebo být alespoň informován o aktuální situaci.

Table of Contents

Co je cloudová kryptografie?

Cloudová kryptografie řeší tento pocit nejistoty šifrováním dat uložených v cloudu, aby se zabránilo neoprávněnému přístupu.

Šifrování je technika použití šifry (algoritmu) k převodu standardních informací na kódovanou verzi. V takovém případě útočníkovi nebudou rozumět detaily, i když bude odhalen.

Existují různé typy šifrování podle případu použití. Pro cloudové šifrování dat je tedy důležité používat kvalitní šifru.

Dokážete pochopit například následující text:

Iggmhnctg rtqfwegu jkij-swcnkva vgejpqnqia & hkpcpeg ctvkengu, ocmgu vqqnu, cpf CRKu vq jgnr dwukpguugu cpf rgqrng itqy.

Ne!

Pro lidský mozek to může být hádanka, ale použijte jakýkoli dekodér Caesar a rozloží ho během několika sekund:

Dokonce i někdo, kdo dobře zná Caesarovu šifru, vidí, že všechna písmena v šifrovém textu jsou o dvě abecedy před svými protějšky v otevřeném textu.

Jde tedy o to použít silnou šifru, jako je šifra AES-256.

Jak funguje cloudová kryptografie?

Posledních pár řádků předchozí části mohlo vzbudit dojem, že k šifrování dat zvolíte šifru.

Technicky to tak fungovat může. Obvykle však poskytovatel cloudových služeb povolí nativní šifrování, nebo využijete šifrování jako službu od třetí strany.

Takže to rozdělíme do dvou kategorií a uvidíme implementaci.

#1. Šifrování na cloudové platformě

Jedná se o nejjednodušší metodu, kdy se o šifrování stará renomovaný poskytovatel cloudových služeb.

V ideálním případě to platí pro:

Data v klidu

To je, když jsou data uložena v zašifrované podobě před přenosem do úložných kontejnerů nebo poté.

Protože cloudová kryptografie je nový přístup, neexistuje žádný předem definovaný způsob, jak věci dělat. Existuje mnoho výzkumných publikací, které testují různé metody, ale rozhodující je aplikace v reálném životě.

Jak tedy společnost špičkové cloudové infrastruktury, jako je Google Cloud, chrání data v klidu?

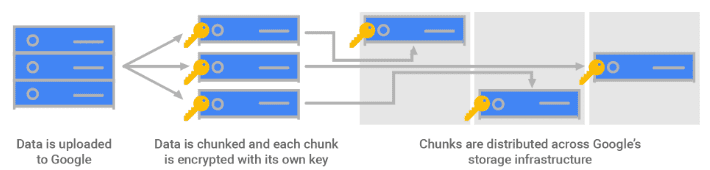

Podle Záznamy Googlerozdělují data do malých skupin o několika gigabajtech rozmístěných ve svých úložných kontejnerech na různých počítačích. Jakýkoli konkrétní kontejner může obsahovat data stejných nebo různých uživatelů.

Navíc je každý paket zašifrován samostatně, i když jsou umístěny ve stejném kontejneru a patří jedinému uživateli. To znamená, že pokud dojde ke kompromitaci šifrovacího klíče souvisejícího s jedním paketem, ostatní soubory zůstanou v bezpečí.

Zdroj: Google Cloud

Zdroj: Google Cloud

Kromě toho se při každé aktualizaci dat mění šifrovací klíč.

Data na této úrovni úložiště jsou šifrována pomocí AES-256, s výjimkou několika trvalých disků vytvořených před rokem 2015 pomocí 128bitového šifrování AES.

Toto je tedy první vrstva šifrování – na úrovni jednotlivých paketů.

Dále jsou pevné disky (HDD) nebo SSD hostující tyto datové bloky šifrovány další vrstvou AES-256bitového šifrování, přičemž některé starší HHD stále používají AES-128. Upozorňujeme, že šifrovací klíče na úrovni zařízení se liší od šifrování na úrovni úložiště.

Nyní jsou všechny tyto klíče pro šifrování dat (DEK) dále šifrovány pomocí klíčů pro šifrování klíčů (KEK), které jsou pak centrálně spravovány službou správy klíčů (KMS) společnosti Google. Je pozoruhodné, že všechny KEK používají šifrování AES-256/AES-128 bit a alespoň jeden KEK je spojen s každou cloudovou službou Google.

Tyto KEK se střídají alespoň jednou za 90denní interval pomocí společné kryptografické knihovny Google.

Každý KEK je zálohován, sledován pokaždé, když jej někdo použije, a mohou k němu přistupovat pouze oprávněné osoby.

Dále jsou všechny KEK znovu zašifrovány pomocí AES-256bitového šifrování, které generuje hlavní klíč KMS uložený v jiném zařízení pro správu klíčů, zvaném Root KMS, kde je uložena hrstka takových klíčů.

Tento kořenový KMS je spravován na vyhrazených počítačích v každém datovém centru Google Cloud.

Nyní je tento kořenový KMS zašifrován pomocí AES-256, čímž je vytvořen jediný hlavní klíč kořenového KMS uložený v infrastruktuře peer-to-peer.

Jedna instance root KMS běží na každém kořenovém distributorovi hlavního klíče KMS, který drží klíč v paměti s náhodným přístupem.

Každá nová instance kořenového distributora hlavního klíče KMS je schválena již spuštěnými instancemi, aby se předešlo chybné hře.

Kromě toho, aby se zvládl stav, kdy se všechny instance distributora musí spouštět současně, je kořenový hlavní klíč KMS také zálohován pouze na dvou fyzických místech.

A konečně, méně než 20 zaměstnanců Google má přístup k těmto vysoce utajovaným místům.

Google tedy takto praktikuje cloudovou kryptografii pro data v klidu.

Pokud ale chcete vzít věci do svých rukou, můžete si klíče spravovat i sami. Alternativně je možné přidat další vrstvu šifrování a spravovat klíče samostatně. Je však třeba pamatovat na to, že ztráta těchto klíčů také znamená zablokování přístupu k vašemu vlastnímu webovému projektu.

Přesto bychom neměli očekávat tuto úroveň detailů od všech ostatních poskytovatelů cloudu. Vzhledem k tomu, že společnost Google účtuje za své služby příplatek, můžete mít prospěch z jiného poskytovatele, který stojí méně, a přesto odpovídá vašemu konkrétnímu modelu hrozby.

Data v přenosu

To je místo, kde data putují v rámci datového centra poskytovatele cloudu nebo mimo jeho hranice, například když je nahrajete z vlastního počítače.

Opět neexistuje žádný pevný způsob, jak chránit data při přenosu, takže uvidíme implementaci cloudu Google.

Bílá kniha v tomto ohledu šifrování při přenosuuvádí tři opatření k zabezpečení nestacionárních dat: ověřování, šifrování a kontrola integrity.

Ve svém datovém centru Google zabezpečuje přenos dat pomocí ověřování koncových bodů a potvrzení integrity s volitelným šifrováním.

I když se uživatel může rozhodnout pro další opatření, Google potvrzuje prvotřídní zabezpečení ve svých prostorách s extrémně monitorovaným přístupem, který je udělen několika jeho zaměstnancům.

Mimo své fyzické limity společnost Google přijímá odlišnou politiku pro své vlastní cloudové služby (jako je Disk Google) a jakoukoli zákaznickou aplikaci hostovanou v jeho cloudu (jako jakýkoli web běžící na jeho výpočetním enginu).

V prvním případě veškerý provoz nejprve směřuje do kontrolního bodu známého jako Google Front End (GFE) pomocí Transport Layer Security (TLS). Následně se provoz dostane ke zmírnění DDoS, vyrovnává zatížení mezi servery a nakonec je směrován k zamýšlené službě Google Cloud Service.

Ve druhém případě odpovědnost za zajištění bezpečnosti dat při přenosu spadá většinou na vlastníka infrastruktury, pokud k přenosu dat nepoužívá jinou službu Google (jako je její Cloud VPN).

TLS se obecně používá k zajištění toho, aby s daty nebylo na cestě manipulováno. Jedná se o stejný protokol, který se ve výchozím nastavení používá, když se připojujete k libovolné webové stránce pomocí HTTPS, symbolizovaný ikonou visacího zámku v adresním řádku.

I když se běžně používá ve všech webových prohlížečích, můžete jej použít také pro jiné aplikace, jako je e-mail, audio/video hovory, rychlé zasílání zpráv atd.

Avšak pro nejvyšší standardy šifrování existují virtuální privátní sítě, které opět poskytují více vrstev zabezpečení s pokročilými šifrovacími šiframi, jako je AES-256.

Ale implementace cloudové kryptografie na vlastní pěst je obtížná, což nás přivádí k…

#2. Šifrování jako služba

Zde jsou výchozí bezpečnostní protokoly na vaší cloudové platformě slabé nebo chybí pro konkrétní případy použití.

Jedním z evidentně nejlepších řešení je dohlížet na vše sami a zajistit bezpečnost dat na podnikové úrovni. Ale to se snadněji řekne, než udělá a odstraní bezproblémový přístup, pro který se někdo rozhodne pro cloud computing.

Zbývá nám tedy používat Encryption-as-a-service (EAAS), jako je CloudHesive. Podobně jako při používání cloud computingu si tentokrát „půjčujete“ šifrování, nikoli CPU, RAM, úložiště atd.

Na základě poskytovatele EAAS můžete využít šifrování pro data v klidu a při přenosu.

Výhody a nevýhody cloudové kryptografie

Nejvýraznější výhodou je bezpečnost. Cvičení cloudové kryptografie zajišťuje, že data vašich uživatelů zůstanou daleko od kyberzločinců.

I když cloudová kryptografie nemůže zastavit každý hack, je to o tom, abyste udělali svůj kousek a měli správné zdůvodnění, pokud se něco pokazí.

Pokud jde o nevýhody, první z nich jsou náklady a čas, který potřebuje na upgrade stávajícího bezpečnostního rámce. Kromě toho existuje jen málo, co může pomoci, pokud ztratíte přístup k šifrovacím klíčům během vlastní správy.

A protože se jedná o nově vznikající technologii, není snadné ani najít časem prověřený EAAS.

Nejlepším řešením je jednoznačně použít renomovaného poskytovatele cloudových služeb a banku na nativní kryptografické mechanismy.

Zabalit se

Doufáme, že vám to může poskytnout pohled na cloudovou kryptografii. Abych to shrnul, jde o zabezpečení dat související s cloudem, včetně případů, kdy cestují mimo.

Většina společností s nejvyšším hodnocením cloudové infrastruktury, jako je Google Cloud, Amazon Web Services atd., má dostatečné zabezpečení pro maximální případy použití. Přesto není na škodu projít si technický žargon, než u kohokoli hostovat své kritické aplikace.

PS: Podívejte se na některá řešení optimalizace nákladů na cloud pro AWS, Google Cloud, Azure atd.