„Poznej svého nepřítele a poznej sám sebe, a nemusíš se bát výsledku stovky bitev.“ – Sun Tzu

Průzkum je klíčovým prvkem práce každého penetračního testera či bezpečnostního specialisty, který se angažuje v testování proniknutelnosti. Schopnost efektivně využívat vhodné nástroje k vyhledávání a odhalování specifických informací usnadňuje pentesterovi pochopení cíle.

V tomto textu si představíme řadu online zdrojů, které mohou bezpečnostní experti využít k získávání specifických dat a případnému zneužití cíle.

Odhalení technologického zázemí cíle

Před samotným vyhledáváním e-mailových adres a dalších externích informací o cíli je nezbytné získat přehled o jeho technologickém zázemí. Znalost, že cílový systém je postaven například na PHP Laravel a MySQL, umožňuje pentesterovi správně odhadnout typ exploitů, které by mohl použít.

BuiltWith

BuiltWith je nástroj sloužící k technologickému vyhledávání a profilování. Poskytuje pentesterům aktuální informace o cílovém systému pomocí Domain API a Live Domain API. Domain API poskytuje technická data, jako jsou analytické nástroje, integrované pluginy, frameworky, knihovny a další.

Domain API čerpá z databáze BuiltWith, která nabízí jak aktuální, tak i historické informace o technologiích využívaných cílovým systémem.

Vyhledávací panel nabízí stejné informace jako Domain API. Live Domain API naopak provádí rozsáhlý průzkum zadané domény či URL v reálném čase.

Obě API lze integrovat do bezpečnostních produktů a poskytovat tak uživatelům technické informace.

Wappalyzer

Wappalyzer je nástroj pro profilování technologií, který extrahuje informace o technologickém zázemí cíle. Pokud je potřeba zjistit, jaký CMS či knihovny cíl využívá, případně jaký framework, Wappalyzer je vhodným řešením.

Wappalyzer lze používat různými způsoby – k získání informací o cíli můžete využít Lookup API. Tuto metodu využívají především bezpečnostní inženýři a vývojáři, kteří chtějí integrovat Wappalyzer do svých bezpečnostních produktů. Alternativně je možné Wappalyzer nainstalovat jako rozšíření prohlížeče Chrome, Firefox a Edge.

Odhalení subdomén cíle

Doména je název webové stránky. Subdoména je dalším dílčí částí názvu domény.

Doména je obvykle propojena s jednou či více subdoménami. Z tohoto důvodu je důležité znát metody vyhledávání subdomén spojených s cílovou doménou.

Dnsdumpster

Dnsdumpster je bezplatný nástroj pro průzkum domén, který odhaluje subdomény spojené s doménou cíle. Vyhledávání subdomén probíhá na základě dat z Shodan, Maxmind a dalších vyhledávačů. Počet hledání domén je omezený. Pro překročení tohoto limitu je možné využít jejich komerční produkt, Domain Profiler.

Domain Profiler provádí zjišťování domén podobně jako Dnsdumpster, nabízí však další informace, například DNS záznamy. Na rozdíl od Dnsdumpster není Domain Profiler zdarma a vyžaduje placené členství.

Služby Dnsdumpster i Domain Profiler provozuje hackertarget.com.

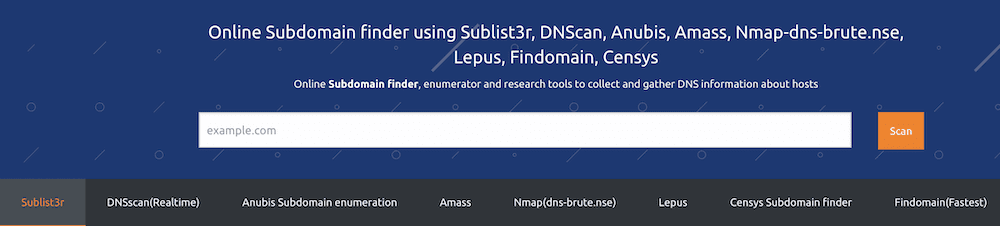

nmmapper

nmmapper používá pro hledání subdomén nativní průzkumné nástroje, jako jsou Sublister, DNScan, Lepus a Amass.

NMMAPER nabízí i další nástroje, například test pingu, vyhledávání DNS, detektor WAF a další.

Vyhledání e-mailových adres

Pro efektivní otestování zranitelnosti společnosti vůči phishingu je nutné získat e-mailové adresy zaměstnanců, kteří pro danou společnost pracují.

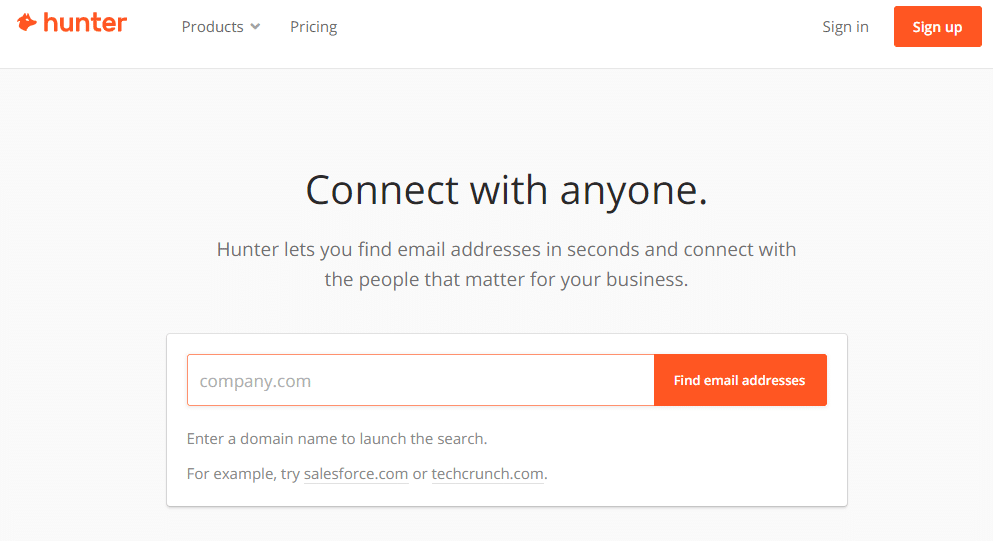

Hunter

Hunter je populární služba pro vyhledávání e-mailů. Umožňuje hledat e-mailové adresy prostřednictvím vyhledávání domény nebo vyhledávání e-mailu. Pomocí metody vyhledávání domény lze e-mailové adresy vyhledat pomocí názvu domény.

Hunter také nabízí API.

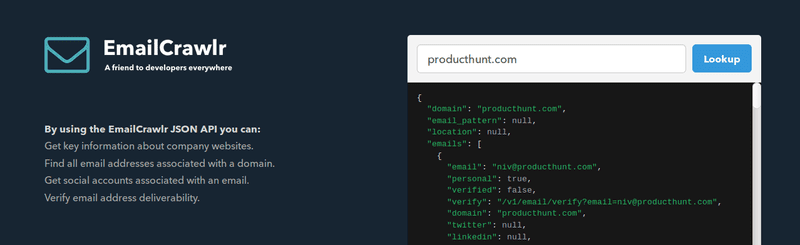

EmailCrawlr

GUI nebo API – volba je na vás.

EmailCrawlr vrací seznam e-mailových adres ve formátu JSON.

Skrapp

Přestože Skrapp primárně slouží pro e-mailový marketing, dokáže vyhledávat e-mailové adresy prostřednictvím funkce vyhledávání domén. K dispozici je i další funkce zvaná hromadné vyhledávání e-mailů. Ta umožňuje importovat CSV soubor se jmény zaměstnanců a společností. Následně vrací hromadně nalezené e-mailové adresy.

Dále je k dispozici API pro ty, kteří preferují programové vyhledávání e-mailových adres.

Prozkoumejte i další nástroje pro hledání e-mailových adres.

Hledání složek a souborů

V projektu pentest je důležité vědět, jaké typy souborů či složek jsou hostovány na cílovém webovém serveru. V těchto souborech a složkách lze často nalézt citlivé informace, jako jsou administrátorská hesla, klíče k GitHubu apod.

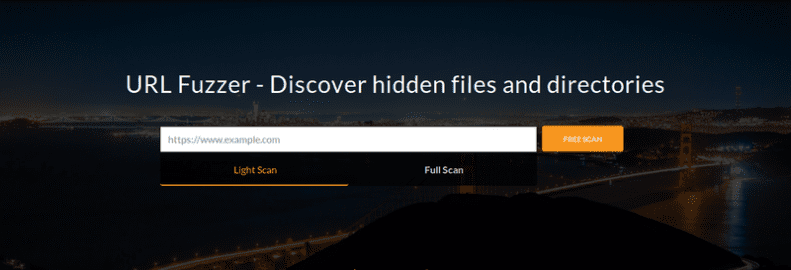

URL Fuzzer

URL Fuzzer je online služba od společnosti Pentest-Tools. Používá vlastní seznam slov pro objevování skrytých souborů a adresářů. Tento seznam obsahuje více než 1000 běžných názvů známých souborů a adresářů.

Umožňuje vyhledávat skryté zdroje pomocí lehkého či úplného skenování. Režim úplného skenování je dostupný pouze pro registrované uživatele.

Pentest Tools nabízí více než 20 nástrojů pro shromažďování informací, testování zabezpečení webových stránek, skenování infrastruktury a pomůcek pro zneužití.

Různé informace

V situaci, kdy potřebujeme informace o zařízeních připojených k internetu, jako jsou routery, webové kamery, tiskárny, chladničky a další, je vhodné využít Shodan.

Shodan

O podrobné informace se můžeme opřít o Shodan. Shodan je vyhledávač podobný Googlu. Vyhledává v neviditelné části internetu informace o zařízeních připojených k síti. Ačkoliv je Shodan primárně vyhledávačem pro kybernetickou bezpečnost, může jej použít každý, kdo má zájem o tato zařízení.

Například pomocí Shodanu lze zjistit, kolik firem používá webový server Nginx nebo kolik serverů Apache je dostupných v Německu či San Franciscu. Shodan také nabízí filtry, které umožňují zúžit vyhledávání na konkrétní výsledky.

Nástroje pro vyhledávání exploitů

V této sekci se zaměříme na různé online nástroje a služby pro vyhledávání exploitů, které mohou bezpečnostní výzkumníci využít.

Packet Storm

Packet Storm je služba pro informační bezpečnost, známá pro publikování aktuálních i historických článků a nástrojů o bezpečnosti, publikuje také aktuální exploity pro testování CVE. Provozuje ji skupina odborníků na kybernetickou bezpečnost.

Exploit-DB

Exploit-DB je nejoblíbenější bezplatná databáze exploitů. Jedná se o projekt společnosti Offensive Security, který shromažďuje exploity předložené veřejností za účelem penetračního testování.

Vulnerability-Lab

Vulnerability-Lab poskytuje přístup k rozsáhlé databázi zranitelností s exploity a proof-of-concept pro výzkumné účely. Před odesláním nebo použitím exploitů je nutná registrace uživatelského účtu.

Závěr

Doufám, že vám výše uvedené nástroje pomohou při vašem průzkumu. Jsou určeny výhradně pro vzdělávací účely, použití na vlastním aktivu či k testování cílů, pro které máte povolení.

Dále prozkoumejte nástroje forenzního vyšetřování.