Hackeři a kybernetičtí zločinci jsou v dnešní době stále sofistikovanější, a proto je nezbytné, aby si organizace udržely náskok před škodlivými prostředky a zajistily maximální bezpečnost.

Primárním cílem kyberzločinců je získávat data, jako jsou citlivé zákaznické a obchodní informace, pro škodlivé účely. Hackeři používají několik typů útoků, jako je malware, phishing a DDoS, k přístupu do firemní sítě a kompromitaci jejích dat.

A dělají to prostřednictvím vektorů útoků, které zahrnují odcizené přihlašovací údaje, viry, ransomware a další.

Tyto kybernetické útoky stojí organizace stovky milionů. Například zpráva o nákladech na narušení dat za rok 2022 uvádí, že průměrné globální náklady na úniky dat se pohybují kolem 4,35 milionu USD, takže je pro organizace nezbytné plánovat a snižovat potenciál těchto vektorů útoků.

V tomto blogu přesně uvidíme, co znamenají vektory útoků, příklady a typy vektorů útoků, jak se liší od povrchu útoku a jaká opatření můžete přijmout, abyste minimalizovali rizika a potenciály vektorů útoku, abyste udrželi síť vaší organizace. bezpečný a spolehlivý.

Table of Contents

Co je to útočný vektor v kybernetické bezpečnosti?

Vektory útoků, označované také jako vektory hrozeb, jsou prostředky nebo cesty, které kybernetičtí útočníci používají k získání nelegálního přístupu a proniknutí přes síť, aplikaci nebo uživatelský účet k zneužití zranitelnosti sítě.

Jednoduše řečeno, vektor útoku je cesta, kterou kyberzločinci používají k dosažení cíle (jako je síť organizace) k provedení kybernetického útoku.

Tyto cesty a prostředky mohou zahrnovat slabé přihlašovací údaje zaměstnanců, malware, vnitřní hrozby atd.

Za zneužívání těchto vektorů útoků je odpovědných několik subjektů, včetně škodlivých hackerů, konkurentů, skupin kybernetické špionáže a dokonce i frustrovaných nebo rozrušených bývalých zaměstnanců.

Bez ohledu na subjekt nebo skupinu jednotlivců používají útočné vektory k odcizení důvěrných informací vaší společnosti, vymáhání peněz od vašich zaměstnanců nebo úplnému narušení vašeho podnikání.

Snížení množství a dopadu útočných vektorů na síť vaší společnosti je proto velmi důležité a můžete toho dosáhnout snížením plochy útoku.

Jednotlivci často zaměňují vektory útoku a povrchy za stejné, ale výrazně se liší. Podívejme se jak.

Attack Vector vs. Attack Surface

I když se tyto dva týmy často používají zaměnitelně, nejsou stejné.

Vektor útoku poskytuje hackerům prostředky nebo vstupní bod do cíle nebo firemní sítě. Útočná plocha je oblast systému nebo sítě organizace, která byla napadena nebo je náchylná k hackingu.

Tvoří všechny přístupové body, bezpečnostní rizika a vstupní body, které odhalují vaši síť a které může neoprávněný subjekt použít ke vstupu do vaší sítě nebo systému.

Zaměstnanci a jejich zařízení jsou součástí útočné plochy organizace, protože hackeři mohou ohrozit jejich přihlašovací údaje a zranitelná místa, jako je neopravený software, a zneužít síť. Útočná plocha se tedy skládá ze všech známých i neznámých zranitelností napříč systémy, sítí a hardwarovými komponentami.

Čím menší je útočná plocha vaší organizační sítě, tím snazší je chránit síť.

Prvním a nejdůležitějším krokem k zajištění kybernetické bezpečnosti pro vaši organizaci by proto měla být minimalizace plochy útoku sítě pomocí pokročilých bezpečnostních řešení, jako je Zero Trust Security a Multi-Factor Authentication.

Jak fungují útočné vektory?

Útočné vektory fungují tak, že využívají zranitelnosti a slabiny v obraně systému.

Obecně platí, že hackeři a kyberzločinci mají hluboké znalosti o běžných vektorech útoků přítomných v síti. Proto, aby určili způsob, jak se zaměřit na jeden z těchto bezpečnostních vektorů, hackeři nejprve hledají bezpečnostní díry s těmito útočnými vektory, aby je kompromitovali a pronikli přes ně.

Hackeři mohou najít tyto chyby zabezpečení v operačním systému (OS) nebo počítačovém softwaru. Bezpečnostní mezera se může otevřít z několika důvodů, jako je chybná nebo špatně nakonfigurovaná konfigurace zabezpečení nebo chyba programování. Zároveň může dojít k narušení bezpečnosti také kvůli odcizeným přihlašovacím údajům zaměstnance.

Hackeři neustále skenují sítě společností, aby našli bezpečnostní mezery a vstupní body do systémů, sítí a aplikací. V některých případech se hackeři mohou zaměřit také na interní zaměstnance a zranitelné uživatele, kteří vědomě či nevědomě sdílejí svůj účet nebo pověření IT, čímž umožňují neoprávněný přístup k síti.

Útočné vektory lze rozdělit do dvou primárních typů:

#1. Pasivní útočné vektory

Tyto útoky vektorových exploitů jsou pokusy hackerů získat přístup k systému nebo jej monitorovat na otevřené porty a zranitelnosti za účelem získání podrobností o cíli. Tyto útoky se snaží získat přístup k informacím, aniž by ovlivnily systém nebo změnily jeho data a zdroje, což ztěžuje jejich detekci a identifikaci.

Tyto útoky tedy namísto poškození sítě nebo systému organizace ohrožují její data a důvěrnost. Příklady pasivních útoků zahrnují phishing, typosquatting a útoky založené na sociálním inženýrství.

#2. Aktivní útočné vektory

Aktivní útočný vektor se snaží změnit systém organizace a narušit jeho pravidelný provoz.

Útočníci se tak zaměřují na slabá místa systému, jako je malware, ransomware, DDoS útoky, útoky typu man-in-the-middle nebo slabá uživatelská hesla a přihlašovací údaje, a využívají je.

I když tyto typy útočných vektorů zobecňují, zde jsou podobnosti v tom, jak většina útočných vektorů funguje:

- Útočník detekuje potenciální cíl.

- Útočník shromažďuje informace o cíli pomocí phishingu, sociálního inženýrství, malwaru, automatického skenování zranitelnosti a OPSEC.

- Útočníci se pomocí těchto informací snaží identifikovat potenciální vektory útoku, aby vytvořili nástroje k jejich zneužití.

- Pomocí těchto nástrojů útočníci získají neautorizovaný a neověřený přístup do systému nebo sítě za účelem instalace škodlivého kódu nebo krádeže citlivých informací.

- Útočníci monitorují síť, kradou důvěrná data a informace nebo využívají výpočetní prostředky.

Útočným vektorům a jejich fungování můžeme lépe porozumět, když se podíváme na typy útočných vektorů.

Jaké jsou typy útočných vektorů?

Síťové útočné vektory

Síťové útoky jsou řízeny a spouštěny ze škodlivého zařízení, které není součástí útoku. Zahrnují DDoS útoky, útoky založené na heslech, jako jsou slabé přihlašovací údaje, DNS spoofing, relace hijacking a útoky typu man-in-the-middle.

#1. Útoky Denial of Distributed Services (DDoS).

DDoS útoky jsou kybernetické útoky, při kterých útočník zaplaví nebo přetíží síť nebo server internetovým provozem pomocí spousty botů a snaží se narušit službu, aby byla nefunkční. To ztěžuje uživatelům a zákazníkům přístup k firemním službám a může také způsobit pád a výpadek webových stránek.

Jak se jim vyhnout: Zmenšení plochy útoku organizace je ideální způsob, jak zmírnit útoky DDoS. Toho lze dosáhnout omezením přímého přístupu k systémům a aplikacím a řízením přístupu prostřednictvím systémů správy identit a přístupu (IAM). Použití firewallů k filtrování a vyhýbání se škodlivému provozu a nástrojům obrany, jako je diferenciace provozu a pravidelné hodnocení rizik, je dalším způsobem, jak zabránit útokům DDoS.

#2. Slabé pověření

Opětovné použití hesla nebo slabá hesla a přihlašovací údaje jsou branami pro hackery a útočníky k přístupu a průniku do sítě.

Jak se jim vyhnout: Organizace potřebují poučit své zaměstnance o bezpečných heslech a přihlašovacích údajích, investovat do jednotného přihlášení nebo správce hesel a sledovat hygienu hesel v celé podnikové síti, aby našly a odhalily vysoce rizikové uživatele a jejich zařízení.

#3. DNS spoofing

DNS spoofing neboli DNS otrava je kybernetický útok, při kterém se útočník zaměří na a poškodí Domain Name System (DNS), aby nasměroval název domény na nesprávnou IP adresu a přesměroval uživatele na škodlivé servery nebo webové stránky, kdykoli se pokusí získat přístup na webovou stránku.

Jak se jim vyhnout: Musíte nastavit rozšíření zabezpečení DNS (DNSSE), abyste chránili registrátora serveru před vnějšími neoprávněnými zásahy. Spoofingu DNS můžete také zabránit používáním softwaru pro automatizovanou správu oprav k pravidelnému používání oprav na servery DNS a prováděním důkladného filtrování provozu DNS.

#4. Man-In-The-Middle útoky

Tento útok využívá veřejnou Wi-Fi k zachycení provozu, odposlouchávání nebo manipulaci s komunikací mezi entitami.

Jak se jim vyhnout: Útokům MITM můžete zabránit tím, že využijete systém zabezpečení koncových bodů, použijete systém Multi-Factor Authentication a budete používat robustní řešení zabezpečení sítě, jako je Zero Trust Security, které zajistí vaši podnikovou síť před škodlivými aktéry.

Webové útočné vektory

Mezi webové útoky patří cross-site scripting (XSS) a útoky SQL injection. Klamají uživatele, kteří používají webové systémy a služby jako vektor hrozeb.

#1. Útoky SQL Injection

Injekce SQL používají škodlivé dotazy SQL k vystavení serveru důvěrným a citlivým datům a informacím, kterým by se jinak nedostal. Úspěšné útoky SQL injection mohou způsobit, že hackeři změní data, podvrhnou identitu nebo data zničí, čímž se stanou nedostupnými.

Jak se jim vyhnout: Injekcím SQL můžete zabránit pomocí ověřování třetích stran, hašování hesel, brány firewall webových aplikací, používáním aktualizovaného softwaru a zajištěním pravidelných oprav softwaru a neustálým monitorováním příkazů SQL a databází.

#2. Cross-Site Scripting (XSS)

Útoky XSS spočívají v tom, že útočník vloží škodlivý kód na důvěryhodnou webovou stránku, zasáhne návštěvníky a neútočí na samotnou webovou stránku. To umožňuje hackerům přistupovat k uloženým záznamům prohlížeče kvůli spuštění nežádoucího kódu a odhalit nechtěné informace.

Jak se jim vyhnout: Nejlepším způsobem, jak zabránit útokům XSS, je kódování a dezinfekce uživatelského vstupu, udržování softwaru v aktuálním stavu, skenování zranitelností a implementace zásad zabezpečení obsahu.

Vektory fyzického útoku

Fyzické útoky jsou útoky kybernetické bezpečnosti, které ovlivňují provoz webu a fyzické prostředí nebo poškozují majetek. Zahrnují zero-day útoky nebo neopravené aplikace nebo software, slabé šifrování, nesprávnou konfiguraci, vkládání dat, útoky hrubou silou atd.

#1. Útoky Zero-Day (nepatchované aplikace)

Zero-day útoky se zaměřují na zranitelnost kybernetické bezpečnosti, která nebyla veřejně odhalena nebo kterou nikdo nehledal.

Jak se jim vyhnout: Můžete zabránit útokům zero-day pomocí platforem pro informace o hrozbách, motorů prevence hrozeb, analýzy malwaru DNA, emulace a extrakce hrozeb a kontroly na úrovni CPU.

#2. Slabé šifrování

Šifrování dat chrání důvěrnost digitálních dat a skrývá skutečný význam zprávy. Mezi běžné metody šifrování dat patří certifikáty DNSSEC a SSL. Chybějící nebo slabé šifrování vystavuje data neoprávněným a škodlivým stranám.

Jak se jim vyhnout: Slabý vektor hrozeb šifrování můžete zabezpečit pomocí silných metod šifrování, jako je Rivest-Shamir-Adleman (RSA) a Advanced Encryption Standard (AES), a zajistit, aby byly všechny protokoly bezpečné.

#3. Špatné konfigurace

Chyba v konfiguraci systému nebo pokud není konfigurace aplikace nebo konfiguračního serveru deaktivována, může vést k narušení dat. Použití výchozího uživatelského jména a hesel zároveň také usnadňuje hackerům přístup a zneužití systému a zjištění skrytých nedostatků.

Jak se jim vyhnout: Je důležité automatizovat správu konfigurace, aby se zabránilo posunu konfigurace, sledovat nastavení aplikace a porovnávat je s osvědčenými postupy – odhalování hrozeb pro nesprávně nakonfigurovaná zařízení.

#4. Útoky hrubou silou

Útoky hrubou silou jsou kybernetické útoky založené na pokusech a omylech, kdy se útoky snaží získat přístup k sítím organizace různými způsoby, jako je zacílení slabého šifrování, odesílání infikovaných e-mailů obsahujících malware nebo phishingové e-maily, dokud jeden útok nefunguje.

Jak se jim vyhnout: Musíte používat silná hesla, využívat řešení MFA, omezit pokusy o přihlášení, používat bránu firewall webových aplikací, používat CAPTCHA a sledovat IP adresy, abyste zabránili útokům hrubou silou.

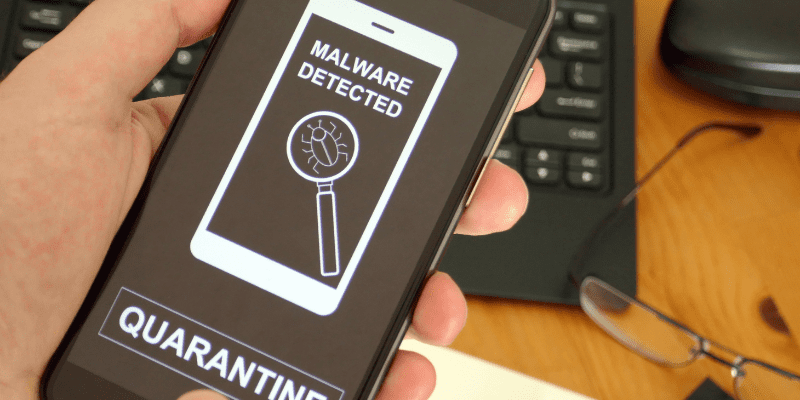

Malwarové útoky

Škodlivý software nebo malware jsou navrženy tak, aby narušovaly systémy, zpomalovaly počítače, způsobovaly chyby nebo šířily viry v systémech. Zahrnují několik útoků, včetně spywaru, ransomwaru, virů a trojských koní.

Jak se jim vyhnout: Zabezpečení proti malwaru vyžaduje, aby společnosti využívaly technologie, jako jsou firewally, sandboxing, antimalware a antivirový software.

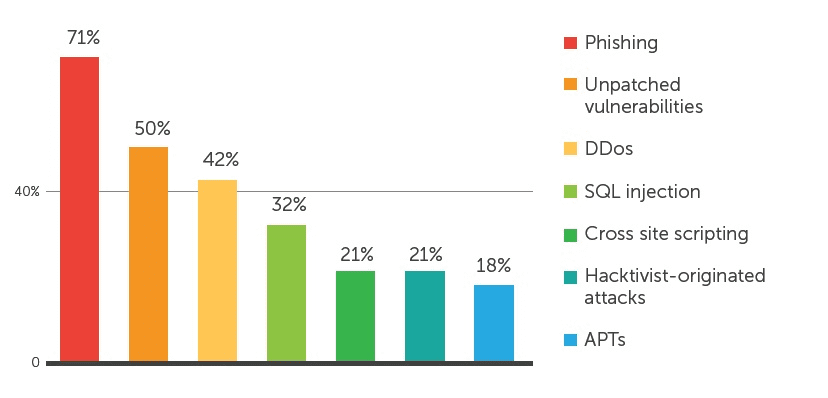

Phishingové útoky

Phishing je běžně používaný útočný vektor, který v roce 2022 vzrostl o 61 %.

Zdroj: cipsec.eu

Zdroj: cipsec.eu

Spoléhá se na taktiku sociálního inženýrství, která uživatele zmanipuluje, aby klikali na škodlivé adresy URL, stahovali škodlivé soubory nebo odhalovali citlivé informace za účelem krádeže finančních údajů, získání přihlašovacích údajů nebo útoků ransomwaru.

Jak se jim vyhnout: Nasazení MFA, používání spamových filtrů, zajištění pravidelných aktualizací softwaru a záplatování a blokování škodlivých webových stránek je několik způsobů, jak ochránit vaši společnost před phishingovými útoky.

Insider Threats

Zlomyslní insideři, jako jsou nešťastní zaměstnanci, patří k největším bezpečnostním hrozbám – snaží se získat přístup k citlivým datům společnosti, aby je mohli zneužít nebo nabídnout neoprávněný přístup externím stranám.

Jak se jim vyhnout: Sledování přístupu zaměstnanců k síti kvůli neobvyklým aktivitám nebo jejich pokusům o přístup k souborům, které by za normálních okolností neudělali, je známkou abnormální aktivity uživatele a může vám pomoci předejít riziku zevnitř.

Jak chránit vaši organizaci před útočnými vektory?

Útočníci mohou proniknout do firemní sítě a kompromitovat její data několika způsoby. Organizace proto musí implementovat nejnovější bezpečnostní techniky a robustní zásady, aby zajistily zabezpečení sítě proti škodlivým útokům.

Zde je několik způsobů, jak mohou organizace chránit svou síť před vektory útoků:

- Používejte silná hesla a implementujte silná řešení ověřování, jako je MFA, abyste přidali další vrstvu zabezpečení.

- Provádějte pravidelné audity a testování zranitelnosti IT, abyste odhalili mezery a aktualizovali zásady zabezpečení.

- Nainstalujte si nástroje pro monitorování a hlášení zabezpečení, které vás upozorní na neoprávněný přístup.

- Proveďte penetrační testy, abyste identifikovali a otestovali zranitelnosti zabezpečení.

- Okamžitě nainstalujte aktualizace softwaru a hardwaru a použijte automatizované řešení.

- Použijte šifrovací technologie, jako je AES, abyste umožnili šifrování dat na přenosných zařízeních a snížili rizika kompromitace dat.

- Poskytněte všem svým zaměstnancům komplexní školení v oblasti bezpečnosti IT – seznamte je s nejlepšími bezpečnostními postupy.

- Používejte robustní protokoly pro řízení přístupu a segmentujte svou síť – hackerům ztěžujte přístup do jádra vaší firemní sítě.

Závěrečná slova

Útočníci využívají útočné vektory, jako jsou přihlašovací údaje zaměstnanců a špatné šifrování, ke kompromitaci firemní sítě a narušení jejích dat. Snížení dopadu těchto vektorů je proto velmi významné pro předcházení rizikům kybernetické bezpečnosti.

Lidský prvek (který zahrnuje chyby, zneužití a sociální útoky), který hraje obrovskou roli v odcizených přihlašovacích údajích a phishingových útocích, je běžným vektorem hrozeb – hlavní příčinou asi 82 % úniků dat v roce 2022.

Tento blog vám tedy pomůže porozumět vektorům útoků a způsobům, jak minimalizovat jejich dopad. Použijte tedy tento blog k implementaci nejlepších bezpečnostních postupů, které zajistí budoucnost vaší firmy a zabrání finanční ztrátě.

Dále se podívejte na hlavní zranitelnosti sítě, na které si dávejte pozor.