Kybernetický útok je záměrný a zlý pokus o získání neoprávněného přístupu k počítačovému systému nebo síti prostřednictvím existujících zranitelností. To lze provést za účelem odcizení citlivých informací a narušení normálního provozu.

V poslední době se ransomware stal oblíbeným nástrojem pro kybernetické útoky mezi kyberzločinci. Ransomware se obvykle šíří mimo jiné prostřednictvím phishingových e-mailů, stahování z auta, pirátského softwaru a protokolu vzdáleného stolu.

Jakmile je počítač napaden ransomwarem, ransomware zašifruje důležité soubory v počítači. Hackeři pak požadují výkupné za obnovení zašifrovaných dat.

Kybernetické útoky mohou ohrozit národní bezpečnost země, ochromit operace v klíčových sektorech ekonomiky a způsobit nesmírné škody a vážné finanční ztráty. Přesně to se stalo s kybernetickým útokem ransomwaru WannaCry.

května 2017 se věřilo, že ransomware nazvaný WannaCry pochází ze Severní Koreje, rozšířil se po celém světě a infikoval více než 200 000 počítačových systémů ve více než 150 zemích za méně než dva dny. WannaCry se zaměřil na počítačové systémy s operačním systémem Windows. Zneužil zranitelnost v protokolu blokování zpráv serveru operačního systému.

Jednou z největších obětí útoku byla Národní zdravotnická služba Spojeného království (NHS). Bylo infikováno více než 70 000 jejich zařízení, včetně počítačů, divadla, diagnostických zařízení a skenerů MRI. Lékaři neměli přístup ke svým systémům nebo záznamům pacientů potřebným k péči o pacienty. Tento útok stál NHS téměř 100 milionů dolarů.

Takhle špatně může být. Věci však mohou být mnohem horší, zejména s novým a nebezpečnějším Ransomwarem, jako je BlackCat, který za sebou zanechává cestu plnou obětí.

Table of Contents

BlackCat Ransomware

BlackCat ransomware, označovaný jeho vývojáři jako ALPHV, je škodlivý software, který po infikování systému exfiltruje a zašifruje data v postiženém systému. Exfiltrace zahrnuje kopírování a přenos dat uložených v systému. Jakmile BlackCat exfiltruje a zašifruje důležitá data, je vznesena žádost o výkupné splatné v kryptoměně. Oběti BlackCat jsou povinny zaplatit požadované výkupné, aby znovu získaly přístup ke svým datům.

BlackCat není obyčejný ransomware. BlackCat byl první úspěšný ransomware napsaný v Rustu, na rozdíl od jiného ransomwaru, který je typicky napsán v C, C++, C#, Javě nebo Pythonu. Kromě toho byl BlackCat také první ransomwarovou rodinou, která měla webovou stránku na čistém webu, kam unikají ukradené informace ze svých útoků.

Dalším klíčovým rozdílem od ostatních Ransomware je to, že BlackCat funguje jako Ransomware jako služba (RaaS). Raas je obchodní model kybernetické kriminality, kde tvůrci ransomwaru pronajímají nebo prodávají svůj ransomware jako službu jiným jednotlivcům nebo skupinám.

V tomto modelu tvůrci ransomwaru poskytují ostatním všechny potřebné nástroje a infrastrukturu k distribuci a provádění útoků ransomwaru. To je výměnou za podíl na jejich zisku z plateb ransomwaru.

To vysvětluje, proč se BlackCat většinou zaměřil na organizace a podniky, protože jsou obvykle ochotnější zaplatit výkupné než jednotlivci. Organizace a podniky také platí větší výkupné ve srovnání s jednotlivci. Lidské vedení a rozhodování v kybernetických útocích jsou známé jako Cyber Threat Actors (CTA).

Aby přinutil oběti zaplatit výkupné, používá BlackCat „techniku trojitého vydírání“. To zahrnuje kopírování a přenos dat obětí a šifrování dat v jejich systémech. Oběti jsou poté požádány, aby zaplatily výkupné za přístup k jejich zašifrovaným datům. Pokud tak neučiní, dojde k úniku jejich dat na veřejnost a/nebo k útokům odmítnutí služby (DOS) na jejich systémy.

Nakonec jsou kontaktováni ti, kterých se únik dat dotkne, a informováni o tom, že jejich data uniknou. Obvykle se jedná o zákazníky, zaměstnance a další přidružené společnosti. To se provádí za účelem nátlaku na oběti, aby zaplatily výkupné, aby se zabránilo ztrátě dobré pověsti a soudním sporům v důsledku úniku dat.

Jak BlackCat Ransomware funguje

Podle bleskové výstrahy vydané FBI používá ransomware BlackCat dříve kompromitovaná uživatelská pověření k získání přístupu k systémům.

Jakmile je BlackCat úspěšně v systému, použije přístup, který má, ke kompromitaci uživatelských a administrátorských účtů uložených v aktivním adresáři. To mu umožňuje používat Plánovač úloh systému Windows ke konfiguraci škodlivých objektů zásad skupiny (GPO), které umožňují společnosti BlackCat nasadit svůj ransomware k šifrování souborů v systému.

Během útoku BlackCat se skripty PowerShellu používají společně s Cobalt Strike k deaktivaci funkcí zabezpečení v síti oběti. BlackCat pak ukradne data obětí tam, kde jsou uložena, včetně cloudových poskytovatelů. Jakmile se tak stane, aktér kybernetických hrozeb, který útok řídí, nasadí ransomware BlackCat k šifrování dat v systému oběti.

Oběti pak obdrží výkupné, které je informuje, že jejich systémy utrpěly útok a důležité soubory byly zašifrovány. Výkupné také poskytuje návod, jak výkupné zaplatit.

Proč je BlackCat nebezpečnější než průměrný ransomware?

BlackCat je ve srovnání s průměrným ransomwarem nebezpečný z několika důvodů:

Je napsán v Rustu

Rust je programovací jazyk, který je rychlý, bezpečný a nabízí vylepšený výkon a efektivní správu paměti. Díky použití Rust BlackCat sklízí všechny tyto výhody, což z něj dělá velmi komplexní a efektivní ransomware s rychlým šifrováním. BlackCat také ztěžuje zpětné inženýrství. Rust je multiplatformní jazyk, který umožňuje aktérům hrozeb snadno přizpůsobit BlackCat tak, aby cílil na různé operační systémy, jako jsou Windows a Linux, čímž se zvyšuje jejich okruh potenciálních obětí.

Využívá obchodní model RaaS

Využití ransomwaru BlackCat jako servisního modelu umožňuje mnoha aktérům hrozeb nasadit komplexní ransomware, aniž by museli vědět, jak jej vytvořit. BlackCat dělá veškerou těžkou práci pro aktéry hrozeb, kteří jej pouze potřebují nasadit do zranitelného systému. To usnadňuje sofistikované útoky ransomwaru pro aktéry ohrožení, kteří mají zájem zneužít zranitelné systémy.

Přidruženým společnostem nabízí obrovské výplaty

Díky modelu BlackCat využívajícím Raasův model tvůrci vydělávají peníze tím, že ukrojí z výkupného placeného aktérům ohrožení, kteří jej nasadí. Na rozdíl od jiných rodin Raas, které berou až 30 % výkupného od aktéra hrozby, BlackCat umožňuje aktérům hrozby ponechat si 80 % až 90 % výkupného, které vydělají. To zvyšuje atraktivitu BlackCat pro aktéry ohrožení, což umožňuje BlackCat získat více poboček ochotných jej nasadit při kybernetických útocích.

Má veřejný únikový web na čistém webu

Na rozdíl od jiného ransomwaru, který uniká odcizené informace na temném webu, BlackCat uniká odcizené informace na webu dostupném na čistém webu. Díky jasnému úniku odcizených dat se k datům dostane více lidí, což zvyšuje dopady kybernetického útoku a vyvíjí větší tlak na oběti, aby zaplatily výkupné.

Díky programovacímu jazyku Rust je BlackCat při útoku velmi efektivní. Použitím modelu Raas a nabídkou obrovské výplaty BlackCat oslovuje více aktérů hrozeb, u kterých je pravděpodobnější, že jej nasadí do útoků.

Infekční řetězec BlackCat Ransomware

BlackCat získá počáteční přístup k systému pomocí kompromitovaných přihlašovacích údajů nebo zneužitím zranitelnosti serveru Microsoft Exchange Server. Po získání přístupu do systému zlomyslní aktéři sejmou bezpečnostní obranu systému a shromažďují informace o síti oběti a zvyšují jejich privilegia.

BlackCat ransomware se poté pohybuje v síti laterálně a získává přístup k co největšímu počtu systémů. To se hodí při požadavku na výkupné. Čím více systémů je napadeno, tím je pravděpodobnější, že oběť zaplatí výkupné.

Zlomyslní aktéři pak exfiltrují data systému, která mají být použita k vydírání. Jakmile jsou kritická data exfiltrována, je připravena fáze pro doručení užitečného zatížení BlackCat.

Zlomyslní herci dodávají BlackCat pomocí Rust. BlackCat nejprve zastaví služby, jako jsou zálohy, antivirové aplikace, internetové služby Windows a virtuální počítače. Jakmile se to stane, BlackCat zašifruje soubory v systému a znehodnotí obrázek na pozadí systému a nahradí jej výkupným.

Chraňte se před BlackCat Ransomware

Přestože se BlackCat ukazuje jako nebezpečnější než jiný ransomware, kterého jsme byli svědky dříve, organizace se mohou před ransomwarem chránit několika způsoby:

Šifrovat kritická data

Součástí Blackhatovy vyděračské strategie je vyhrožování únikem dat oběti. Šifrováním důležitých dat organizace přidává svým datům další vrstvu ochrany, čímž ochromuje vyděračské techniky používané aktéry hrozeb BlackHat. I když unikne, nebude ve formátu čitelném pro člověka.

Pravidelně aktualizujte systémy

Ve výzkumu provedeném společností Microsoft se ukázalo, že v některých případech BlackCat zneužil neopravené výměnné servery k získání přístupu k systémům organizace. Softwarové společnosti pravidelně vydávají aktualizace softwaru, které řeší zranitelnosti a bezpečnostní problémy, které mohly být objeveny v jejich systémech. Pro jistotu nainstalujte softwarové záplaty, jakmile budou k dispozici.

Zálohujte data na bezpečném místě

Organizace by měly upřednostňovat pravidelné zálohování dat a ukládání dat na samostatném a bezpečném offline místě. Tím je zajištěno, že i v případě zašifrování kritických dat je lze stále obnovit ze stávajících záloh.

Implementujte vícefaktorovou autentizaci

Kromě používání silných hesel v systému implementujte vícefaktorovou autentizaci, která před udělením přístupu do systému vyžaduje více přihlašovacích údajů. To lze provést konfigurací systému tak, aby vygeneroval jednorázové heslo zaslané na propojené telefonní číslo nebo e-mail, které je nutné pro přístup do systému.

Monitorujte aktivitu v síti a soubory v systému

Organizace by měly neustále monitorovat aktivitu ve svých sítích, aby co nejrychleji odhalily a reagovaly na podezřelé aktivity ve svých sítích. Aktivity v síti by také měly být protokolovány a kontrolovány bezpečnostními experty, aby identifikovali potenciální hrozby. Nakonec by měly být zavedeny systémy, které budou sledovat, jak se k souborům v systému přistupuje, kdo k nim přistupuje a jak jsou používány.

Šifrováním kritických dat je zajištěna aktuálnost systémů, pravidelné zálohování dat, implementace vícefaktorové autentizace a monitorování aktivity v systému. Organizace mohou být o krok napřed a zabránit útokům BlackCat.

Výukové zdroje: Ransomware

Chcete-li se dozvědět více o kybernetických útocích a jak se chránit před útoky ransomwaru, jako je BlackCat, doporučujeme absolvovat některý z těchto kurzů nebo si přečíst knihy navrhované níže:

#1. Školení povědomí o bezpečnosti

Toto je úžasný kurz pro každého, kdo se zajímá o bezpečnost na internetu. Kurz nabízí Dr. Michael Biocchi, certifikovaný odborník na bezpečnost informačních systémů (CISSP).

Kurz pokrývá phishing, sociální inženýrství, únik dat, hesla, bezpečné prohlížení a osobní zařízení a nabízí obecné tipy, jak být online v bezpečí. Kurz je pravidelně aktualizován a každý, kdo používá internet, má z něj užitek.

#2. Školení povědomí o bezpečnosti, Internetová bezpečnost pro zaměstnance

Tento kurz je přizpůsoben každodenním uživatelům internetu a jeho cílem je poučit je o bezpečnostních hrozbách, o kterých si lidé často neuvědomují, a o tom, jak se před hrozbami chránit.

Kurz nabízený Royem Davisem, odborníkem na informační bezpečnost s certifikací CISSP, pokrývá odpovědnost uživatelů a zařízení, phishing a další škodlivé e-maily, sociální inženýrství, zpracování dat, hesla a bezpečnostní otázky, bezpečné prohlížení, mobilní zařízení a ransomware. Absolvováním kurzu získáte certifikát o absolvování, který stačí k tomu, abyste splnili zásady regulace dat na většině pracovišť.

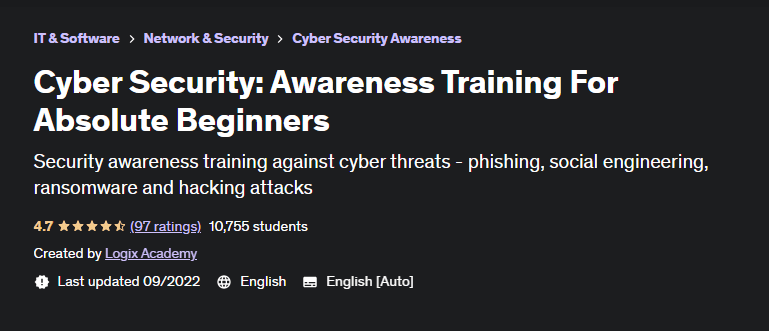

#3. Kybernetická bezpečnost: školení pro úplné začátečníky

Toto je kurz Udemy nabízený Usmanem Ashrafem z Logix Academy, startupu zaměřeného na školení a certifikace. Usman je certifikován CISSP a má Ph.D. v počítačových sítích a mnoho zkušeností z průmyslu a výuky.

Tento kurz nabízí studentům hluboký ponor do sociálního inženýrství, hesel, bezpečné likvidace dat, virtuálních privátních sítí (VPN), malwaru, ransomwaru a tipů pro bezpečné procházení a vysvětluje, jak se soubory cookie používají ke sledování lidí. Kurz je netechnický.

#4. Ransomware odhalen

Toto je kniha od Nihada A. Hassana, nezávislého konzultanta informační bezpečnosti a odborníka na kybernetickou bezpečnost a digitální forenzní vědu. Kniha učí, jak zmírňovat a zvládat útoky ransomwaru, a poskytuje čtenářům hloubkový pohled na různé typy ransomwaru, které existují, jejich distribuční strategie a metody obnovy.

Kniha také popisuje kroky, které je třeba dodržovat v případě infekce ransomwarem. To zahrnuje, jak platit výkupné, jak provádět zálohy a obnovovat postižené soubory a jak hledat online dešifrovací nástroje k dešifrování infikovaných souborů. Zabývá se také tím, jak mohou organizace vyvinout plán reakce na incidenty ransomwaru, aby se minimalizovalo poškození ransomwaru a rychle obnovily běžné operace.

#5. Ransomware: Rozumějte. Zabránit. Zotavit se

V této knize Allan Liska, hlavní bezpečnostní architekt a specialista na ransomware ve společnosti Recorded Future, odpovídá na všechny těžké otázky týkající se ransomwaru.

Kniha poskytuje historický kontext toho, proč se v posledních letech stal ransomware převládajícím, jak zastavit útoky ransomwaru, zranitelnosti, na které se útočníci pomocí ransomwaru zaměřují, a průvodce, jak útok ransomwaru přežít s minimálním poškozením. Kniha navíc odpovídá na velmi důležitou otázku, měli byste zaplatit výkupné? Tato kniha nabízí vzrušující průzkum ransomwaru.

#6. Příručka ochrany před ransomwarem

Tuto knihu si musí přečíst každý jednotlivec nebo organizace, která se chce vyzbrojit proti ransomwaru. V této knize Roger A. Grimes, odborník na počítačovou bezpečnost a penetraci, nabízí své rozsáhlé zkušenosti a znalosti v této oblasti, aby pomohl lidem a organizacím chránit se před ransomwarem.

Kniha nabízí praktický plán pro organizace, které chtějí formulovat robustní obranu proti ransomwaru. Učí také, jak odhalit útok, rychle omezit poškození a určit, zda zaplatit výkupné nebo ne. Nabízí také herní plán, který pomáhá organizacím omezit reputaci a finanční škody způsobené vážnými narušeními bezpečnosti.

Nakonec učí, jak vytvořit bezpečný základ pro pojištění kybernetické bezpečnosti a právní ochranu, aby se zmírnilo narušení podnikání a každodenního života.

Poznámka autora

BlackCat je revoluční ransomware, který musí změnit status quo, pokud jde o kybernetickou bezpečnost. V březnu 2022 BlackCat úspěšně zaútočil na více než 60 organizací a podařilo se mu získat pozornost FBI. BlackCat je vážná hrozba a žádná organizace si ji nemůže dovolit ignorovat.

Využitím moderního programovacího jazyka a nekonvenčních metod útoků, šifrování a vydírání výkupného nechal BlackCat dohánět bezpečnostní experty. Válka proti tomuto ransomwaru však není ztracena.

Implementací strategií zdůrazněných v tomto článku a minimalizací možnosti, že by lidská chyba odhalila počítačové systémy, mohou organizace zůstat o krok napřed a zabránit katastrofickému útoku ransomwaru BlackCat.