Penetrační testování je o zlepšení zabezpečení sítě organizace využíváním zranitelností.

Dobrý penetrační test se odráží v rozsáhlých podrobnostech o objevených zranitelnostech, jejich CVVS skóre, technických informacích o možných rizicích, vlivu na podnikání, obtížích při využívání a strategickém přístupu k řešení zranitelností.

Bezpečnostní týmy jsou spokojené, když mohou identifikovat a upřednostňovat softwarová rizika, zmírňovat zranitelnosti, být proaktivní při řešení bezpečnosti, zvyšovat důvěru a povědomí o bezpečnostních strategiích, plnit požadavky na dodržování předpisů a tvrdit, že systémy, na které dohlížejí, fungují efektivně. Penetrační testování je klíčovým hráčem při zvyšování robustní bezpečnosti.

Díky více technikám penetračního testování je pokryta téměř každá technologická doména. To zahrnuje webové aplikace, cloud, blockchain, servery, koncové body API, sítě, mobilní zařízení a bezdrátové sítě.

Klíčové otázky v této oblasti jsou: co je to penetrační testování, jak funguje a jak byste z něj měli prospěch? Tento článek rozebírá proces penetračního testování. Také zjistíte, že před spuštěním SaaS je potřeba provést penetrační testování, a naučíte se několik nástrojů, které můžete použít. Pojďme se učit, ano?

Table of Contents

Co je penetrační testování?

Penetrační testování bylo inspirováno potřebou porozumět myšlenkovému procesu útočníka. I po prvním bezpečnostním testu v roce 1971 se obor vyvíjel. Ale teprve potom došlo US Air Force mají za sebou první bezpečnostní testy. V 90. letech 20. století byl vydán dokument dokumentující, jak na to vylepšete svůj web tím, že na něj vniknete.

Rychle vpřed do roku 2000, Open Web Application Security Project (OWASP) vydala testovací příručku o osvědčených postupech. To by zase byl pevným základem dnešního penetračního testování a vyvinulo by se v důležitou funkci životního cyklu vývoje softwaru.

Protože se systémy a softwarové technologie vyvíjejí na mnoha frontách, je nezbytné držet krok s bezpečnostními protokoly a vyvíjet účinné systémy; to je problém vyřešen testováním pera.

Jednoduše řečeno, penetrační testování znamená nabourat se do počítačového systému využitím slabých míst a zranitelností. Ale co je nejdůležitější, děje se to v kontrolovaném prostředí. Simulací útoků používají bezpečnostní týmy nástroje, techniky a procesy k předvedení dopadu slabin ve vašem podnikání.

Když jsou penetrační testy provedeny ve správném rozsahu, prozkoumají mnoho aspektů vašeho systému, včetně odolnosti vůči útokům z ověřených, neověřených pozic a účinnosti jiných systémových rolí.

Ať už jde o cloud, on-premise, práci s API, správu databází nebo vytváření softwaru jako služby (SaaS), vždy existuje penetrační test založený na vašich potřebách.

Nejlepší testy pera budou přirozené pro váš pracovní postup a příslušné systémy. Pokud máte potíže s výběrem, zde je rozpis dostupných typů penetračních testů a kdy je použít. A teď si rozebereme, jak přistupovat k penetračním testům.

Rozbití procesu penetračního testování

Proces penetračního testování je procedurální. Dá se zobecnit do tří fází. Prvním je předběžné zapojení, kde definujete cíle a výzkum o systému, který má být testován.

Druhým je zapojení, které se zaměřuje na systém, shromažďuje data a analyzuje zjištění, aby odhalila cesty zneužití – v neposlední řadě po zapojení, kde jsou generovány zprávy a přijímána opatření k vyřešení zranitelností. Pojďme se ponořit do každé fáze.

#1. Průzkum

Jako hlavní krok je cílem této fáze shromáždit co nejvíce dat, což zase diktuje efektivní metody útoku. Shromážděné informace zahrnují podrobnosti o operačním systému, topologii sítě, aplikacích, uživatelských účtech a všechny další relevantní informace.

Vyzbrojen tímto zájmem může být průzkum aktivní nebo pasivní. Pokud je průzkum pasivní, získává informace z veřejně dostupných zdrojů, a když je aktivní, tester musí interagovat se systémem. Pro dosažení nejlepších výsledků byste měli používat oba.

K sestavení síťových informací můžete použít nástroje jako Metasploit. Zde je náš kontrolní seznam open-source zpravodajských nástrojů (OSINT), pokud chcete více možností. Tyto nástroje skenují veřejné IP adresy, indexují odpovědi jejich hlaviček a informují testera o síti, a to i bez jejího aktivního skenování.

OSINT Framework ukazuje, jak obrovské zdroje open source lze použít ke sběru dat. Průzkum je běžný u interních a externích testů per.

#2. Posouzení zranitelnosti

Dále prohledáte systém, abyste viděli všechny otevřené porty nebo možné vstupní body. Skenování je volitelné při penetračním testování a lze je provádět nezávisle, tzv. skenování zranitelnosti.

Pamatujte, že data získaná z průzkumu a skenování pomáhají vyvíjet testy k odhalení společných a neobvyklých slabých míst. Mezi takové testy patří SQL injection, cross-site scripting, malware a sociální inženýrství.

Cílem testů je využít systém eskalací oprávnění a zachycování provozu a zároveň se zaměřit na vysoce hodnotná aktiva, jako jsou sítě, data zaměstnanců, dodavatelé, aplikace, data partnerů/dodavatelského řetězce a informace o dodavatelích.

Testeři využívají zdroje, jako je Národní databáze zranitelnosti, k nalezení slabých míst systému, pokud je proces automatizovaný. Pokud je to ruční, nástroje pro hodnocení zranitelnosti, jako jsou Metasploit, Commix a Sn1per.

#3. Vykořisťování

Po konsolidaci všech zranitelností a interpretaci výsledků z hodnocení tester využívá zranitelnosti v cílovém systému. Tento proces zahrnuje použití nástrojů jako Metasploit k simulaci útoků v reálném světě.

Občas se používají manuální techniky, lidská předvědomost a jejich pozadí. Využití by mohlo eskalovat k narušení dat, narušení služeb nebo přístupu k neoprávněným informacím. Je však třeba dbát na to, aby nedošlo k poškození systému. To se vrací zpět k rozsahu testování, kterým se řídí celkový proces.

Tato fáze má za cíl vyhodnotit přetrvávání zranitelností v systému a to, zda vede špatné aktéry k hlubokému přístupu. Takže emulujete pokročilé perzistentní hrozby, které by mohly zůstat v systému a krást data i po měsících.

Záznamy jsou uchovávány, aby zaznamenaly celkový čas strávený v systému, aniž by byly zachyceny – ukazují efektivitu organizace v jejím přístupu k zabezpečení.

#4. Hlášení

Mnoho organizací tento krok často přeskočí. Stejně zásadní je však se dvěma hlavními úkoly. Nejprve musí tester vyčistit systém. Díky tomu se systém vrátí do původního stavu před penetračním testem.

Za druhé, tester musí zkontrolovat, zdokumentovat náchylnost a vypracovat použitou taktiku. Je třeba předložit vysvětlení k vysvětlení výsledků exploitu na cíle s vysokou hodnotou. Nyní, když se test pera blíží ke konci, zde vytvořená zpráva popisuje opravu a zlepšení bezpečnostní pozice.

Pamatujte, že užitečná zpráva poskytne obecný přehled testu a technické podrobnosti. Technické informace by měly zahrnovat technická rizika, vliv na podnikání organizace, skóre CVVS a taktický návod k řešení konkrétních zranitelností.

Výhody penetračních testů

Penetrační testy mají pro vaši organizaci mnoho výhod. Odhaluje zranitelná místa ve vašem systému pro všechny technologické zásobníky a operační systémy. Prohlédnutím návrhů systému můžete uznat silné stránky svého systému. To vám zase umožňuje zaměřit se na slabá místa.

Navíc přesně ukazuje bezpečnostní techniky, které se nevyplatily. S těmito znalostmi lze při budování budoucích/dalších systémů využít osvědčené postupy.

Zavedením pozitivních a negativních testů můžete vytvářet komplexní zprávy. V tomto případě vám hlášení umožní vědět, jaké techniky fungují, místo toho, abyste řešili a nechali konkrétní problém tak.

Autentická simulace útoků v reálném světě poskytuje pohled na postupné přístupy, které by hackeři použili, aby zneužili váš systém. To vás vystaví taktice a časovým rámcům zobrazujícím vaši bezpečnostní pozici.

Pokud jde o shodu, penetrační testování vám pomůže změřit, zda vaše organizace splňuje všechny předpisy. Pokud ne, můžete upravit obchodní trajektorii tak, aby byla plně v souladu. Kromě toho může penetrační test potvrdit, že vaše obchodní data jsou v bezpečí. Pokud tomu tak není, budete upozorněni, a tak můžete podniknout nápravná opatření.

Při přidělování rozpočtů na zabezpečení vás penetrační testování nasměruje na části, které je třeba opravit. Prostřednictvím důkladného testování a dokumentace můžete vytvořit konzistentní rozpočet na zabezpečení, který bude odpovídat vašim potřebám.

Testy per vám také poskytnou nový pohled na váš systém. To znamená opravu chyb a zlepšení celkového návrhu systému a architektury vpřed.

Kromě toho mohou perové testy zvýšit loajalitu zákazníků a důvěru ve vaši značku. Poskytnutím pozitivních výsledků z testu perem nebo poskytnutím aktualizací o vyřešených problémech můžete svou organizaci/produkt prezentovat profesionálně a zlepšit vztahy se zákazníky.

Zákazníci, když jsou ujištěni o bezpečnosti svých služeb, vás odkážou na své přátele a přirozeně rozšíří vaše podnikání.

Proč je test pera zásadní před spuštěním jakéhokoli SaaS, eCommerce

SaaS a eCommerce jsou jedinečné od jiných typů softwaru. Jsou dynamické a přizpůsobují se neustále se vyvíjejícím potřebám zákazníků. Kromě ukládání obrovských úrovní dat a jejich přenosu jsou konkurenceschopné s potřebou inovací a iterací nových funkcí.

Neustálý vývoj softwaru představuje cesty pro nové zranitelnosti. Penetrační test pomáhá překlenout propast mezi inovací a bezpečností. S nárůstem kybernetických útoků je nevyhnutelná potřeba proaktivního přístupu k ochraně vašeho softwaru.

Všechny SaaS a eCommerce musí potvrdit, že jejich aplikace a digitální produkty jsou postaveny na zabezpečených vrstvách infrastruktury, v souladu s osvědčenými postupy. Pochopení zdravotního stavu vašich digitálních produktů eliminuje pravděpodobnost úniku dat.

Vzhledem k tomu, že penetrační testování kombinuje využití lidské a strojové inteligence, IT týmy mohou tyto znalosti využít k vývoji hloubkových strategií pro posílení softwarové bezpečnosti.

Testy pera mohou řídit přizpůsobení softwaru. Pochopením podstaty zranitelností ve vašem SaaS nebo eCommerce můžete upravit svůj vývojový přístup a vyhnout se jejich zavádění v budoucnu. To je užitečné při vývoji více řešení SaaS pomocí stejných technologií a procesů.

Doposud jste se učili o penetračním testování a jeho významu v softwarovém průmyslu. Když se zužujete na výběr správných řešení pro vaši sadu nástrojů, zde je několik známých pro svůj nejlepší výkon v dané doméně.

Neřadil jsem je v žádném pořadí. Ale buďte si jisti, že vám ušetří čas, který byste strávili hledáním.

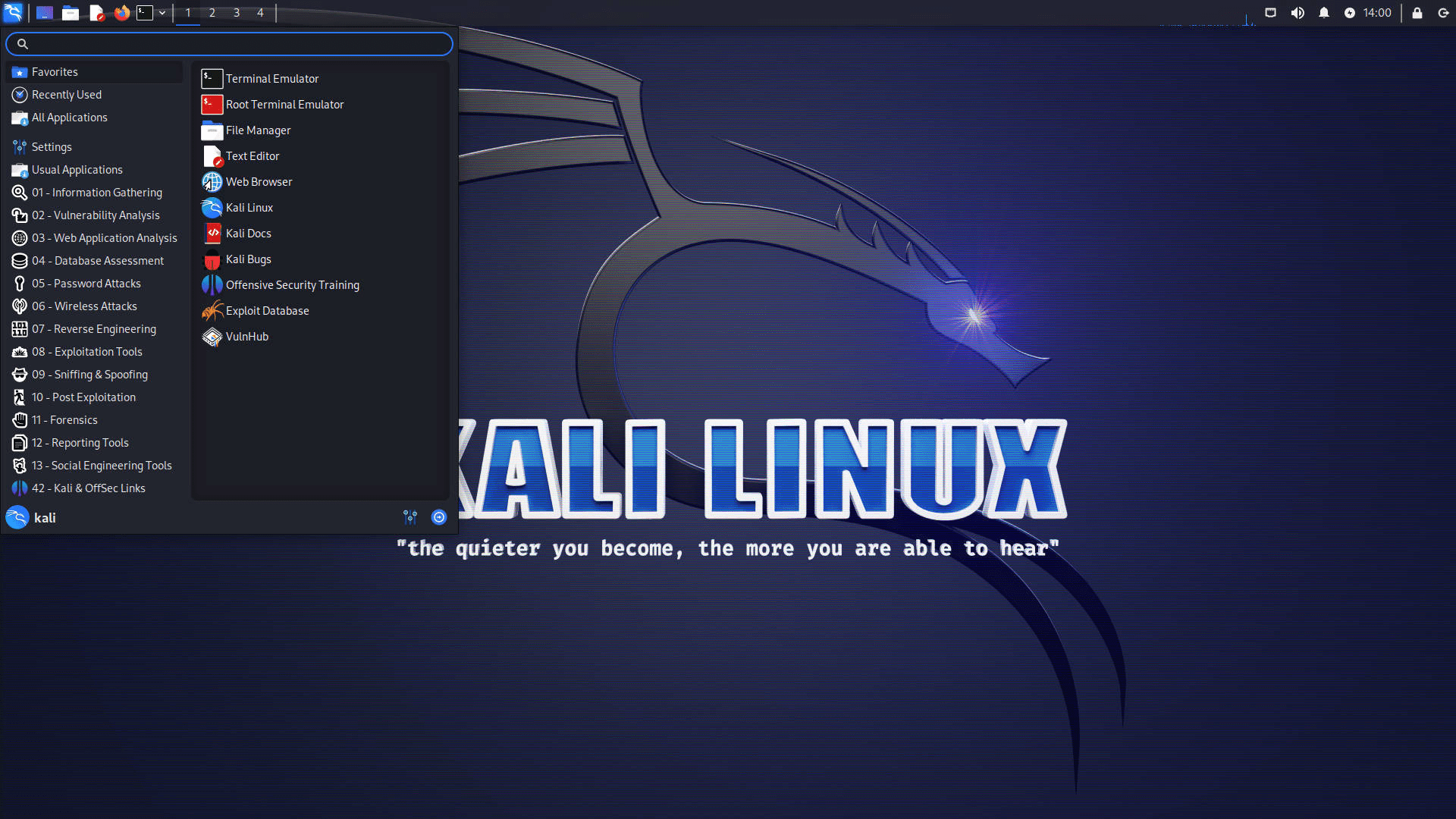

#1. Kali Linux

Kali Linux je open-source platforma zaměřená na bezpečnostní úkoly, jako je penetrační testování, reverzní inženýrství, počítačová forenzní a bezpečnostní výzkum.

Ať už používáte cloud, kontejnery, mobilní zařízení nebo okenní subsystém pro Linux, verze Kali bude vždy k dispozici.

Umožňuje vám na něj nainstalovat jakékoli nástroje pro testování pera, i když nástroje budete konfigurovat ručně. Dobrá věc je, že Kali má živou komunitu a důkladnou dokumentaci, aby vyhovovala jak veteránům, tak začínajícím uživatelům.

#2. Metasploit

The Metasploit Rámec je uveden do života díky spolupráci bezpečnostních nadšenců, jehož cílem je zvýšit povědomí o bezpečnosti, opravit zranitelná místa a spravovat bezpečnostní hodnocení.

Překontrolovat GitHub společnosti Metasploit pro nejnovější pokyny, jak začít, používat jej pro testování zabezpečení a přispívat k projektu.

#3. Nmap

S Nmap (mapovač sítě), můžete prozkoumat sítě a auditovat jejich stav zabezpečení. I když je navržen pro rychlé skenování velkých sítí, funguje dobře s jednotlivými hostiteli.

Kromě řešení slabých míst zabezpečení jej můžete použít k provádění opakujících se úkolů, jako je inventarizace sítě, sledování provozuschopnosti hostitelů a plánování/správa upgradů služeb.

Dát to všechno dohromady

Penetrační testování je o zlepšení zabezpečení digitálních produktů odhalením zranitelností, předvedením toho, jak je lze zneužít, poskytnutím přehledu o potenciálním dopadu na podnikání a poskytnutím taktických strategií k vyřešení zmíněných problémů.

Aby bylo zajištěno, že z penetračních testů vytěžíte to nejlepší, je třeba důkladně pokrýt každou fázi. To znamená přistupovat ke všem fázím testu se stejnou důležitostí, aniž byste žádnou přehlíželi. Začněte plánováním cílů svého testu a shromážděte tolik informací, kolik potřebujete, než přejdete ke skenování.

Jakmile prohledáte své systémy a plně je zanalyzujete, pokračujte k útoku a zjistěte, jak dlouho by vašemu systému trvalo, než by objevil narušení. Zkontrolujte dopad na systém, zdokumentujte celkový proces a ujistěte se, že navrhnete strategii řešení. A jak dokončíte test, obnovte systémy a vyčistěte je. Pamatujte, že testy pera by měly být prováděny často, abyste zůstali aktuální.

Pokud jde o výhody, testy per odhalí zranitelná místa, posílí vaši pozici zabezpečení, ušetří rozpočty, protože můžete plánovat na základě minulých zkušeností, a přetvoří vaše budoucí návrhy systému.

Z pohledu zákazníka vám perové testy pomohou posílit důvěru a vybudovat loajální vztah. Lidé samozřejmě chtějí pracovat se značkami, kterým mohou důvěřovat, zejména v prostředí digitálních měn.

Chcete-li se podrobně ponořit do penetračního testování, podívejte se na fáze penetračního testování, kde rozebereme všechny kroky, vysvětlíme relevanci každé fáze a poskytneme vám krok za krokem řízenou interakci s tématem.