Cyber Kill Chain je bezpečnostní model vyvinutý společností Lockheed Martin v roce 2011, který nastiňuje kroky kybernetického útoku, který pomáhá porozumět hrozbám, identifikovat je a bránit se proti nim.

Pokud jste zvědaví, Lockheed Martin je globální letecká, obranná, zbrojní a bezpečnostní společnost.

A Cyber Kill Chain (CKC) je jedním z populárních bezpečnostních modelů, na které odkazují odborníci na kybernetickou bezpečnost, aby vytvořili strategii a bránili organizace před kybernetickými útoky.

Table of Contents

Proč je Cyber Kill Chain důležitý v kybernetické bezpečnosti?

Buďme upřímní; Kybernetická bezpečnost není tak jednoduchá. Někdy to může znít jednoduše a přesvědčivě, když dáváte koncovým uživatelům tipy, které potřebují, aby zůstali na internetu v bezpečí.

Když však organizace řeší skutečný kybernetický útok, musí o něm vědět mnoho technických věcí. Nelze očekávat, že se organizace bude bránit kybernetickým útokům pomocí několika bezpečnostních tipů, že?

Je tedy zapotřebí rámec (nebo model), který položí základy pro pochopení kybernetických útoků a odpovídající obranu proti nim.

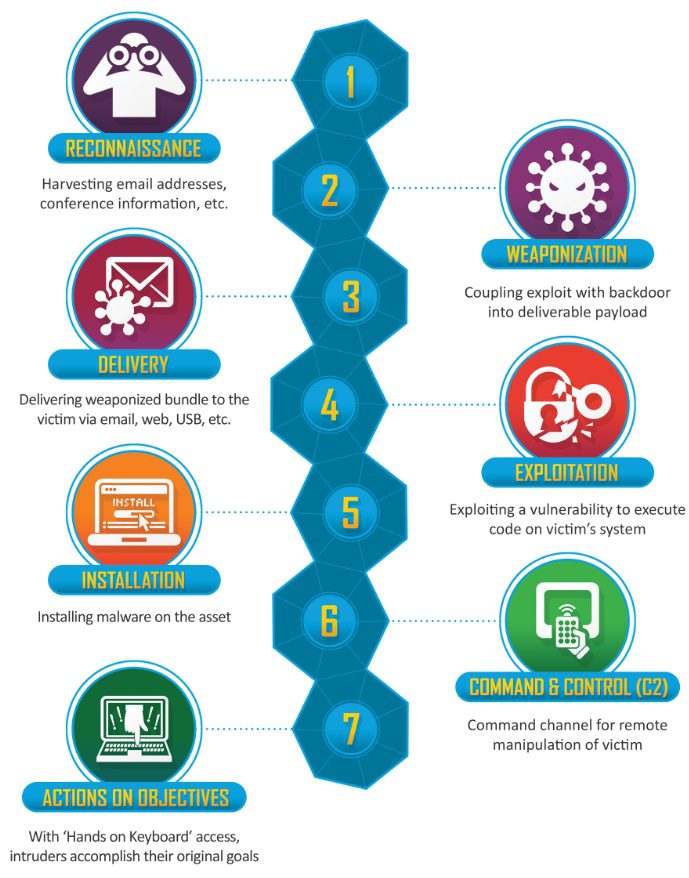

Cyber Kill Chain je tradiční bezpečnostní model, který slouží jako základna pro pochopení fází kybernetického útoku. Zahrnuje sedm fází, o kterých budeme diskutovat níže.

Role Cyber Kill Chain v kybernetické bezpečnosti

Cyber Kill Chain se neomezuje pouze na poskytování informací o kybernetickém útoku, ale pomáhá organizacím znát způsoby, jak odhalit útočníky, zabránit přístupu neoprávněným uživatelům, zmírnit aktivní útok a zastavit útočníka v síti.

To pomáhá organizacím a odborníkům na kybernetickou bezpečnost vytvořit strategii, která by pomohla.

Cyber Kill Chain sám o sobě nemůže zaručit vše, záleží na různých věcech mimo síť nebo interně v organizaci a tento model nic z toho neobsahuje.

Fáze Cyber Kill Chain

Poděkování za obrázky: Lockheed Martin

Poděkování za obrázky: Lockheed Martin

Rámec CKC se skládá ze sedmi kroků k popisu kybernetického útoku. Oni jsou:

#1. Průzkum

Průzkum je první fází Cyber Kill Chain, která je celá o shromažďování informací.

Útočník bude shromažďovat informace o vstupních bodech a slabinách sítě a vyhledávat zranitelnosti. Nejenom na jejich identifikaci, ale také na shromažďování e-mailových adres, adres a dalších dat souvisejících se softwarem, která by mohla pomoci navrhnout škodlivé strategie k provedení útoku.

Čím více podrobností má útočník, tím vlivnější může být. Tato sledovací fáze útoku může být offline i online. Takže v této fázi nemusí být možné, aby někdo tušil o zlomyslném herci.

Aby se organizace a jejich zaměstnanci vypořádali s touto fází, musí se zaměřit na soukromí, ať už jde o to, aby fyzické umístění bylo omezeno na oprávněné uživatele, nebo aby požádali všechny přidružené uživatele, aby nesdíleli citlivé osobní údaje online.

Každý by měl například používat nástroje na ochranu soukromí k ochraně své online identity.

#2. Ozbrojování

Zde zlomyslný aktér vyrábí zbraň, tj. malware nebo nástroj k použití při kybernetickém útoku.

Někdy používají stávající nástroje nebo je upravují podle cíle, aby se připravili na dodání, což je další krok.

Zbraň vytvořená pro útok bude záviset na cíli zlomyslného aktéra. Někteří například dávají přednost přerušení služeb, někteří chtějí ukrást data a někteří chtějí žádat výkupné za držení citlivých dat.

Zbraní může být cokoliv, co je v souladu s tímto cílem.

#3. dodávka

Toto je jedna z klíčových fází, kde začíná útočníkovo štěstí.

Pokud se doručení podaří, malware se dostane dovnitř a začne svou práci. A pokud selže, všechny strategie pro útok skončí.

Útočník používá nástroje nebo média k doručení malwaru. Například škodlivé přílohy e-mailů, phishingové e-maily za účelem předání přihlašovacích údajů, textová zpráva, která uživatele oklame k autorizaci uživatele a podobně. Samozřejmě, že zlomyslný aktér použije jakoukoli informaci z fáze sledování k tomu, aby cíl přesvědčil o zprávě nebo odkazu, takže na něj klikne, aniž by se nad tím zamyslel.

Pokud si organizace a její zaměstnanci uvědomují phishingové útoky a další běžné kybernetické útoky, bude doručení těžké uspět.

#4. Vykořisťování

Útočník zná nedostatky a vstoupil do systému oběti.

Nyní bude známá zranitelnost zneužita k tomu, aby bylo možné spustit dodaný škodlivý kód. V tomto procesu bude útočník také moci získat více vhledů do systému a zjistit slabá místa.

Jakýkoli zranitelný systém připojený k síti bude mít šanci, že bude kompromitován.

#5. Instalace

Jakmile útočník prozkoumá všechny nedostatky, zaměří se na instalaci malwaru a zavede další škodlivý kód, aby zneužil různé další věci, které byly původně neznámé.

Jinými slovy, infiltrace je dokončena touto fází, kdy se útočník dostane hluboko do kompromitované sítě.

#6. Příkaz a ovládání

Jakmile je infiltrace dokončena, je načase, aby škodlivý subjekt převzal kontrolu nad napadeným systémem nebo sítí.

Mohli si vybrat, zda budou sledovat a monitorovat informace na dálku, nebo začít způsobovat zkázu a narušit systém a služby. Ty mohou být ve formě DDoS útoků nebo přidání zadních vrátek, které jim umožní vstoupit do systému, aniž by si toho někdo všiml.

#7. Akce na cíle

Podle cíle útoku provede zlomyslný aktér poslední úder, aby splnil svůj cíl.

Mohli zašifrovat data a držet za ně výkupné, infikovat systém a šířit malware, narušit služby nebo ukrást data, aby je mohla uniknout nebo upravit. Mnoho podobných možností zahrnuje akce.

Jak Cyber Kill Chain pomáhá chránit se před útoky?

Pochopení toho, jak se útočníci dostanou do vaší sítě a systémů, pomáhá organizacím a jejich zaměstnancům bránit se před kybernetickými útoky.

Například s Cyber Kill Chain člověk chápe, že zranitelnosti v síti mohou pomoci útočníkovi rychle infiltrovat. Organizace proto mohou zvážit použití nástrojů Endpoint Detection and Response k přidání technik včasné detekce do své strategie kybernetické bezpečnosti.

Podobně si můžete zvolit použití firewallu k ochraně cloudové infrastruktury a cloudových služeb ochrany DDoS, abyste zvýšili bezpečnostní hru.

Abychom nezapomněli, VPN lze také použít k zabezpečení věcí v podnikání.

Organizace mohou model Cyber Kill Chain efektivně využít výběrem řešení, která se vypořádají s každou fází kybernetického útoku.

Je Cyber Kill Chain dostačující?

Ano i ne.

Jak jsem již zmínil, Cyber Kill Chain řeší pouze některé základy kybernetického útoku. A i když se tomu všemu organizace brání, je to již velká výhra.

Někteří odborníci na kybernetickou bezpečnost však tento model rozšířili o 8. fázi.

8. fáze zahrnuje zpeněžení:

Tato fáze vysvětluje, jak útočníci vydělávají peníze úspěšným útokem. Ať už se jedná o žádost o výkupné nebo použití kryptoměny, organizace by se také měla připoutat, aby takové situace zvládla.

Celkově je model považován za poněkud zastaralý, protože inovace v digitálním světě postupují. Kybernetické útoky jsou nyní složitější, i když základy zůstávají stejné. Rámec CKC například nezmiňuje všechny druhy útoků – ale omezuje se na malware.

Navíc se nezabývá vnitřními hrozbami, protože nepoctiví zaměstnanci mohou ovlivnit i organizaci.

Vzhledem k tomu, že kybernetické útoky jsou v kombinaci s cloudem a umělou inteligencí stále složitější, lze také odkazovat na další modely, jako je MITER ATT&CK a Unified Kill Chain.