Kryptografie je technika k zabezpečení informací a komunikace pomocí sady výpočtů založených na pravidlech zvaných algoritmy a některých matematických konceptů, takže ji může rozumět pouze správná osoba.

Je užitečné zabránit neoprávněnému přístupu k informacím.

Slovo „kryptografie“ je odvozeno z řeckého slova kryptos, což znamená skrytý. Slovo „crypto“ znamená „skryté“ a „grafie“ znamená „psaní“.

V tomto článku se budu zabývat základy kryptografických principů, prozkoumám různé typy s příklady, prodiskutuji výzvy a budu se dívat dopředu na budoucí trendy. Cílem je poskytnout komplexní přehled zahrnující hlavní i vedlejší pojmy.

Kryptografie zabezpečuje digitální komunikaci a informace v různých systémech a aplikacích a zajišťuje důvěrnost a bezpečnost dat. Chrání data před neoprávněným přístupem.

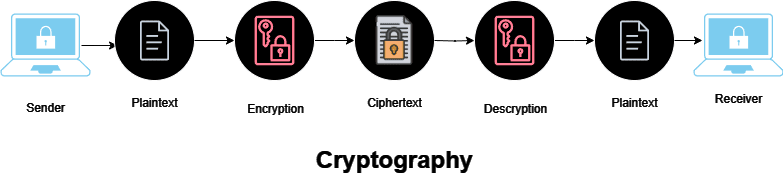

Podívejme se, co se děje v kryptografii:

Nyní se podívejme na základní principy kryptografie.

Table of Contents

Základní principy kryptografie

Existují čtyři hlavní principy kryptografie:

#1. Důvěrnost: K informacím má přístup pouze zamýšlený příjemce; zůstává soukromý pro ostatní.

#2. Integrita: Informace nelze změnit během ukládání nebo přenosu bez zjištění jakýchkoli změn.

#3. Neodmítnutí: Odesílatel nemůže odmítnout odeslání informace později.

#4. Autentizace: Potvrzuje totožnost odesílatele i příjemce a ověřuje zdroj a cíl informací.

Než budeme pokračovat, pojďme si projít základní slovní zásobu.

Glosář:

WordMeaningCryptographyJe to technika pro zabezpečení informací a komunikace pomocí sady výpočtů založených na pravidlech zvaných algoritmy a některé matematické koncepty, takže tomu může porozumět pouze správná osoba. Šifra je metoda nebo algoritmus používaný k šifrování a dešifrování datŠifrování Proces převodu prostého textu do ciphertextPlaintextOriginal, nešifrovaná forma dat nebo textuCiphertextEncrypted data (zakódovaná forma dat) nebo textDecryptionObrácený proces převodu šifrovaného textu zpět na prostý text pomocí dešifrovacího klíčeKeyKeyKlíč je část informace, obvykle sekvence bitů, která se používá k ovládání proces šifrování a dešifrování. Výměna klíčů Bezpečný přenos šifrovacích klíčů mezi odesílatelem a příjemcem. Slovník kryptografie

Existují tři základní typy kryptografie:

Symetrická klíčová kryptografie

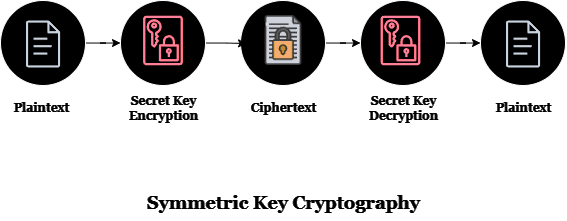

Symmetric Key Cryptography, také označovaná jako Single Key Encryption, je šifrovací technika, která se opírá o jediný tajný klíč pro šifrování i dešifrování dat.

Při této metodě musí odesílatel i příjemce používat přesně stejný tajný klíč, aby porozuměli datům. Funguje tak, že pomocí tajného klíče a specifického matematického procesu změní normální data na tajný kód (šifrovaný text).

Když příjemce, který také zná tajný klíč, dostane tajně zakódovanou zprávu, může použít stejný matematický proces k přeměně zpět na normální data. Tímto způsobem získá přijímač původní informace z tajného kódu.

Symetrická kryptografie

Symetrická kryptografie

Pojďme pochopit proces pomocí následujících kroků:

- Algoritmus převádí původní text (prostý text) na šifrovaný text pomocí tajného klíče.

- Odesílatel poté odešle tento šifrovaný text příjemci prostřednictvím komunikačního kanálu. Tento komunikační kanál může být soukromý nebo veřejný.

- Příjemci používají stejný tajný klíč k dešifrování tohoto šifrovaného textu a jeho převedení na původní text.

Tento proces symetrického šifrování zajišťuje, že komunikace mezi odesílatelem a příjemcem zůstává bezpečná. Tajný klíč však musí být důvěrný.

Pro zachování důvěrnosti a integrity musí obě strany tento tajný klíč bezpečně spravovat a chránit.

Existují dva typy symetrických šifrovacích šifer:

Streamování CipherBlock CipherEncrypt dat v blocích pevné délky Zatímco jsou data šifrována, systém je uchovává v paměti a čeká, až budou kompletní bloky připraveny ke zpracování Šifruje data po jednom bitu nebo bajtuŠifruje data v blocích pevné délkyPoužije 8 bitů klíčePoužije buď 64 bitů nebo více než 64 bitů klíče Složitější než bloková šifraJednodušší než proudová šifraŠifrování dat v blocích pevné délkyPomalé a vhodné pro offline aplikace Používá režimy CFB a OFB Používá režimy ECB a CBC.Streamová šifra vs bloková šifra

Některé příklady symetrických šifrovacích algoritmů zahrnují:

- AES (Advanced Encryption Standard): Je známý pro svou bezpečnost a efektivitu. Běžně se používá k zabezpečení citlivých dat, jako je bezdrátové zabezpečení, cloud computing, bankovnictví a elektronický obchod.

- DES (Data Encryption Standard): Jedná se o starší metodu šifrování, která byla nahrazena AES a 3DES. Používá 56bitový klíč.

- IDEA (International Data Encryption Algorithm): Používá 128bitový klíč a používá se v různých aplikacích.

- Blowfish: Algoritmus navržený jako náhrada za DES nebo IDEA.

- RC4 (Rivest Cipher 4): Vyvinutý Ronem Rivestem. Je známý svou jednoduchostí a rychlostí, ale v určitých implementacích má určité bezpečnostní problémy.

- RC5 (Rivest Cipher 5): Je navržen tak, aby byl efektivní a bezpečný, s variabilní velikostí bloku a velikostí klíče.

- RC6 (Rivest Cipher 6): Je navržen tak, aby poskytoval lepší zabezpečení a výkon ve srovnání s předchozími verzemi.

AES, DES, IDEA, Blowfish, RC5 a RC6 jsou blokové šifry.

RC4 je proudová šifra.

Výhody symetrické klíčové kryptografie

- Je rychlejší a efektivnější než asymetrická kryptografie

- Velikost klíče je malá, což umožňuje generování silnějších šifer.

- Vyrábět silné klíče pro šifry je relativně nákladově efektivní.

- AES je jedním z bezpečných algoritmů.

Nevýhody symetrické klíčové kryptografie

- Bezpečné sdílení šifrovacích klíčů se všemi stranami, které potřebují bezpečně komunikovat, je hlavní výzvou symetrické kryptografie.

- Zabezpečení celého systému může být narušeno, pokud je klíč během přenosu zachycen nebo kompromitován útočníkem.

- Systémy symetrického šifrování vyžadují pečlivé postupy správy klíčů. To zahrnuje generování, ukládání, aktualizaci a odvolávání klíčů. Špatná správa klíčů může vést k narušení bezpečnosti.

- Útočníci mohou zachytit klíče vyměňované přes nezabezpečený kanál, což vede ke kompromitaci komunikace.

Přesto je symetrické šifrování nezbytnou součástí moderní kryptografie a je široce používáno v mnoha aplikacích, navzdory svým nevýhodám.

Silné postupy správy klíčů a bezpečné metody výměny klíčů mohou pomoci překonat některé problémy symetrické kryptografie.

Asymetrická klíčová kryptografie

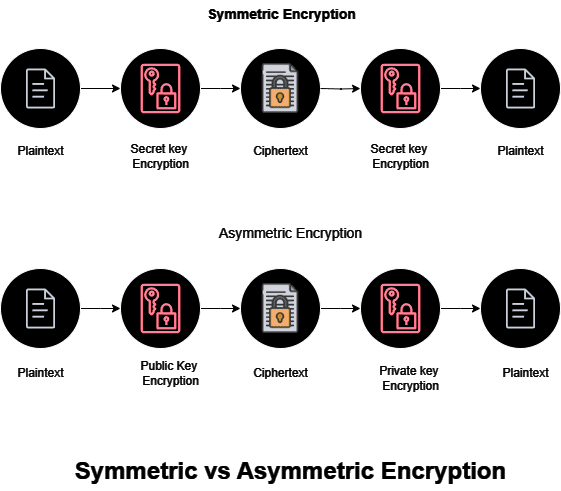

Asymetrická kryptografie používá páry klíčů – soukromý tajný a veřejný sdílený otevřeně. K zašifrování zprávy můžete použít něčí veřejný klíč a pouze on ji může dešifrovat svým soukromým klíčem.

Tato metoda zvyšuje digitální zabezpečení tím, že umožňuje bezpečnou komunikaci bez sdílení tajných klíčů, což je v našem online světě zásadní.

To je užitečné pro bezpečnou komunikaci, protože příjemci potřebují pouze váš veřejný klíč. Eliminuje riziko sdílení tajného symetrického klíče.

Tyto „algoritmy veřejného klíče“ používají k zabezpečení dat dvojici klíčů.

Zde je jednodušší rozpis:

Symetrická vs asymetrická kryptografie

Symetrická vs asymetrická kryptografie

- Klíče jsou dva. Veřejný klíč, ke kterému má přístup každý, a soukromý klíč, který je uchováván v tajnosti.

- Veřejný klíč se používá k šifrování nebo uzamčení dat.

- Soukromý klíč se používá k dešifrování nebo odemknutí dat.

Je důležité pochopit, že nemůžete zjistit soukromý klíč od veřejného klíče. Veřejné klíče jsou také obvykle spojeny s identitami organizacemi známými jako certifikační autority.

Bezpečná komunikace Odesílatel a příjemce si vyměnili zabezpečenou zprávu, aniž by narušili své soukromé klíče.

Tyto algoritmy se spoléhají na matematické problémy, jako je faktorizace celých čísel a diskrétní logaritmy, aby vytvořily digitální podpisy a vytvořily/distribuovaly klíče relace, jako je tomu v protokolu TLS.

Některé příklady asymetrických šifrovacích algoritmů zahrnují:

- RSA (Rivest-Shamir-Adleman): RSA je jedním z nejpoužívanějších asymetrických šifrovacích algoritmů. Je založen na matematických vlastnostech velkých prvočísel a běžně se používá pro bezpečnou výměnu klíčů a digitální podpisy.

- Kryptografie eliptických křivek (ECC): Je založena na algebraické struktuře eliptických křivek nad konečnými poli. ECC nabízí výhodu menších velikostí klíčů ve srovnání s ne-EC kryptografií, která se spoléhá na obyčejná pole Galois. ECC se používá hlavně ke generování pseudonáhodných čísel a digitálních podpisů.

- Výměna klíčů Diffie-Hellman: Tento algoritmus se používá pro zabezpečenou výměnu klíčů. Klíč vytvořený touto metodou lze použít pro šifrování pomocí symetrického algoritmu. Hlavním cílem Diffie-Hellmana je umožnit dvěma stranám vytvořit sdílený tajný klíč přes nezabezpečený komunikační kanál.

Výhody asymetrické kryptografie

- Asymetrické šifrování poskytuje silnější zabezpečení ve srovnání se symetrickou kryptografií.

- Příjemce může ověřit identitu odesílatele.

- Asymetrické šifrování vyřešilo problém související s distribucí klíčů, který jsem zmínil v nevýhodách kryptografie symetrických klíčů.

- Příjemci zprávy mohou zjistit, zda byla zpráva při přenosu pozměněna.

Nevýhody asymetrické klíčové kryptografie

- Asymetrické šifrování je pomalejší proces než symetrická kryptografie.

- Asymetrické šifrování a dešifrování vyžaduje více výpočetních zdrojů než symetrická kryptografie.

- Asymetrická kryptografie se opírá o veřejné a soukromé klíče. Bezpečná správa těchto klíčů může být složitá a náročná, zejména ve velkých systémech.

- Nejvýznamnější potenciální nevýhodou asymetrické kryptografie je její zranitelnost vůči kvantovým počítačům. Kvantové počítače mají potenciál řešit určité matematické problémy, jako je celočíselná faktorizace a diskrétní logaritmy, mnohem efektivněji než klasické počítače.

Ale není třeba se obávat, že organizace a výzkumníci pracují na přechodu na tyto kvantově odolné kryptografické techniky.

Pojďme k našemu dalšímu typu kryptografie:

Hashovací funkce

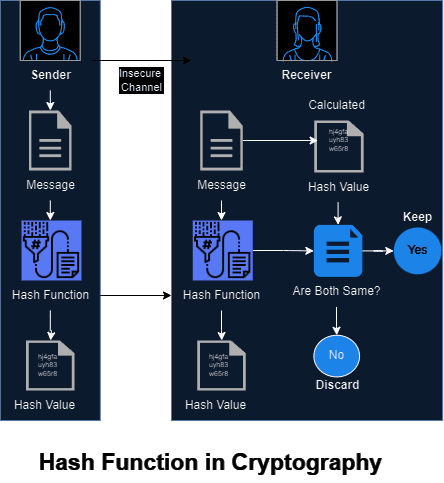

Kryptografické hašovací funkce se liší od ostatních typů kryptografie. Nešifrují data. Místo toho používají složitou matematiku k přeměně jakýchkoli dat na jedinečný kód složený z písmen a číslic.

Tyto kódy se nazývají hašovací kódy, hašovací hodnoty nebo výtahy zpráv. Jsou důležité pro kontrolu, zda jsou data v bezpečí; když jsou data odeslána nebo uložena, jejich hash kód je vypočítán a odeslán nebo uchováván s daty.

Příjemce si může přepočítat kód přijatých dat a porovnat jej s odeslaným. Pokud se kódy shodují, znamená to, že data zůstala během přenosu a ukládání v bezpečí.

Zde je jednoduché vysvětlení krok za krokem:

Hashovací funkce

Hashovací funkce

Strana odesílatele:

Strana přijímače:

Výsledek:

- Pokud se hash kódy shodují, znamená to, že zpráva nebyla během přenosu změněna a je považována za bezpečnou.

- Pokud se hash kódy neshodují, znamená to, že zpráva mohla být změněna a není považována za bezpečnou.

Zde jsou některé z vlastností, díky kterým jsou hashovací funkce užitečné:

Vlastnosti hashovací funkce:

Hashovací funkce mají mnoho aplikací v počítačové vědě a informační bezpečnosti, včetně kryptografie, kontroly integrity dat, indexování dat, otisků dat, ukládání hesel, digitální forenzní analýzy a blockchainu.

Mezi běžně používané kryptografické hašovací funkce patří:

Existují dvě široce používané rodiny kryptografických hashovacích funkcí – rodina MD (MD = message digest) a rodina SHA (SHA = secure hash algorithm).

- SHA-1 (Secure Hash Algorithm 1): Byla to jedna z oblíbených hashovacích funkcí. SHA-1 je však nyní považován za slabý kvůli zranitelnostem, které umožňují praktické kolizní útoky. U většiny bezpečnostních aplikací se již nepoužívá.

- MD5 (Message Digest Algorithm 5): MD5 byl v minulosti populární, ale nyní je považován za slabý kvůli zranitelnosti při kolizi. Obecně se nepoužívá pro aplikace citlivé na zabezpečení.

- SHA-3: SHA-3 je novější rodina hašovacích funkcí vybraných prostřednictvím soutěže Národní institut pro standardy a technologie (NIST). Poskytuje silné zabezpečení a je navržen tak, aby byl odolný vůči určitým typům útoků.

I když hashovací funkce nešifrují zprávy, jsou nedílnou součástí kryptografie, protože hrají klíčovou roli při zabezpečení a ověřování dat, což jsou klíčové cíle v kryptografii.

Výhody hashovací funkce

- Zabezpečená hašovací funkce zaručuje vysokou odolnost proti kolizím.

- Dva soubory lze snadno porovnávat z hlediska rovnosti pomocí hašování.

- Hashovací funkce jsou neuvěřitelně rychlé a efektivní.

- V DBMS se hašování používá k vyhledávání umístění dat bez použití indexové struktury.

Nevýhody hashovací funkce

- Hashovací funkce mohou pracovat méně efektivně, pokud dochází k četným kolizím.

- Nejsou povoleny žádné hodnoty null.

- Implementace hashovacích tabulek může být náročný úkol kvůli jejich složitosti.

- V praxi je téměř nemožné zcela zabránit kolizím hash při práci s velkou sadou potenciálních klíčů.

Čtěte také: Jak se chránit před útokem na duhový stůl

Aplikace kryptografie v reálném životě

- Autentizace/digitální podpisy: Autentizace je životně důležitý proces potvrzení pravosti dat, ověření zdroje dokumentu, ověření identity odesílatele, přesnosti časového razítka a zajištění legitimity identity počítače nebo uživatele. Digitální podpisy využívají kryptografické metody, které zahrnují hashovací funkci a soukromý klíč k ověření a bezpečnému podepisování dokumentů.

- Šifrování cloudového úložiště: Kryptografie se používá k zabezpečení souborů uložených v cloudu a během přenosu do a z cloudových služeb.

- Elektronické peníze: Elektronické peníze zahrnují elektronické převody prostředků mezi stranami, které mohou být debetní nebo kreditní, a to buď anonymní, nebo identifikované. K zabezpečení využívá šifrování, digitální podpisy a kryptografii s veřejným klíčem, což umožňuje různé typy transakcí.

- Šifrování/dešifrování v e-mailu: Šifrování e-mailu chrání obsah e-mailu před neoprávněným přístupem pomocí kryptografie veřejného klíče. Každý uživatel má pár veřejného a soukromého klíče, přičemž veřejný klíč se používá k šifrování a pouze soukromý klíč může zprávu dešifrovat.

- Šifrování v WhatsApp: WhatsApp používá k šifrování signálový protokol, který kombinuje symetrickou a asymetrickou kryptografii klíče pro zachování důvěrnosti, integrity, ověřování a neodmítnutí. Pro výměnu klíčů se používají algoritmy založené na Curve25519.

- Šifrování na Instagramu: Komunikace na Instagramu je šifrována pomocí SSL/TLS přes port 443, což zabraňuje odposlechu dat vyměňovaných mezi uživatelem a servery Instagramu.

- Autentizace SIM karty: Autentizace SIM karty zahrnuje ověření přístupu SIM karty k síti vygenerováním náhodného čísla a použitím algoritmů jako A3 s tajným klíčem Ki. Šifrování se opírá o algoritmus A8 a klíč relace KC, který se používá s algoritmem A5 pro šifrování/dešifrování dat.

Výzvy v kryptografii

- Správa klíčů zůstává výzvou, protože bezpečná distribuce a správa šifrovacích klíčů je složitá, zejména ve velkých systémech. Mechanismy ukládání a obnovy klíčů musí být robustní.

- Symetrická kryptografie se může stát neefektivní, když mnoho uživatelů potřebuje komunikovat bezpečně. Každý pár uživatelů vyžaduje jedinečný klíč, což se může stát nepraktické, když se počet uživatelů zvyšuje.

- Asymetrická kryptografie obvykle vyžaduje delší klíče než symetrická kryptografie k dosažení stejné úrovně zabezpečení. To může vést k pomalejšímu zpracování a zvýšeným nárokům na zdroje.

- Odhalení zranitelností nebo slabin v hašovacích funkcích může vést k narušení bezpečnosti. Kryptografická komunita musí neustále analyzovat a přizpůsobovat hašovací funkce, aby tato rizika zmírnila.

- V aplikacích, kde se pro ukládání hesel používají hašovací funkce, je nutné správné solení hesel, aby se zabránilo útokům na duhové tabulky. Výzva spočívá v zajištění toho, aby soli byly jedinečné a tajné.

- Vznik kvantových počítačů představuje významnou výzvu pro svět kryptografie. Kvantové počítače jsou výjimečně rychlé při řešení specifických matematických problémů a využívají zvláštní principy kvantové fyziky pro svou mimořádnou výpočetní zdatnost.

Tato rychlost ohrožuje základy našich současných kryptografických systémů, které se při zajištění bezpečnosti dat spoléhají na složitost určitých matematických výzev. Kvantové počítače mají schopnost rozluštit tyto problémy mnohem rychleji než běžné počítače, což potenciálně ohrožuje bezpečnost našich šifrovacích metod.

Základní principy kvantové mechaniky, které kvantové počítače využívají, jsou skutečně neobvyklé, ale poskytují jim sílu vykonávat úkoly, které jsou mimo dosah klasických počítačů.

V důsledku toho je potřeba vyvinout nové kryptografické techniky, které dokážou odolat kvantovým útokům, stále naléhavější, což vytváří pokračující výzvu v oblasti kryptografie.

Budoucí trendy v kryptografii

- Významným trendem bude vývoj a zavádění postkvantových kryptografických algoritmů, které jsou odolné vůči kvantovým útokům. Zkoumají se algoritmy, jako je kryptografie založená na mřížkách.

- Roste akceptace cloudového šifrování a správy klíčů, zejména ve financích. Homomorfní šifrování umožňuje výpočty na zašifrovaných datech bez jejich dešifrování. To může zvýšit soukromí při cloud computingu a zpracování dat.

- Kryptografie hraje klíčovou roli v zabezpečení technologie blockchain a obě se budou i v budoucnu prolínat.

- Se zvýšenými předpisy na ochranu dat, jako je GDPR, se tokenizace používá častěji ve zdravotnictví, finančních službách a podnicích. Tokenizace nahrazuje skutečná data tokenem, který je pro hackery bezcenný.

Závěrečná slova

Kryptografie je rozsáhlá oblast, kterou je třeba hodně prozkoumat, a my jsme jen poškrábali povrch tím, že jsme pokryli základy kryptografie.

Probrali jsme kryptografii, její principy, typy kryptografie, hashovací funkce, výzvy, budoucí trendy a praktické aplikace.

Přesto je toho k objevování mnohem víc.

Dále Cloud Cryptography: Úvodní příručka a případová studie Google Cloud.