Table of Contents

Klíčové věci

- Povolte šifrování pro provoz SMB, abyste zabránili neoprávněnému přístupu a kybernetickým útokům. Použijte Transport Layer Security (TLS) k zabezpečení provozu serveru Linux Samba.

- Implementujte přísné řízení přístupu a oprávnění pro sdílené prostředky pomocí konfiguračního souboru /etc/samba/smb.conf. Definujte pravidla pro přístup, oprávnění a omezení, abyste zajistili, že ke zdrojům budou mít přístup pouze oprávnění uživatelé.

- Vynucení silných a jedinečných hesel pro uživatelské účty SMB pro zvýšení bezpečnosti. Pravidelně aktualizujte Linux a Sambu, abyste byli chráněni před zranitelností a kybernetickými útoky, a vyvarujte se používání nezabezpečeného protokolu SMBv1.

- Nakonfigurujte pravidla brány firewall pro omezení přístupu k portům SMB a zvažte segmentaci sítě, abyste izolovali provoz SMB od nedůvěryhodných sítí. Sledujte protokoly SMB pro podezřelé aktivity a bezpečnostní incidenty a omezte přístup hostů a anonymní připojení.

- Implementujte omezení založená na hostiteli, abyste řídili přístup ke konkrétním hostitelům a odepřeli přístup ostatním. Přijměte další bezpečnostní opatření k posílení vaší sítě a posílení vašich linuxových serverů.

Protokol SMB (Server Message Block) je základním kamenem sdílení souborů a tiskáren v připojených prostředích. Výchozí konfigurace Samby však může představovat značná bezpečnostní rizika, takže vaše síť bude zranitelná vůči neoprávněnému přístupu a kybernetickým útokům.

Pokud hostujete server Samba, musíte být zvlášť opatrní s konfiguracemi, které jste nastavili. Zde je 10 důležitých kroků, které zajistí, že váš server SMB zůstane bezpečný a chráněný.

1. Povolte šifrování pro provoz SMB

Ve výchozím nastavení není provoz SMB šifrován. Můžete to ověřit zachycením síťových paketů pomocí tcpdump nebo Wireshark. Je prvořadé, abyste zašifrovali veškerý provoz, abyste zabránili útočníkovi zachytit a analyzovat provoz.

Doporučuje se nastavit Transport Layer Security (TLS) pro šifrování a zabezpečení provozu serveru Linux Samba.

2. Implementujte přísné kontroly přístupu a oprávnění pro sdílené zdroje

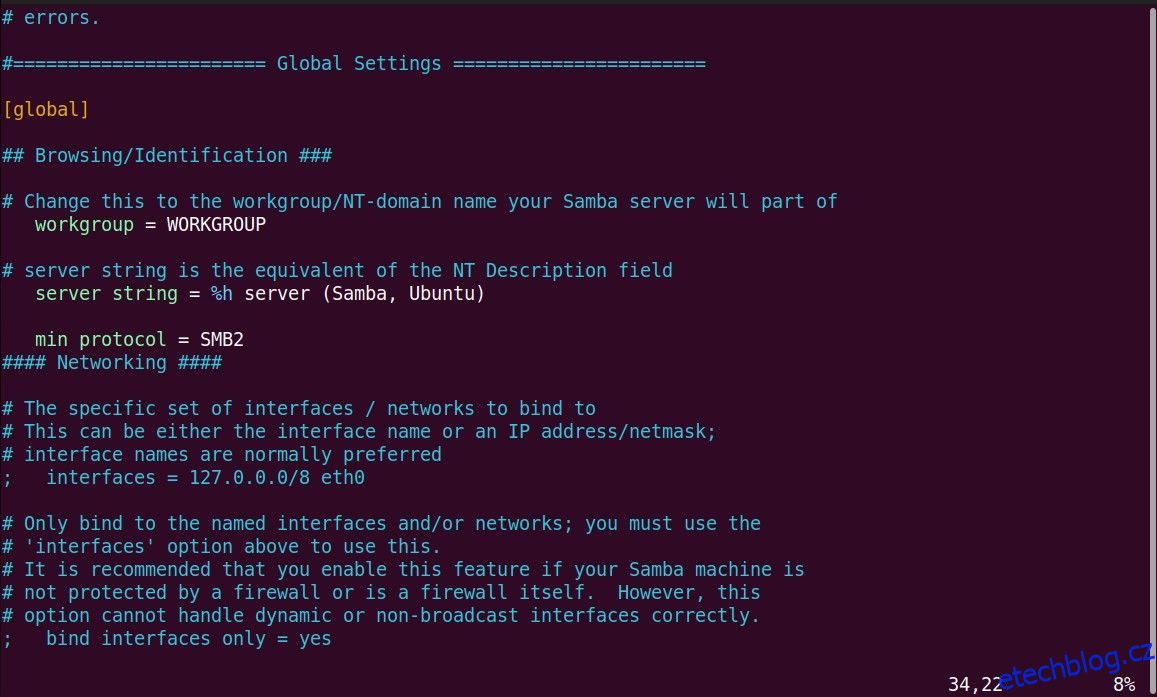

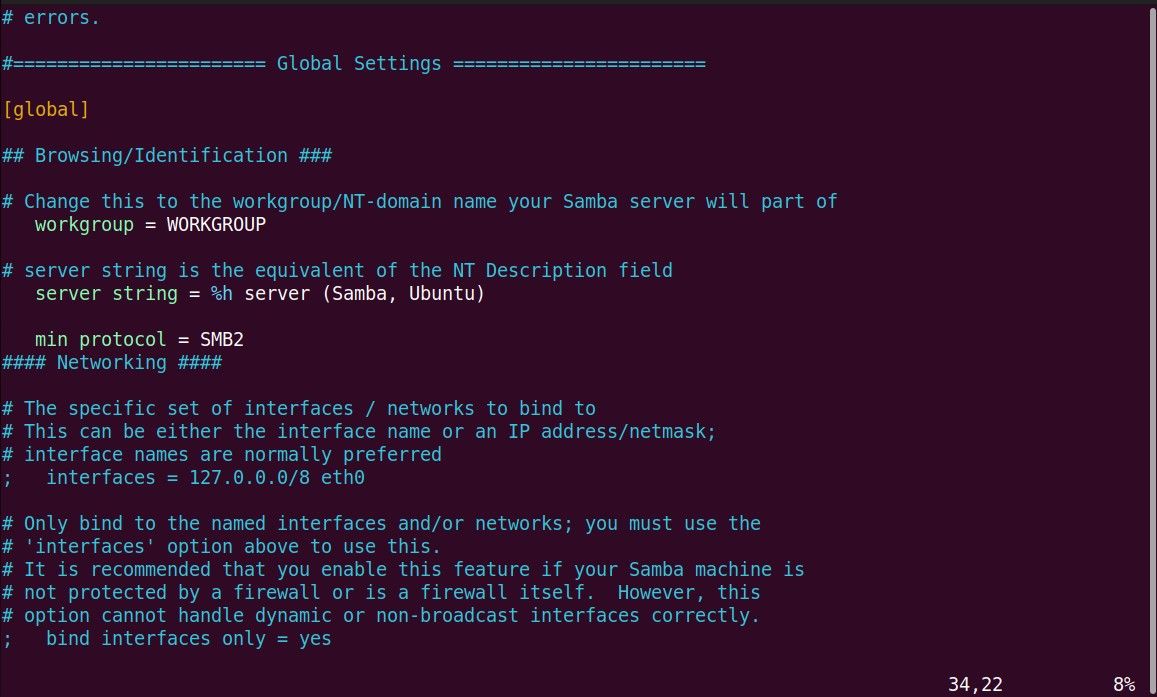

Měli byste implementovat přísné kontroly přístupu a oprávnění, abyste zajistili, že připojení uživatelé nebudou mít přístup k nevyžádaným zdrojům. Samba používá centrální konfigurační soubor /etc/samba/smb.conf, který vám umožňuje definovat pravidla pro přístup a oprávnění.

Pomocí speciální syntaxe můžete definovat zdroje, které chcete sdílet, uživatele/skupiny, kterým chcete poskytnout přístup k těmto zdrojům, a to, zda lze zdroje procházet, zapisovat do nich nebo z nich číst. Zde je ukázková syntaxe pro deklaraci zdroje a implementaci řízení přístupu k němu:

[sambashare]

comment= Samba Example

path = /home/your_username/sambashare

browseable = yes

writable = yes

valid users = @groupname

Ve výše uvedených řádcích přidáme nové umístění sdílení s cestou a s platnými uživateli omezíme přístup ke sdílené složce pouze na jednu skupinu. Existuje několik dalších způsobů, jak definovat ovládací prvky a přístup ke sdílené složce. Více se o tom můžete dozvědět z našeho vyhrazeného průvodce, jak nastavit síťově sdílenou složku v Linuxu pomocí Samby.

3. Používejte silná a jedinečná hesla pro uživatelské účty SMB

Vynucování robustních zásad hesel pro uživatelské účty SMB je základním osvědčeným bezpečnostním postupem. Jako správce systému byste měli vytvořit nebo vyzvat všechny uživatele, aby vytvořili silná a jedinečná hesla pro své účty.

Tento proces můžete také urychlit automatickým generováním silných hesel pomocí nástrojů. Volitelně můžete také pravidelně střídat hesla, abyste snížili riziko úniku dat a neoprávněného přístupu.

4. Pravidelně aktualizujte Linux a Sambu

Nejjednodušší formou pasivní obrany proti všem druhům kybernetických útoků je zajistit, že používáte aktualizované verze kritického softwaru. SMB je náchylný k zranitelnostem. Pro útočníky je to vždy lukrativní cíl.

V minulosti se vyskytlo několik kritických zranitelností malých a středních podniků, které vedly k úplnému převzetí systému nebo ztrátě důvěrných dat. Váš operační systém i důležité služby v něm musíte udržovat aktuální.

5. Nepoužívejte protokol SMBv1

SMBv1 je nezabezpečený protokol. Vždy se doporučuje, abyste vždy, když používáte SMB, ať už ve Windows nebo Linuxu, nepoužívali SMBv1 a používali pouze SMBv2 a vyšší. Chcete-li protokol SMBv1 zakázat, přidejte do konfiguračního souboru tento řádek:

min protocol = SMB2

Tím je zajištěno, že minimální používaná úroveň protokolu bude SMBv2.

6. Vynucením pravidel brány firewall omezte přístup k portům SMB

Nakonfigurujte bránu firewall své sítě tak, aby umožňovala přístup k portům SMB, obecně portům 139 a 445 pouze z důvěryhodných zdrojů. To pomáhá zabránit neoprávněnému přístupu a snižuje riziko útoků externích hrozeb založených na SMB.

Měli byste také zvážit instalaci řešení IDS spolu s vyhrazeným firewallem, abyste měli lepší kontrolu a protokolování provozu. Nejste si jisti, který firewall použít? Ze seznamu nejlepších bezplatných linuxových firewallů k použití můžete najít ten, který vám vyhovuje.

7. Implementujte segmentaci sítě, abyste izolovali provoz SMB od nedůvěryhodných sítí

Segmentace sítě je technika rozdělení jediného monolitického modelu počítačové sítě do více podsítí, z nichž každá se nazývá segment sítě. To se provádí za účelem zlepšení zabezpečení, výkonu a správy sítě.

Chcete-li izolovat provoz SMB od nedůvěryhodných sítí, můžete vytvořit samostatný segment sítě pro provoz SMB a nakonfigurovat pravidla brány firewall tak, aby povolovala provoz SMB pouze do tohoto segmentu az něj. To vám umožňuje cíleně řídit a monitorovat provoz SMB.

V systému Linux můžete použít iptables nebo podobný síťový nástroj ke konfiguraci pravidel brány firewall pro řízení toku provozu mezi segmenty sítě. Můžete vytvořit pravidla, která povolí provoz SMB do a ze segmentu sítě SMB a zároveň zablokují veškerý ostatní provoz. To účinně izoluje provoz SMB od nedůvěryhodných sítí.

8. Monitorujte protokoly SMB pro podezřelé aktivity a bezpečnostní incidenty

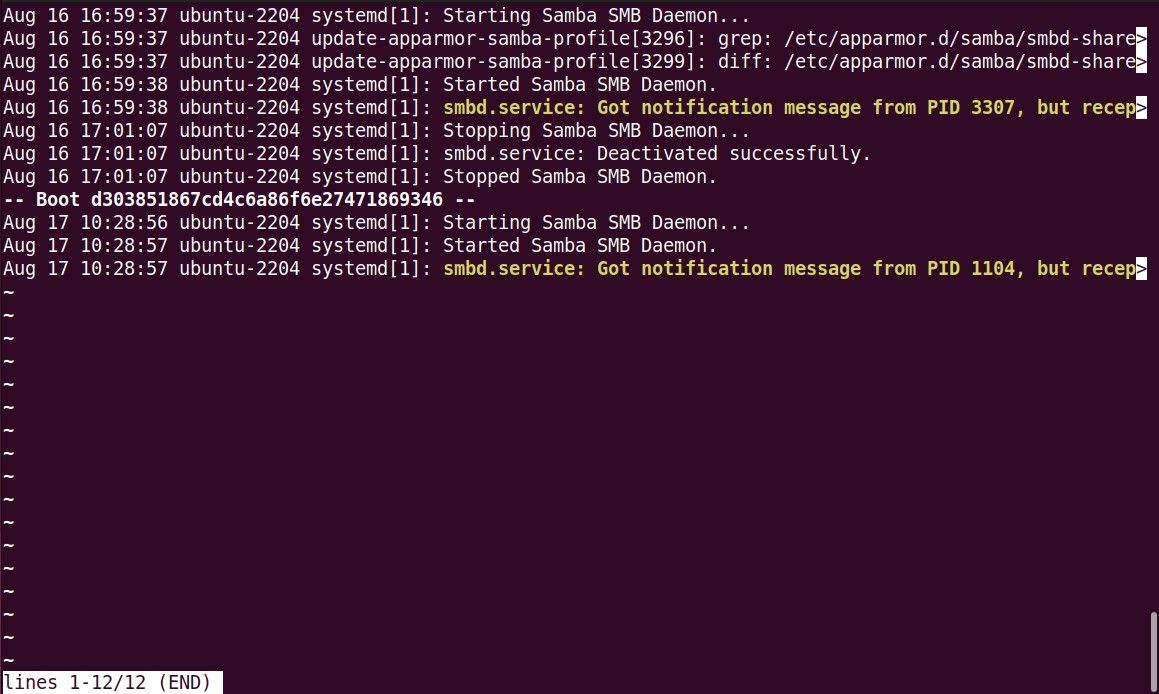

Sledování protokolů SMB pro podezřelé aktivity a bezpečnostní incidenty je důležitou součástí zachování bezpečnosti vaší sítě. Protokoly SMB obsahují informace o provozu SMB, včetně přístupu k souborům, ověřování a dalších událostí. Pravidelným sledováním těchto protokolů můžete identifikovat potenciální bezpečnostní hrozby a zmírnit je.

V systému Linux můžete použít příkaz journalctl a přenést jeho výstup do příkazu grep k zobrazení a analýze protokolů SMB.

journalctl -u smbd.service

Zobrazí se protokoly pro jednotku smbd.service, která je zodpovědná za správu provozu SMB. Můžete použít volbu -f ke sledování protokolů v reálném čase nebo použít volbu -r k zobrazení nejnovějších záznamů jako první.

Chcete-li v protokolech vyhledat konkrétní události nebo vzory, převeďte výstup příkazu journalctl do grep. Chcete-li například vyhledat neúspěšné pokusy o ověření, spusťte:

journalctl -u smbd.service | grep -i "authentication failure"

Zobrazí se všechny položky protokolu, které obsahují text „selhání ověření“, což vám umožní rychle identifikovat jakoukoli podezřelou aktivitu nebo pokusy o hrubou sílu.

9. Omezte používání přístupu pro hosty a anonymních připojení

Povolení přístupu hostů umožňuje uživatelům připojit se k serveru Samba bez zadání uživatelského jména nebo hesla, zatímco anonymní připojení umožňuje uživatelům připojit se bez poskytnutí jakýchkoli ověřovacích informací.

Obě tyto možnosti mohou představovat bezpečnostní riziko, pokud nejsou správně spravovány. Doporučuje se obě tyto funkce vypnout. Chcete-li to provést, musíte přidat nebo upravit několik řádků v konfiguračním souboru Samba. Zde je to, co potřebujete přidat/upravit v globální části souboru smb.conf:

map to guest = never

restrict anonymous = 2

10. Implementujte omezení založená na hostiteli

Ve výchozím nastavení může být k vystavenému serveru Samba přistupován libovolný hostitel (IP adresa) bez omezení. Přístupem je myšleno navázání spojení a nikoli doslova přístup ke zdrojům.

Chcete-li povolit přístup ke konkrétním hostitelům a zakázat odpočinek, můžete využít možnosti hostitelé povolit a hostitelé odmítnout. Zde je syntaxe, kterou je třeba přidat do konfiguračního souboru a povolit/zakázat hostitele:

hosts allow = 127.0.0.1 192.168.1.0/24

hosts deny = 0.0.0.0/0

Zde přikazujete Sambě, aby odmítla všechna připojení kromě připojení místního hostitele a sítě 192.168.1.0/24. Toto je jeden ze základních způsobů, jak zabezpečit i váš SSH server.

Nyní víte, jak zabezpečit server Samba Linux

Linux je skvělý pro hostování serverů. Kdykoli však máte co do činění se servery, musíte postupovat opatrně a být si zvlášť vědomi, protože linuxové servery jsou vždy lukrativním cílem pro aktéry hrozeb.

Je nanejvýš důležité, abyste věnovali upřímné úsilí posílení vaší sítě a posílení vašich linuxových serverů. Kromě správné konfigurace Samby existuje několik dalších opatření, která byste měli provést, abyste zajistili, že váš linuxový server bude v bezpečí před zaměřovačem protivníků.