Co je plán reakce na incidenty a proč je důležitý?

Plán reakce na incidenty je dokument, který popisuje kroky, které by organizace měla podniknout v případě kybernetického útoku nebo jiné bezpečnostní události. Vzhledem k rostoucí sofistikovanosti a četnosti kybernetických hrozeb, je tento plán nezbytný pro každou organizaci, bez ohledu na její velikost či úroveň zabezpečení. I firmy s propracovanými bezpečnostními opatřeními se mohou stát obětí útoku.

Jak ale zajistit, že po takovém incidentu bude vaše firma schopna pokračovat v provozu a chránit svá data? Klíčem je efektivní plán reakce, který umožní rychlou obnovu systémů a minimalizaci dopadu útoku. Plán pomáhá týmům efektivně řešit incidenty, omezit prostoje, finanční ztráty a škody způsobené narušením.

V následujícím článku se podrobněji podíváme na to, co plán reakce na incidenty obnáší, jaké jsou jeho hlavní cíle a proč je důležité jej pravidelně aktualizovat. Prozkoumáme také několik standardních šablon, které můžete použít jako základ pro vytvoření vlastního plánu.

Definice plánu reakce na incidenty

Zdroj: cisco.com

Plán reakce na incidenty (IRP) je strukturovaný soubor postupů, které popisují kroky, jež by měla organizace podniknout při kybernetickém útoku nebo narušení bezpečnosti. Hlavním cílem IRP je rychlé odstranění hrozby s minimálním dopadem na provoz a data společnosti. Plán obvykle zahrnuje detekci, omezení a odstranění hrozby, stejně jako stanovení rolí a odpovědností jednotlivců, týmů a zainteresovaných stran. Důležitou součástí je také obnova systémů a návrat k normálnímu provozu.

V praxi je nezbytné, aby plán byl schválen vedením společnosti a sloužil jako jasný návod pro kroky před, během a po bezpečnostním incidentu.

Proč je plán reakce na incidenty tak důležitý?

Plán reakce na incidenty je základním prvkem pro snížení dopadu bezpečnostních incidentů. Připravuje organizaci a její zaměstnance na rychlou reakci, zastavení útoků a obnovu služeb s minimálními škodami. Dobře definovaný plán přesně určuje, co se považuje za incident, jaké jsou personální odpovědnosti, postupy a komunikační struktury. Umožňuje firmám rychle se zotavit z incidentů, minimalizovat narušení provozu a chránit se před finančními ztrátami a poškozením reputace.

Kvalitní plán reakce na incidenty poskytuje komplexní sadu kroků, které organizace dodržuje při řešení bezpečnostních hrozeb. Zahrnuje postupy pro detekci, reakci, vyhodnocení závažnosti a upozornění relevantních osob. Dále popisuje postupy pro odstranění hrozeb a jejich předání dalším týmům nebo externím poskytovatelům. Zásadní jsou také kroky pro obnovu systému a revizi stávajících opatření s cílem odstranit případné slabiny.

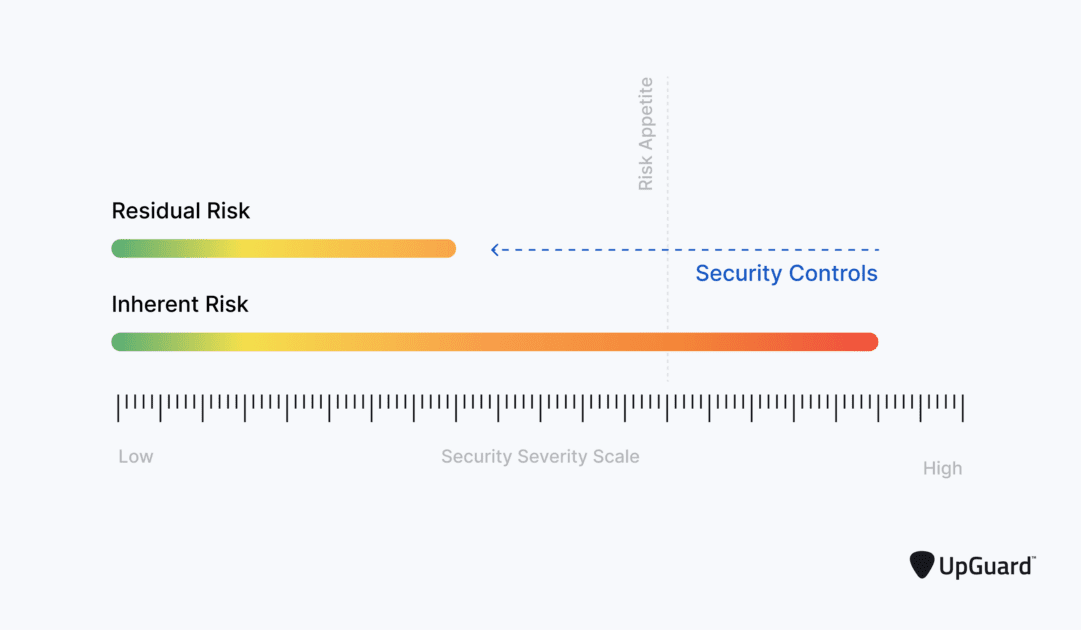

Obrázek závažnosti ohrožení: Upguard

Obrázek závažnosti ohrožení: Upguard

Klíčové výhody plánu reakce na incidenty

Plán reakce na incidenty přináší organizacím i jejich zákazníkům řadu výhod. Mezi nejvýznamnější patří:

1. Rychlejší reakce a omezení prostojů

Plán reakce na incidenty připraví týmy na rychlou detekci a řešení hrozeb dříve, než dojde k závažnému poškození systémů. To vede k minimalizaci prostojů a zajištění plynulosti provozu. Navíc efektivní plán snižuje potřebu nákladných procesů obnovy po havárii, které by mohly vést k dalším prostojům a finančním ztrátám. Je však důležité mít připraven i plán obnovy po havárii pro případ, že by útok vyřadil z provozu celý systém.

2. Zajištění souladu s právními a průmyslovými standardy

Plán reakce na bezpečnostní incidenty pomáhá organizacím dodržovat různé průmyslové a regulační normy. Ochrana dat a dodržování pravidel ochrany osobních údajů jsou klíčové pro vyhnutí se finančním sankcím, poškození reputace a udržení důvěry zákazníků. Navíc usnadňuje získání certifikace od příslušných orgánů.

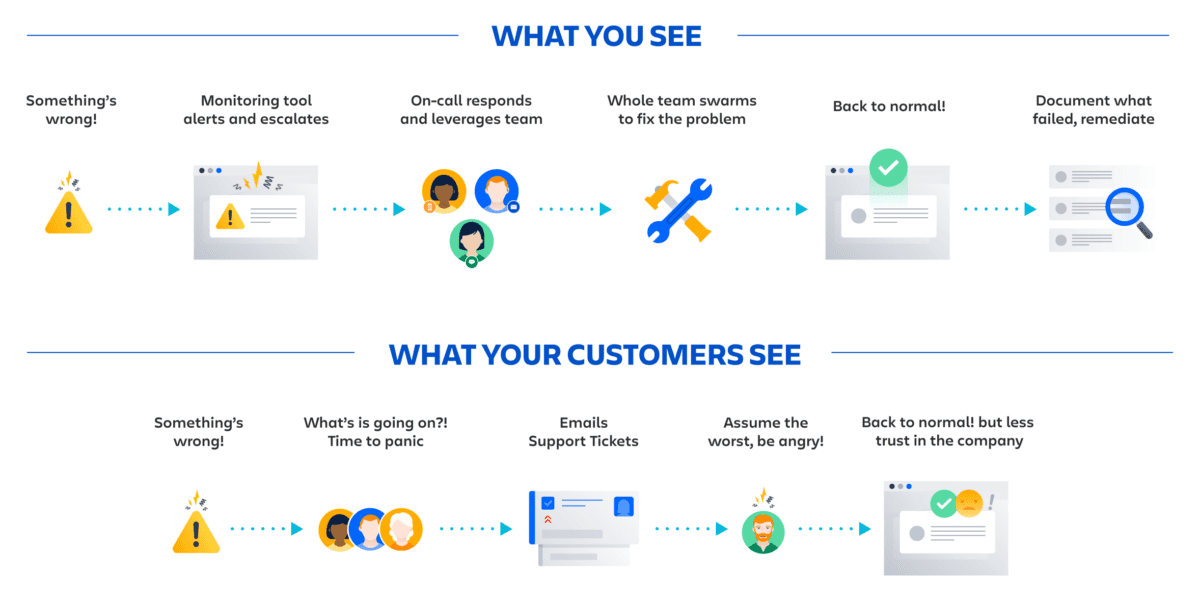

3. Efektivnější interní a externí komunikace

Jasná komunikace je základním prvkem plánu reakce na incidenty. Plán popisuje, jak komunikovat mezi bezpečnostními týmy, pracovníky IT, zaměstnanci, vedením a externími poskytovateli. V případě incidentu plán zajistí, že všichni mají stejné informace a mohou spolupracovat na rychlé obnově. Zlepšení komunikace usnadňuje i rychlé zapojení externích partnerů, jako jsou záchranné složky.

4. Posílení kybernetické odolnosti

Efektivní plán reakce na incidenty podporuje kulturu povědomí o bezpečnosti. Zaměstnanci jsou informováni o potenciálních hrozbách a o tom, jak reagovat na bezpečnostní incidenty, což zvyšuje odolnost celé organizace vůči kybernetickým útokům.

5. Minimalizace dopadu kybernetických útoků

Dobře sestavený plán reakce na incidenty je klíčový pro minimalizaci dopadu bezpečnostních narušení. Stanovuje postupy, které bezpečnostní týmy dodržují pro rychlé zastavení útoku a omezení jeho šíření. To vede ke snížení prostojů, škod na systémech a finančních ztrát, ale také k ochraně reputace a minimalizaci potenciálních pokut.

6. Zlepšení detekce bezpečnostních incidentů

Kvalitní plán zahrnuje nepřetržité monitorování systémů s cílem rychlé detekce a řešení hrozeb. Pravidelné kontroly a vylepšení pomáhají odhalit a řešit případné slabiny. To zajišťuje, že organizace neustále zlepšuje své bezpečnostní systémy a je schopna včas reagovat na jakoukoli hrozbu.

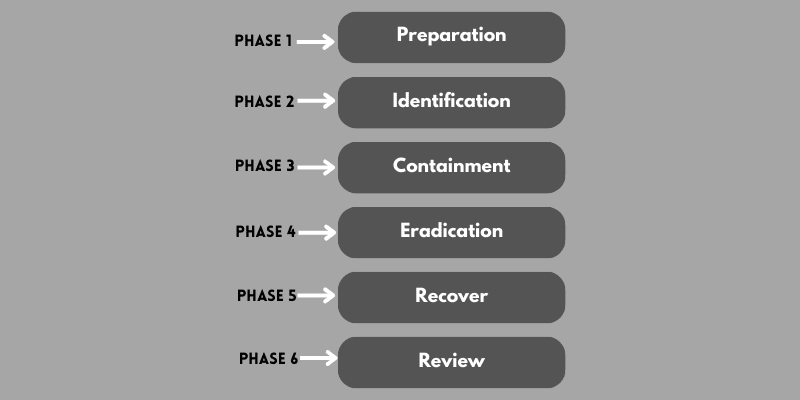

Klíčové fáze plánu reakce na incidenty

Plán reakce na incidenty se skládá z několika po sobě jdoucích fází, které popisují kroky, postupy, role a odpovědnosti.

Příprava

Přípravná fáze je klíčová a zahrnuje školení zaměstnanců, zajištění potřebného hardwaru, softwaru a dalších zdrojů. Důležitá je také evaluace plánu pomocí simulovaných cvičení. Příprava zahrnuje důkladné posouzení rizik, včetně majetku, školení zaměstnanců a komunikačních postupů.

Identifikace

Fáze identifikace se zaměřuje na detekci neobvyklého chování, jako je abnormální síťová aktivita, která může signalizovat hrozbu. Většina organizací má s touto fází potíže kvůli nutnosti přesné klasifikace hrozeb a minimalizace falešných poplachů. Je vyžadována vysoká úroveň technických dovedností a zkušeností pro identifikaci závažnosti a potenciálních škod.

Zadržování

Fáze zadržování stanovuje opatření, která je třeba provést v případě incidentu. Důležité je zvolit adekvátní reakci a vyhnout se nedostatečné či přehnané reakci. Je nutné správně vyhodnotit závažnost incidentu a jeho potenciální dopad. Součástí této fáze je i uchovávání forenzních dat pro pozdější analýzu.

Vymýcení

Po zadržení hrozby se fáze vymýcení zaměřuje na odstranění příčin útoku, jako je malware. Součástí je i zlepšení zabezpečení s cílem předejít budoucím incidentům. Důkladné vyčištění, aktualizace a zpevnění všech napadených systémů je v této fázi klíčové.

Obnova

Fáze obnovy se zabývá obnovením napadených systémů do normálního provozu. Součástí je řešení zranitelností, aby se zabránilo opakování útoku. Po odstranění hrozby musí týmy posílit, opravit a aktualizovat systémy a před opětovným zapojením je otestovat.

Posouzení

Tato fáze dokumentuje události po narušení a slouží k revizi aktuálních plánů reakce a identifikaci slabých míst. Pravidelná revize je důležitá pro zlepšení plánu a přípravu na budoucí hrozby. Zahrnuje trénink personálu, simulace útoků a další cvičení.

Jak vytvořit a implementovat plán reakce na incidenty

Vytvoření a implementace plánu reakce na incidenty umožňuje organizacím rychle a efektivně reagovat na bezpečnostní hrozby. Zde jsou pokyny, jak vytvořit kvalitní plán.

1. Identifikace a prioritizace digitálních aktiv

Prvním krokem je analýza rizik, kde se identifikují a dokumentují důležitá datová aktiva. Je nutné stanovit citlivá data, jejichž kompromitace by vedla k velkým finančním ztrátám a poškození reputace. Poté je nutné kritická aktiva upřednostnit na základě jejich role a míry rizika. To pomůže získat souhlas a rozpočet od vedení.

2. Identifikace potenciálních bezpečnostních rizik

Každá organizace má jedinečná rizika, která mohou být zneužita. Některá riziková místa zahrnují:

| Rizikové oblasti | Potenciální rizika |

| Zásady hesel | Neoprávněný přístup, hackování, prolomení hesel |

| Povědomí o bezpečnosti zaměstnanců | Phishing, malware, nelegální stahování/nahrávání |

| Bezdrátové sítě | Neoprávněný přístup, předstírání identity, podvodné přístupové body |

| Kontrola přístupu | Neoprávněný přístup, zneužití oprávnění, vloupání do systému |

| Řešení zabezpečení a narušení (firewally, antivirus) | Infekce malware, kybernetické útoky, ransomware, stahování škodlivého softwaru, viry |

| Zpracování dat | Ztráta dat, poškození, krádež, přenos virů přes vyměnitelná média |

| Zabezpečení e-mailu | Phishing, malware, stahování škodlivého softwaru |

| Fyzické zabezpečení | Krádež nebo ztráta notebooků, smartphonů, vyměnitelných médií |

3. Vytvoření zásad a postupů reakce na incidenty

Zavedení snadno sledovatelných postupů zajistí, že odpovědní pracovníci budou vědět, jak reagovat na hrozbu. Klíčové postupy zahrnují:

- Základní informace o normálním chování systémů

- Postupy pro identifikaci a zadržení hrozby

- Zdokumentování informací o útoku

- Komunikace a informování odpovědných pracovníků

- Ochrana systémů po narušení

- Školení bezpečnostních pracovníků

Je důležité vytvořit jasné a srozumitelné postupy, které budou srozumitelné jak pracovníkům IT, tak členům bezpečnostního týmu. Postupy by měly být pravidelně aktualizovány.

4. Vytvoření týmu reakce na incidenty a definice odpovědností

Tým pro reakci na incidenty koordinuje operaci odezvy, aby minimalizoval dopady. Hlavní role zahrnují:

- Vedoucí týmu

- Vedoucí komunikace

- IT manažer

- Zástupce vedení

- Právní zástupce

- Vztahy s veřejností

- Lidské zdroje

- Hlavní vyšetřovatel

- Vedoucí dokumentace

- Vedoucí časové osy

- Odborníci na reakce na hrozby

Všichni členové týmu by měli znát své role a odpovědnosti. Důležitá je i politika eskalace na základě závažnosti incidentu.

5. Vytvoření komunikační strategie

Jasná komunikační strategie je nezbytná pro zajištění toho, aby byli všichni informováni. Strategie by měla specifikovat komunikační kanály a osoby, které se mají o incidentu dozvědět. Je také důležité vypracovat plán s centralizovaným umístěním, kde mohou členové bezpečnostního týmu a další zainteresované strany přistupovat k plánům reakce na incidenty, reagovat na incidenty, zaznamenávat incidenty a vyhledávat užitečné informace.

Obrázek komunikace incidentu: Atlassian

Obrázek komunikace incidentu: Atlassian

Měly by být definovány i komunikační kanály s externími partnery a orgány.

6. Získání podpory managementu

K realizaci plánu je potřeba podpora, souhlas a rozpočet od vedení. Je důležité je přesvědčit o důležitosti plánu pro ochranu majetku organizace.

7. Školení personálu

Po vytvoření plánu je nutné proškolit IT personál i další zaměstnance, aby věděli, jak reagovat na incidenty. Všichni zaměstnanci by si měli být vědomi rizik a měli by být vyškoleni v oblasti bezpečnosti, včetně rozpoznávání phishingových e-mailů. Je nutné otestovat efektivitu školení.

8. Testování plánu reakce na incidenty

Plán reakce na incidenty je nutné otestovat simulací útoku a ověřit jeho efektivitu. Testy pomohou odhalit případné slabiny v nástrojích, dovednostech nebo postupech. Ověřuje se i funkčnost detekčních a bezpečnostních systémů.

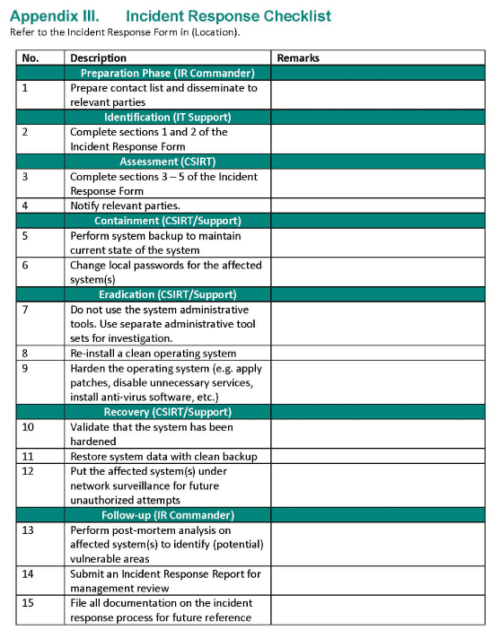

Šablony reakce na incident

Šablona plánu reakce na incidenty je podrobný kontrolní seznam s kroky, akcemi, rolemi a odpovědnostmi, které jsou nutné pro řešení bezpečnostních incidentů. Poskytuje obecný rámec, který si každá organizace může přizpůsobit. Místo vytváření plánu od začátku, je možné použít standardní šablonu pro definování efektivních kroků pro detekci, zmírnění a minimalizaci dopadu útoku.

Šablona plánu reakce na incident: F-Secure

Šablona plánu reakce na incident: F-Secure

Šablony umožňují přizpůsobit plán konkrétním potřebám organizace. Musí být pravidelně testovány a revidovány se všemi zúčastněnými stranami. Standardní šablony obsahují:

- Účel a rozsah plánu

- Scénáře hrozeb

- Tým reakce na incident

- Role, odpovědnosti a kontakty

- Postupy reakce na incidenty

- Omezování, zmírňování a obnova hrozeb

- Oznámení

- Eskalace incidentu

- Ponaučení

Dostupné šablony si můžete stáhnout a upravit pro potřeby vaší organizace.

Závěr

Efektivní plán reakce na incidenty minimalizuje dopad narušení bezpečnosti, včetně finančních, právních a reputačních ztrát. Umožňuje organizacím rychle se zotavit z incidentů a dodržovat různé předpisy. Důležité je, že plán pomáhá zefektivnit procesy, zkrátit dobu odezvy a identifikovat slabá místa v bezpečnostních systémech organizace.