Jako správce systému si jistě uvědomujete nebezpečí plynoucí z množství účtů s rozšířenými právy k citlivým IT prostředkům. Seznamte se s nejlepšími postupy, jak tyto účty efektivně spravovat.

Situace s privilegovaným přístupem se může rychle zkomplikovat, pokud roste počet uživatelů, aplikací, zařízení a různých infrastruktur.

Pro prevenci takových komplikací je nezbytné nasazení systémů pro řízení privilegovaného přístupu. Začněme tedy zodpovězením klíčové otázky:

Co je to správa privilegovaného přístupu?

Správa privilegovaného přístupu (PAM) zahrnuje soubor strategií a bezpečnostních technologií, jejichž cílem je efektivní řízení a kontrola zvýšeného přístupu a oprávnění, která jsou přidělována uživatelům, účtům, procesům a systémům v rámci IT infrastruktury.

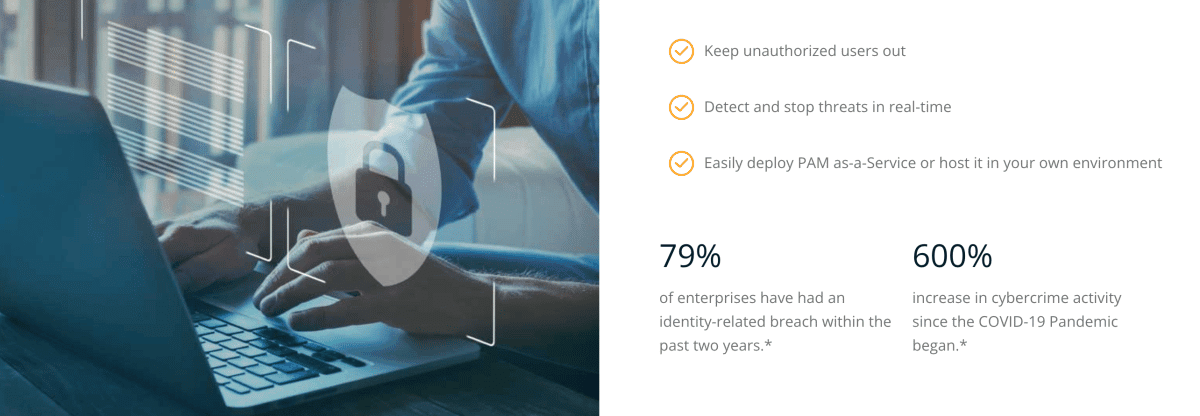

Nastavením správné úrovně řízení privilegovaného přístupu pomáhá PAM organizacím snižovat riziko útoku a předcházet (nebo alespoň minimalizovat) škody způsobené jak vnějšími, tak i vnitřními pokusy o sabotáž či neopatrností.

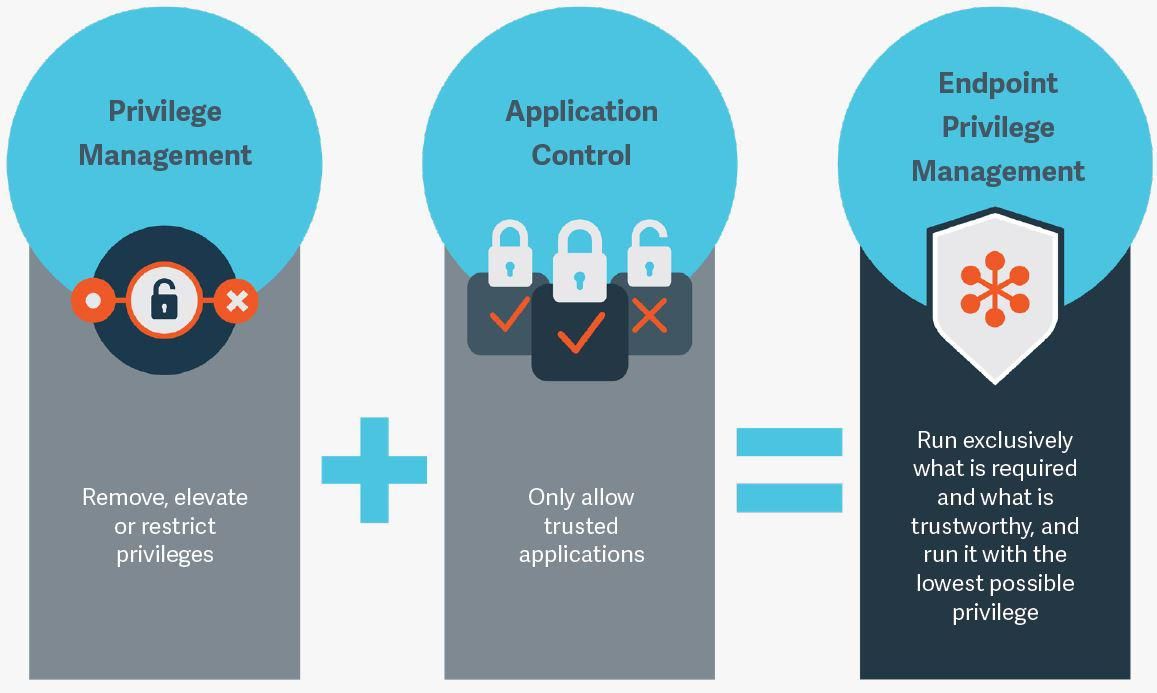

Ačkoli správa privilegovaného přístupu zahrnuje mnoho aspektů, klíčovým cílem je implementace principu nejnižších nezbytných oprávnění. To znamená omezit přístupová práva a oprávnění na absolutní minimum potřebné pro uživatele, účty, aplikace a zařízení k provádění jejich standardních, autorizovaných operací.

Řada expertů a technologů považuje PAM za jednu z nejdůležitějších bezpečnostních iniciativ, která významně snižuje kybernetické riziko a přináší vysokou návratnost investic do zabezpečení.

Jak funguje správa privilegovaného přístupu (PAM)?

Základním principem fungování správy privilegovaného přístupu je koncept nejmenších oprávnění. I uživatelé s nejrozsáhlejšími právy mají přístup pouze k nezbytně nutným zdrojům. Nástroje pro správu privilegovaného přístupu bývají součástí širších řešení PAM, která jsou navržena tak, aby komplexně řešila otázky monitorování, zabezpečení a správy privilegovaných účtů.

Řešení pro správu privilegovaného přístupu musí umožňovat detailní sledování a záznam veškerých aktivit spojených s privilegovaným přístupem, které jsou následně reportovány administrátorovi. Díky tomu může administrátor efektivně monitorovat privilegovaný přístup a odhalovat situace, kdy by mohl být zneužit.

Klíčovým požadavkem je, aby systémy PAM umožnily administrátorům snadno identifikovat anomálie a potenciální hrozby, což jim umožňuje okamžitě zasáhnout a omezit možné škody. Základní vlastnosti efektivního řešení správy privilegovaného přístupu by měly zahrnovat:

- Identifikaci, správu a monitorování privilegovaných účtů napříč všemi systémy a aplikacemi v síti.

- Řízení přístupu k privilegovaným účtům, včetně mechanismů pro sdílený přístup nebo přístup v případě nouze.

- Generování náhodných a zabezpečených přístupových údajů pro privilegované účty, jako jsou hesla, uživatelská jména a klíče.

- Zavedení vícefaktorové autentizace.

- Omezení a kontrola privilegovaných příkazů, operací a aktivit.

- Efektivní správu sdílení pověření mezi službami, aby se minimalizovalo riziko zneužití.

PAM vs. IAM

Správa privilegovaného přístupu (PAM) a správa identit a přístupu (IAM) jsou standardní přístupy, které pomáhají udržovat vysokou úroveň zabezpečení a zároveň umožňují uživatelům přístup k IT prostředkům bez ohledu na jejich polohu a používané zařízení.

Je důležité, aby jak obchodní, tak i IT pracovníci chápali rozdíly mezi těmito dvěma přístupy a jejich role v zabezpečení přístupu k soukromým a citlivým informacím.

IAM je obecnější termín, který se primárně zaměřuje na identifikaci a autorizaci uživatelů v rámci celé organizace. PAM, na druhou stranu, je podmnožinou IAM, která se soustředí na privilegované uživatele, tedy ty, kteří potřebují rozšířená oprávnění k přístupu k nejcitlivějším datům.

IAM řeší identifikaci, autentizaci a autorizaci uživatelských profilů pomocí jedinečných digitálních identit. Řešení IAM poskytují firmám funkce kompatibilní s principem nulové důvěry v kybernetické bezpečnosti, což znamená, že uživatelé musí ověřit svou identitu pokaždé, když chtějí získat přístup k serveru, aplikaci, službě nebo jinému IT prostředku.

Následuje přehled předních řešení PAM dostupných na trhu, zahrnující jak cloudové služby, tak i lokálně instalované systémy.

StrongDM

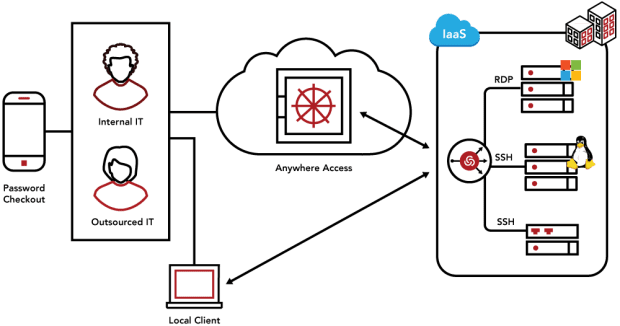

StrongDM nabízí platformu pro přístup k infrastruktuře, která odstraňuje potřebu specializovaných koncových řešení a pokrývá všechny protokoly. Jedná se o proxy, která kombinuje ověřování, autorizaci, síťové funkce a sledování v rámci jediné platformy.

Na rozdíl od komplikovaných přístupových mechanismů, StrongDM zrychluje přístup díky okamžitému udělování a odebírání detailně specifikovaných oprávnění na základě řízení přístupu podle rolí (RBAC), atributů (ABAC) nebo schvalování koncových bodů pro všechny zdroje.

Nástup a odchod zaměstnanců lze provést jediným kliknutím, což umožňuje dočasné schválení rozšířených práv pro citlivé operace prostřednictvím integrace se Slack, Microsoft Teams a PagerDuty.

StrongDM umožňuje propojit každého koncového uživatele nebo službu s přesnými zdroji, které potřebuje, bez ohledu na jeho umístění. Navíc nahrazuje VPN přístup a bastionové hostitele sítěmi s nulovou důvěrou.

StrongDM nabízí rozsáhlé možnosti automatizace, včetně integrace pracovních postupů přístupu do stávajícího potrubí nasazení, streamování protokolů do vašeho SIEM systému a shromažďování důkazů pro různé certifikační audity, jako jsou SOC 2, SOX, ISO 27001 a HIPAA.

ManageEngine PAM360

PAM360 je komplexní řešení pro firmy, které chtějí integrovat PAM do svých bezpečnostních operací. Díky možnostem kontextové integrace PAM360 můžete vytvořit centralizovanou konzoli, kde jsou různé části vašeho IT systému propojeny pro hlubší korelaci dat privilegovaného přístupu s celkovými síťovými daty, což umožňuje lepší analýzu a rychlejší reakci.

PAM360 zajišťuje, že žádná cesta s privilegovaným přístupem k vašim kritickým aktivům nezůstane nespravovaná, neznámá nebo nemonitorovaná. K tomu slouží trezor pro pověření, kam můžete ukládat privilegované účty. Tento trezor nabízí centralizovanou správu, přístupová oprávnění na základě rolí a šifrování AES-256.

S kontrolou „just-in-time“ pro doménové účty PAM360 poskytuje zvýšená oprávnění pouze tehdy, když je uživatelé potřebují. Po uplynutí nastavené doby jsou oprávnění automaticky zrušena a hesla resetována.

Kromě správy privilegovaného přístupu PAM360 umožňuje privilegovaným uživatelům připojení ke vzdáleným hostitelům jediným kliknutím, bez nutnosti instalace zásuvných modulů do prohlížeče nebo agentů na koncových bodech. Tato funkce poskytuje šifrovaný tunel pro připojení přes brány bez hesel, což zajišťuje maximální ochranu.

Teleport

Teleport sjednocuje všechny aspekty přístupu k infrastruktuře do jediné platformy určené pro softwarové inženýry a aplikace, které vyvíjejí. Cílem této jednotné platformy je snížit riziko útoku a administrativní zátěž, a zároveň zvýšit produktivitu a zajistit dodržování standardů.

Teleport Access Plane je open-source řešení, které nahrazuje sdílené přihlašovací údaje, VPN a zastaralé technologie pro správu privilegovaného přístupu. Byl speciálně navržen tak, aby poskytoval nezbytný přístup k infrastruktuře, aniž by omezoval práci nebo snižoval produktivitu IT pracovníků.

Bezpečnostní experti a inženýři mohou přistupovat k serverům Linux a Windows, clusterům Kubernetes, databázím a aplikacím DevOps, jako jsou CI/CD, správa verzí a monitorovací panely, prostřednictvím jediného nástroje.

Teleport Server Access využívá otevřené standardy, jako jsou certifikáty X.509, SAML, HTTPS a OpenID Connect. Jeho tvůrci se zaměřili na jednoduchost instalace a použití, jelikož jsou to klíčové pilíře dobré uživatelské zkušenosti a spolehlivé bezpečnostní strategie. Proto se skládá pouze ze dvou binárních souborů: klienta, který uživatelům umožňuje přihlásit se a získat krátkodobé certifikáty, a agenta Teleport, který se instaluje na libovolný server nebo Kubernetes cluster jediným příkazem.

Okta

Okta je společnost specializující se na ověřování, adresářové služby a jednotné přihlašování. Prostřednictvím partnerů, kteří se integrují s jejími produkty, poskytuje také řešení PAM s cílem centralizovat identitu, zajistit adaptivní přístupové politiky, poskytovat hlášení událostí v reálném čase a snížit možnosti útoků.

Díky integrovaným řešením společnosti Okta mohou firmy automaticky zřizovat a rušit privilegované uživatele a administrativní účty, a současně poskytovat přímý přístup ke kritickým aktivům. IT administrátoři mohou odhalovat anomální aktivity prostřednictvím integrace se systémy pro analýzu zabezpečení, zasílat upozornění a přijímat opatření k prevenci rizik.

Boundary

HashiCorp nabízí Boundary, řešení pro správu přístupu založenou na identitě pro dynamické infrastruktury. Poskytuje také jednoduchou a bezpečnou správu relací a vzdálený přístup k jakémukoli důvěryhodnému systému založenému na identitě.

Integrací s HashiCorp Vault je možné zabezpečit, ukládat a strukturovaně spravovat přístup k tokenům, heslům, certifikátům a šifrovacím klíčům pro ochranu citlivých dat prostřednictvím uživatelského rozhraní, CLI nebo HTTP API.

S Boundary je možné přistupovat ke kritickým hostitelům a systémům od různých dodavatelů odděleně, aniž by bylo nutné spravovat jednotlivá pověření pro každý systém. Může být integrován s poskytovateli identit, čímž eliminuje potřebu vystavovat infrastrukturu veřejnému internetu.

Boundary je platformově agnostické open-source řešení. Jako součást portfolia HashiCorp nabízí snadnou integraci do stávajících bezpečnostních postupů a je připraven k nasazení na většině veřejných cloudových platforem. Potřebný kód je k dispozici na GitHubu.

Delinea

Cílem Delinea při vývoji řešení pro správu privilegovaného přístupu je co nejvíce zjednodušit instalaci a používání nástrojů. Společnost klade důraz na intuitivnost, což usnadňuje definování přístupových omezení. Ať už v cloudu nebo v lokálním prostředí, řešení PAM od Delinea se snadno implementují, konfigurují a spravují, aniž by se muselo ustupovat z funkčnosti.

Delinea nabízí cloudové řešení, které umožňuje nasazení na stovkách tisíc počítačů. Toto řešení se skládá z Privilege Manager pro pracovní stanice a Cloud Suite pro servery.

Privilege Manager umožňuje objevovat stroje, účty a aplikace s administrátorskými právy, ať už na pracovních stanicích nebo serverech hostovaných v cloudu. Funguje dokonce na strojích, které patří do různých domén. Definování pravidel umožňuje automatickou aplikaci zásad pro správu oprávnění, trvalé definování členství v místních skupinách a automatickou obměnu privilegovaných pověření bez lidského zásahu.

Průvodce zásadami umožňuje povýšit, zakázat a omezit aplikace pomocí několika kliknutí. Nástroj pro tvorbu reportů Delinea poskytuje užitečné informace o aplikacích blokovaných malwarem a o dodržování zásady nejmenších oprávnění. Nabízí také integraci Privileged Behavior Analytics s cloudovou službou Privilege Manager.

BeyondTrust

BeyondTrust zjednodušuje povyšování oprávnění u důvěryhodných aplikací, které to vyžadují, tím, že řídí používání aplikací a protokoluje veškeré privilegované aktivity. Využívá přitom bezpečnostní nástroje, které jsou již součástí vaší infrastruktury.

S Privilege Manager můžete uživatelům poskytnout přesná oprávnění, která potřebují k dokončení úkolů, aniž by hrozilo nadměrné přidělení privilegií. Můžete také definovat zásady a distribuce oprávnění, upravovat a určovat úroveň přístupu dostupné v celé organizaci. Tímto způsobem lze předejít útokům malwaru kvůli nadbytku oprávnění.

Pomocí podrobných zásad můžete zvýšit oprávnění aplikací pro běžné uživatele Windows nebo Mac a poskytnout dostatečný přístup k provedení každého úkolu. BeyondTrust Privilege Manager se integruje s důvěryhodnými aplikacemi helpdesku, skenery pro správu zranitelností a nástroji SIEM prostřednictvím konektorů zabudovaných do nástroje.

Analýzy zabezpečení koncových bodů BeyondTrust vám umožňují korelovat chování uživatelů s bezpečnostní inteligencí. Poskytuje také přístup ke kompletnímu auditu veškerých uživatelských aktivit, což urychluje forenzní analýzu a zjednodušuje dodržování podnikových předpisů.

One Identity

One Identity nabízí řešení pro správu privilegovaného přístupu (PAM), která zmírňují bezpečnostní rizika a umožňují dodržování podnikových pravidel. Produkt je nabízen jak v SaaS režimu, tak i pro lokální instalaci. Obě varianty vám umožňují zabezpečit, spravovat, monitorovat, analyzovat a řídit privilegovaný přístup v různých prostředích a platformách.

Kromě toho nabízí flexibilitu při udělování plných oprávnění uživatelům a aplikacím pouze v případě potřeby, přičemž ve všech ostatních situacích se používá operační model nulové důvěry a principu nejmenších oprávnění.

CyberArk

S CyberArk Privileged Access Manager, můžete automaticky detekovat a zařadit privilegované přihlašovací údaje a tajemství používaná lidmi i nelidskými entitami. Prostřednictvím centralizované správy zásad umožňuje řešení CyberArk administrátorům systémů definovat zásady pro rotaci hesel, složitost hesel, přiřazení trezoru uživatelům a další.

Řešení může být nasazeno jako služba (SaaS), nebo je můžete nainstalovat na vaše servery (samostatně hostované).

Centrify

Centrify Služba Privilege Threat Analytics detekuje zneužití privilegovaného přístupu přidáním bezpečnostní vrstvy do vaší cloudové i lokální infrastruktury. Využívá k tomu pokročilou analýzu chování a adaptivní vícefaktorovou autentizaci. S nástroji Centrify lze získávat upozornění na anomální chování všech uživatelů v síti téměř v reálném čase.

Centrify Vault Suite umožňuje přidělovat privilegovaný přístup ke sdíleným účtům a přihlašovacím údajům, udržovat hesla a tajemství aplikací pod kontrolou a zabezpečit vzdálené relace. Díky Centrify Cloud Suite může vaše organizace, bez ohledu na velikost, globálně řídit privilegovaný přístup prostřednictvím centrálně spravovaných zásad dynamicky vynucovaných na serveru.

Závěr

Zneužití privilegovaného přístupu je v současnosti jednou z hlavních hrozeb kybernetické bezpečnosti, která často vede k nákladným ztrátám, a dokonce k ochromení podniků. Je to také jeden z nejvíce využívaných vektorů útoku kyberzločinců, protože úspěšný útok poskytuje volný přístup do vnitřní sítě společnosti, často bez vyvolání poplachu, dokud už není škoda způsobena. Použití vhodného řešení správy přístupu k privilegovaným účtům je klíčové vždy, když je obtížné účinně kontrolovat rizika plynoucí ze zneužití takových účtů.