Řešení zabezpečení dodavatelského řetězce softwaru pomáhají zmírňovat rizika a chránit vaše systémy před nebezpečnými útoky.

V posledních několika letech se bezpečnost stala pro společnosti i jednotlivce zásadní vzhledem k rostoucí míře kybernetických útoků. Tyto útoky se mohou stát jakékoli organizaci, oddělení, systému, IT infrastruktuře a dodavatelskému řetězci softwaru.

Moderní dodavatelské řetězce softwaru zahrnují již existující knihovny, systémy CI/CD, úložiště s otevřeným zdrojovým kódem, řadiče verzí, systémy nasazení, nástroje pro monitorování a testování a tak dále.

Při vytváření softwarového řešení je zahrnuto tolik částí a kód se dokonce používá ve více projektech. To zvyšuje prostor pro útoky pro hackery, kteří neustále hledají zranitelnosti v jakémkoli systému, který používáte.

A když to najdou, využijí to a nabourají vaše systémy. V důsledku toho může vést k únikům dat, malwaru, ransomwaru a podobně.

Proto je pro organizace, vývojáře a dodavatele softwaru důležité, aby zlepšili zabezpečení dodavatelského řetězce softwaru.

V tomto článku probereme, jak přesně vypadá útok softwarového dodavatelského řetězce, proč musíte zabezpečit svůj dodavatelský řetězec a nejlepší bezpečnostní řešení, která pomohou zmírnit rizika.

Pojďme začít!

Table of Contents

Co je zabezpečení dodavatelského řetězce softwaru?

Dodavatelský řetězec softwaru zahrnuje všechny systémy, procesy, nástroje a věci (v podstatě vše), které pomáhají vyvíjet aplikaci v jejím životním cyklu vývoje softwaru (SDLC).

A zabezpečení dodavatelského řetězce softwaru znamená zabezpečení všech těchto systémů, komponent a postupů. Může zahrnovat protokoly, rozhraní, proprietární kód nebo kód třetích stran, externí nástroje, systémy infrastruktury, systémy nasazení a seznam pokračuje.

Zdroj: Mirantis

Váš dodavatelský řetězec je zranitelný vůči útokům stejně jako ostatní systémy ve vaší organizaci. Při útoku na dodavatelský řetězec hacker najde a využije zranitelná místa v jakémkoli z vašich systémů a procesů v dodavatelském řetězci a pronikne do něj. Mohlo by to vést k narušení dat a dalším bezpečnostním rizikům.

Některé běžné útoky softwarového dodavatelského řetězce jsou:

- Narušený kanál CI/CD zahrnující sestavovací servery, nástroje pro nasazení, testovací rámce, úložiště kódu atd.

- Škodlivý kód uvnitř nástroje s otevřeným zdrojovým kódem. To se může stát například odesláním škodlivých commitů do úložiště kódu.

- Nesprávná konfigurace CI/CD v procesech nasazení a testování

Některé známé útoky softwarového dodavatelského řetězce:

- Hack SolarWinds: Hackeři našli zranitelnost ve své platformě Orion a ohrozili více než 30 000 organizací po celém světě.

- CodeCov Breach: V dubnu 2021 útočníci prolomili auditní nástroj CodeCov, což ovlivnilo jeho rozšířené uživatele.

- Útok Mimecast: Útočníci získali přístup k jednomu ze svých digitálních certifikátů pro ověření.

Proč je zabezpečení dodavatelského řetězce softwaru důležité?

Ve výše uvedených příkladech útoků vedla obecně pouze jedna zranitelnost v kódu k rozsáhlému narušení, které postihlo jednotlivce a organizace.

Když vývojový tým nasazuje software pro komerční nebo interní použití, je důležité zabezpečení produktu, včetně kódu, který nenapsal, a nástrojů třetích stran, které používá. Protože pokud slepě důvěřujete externím zdrojům, mohou se přeměnit na hrozby a útoky kvůli zranitelnosti v nich.

Za tímto účelem dodavatelský řetězec softwaru zajišťuje, že celý váš kód, nástroje a zdroje jsou ve své nejlepší formě zabezpečení a že s nimi není manipulováno, jsou aktuální a nemají žádná zranitelná místa nebo škodlivý kód.

A abyste to mohli implementovat, musíte zkontrolovat každou softwarovou komponentu napříč SDLC, včetně vašeho interního kódu, nasazení s otevřeným zdrojovým kódem, protokolů, rozhraní, vývojářských nástrojů, outsourcovaných služeb a dalších věcí spojených se sestavením softwaru.

Kromě toho můžete použít komplexní, spolehlivé a efektivní řešení zabezpečení dodavatelského řetězce softwaru ke zmírnění problémů a ochraně každé softwarové komponenty. Činí tak skenováním softwaru na známé exploity a závislosti a implementací mechanismů ochrany sítě.

Tímto způsobem tyto nástroje pomáhají předcházet neschváleným úpravám a neoprávněnému přístupu k odrazení hrozeb a útoků.

Pojďme si promluvit o některých z nejlepších nástrojů pro zabezpečení dodavatelského řetězce softwaru pro zmírnění útoků a ochranu vašeho dodavatelského řetězce softwaru.

Slim.ai

Slim.ai vám umožňuje vytvářet kontejnery s bezpečností a rychlostí pro ochranu vašeho dodavatelského řetězce softwaru, aniž byste museli psát nový kód.

Pomůže vám automaticky najít a odstranit zranitelná místa v softwarových systémech z kontejnerových aplikací před jejich odesláním do produkční fáze. To také zajistí vaše pracovní zatížení pro výrobu softwaru.

Slim.ai posílí a optimalizuje vaše kontejnery a zároveň je bude efektivně spravovat. Získáte také přehled o obsahu vašich kontejnerů hloubkovou analýzou jejich balíčků, metadat a vrstev.

Slim.ai můžete bez problémů integrovat do vašich CI/CD kanálů a umožnit automatizaci, abyste ušetřili čas a úsilí při zmírňování bezpečnostních rizik bez jakékoli ruční práce.

Budete používat Slim Starter Kits, což jsou šablony, které můžete použít k vytvoření aplikace v jakémkoli jazyce nebo rámci. Pomocí kontejnerové inteligence můžete zobrazit konstrukci obrázku, podrobnosti o balíčku a zranitelnosti. To vám pomůže porozumět vašemu bezpečnostnímu postoji a vytvořit image přátelské.

Docker Wasm

Wasm je lehká, rychlá a nová alternativa ke kontejnerům Windows nebo Linux, které používáte v Dockeru. Docker + Wasm vám pomůže vytvářet, spouštět a sdílet moderní aplikace s vyšším zabezpečením.

Existuje mnoho výhod používání Dockeru při zabezpečení dodavatelského řetězce softwaru. Díky automatizaci úloh a odstranění potřeby opakujících se konfiguračních úloh bude váš vývoj softwaru předvídatelnější a efektivnější. Celý váš životní cyklus vývoje softwaru bude rychlejší, jednodušší a přenosnější.

Docker nabízí komplexní platformu typu end-to-end, která vám poskytne rozhraní API, rozhraní CLI a uživatelská rozhraní se zabezpečením navrženým tak, aby fungovalo hned po vybalení v rámci vašeho SDLC, čímž je proces efektivnější.

- Obrázky Dockeru jsou vynikající pro efektivní vytváření aplikací na Macu a Windows.

- Použijte Docker Compose k vytvoření softwaru pro více kontejnerů.

- Balíček softwaru jako obrázky kontejnerů, které jsou přenosné a běží konzistentně v různých prostředích, jako je AWS ECS, Google GKE, Aure ACI, Kubernetes a další.

- Integrujte se s různými nástroji v rámci procesu vývoje softwaru, včetně CicleCI, GitHub, VS Code atd.

- Přizpůsobte přístup k obrázkům vývojářům pomocí řízení přístupu na základě rolí (RBAC) a získejte hlubší vhled do historie aktivit pomocí protokolů auditu Docker Hub.

- Podpořte inovace zvýšením spolupráce s vývojáři a členy týmu a snadným publikováním svých obrázků na Docker Hub.

- Úspěšně nasazujte aplikace nezávisle na různých kontejnerech a jazycích. To omezí možné konflikty mezi knihovnami, frameworky a jazyky.

- Použijte Docker Compose CLI a využijte jeho jednoduchost při rychlejším vytváření aplikací. Můžete je rychle spustit v cloudu pomocí Azure ACI nebo AWS ECS nebo to udělat lokálně.

CycloneDX

CycloneDX je ve skutečnosti moderní full-stack standard kusovníku nabízející pokročilé možnosti pro zabezpečení dodavatelských řetězců před online riziky a útoky.

Podporuje:

- Hardware Bill of Materials (HBOM): Je určen pro inventární hardwarové složky pro ICS, IoT a další připojená a vestavěná zařízení.

- Software Bill of Materials (SBOM): Je to pro inventarizační softwarové služby a komponenty a jejich závislosti.

- Operations Bill of Materials (OBOM): Kompletní konfigurace inventáře za běhu, prostředí a další závislosti.

- Software-as-a-Service (SaaSBOM): Je určen pro koncové body inventáře, služby, klasifikace a datové toky, které podporují cloudové nativní aplikace.

- Zranitelnost Exploitability eXchange (VEX): Slouží k vyjádření toho, jak lze v produktech zneužít zranitelné komponenty.

- Zprávy o odhalení zranitelnosti (VDR): Slouží ke sdělování neznámých a známých zranitelností, které ovlivňují služby a komponenty.

- BOV: Jde o sdílení zranitelných dat mezi zranitelnými zpravodajskými zdroji a systémy.

Nadace OWASP podporuje CycloneDX, zatímco CycloneDX Core Working Group jej spravuje. Je také podporován komunitou informační bezpečnosti z celého světa.

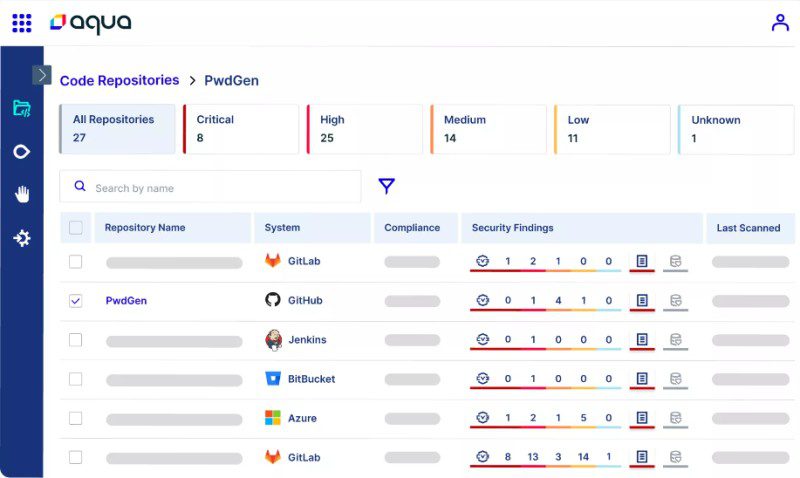

Aqua

Aqua poskytuje zabezpečení dodavatelského řetězce softwaru po celý životní cyklus. Může chránit všechny vaše odkazy v rámci vašeho dodavatelského řetězce softwaru, aby se minimalizovaly útočné plochy a zachovala se integrita kódu.

S pomocí Aqua můžete pomocí skenování obrázků a kódu odhalit rizika a zranitelná místa ve všech fázích životního cyklu vašeho softwaru. Umožní také najít odhalená tajemství, nesprávné konfigurace IaC a malware, takže žádný problém nemůže přejít do produkční fáze.

Můžete zabezpečit své procesy a systémy v celém dodavatelském řetězci, abyste mohli vyvíjet a dodávat svůj software do výroby. Aqua vám pomůže monitorovat stav zabezpečení vašich nástrojů DevOps a zajistí, že jsou zavedeny bezpečnostní kontroly.

Vlastnosti a výhody:

- Univerzální skenování kódu: Aqua dokáže naskenovat celý váš zdrojový kód během několika minut a odhalit zranitelnosti, mezery v zabezpečení, problémy s open source licencí a další. Pravidelným skenováním kódů budete upozorněni na nová rizika se změnou kódů. Získáte skenování kódu pomocí Aqua Trivy Premium a získáte konzistentní výstupy v celém SDLC.

- Upozornění v průběhu práce: Naskenujte kód a získejte upozornění bez ohledu na to, odkud pracujete. Oznámení můžete dostávat přímo v IDE, když kódujete, systém správy zdrojového kódu (SCM) jako komentáře k žádostem o stažení, cloudovém úložišti a kanálu CI ještě před vydáním softwaru.

- Sledování závislosti na open source: Aqua bude hodnotit každý z vašich open source balíčků na základě jejich oblíbenosti, rizik, udržovatelnosti a kvality. Dále upozorní vaše vývojáře na kriticky nebezpečné balíčky, když jsou představeny. To vám umožní vytvořit a vynutit úroveň kvality v celé organizaci, kterou musíte splnit před přidáním jakéhokoli nového kódu do kódové základny.

- Zabezpečení kanálů: Získejte kompletní přehled o svých kanálech CI a procházejte tisíce kanálů vydání softwaru vedoucích do produkčního prostředí. Můžete snadno implementovat Static Pipeline Analysis pro každý kanál (jako GitLab CI, Bitbucket Pipeline, Jenkins, GitHub Actions, CircleCI atd.) a porozumět každé instrukci.

- SBOM nové generace: Nenechte se omezovat základní tvorbou SBOM; místo toho překračujte a zaznamenejte každou akci a krok od okamžiku, kdy vývojář odevzdal kód, po kompletní proces sestavení až po vygenerování vašeho konečného artefaktu. Podepisování kódu také pomůže uživatelům ověřit vaši historii kódu a ujistit se, že vygenerovaný kód je stejný, který končí ve vašem vývojovém nástrojovém řetězci.

- Správa pozice CI/CD: Aqua vám umožní odhalit a vyřešit kritické nesprávné konfigurace ve vaší platformě DevOps (jako je Jenkins, GitHub atd.) a implementovat do ní zabezpečení Zero-Trust. Může vynutit zásadu přístupu s nejnižšími oprávněními, která vám pomůže auditovat oprávnění v rámci SDLC. Může také implementovat Separation of Duties (SoD), aby se snížila bezpečnostní rizika při zajištění souladu.

Kromě toho můžete vytvořit a udržet důvěru vytvořením digitálně podepsaných SBOM a použitím bran integrity k ověření artefaktů napříč kanálem CI/CD. Pomůže zajistit, že do produkční fáze půjde pouze váš kód a s ním ne nic jiného.

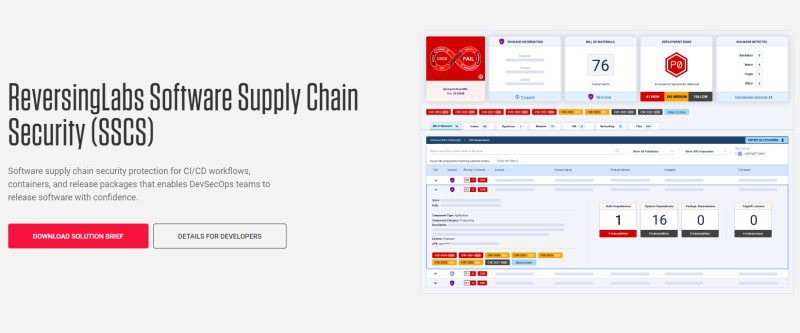

ReversingLabs

Získejte pokročilé zabezpečení dodavatelského řetězce softwaru (SSCS) pro své pracovní postupy CI/CD, balíčky vydání a kontejnery od společnosti ReversingLabs, což vašemu týmu DevSecOps umožní nasadit aplikaci s větší jistotou.

Tento nástroj vám umožní rychle analyzovat větší balíčky vydání, knihovny s otevřeným zdrojovým kódem, software třetích stran a kontejnery na hrozby. Můžete také detekovat, napravovat a upřednostňovat vysoce rizikové hrozby skryté ve vrstvách závislosti softwaru.

Aqua nabízí vlastní zásady schvalování, abyste mohli s jistotou potvrdit kvalitu zabezpečení vašeho softwaru před jeho uvolněním do výroby. Tento nástroj se stará o zabezpečení celého vašeho SDLC od kontroly zdrojového kódu až po správu závislostí softwarových komponent, proces CI/CD a obrazy vydání.

Můžete tak snadno odhalit a opravit rizika pracovních toků CI/CD, kompromisy, škodlivé balíčky s otevřeným zdrojovým kódem, tajná odhalení a další druhy hrozeb v každém bodě životního cyklu vývoje softwaru vaší organizace.

Kromě toho můžete jít dál a chránit své zákazníky před nechtěnou manipulací, která může do softwaru vnést neoprávněné změny chování, zadní vrátka a malware.

Budete moci provádět bezproblémové integrace v každé fázi dodávky. Tyto integrace vám pomohou vyřešit vysoce rizikové hrozby rychleji a v rané fázi. ReversingLabs je skvělá investice nejen pro vývojové týmy, ale také pro týmy SOC.

Snyk

Zvyšte zabezpečení dodavatelského řetězce softwaru pomocí Synk, který vám může pomoci chránit kritické součásti softwaru, jako jsou obrazy kontejnerů, knihovny s otevřeným zdrojovým kódem, vývojářské nástroje a cloudová infrastruktura.

Snyk vám pomůže pochopit a řídit zabezpečení vašeho dodavatelského řetězce sledováním závislostí, zajištěním bezpečného návrhu a opravami zranitelností. Zajišťuje, že navrhujete software s ohledem na bezpečnost, a to hned od začátku.

Pomocí Snyk můžete sledovat popularitu, údržbu a zabezpečení 1M+ balíčků s otevřeným zdrojovým kódem v různých ekosystémech.

Svůj software můžete naskenovat a vygenerovat kusovník, abyste mohli identifikovat použité komponenty a interakci mezi nimi. Snyk vám pomůže vyřešit více problémů souvisejících se zabezpečením za kratší dobu.

- Snyk Vulnerability Database a Synk Advisor jsou dva z nástrojů, které poskytují užitečné a aktuální informace o kritických problémech a způsobech, jak jim předcházet, aby bylo řízení bezpečnostních hrozeb snazší ještě před zahájením projektu.

- Auditorské služby společnosti Snyk, Snyk Container a Snyk Open Source, jsou nástroje k analýze projektů a vytváření SBOM se seznamem známých zranitelností, balíčků s otevřeným zdrojovým kódem a radami pro opravy.

- Snyk vám umožňuje integrovat se s více nástroji, pracovními postupy a kanály, abyste zajistili zabezpečení ve vašem dodavatelském řetězci softwaru. Integrace zahrnují PHP, Java, JS, Python, AWS, GCP, RedHat, Jenkins, Docker, Kubernetes, GitHub, GitLab, Slack a mnoho dalších.

Kromě toho je Snyk podporován předními bezpečnostními zpravodajskými systémy v oboru, které vám nabízejí nástroje pro zabezpečení vašich open source závislostí, vlastní kód, cloudovou infrastrukturu a kontejnery z jediné platformy.

Závěr

Online rizika se rozšiřují a představují hrozby pro podniky, majetek a lidi. Pokud jste tedy vývojář softwaru nebo firma zabývající se vývojem softwaru, musíte zvýšit zabezpečení dodavatelského řetězce softwaru využitím metod a nástrojů, jako jsou výše uvedené. Tyto nástroje pomohou zabezpečit celý váš dodavatelský řetězec softwaru tím, že účinně zmírňují hrozby.

Můžete také prozkoumat nástroje DevSecOps.